Ist ein Mobiltelefon im Arbeitsprozess böse oder gut? Ermöglicht ein Gadget einem Mitarbeiter, Aufgaben schneller zu lösen? Oder hilft es dem Arbeitgeber, die untergeordnete Kontrolle zu verschärfen? Schafft eine kreative Atmosphäre? Oder um 23:00 Uhr nervige Nachrichten im Messenger und in den Briefen? Trägt es zum Durchsickern von Unternehmensgeheimnissen bei oder bietet es umgekehrt eine Versicherung gegen Überraschungen? Was ist Unternehmensmobilität, wie ist ihr aktueller Stand und wie ist die Geschichte dieses Konzepts ? Wir beschäftigen uns mit unseren Partnern vom Wissenschaftlichen Testinstitut für integrierte Sicherheitssysteme ( NII SOKB ). QuelleLaut einer Studie , die wir vor einigen Jahren durchgeführt haben, verwenden etwa 93% der Befragten (die Befragten waren sehr unterschiedlich: Büroangestellte, Außendienstmitarbeiter, Fahrer und viele andere) Smartphones für Unternehmenszwecke. Neben ziemlich vorhersehbaren Anrufen und Textnachrichten gehörten zu den häufigsten Szenarien für die Gerätenutzung die Interaktion mit E-Mails, das Bearbeiten von Dokumenten und sogar das Herstellen einer Verbindung zu einer virtuellen Workstation (VDI).

QuelleLaut einer Studie , die wir vor einigen Jahren durchgeführt haben, verwenden etwa 93% der Befragten (die Befragten waren sehr unterschiedlich: Büroangestellte, Außendienstmitarbeiter, Fahrer und viele andere) Smartphones für Unternehmenszwecke. Neben ziemlich vorhersehbaren Anrufen und Textnachrichten gehörten zu den häufigsten Szenarien für die Gerätenutzung die Interaktion mit E-Mails, das Bearbeiten von Dokumenten und sogar das Herstellen einer Verbindung zu einer virtuellen Workstation (VDI). Aus all dem können wir schließen, dass das mobile Gerät in der Arbeitsumgebung derzeit nicht nur ein „Dialer“ ist, sondern ein Werkzeug, das Aufgaben übernehmen kann, für die zuvor zusätzliche, häufig spezialisierte Geräte erforderlich waren.In diesem Artikel werden wir uns mit dem Thema Unternehmensmobilität befassen und es aus verschiedenen Blickwinkeln betrachten - nicht nur aus Marketing- und Managementgründen, sondern auch aus der Sicht eines „Außendienstmitarbeiters“. Um die Geschichte inhaltlicher zu gestalten, haben wir unsere Kollegen vom Wissenschaftlichen Forschungsinstitut des Special Design Bureau interviewt , die über umfangreiche Erfahrung in ähnlichen Projekten verfügen und bereit sind, Beispiele, Geschichten und Beobachtungen aus ihrer Praxis auszutauschen (Theorie für Theorie, aber im Leben ist alles immer komplizierter und interessanter).NII SOKB ist auf die Bereitstellung umfassender Sicherheits- und Arbeitsschutzmaßnahmen spezialisiert und Entwickler von SafePhone - einer Lösung für die zentrale Verwaltung mobiler Geräte, Anwendungen, Inhalte und Kommunikation im Unternehmen. Wir haben mit Oleg Assur, Chefingenieur des Wissenschaftlichen Forschungsinstituts der SOKB, darüber gesprochen, was Unternehmensmobilität ist und welche Lösungen in diesem Bereich existieren.

Aus all dem können wir schließen, dass das mobile Gerät in der Arbeitsumgebung derzeit nicht nur ein „Dialer“ ist, sondern ein Werkzeug, das Aufgaben übernehmen kann, für die zuvor zusätzliche, häufig spezialisierte Geräte erforderlich waren.In diesem Artikel werden wir uns mit dem Thema Unternehmensmobilität befassen und es aus verschiedenen Blickwinkeln betrachten - nicht nur aus Marketing- und Managementgründen, sondern auch aus der Sicht eines „Außendienstmitarbeiters“. Um die Geschichte inhaltlicher zu gestalten, haben wir unsere Kollegen vom Wissenschaftlichen Forschungsinstitut des Special Design Bureau interviewt , die über umfangreiche Erfahrung in ähnlichen Projekten verfügen und bereit sind, Beispiele, Geschichten und Beobachtungen aus ihrer Praxis auszutauschen (Theorie für Theorie, aber im Leben ist alles immer komplizierter und interessanter).NII SOKB ist auf die Bereitstellung umfassender Sicherheits- und Arbeitsschutzmaßnahmen spezialisiert und Entwickler von SafePhone - einer Lösung für die zentrale Verwaltung mobiler Geräte, Anwendungen, Inhalte und Kommunikation im Unternehmen. Wir haben mit Oleg Assur, Chefingenieur des Wissenschaftlichen Forschungsinstituts der SOKB, darüber gesprochen, was Unternehmensmobilität ist und welche Lösungen in diesem Bereich existieren.Erzählen Sie uns, wie mobile Geräte in das russische Geschäft kamen und wie sich Ihre Ansichten zu ihrer Anwendung geändert haben.

Wir beschäftigen uns seit langem mit „mobilen“ Themen (seit mehr als 10 Jahren - wir können sagen, wir waren an vorderster Front) und haben uns daher von Anfang an an der Entwicklung dieses IT-Bereichs beteiligt.Mehr oder weniger auffällig begann "mobil" in den "schneidigen 2000ern" zu erscheinen (die Geräte selbst existierten natürlich schon früher, aber es war ein Stück Geschichte, das keinen Massencharakter hatte). Dann wurden sie hauptsächlich zum Telefonieren und Versenden von Textnachrichten verwendet. Sie wurden an Mitarbeiter mit einem Kommentar verteilt: "Damit Sie immer in Kontakt sind und nicht einmal daran denken, Amerika anzurufen!" Es gab bereits „Smartphones“ (das mittlerweile bekannte „Smartphone“ klang ziemlich futuristisch), aber sie spielten im Unternehmensumfeld keine große Rolle, und in den meisten Unternehmen verwendeten die Mitarbeiter weiterhin ihre üblichen Computer für ihre Arbeit.Der Wendepunkt ereignete sich meiner Meinung nach in der Mitte der Null und ist mit zwei Ereignissen verbunden: dem Kauf von Google Android, Inc. im Jahr 2005. mit dem anschließenden Start der gleichnamigen Plattform und der Ankündigung des ersten iOS-Geräts im Jahr 2007 (damals noch mit dem iPhone OS). Beide Plattformen boten neben Anrufen und SMS sofort umfangreiche Funktionen und ersetzten schnell klassische Drucktastentelefone.Natürlich begannen die glücklichen Besitzer dieser Geräte, sie für ihre Arbeit zu verwenden: manchmal mit Zustimmung des Managements, manchmal „heimlich“. Dies führte zu einem Trend, bei dem das Gerät nach und nach wichtige Unternehmensinformationen sammelt (sie verbanden E-Mails - vertrauliche Unternehmenskorrespondenz wurde angezeigt, erlaubte den Zugriff auf CRM - eine Liste von Kunden wurde der Korrespondenz hinzugefügt usw.). Der Verlust oder Diebstahl eines Gadgets wird für das Unternehmen zu einem immer größeren Risiko. In diesem Moment beginnt die Geschichte zentralisierter Mobilitätsmanagementsysteme für Unternehmen, einschließlich unserer SafePhone-Plattform .Welche Rolle spielt ein mobiles Gerät derzeit im Geschäft?

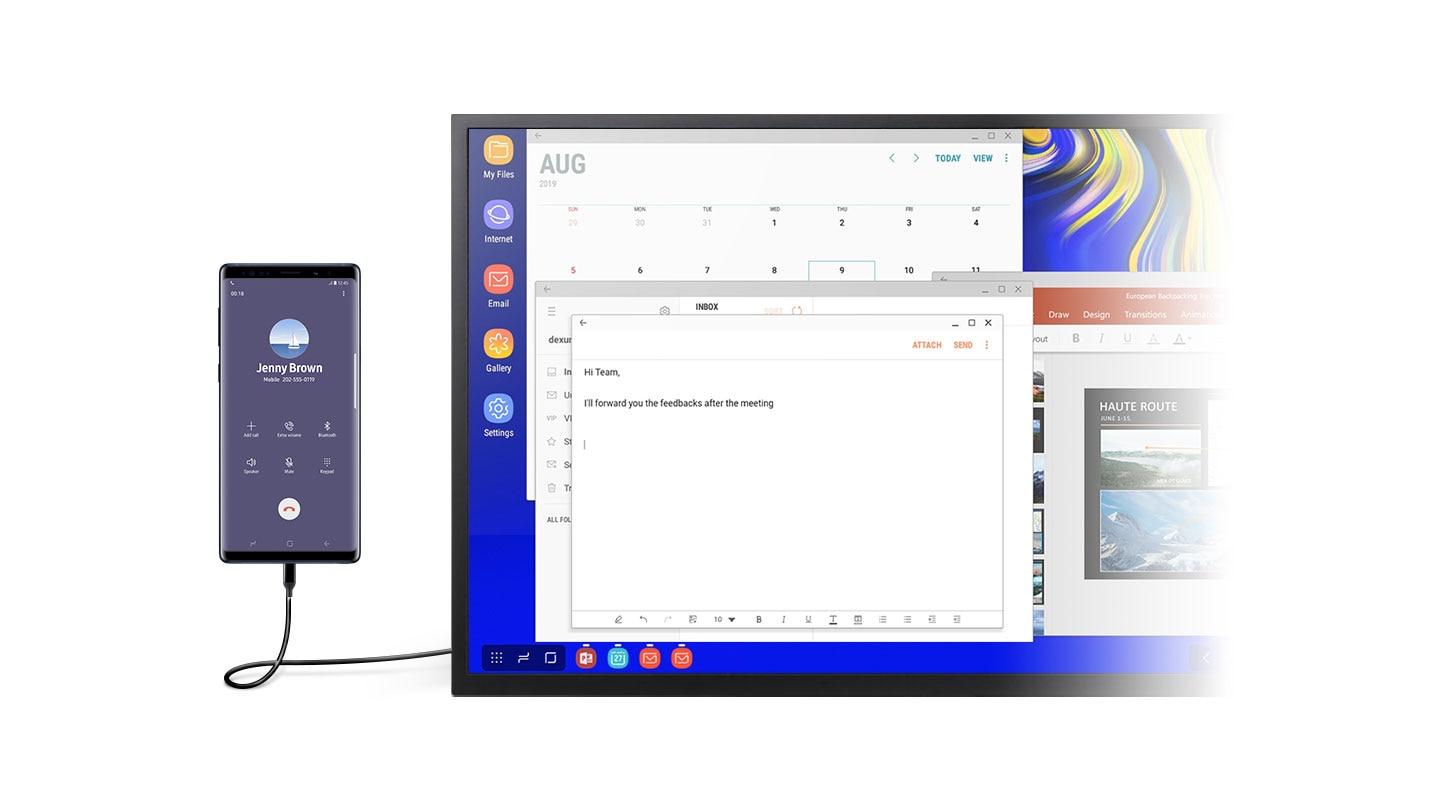

Heutzutage ist ein mobiles Gerät eine echte Küchenmaschine, die viele verschiedene Funktionen ausführen kann. Auf Mobilgeräten gibt es vollwertige Bürosuiten (und dies ist wahrscheinlich das Hauptwerkzeug für 90% der Mitarbeiter des Unternehmens). Obwohl es erwähnenswert ist, dass ein solcher Anwendungsfall begrenzt ist und PCs immer noch das Hauptmittel für die Arbeit mit Dokumenten bleiben.  Quelle: BroadcomIm Allgemeinen wird nun ein interessantes Bild beobachtet. Seit den Anfängen der IT wurde angenommen, dass Mitarbeiter für eine vollwertige Arbeit einen echten, großen Computer oder Laptop benötigen, jedoch immer mit einem vollwertigen x86-Prozessor. Versuche, diese Situation in Gang zu bringen, beruhten immer auf dem Argument des Stahlbetons aus der Serie: "Wir haben Systeme, die nur unter DOS funktionieren (Windows 95/98, Java 5 - unterstreichen, was Sie brauchen), Sie werden alles für uns brechen." Es versteht sich, dass das Unternehmensumfeld recht konservativ ist ( COBOL-Programmierer sind immer noch gefragt).Die ersten Fortschritte begannen mit der weit verbreiteten Einführung der Virtualisierung und dem Aufkommen von VDI ( Virtual Desktop Infrastructure)) Plötzlich stellte sich heraus, dass Sie mit Legacy-Systemen im Allgemeinen von jedem Gerät aus arbeiten können, wenn nur eine sichere Verbindung zum Netzwerk besteht. Das Netzwerk hat die Entwicklung dieser Technologie übrigens lange Zeit abgeschreckt, aber es scheint, dass diese Einschränkung bald aufgehoben wird. Mit dem Aufkommen der neuen 5G-Generation, nicht zuletzt dank SamsungMit einer Geschwindigkeit von 1 Gbit / s über ein Mobilfunknetz können Sie praktisch alle Unternehmensdatentypen (Dokumente, Ton, hochauflösendes Video) mit minimaler Verzögerung „steuern“. Eine weitere Folge dieser „Beschleunigung“ ist auch der allgemeine Trend, „fette Kunden“ aufzugeben. Die meisten modernen Geschäftssysteme verfügen über eine normale Weboberfläche, viele zusätzlich zu dieser Version über einen mobilen Client oder eine mobile Version der Weboberfläche (die auch mit der Progressive Web App in die Anwendung "eingebunden" werden kann ).Es stellt sich also heraus, dass Sie jetzt tatsächlich nichts mehr daran hindert, nur auf einem Smartphone oder Tablet zu arbeiten. Dies ist natürlich immer noch eine gewisse Perspektive (denken Sie an den Konservatismus), aber seine Umsetzung steht vor der Tür.

Quelle: BroadcomIm Allgemeinen wird nun ein interessantes Bild beobachtet. Seit den Anfängen der IT wurde angenommen, dass Mitarbeiter für eine vollwertige Arbeit einen echten, großen Computer oder Laptop benötigen, jedoch immer mit einem vollwertigen x86-Prozessor. Versuche, diese Situation in Gang zu bringen, beruhten immer auf dem Argument des Stahlbetons aus der Serie: "Wir haben Systeme, die nur unter DOS funktionieren (Windows 95/98, Java 5 - unterstreichen, was Sie brauchen), Sie werden alles für uns brechen." Es versteht sich, dass das Unternehmensumfeld recht konservativ ist ( COBOL-Programmierer sind immer noch gefragt).Die ersten Fortschritte begannen mit der weit verbreiteten Einführung der Virtualisierung und dem Aufkommen von VDI ( Virtual Desktop Infrastructure)) Plötzlich stellte sich heraus, dass Sie mit Legacy-Systemen im Allgemeinen von jedem Gerät aus arbeiten können, wenn nur eine sichere Verbindung zum Netzwerk besteht. Das Netzwerk hat die Entwicklung dieser Technologie übrigens lange Zeit abgeschreckt, aber es scheint, dass diese Einschränkung bald aufgehoben wird. Mit dem Aufkommen der neuen 5G-Generation, nicht zuletzt dank SamsungMit einer Geschwindigkeit von 1 Gbit / s über ein Mobilfunknetz können Sie praktisch alle Unternehmensdatentypen (Dokumente, Ton, hochauflösendes Video) mit minimaler Verzögerung „steuern“. Eine weitere Folge dieser „Beschleunigung“ ist auch der allgemeine Trend, „fette Kunden“ aufzugeben. Die meisten modernen Geschäftssysteme verfügen über eine normale Weboberfläche, viele zusätzlich zu dieser Version über einen mobilen Client oder eine mobile Version der Weboberfläche (die auch mit der Progressive Web App in die Anwendung "eingebunden" werden kann ).Es stellt sich also heraus, dass Sie jetzt tatsächlich nichts mehr daran hindert, nur auf einem Smartphone oder Tablet zu arbeiten. Dies ist natürlich immer noch eine gewisse Perspektive (denken Sie an den Konservatismus), aber seine Umsetzung steht vor der Tür.Jene. stellt sich heraus, dass mobile Geräte in Zukunft klassische PCs in einer Unternehmensumgebung ersetzen können?

Allmählich verlagert sich das Geschäft von Systemeinheiten hin zu etwas Mobilerem. Zuerst waren es ziemlich sperrige Fünf-Kilogramm-Laptops, die nicht länger als anderthalb Stunden mit der Batterie arbeiteten (Oldtimer werden sich an die schrecklich hervorstehenden Teile der verlängerten Batterie erinnern, die eine Stunde Arbeit und ein halbes Kilogramm Gewicht kosteten), dann wechselten wir zu ultraportablen Laptops mit einem Gewicht von 1,5 bis 1,7 Ein Kilogramm und eine Arbeitszeit von sechs bis sieben Stunden, und jetzt sind Geräte mit weniger als einem Kilogramm und einer Akkulaufzeit von 12 Stunden bereits weit verbreitet. Parallel zu dieser "Miniaturisierung" herkömmlicher Computer gibt es eine "Zunahme" der Smartphones. Das heutige Telefon verfügt über beeindruckende Funktionen: das gleiche S20In seiner Top-Edition verfügt es über 16 GB Speicher und einen 8-Core-Prozessor an Bord, was selbst für Laptops in voller Größe recht anständig ist.Die wichtigste Frage ist natürlich die Software. Hier ist alles mehrdeutig. Viele Hersteller haben versucht, die Desktop-Oberfläche für die Verwendung in einer mobilen Umgebung anzupassen (Touch, relativ kleine Bildschirme und andere Attribute der Mobilität), aber bisher gibt es keine idealen Lösungen: Leider kehren wir zu diesem berüchtigten Konservatismus zurück; Niemand wird die Schnittstelle auf Delphi vor zwanzig Jahren neu schreiben. Gleichzeitig ist es viel einfacher, nativen mobilen Anwendungen Unterstützung für "Gummi" / Drag & Drop-Fenster hinzuzufügen, was tatsächlich von Google in Android Nougat durchgeführt wurde. Wenn ein Beispiel für einen solchen Ansatz interessant ist, können Sie auf das Samsung DeX achten. Ab heute erscheint uns ein solches „Aufwärtsszenario“ (Umwandlung mobiler Geräte in Jobs in voller Größe) zumindest nicht weniger vielversprechend als ein „nachgeschaltetes“ Szenario (Verwendung von Desktops als mobile Geräte).

Ab heute erscheint uns ein solches „Aufwärtsszenario“ (Umwandlung mobiler Geräte in Jobs in voller Größe) zumindest nicht weniger vielversprechend als ein „nachgeschaltetes“ Szenario (Verwendung von Desktops als mobile Geräte).Wie wirkt sich die Einführung mobiler Technologien auf den Workflow aus?

Schwere Frage. Wie jede Technologie kann Mobilität auf zwei Arten genutzt werden: um das Leben in einem Unternehmen besser oder umgekehrt schlechter zu machen. Quelle: Dilbert , unsere Übersetzung.Mobilität bedeutet klassisch einen Ansatz „Arbeiten, bei dem Sie sich wohl fühlen“ (nicht zu verwechseln mit „ständig arbeiten“). Konzeptionell bedeutet dies, dass ein Mitarbeiter seine Aufgaben erfüllen kann, nicht unbedingt am Arbeitsplatz, sondern auch auf Geschäftsreise oder beispielsweise zu Hause. Und er wird es genauso effektiv machen wie im Büro. Darüber hinaus werden interne Unternehmensabläufe vereinfacht: Sie können ein 2NDFL-Zertifikat bestellen oder eine Urlaubsanwendung vereinbaren, indem Sie eine einzelne Taste auf Ihrem Smartphone drücken.Separat ist die Optimierung der Kommunikation innerhalb des Unternehmens zu beachten. Dies gilt insbesondere für unser Land, in dem die Organisation in der Reihenfolge des Hauptsitzes einen Hauptsitz in Moskau und regional beispielsweise in Jekaterinburg und Irkutsk haben soll. In diesem Fall wird die Interaktion zu einem großen Problem. Wenn Kollegen immer in Kontakt mit ständigem Zugriff auf Arbeitswerkzeuge sind, ist es viel einfacher, einen geeigneten Zeitpunkt für jeden Anruf oder Gruppenchat mit der allgemeinen Bearbeitung von Dokumenten zu koordinieren.Ein weiterer Anreiz für Mitarbeiter kann die Bereitstellung eines mobilen Geräts sein. In der Praxis sind verschiedene Modelle in Unternehmen weit verbreitet, von der Bereitstellung eines Unternehmens-Gadgets mit der Möglichkeit der persönlichen Nutzung eines Smartphones (Corporate Owned, Personally Enabled, COPE) bis hin zu einem persönlichen Smartphone oder Tablet mit funktionierenden Anwendungen (Bring Your Own Device, BYOD). Übrigens kommt BYOD von der bekannten BYOB-Abkürzung - bringen Sie Ihr eigenes Bier mit - das heißt "kommen Sie mit Ihrem eigenen Alkohol" in der Beschreibung der Party.

Quelle: Dilbert , unsere Übersetzung.Mobilität bedeutet klassisch einen Ansatz „Arbeiten, bei dem Sie sich wohl fühlen“ (nicht zu verwechseln mit „ständig arbeiten“). Konzeptionell bedeutet dies, dass ein Mitarbeiter seine Aufgaben erfüllen kann, nicht unbedingt am Arbeitsplatz, sondern auch auf Geschäftsreise oder beispielsweise zu Hause. Und er wird es genauso effektiv machen wie im Büro. Darüber hinaus werden interne Unternehmensabläufe vereinfacht: Sie können ein 2NDFL-Zertifikat bestellen oder eine Urlaubsanwendung vereinbaren, indem Sie eine einzelne Taste auf Ihrem Smartphone drücken.Separat ist die Optimierung der Kommunikation innerhalb des Unternehmens zu beachten. Dies gilt insbesondere für unser Land, in dem die Organisation in der Reihenfolge des Hauptsitzes einen Hauptsitz in Moskau und regional beispielsweise in Jekaterinburg und Irkutsk haben soll. In diesem Fall wird die Interaktion zu einem großen Problem. Wenn Kollegen immer in Kontakt mit ständigem Zugriff auf Arbeitswerkzeuge sind, ist es viel einfacher, einen geeigneten Zeitpunkt für jeden Anruf oder Gruppenchat mit der allgemeinen Bearbeitung von Dokumenten zu koordinieren.Ein weiterer Anreiz für Mitarbeiter kann die Bereitstellung eines mobilen Geräts sein. In der Praxis sind verschiedene Modelle in Unternehmen weit verbreitet, von der Bereitstellung eines Unternehmens-Gadgets mit der Möglichkeit der persönlichen Nutzung eines Smartphones (Corporate Owned, Personally Enabled, COPE) bis hin zu einem persönlichen Smartphone oder Tablet mit funktionierenden Anwendungen (Bring Your Own Device, BYOD). Übrigens kommt BYOD von der bekannten BYOB-Abkürzung - bringen Sie Ihr eigenes Bier mit - das heißt "kommen Sie mit Ihrem eigenen Alkohol" in der Beschreibung der Party. Der Mann, der BYOD mit BYOB verwechselt hat. Quelle: Timo ElliottEs gibt auch einige Zwischenoptionen, bei denen ein Mitarbeiter ein funktionierendes Gerät mit teilweise Unternehmenszahlung auswählen kann und die Aussicht besteht, dass das Gadget nach einer Weile Eigentum wird (Choose Your Own Device, CYOD).Zusammenfassend bedeutet Mobilität für die Mitarbeiter die Freiheit, ein für sie geeignetes Arbeitsformat zu wählen, während es für ein Unternehmen eine Kostenoptimierung und ein gutes Werkzeug für den Aufbau gut koordinierter Prozesse darstellt. Natürlich sind das richtige Gleichgewicht und die Feinabstimmung wichtig: Einige Mitarbeiter haben keine hohe Selbstorganisation, und die Arbeitgeber neigen zu übermäßiger Kontrolle.

Der Mann, der BYOD mit BYOB verwechselt hat. Quelle: Timo ElliottEs gibt auch einige Zwischenoptionen, bei denen ein Mitarbeiter ein funktionierendes Gerät mit teilweise Unternehmenszahlung auswählen kann und die Aussicht besteht, dass das Gadget nach einer Weile Eigentum wird (Choose Your Own Device, CYOD).Zusammenfassend bedeutet Mobilität für die Mitarbeiter die Freiheit, ein für sie geeignetes Arbeitsformat zu wählen, während es für ein Unternehmen eine Kostenoptimierung und ein gutes Werkzeug für den Aufbau gut koordinierter Prozesse darstellt. Natürlich sind das richtige Gleichgewicht und die Feinabstimmung wichtig: Einige Mitarbeiter haben keine hohe Selbstorganisation, und die Arbeitgeber neigen zu übermäßiger Kontrolle.Was ist Corporate Mobility Management und warum wird es benötigt?

Die Hauptbedrohung: Je mehr das mobile Gerät in das Unternehmensleben involviert ist (Arbeitskorrespondenz, Dokumente, Messenger für das Team usw.), desto mehr Daten sind vorhanden, deren Verlust das Unternehmen empfindlich treffen kann. Dementsprechend wird der Inhalt des Geräts zu einem wesentlichen Vermögenswert des Unternehmens, der verwaltet werden muss.Hier entsteht sofort ein Widerspruch: Sicherheit erfordert die maximale Einschränkung der Benutzerfreiheit und deterministische Betriebsszenarien (Zugriff auf E-Mails nur vom Büro aus streng von 9 bis 18), während das gesamte Konzept der Mobilität maximale Flexibilität und Variabilität der Nutzung impliziert. Zu Beginn der Branche wurde die Wahl immer in Richtung Einschränkungen getroffen. Dies führte zu lustigen Situationen. Als Anreiz erhielt der Mitarbeiter die Möglichkeit, Firmenmail auf seinem Gerät zu installieren. Dies erfolgte unter der Bedingung, dass alle korrekten Sicherheitsrichtlinien angewendet wurden und ein Agent installiert wurde, um potenzielle Bedrohungen zu überwachen. Dieser Agent legte nicht alternativ ein 12-stelliges alphanumerisches Kennwort (in besonders komplexen Fällen gab es auch ein Wörterbuch mit verbotenen Kombinationen und eine Einschränkung der Kennwortrotation) für das gesamte Gerät fest und begann, alle ihm zur Verfügung stehenden Informationen zu sammeln. Nachdem der Benutzer eine Woche lang so gelitten hatte (jedes Mal, wenn Sie versuchen, SMS zu lesen, müssen Sie dasselbe Passwort eingeben), löschte er die E-Mail wütend und vergaß diese „Ermutigung“ als Albtraum. Quelle: Dilbert , unsere ÜbersetzungJetzt hat sich die Situation dramatisch verändert. Es wird empfohlen, wenn das Sicherheitssystem für den Benutzer transparent und so unsichtbar wie möglich ist. Es sollte wie eine Burg aus einem bekannten Rätsel sein, das "nicht bellt, nicht beißt, aber nicht ins Haus lässt". Für den Benutzer sollte es am bequemsten sein, mit dem Gerät zu arbeiten. Alle Schmutzarbeiten werden vom Mobilitätsmanagementsystem übernommen.

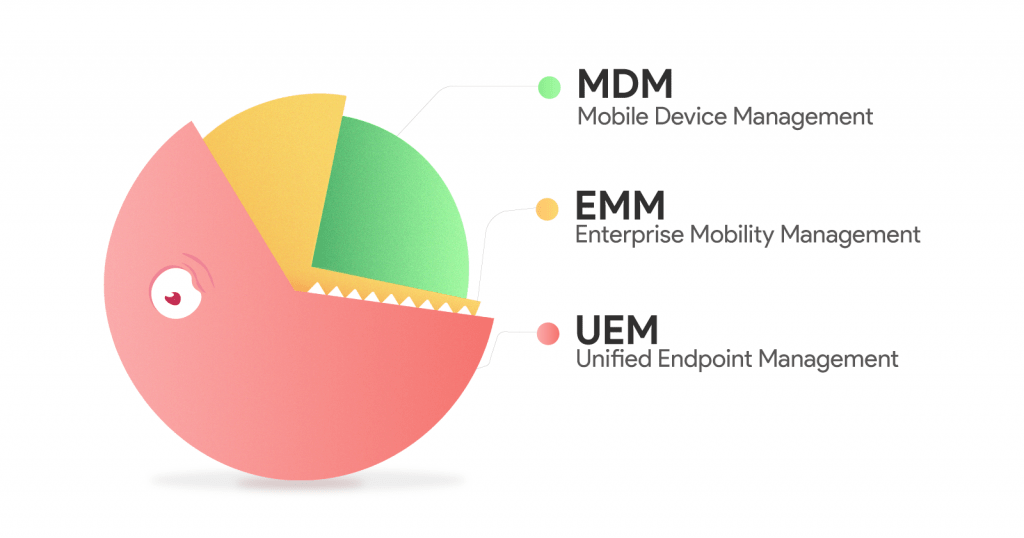

Quelle: Dilbert , unsere ÜbersetzungJetzt hat sich die Situation dramatisch verändert. Es wird empfohlen, wenn das Sicherheitssystem für den Benutzer transparent und so unsichtbar wie möglich ist. Es sollte wie eine Burg aus einem bekannten Rätsel sein, das "nicht bellt, nicht beißt, aber nicht ins Haus lässt". Für den Benutzer sollte es am bequemsten sein, mit dem Gerät zu arbeiten. Alle Schmutzarbeiten werden vom Mobilitätsmanagementsystem übernommen.Es gibt eine große Anzahl von Abkürzungen für Corporate Mobility Management-Systeme - MDM, EMM, UEM. Kurz gesagt, was ist ihr Unterschied und wie passt er in ein einzelnes Konzept?

Die Interpretation von Begriffen durch verschiedene Unternehmen kann sehr unterschiedlich sein. Mehr oder weniger allgemein anerkannt sind die von Gartner formulierten Definitionen .Mobile Device Management (MDM) - ein Begriff, der Ende der 1990er bis Anfang der 2000er Jahre vorkam, bezeichnet Systeme, die für die Verwaltung des Lebenszyklus mobiler Geräte verantwortlich sind. Dies bedeutet normalerweise die folgende Funktionalität:- Geräteinventar

- Betriebssystemeinstellungen

- Bereitstellung und Deprovisionierung

Im Laufe der Zeit wurde die reine MDM-Funktionalität vermisst, und die folgenden Funktionen wurden häufig hinzugefügt:- Mobile Application Management (MAM) - Anwendungsverwaltung.

- Mobile Identity (MI) - Verwaltung von Anmeldeinformationen und Zugriff.

- Mobile Content Management (MCM) - Inhaltsverwaltung.

Mitte der 2010er Jahre wurde dieses Set zum Standard für den Markt, und es machte keinen Sinn, die Lösungen in separate Module zu unterteilen. Dann kam der Begriff Enterprise Mobility Management (EMM), der eine Kombination aus MDM, MAM, MI und MCM bezeichnet. Diese Änderung wurde in einem 2014 veröffentlichten Gartner-Bericht dokumentiert .Dann entstand ein Trend, über den wir bereits gesprochen haben. Mobile Geräte sind genau der gleiche Arbeitsplatz wie klassische Desktops und Laptops, und es wurde klar, dass sie in einem einzigen Stromkreis verwaltet werden müssen: Es gibt keine Unterteilung mehr in stationäre und mobile Geräte. Dies war der Ausgangspunkt für die Einführung des neuen Begriffs Unified Endpoint Management (UEM). Die Entstehung von UEM wurde im Gartner- Bericht 2018 aufgezeichnet . Quelle: ITSMDailyWir treten mit dem UEM-Paradigma in das neue Jahrzehnt ein, und so werden Systeme heute genannt, deren Aufgabe es ist, mobile und stationäre Geräte im Unternehmen zu verwalten.

Quelle: ITSMDailyWir treten mit dem UEM-Paradigma in das neue Jahrzehnt ein, und so werden Systeme heute genannt, deren Aufgabe es ist, mobile und stationäre Geräte im Unternehmen zu verwalten. Wir haben Geschichte und Theorie diskutiert, lassen Sie uns zu praktischen Fragen übergehen. Wie kann ein mobiler Arbeitsplatz jetzt in einem Unternehmen erscheinen? Bitte teilen Sie Ihre Erfahrungen in diesem Bereich.

Jede Implementierung ist immer eine komplexe Geschichte, und zwei identische Projekte existieren nicht. Aber lassen Sie uns versuchen, einige allgemeine Punkte zu formulieren.Die Umsetzungsinitiative kommt oft von unten, von normalen Mitarbeitern. Mittlerweile hat fast jeder mobile Geräte, und es ist nur eine Frage der Zeit, bis sie für die Arbeit verwendet werden. Es muss eine kritische Masse von Personen mit ähnlichen Geräten vorhanden sein. Anschließend wird eine Anfrage an die IT-Abteilung zur Bereitstellung eines solchen Dienstes gesendet. Das Management kann in diesem Fall zwei Strategien wählen: Unterstützung (grünes Licht für die Initiative und Initiierung des Projekts) oder Verbot. Im letzteren Fall ist das Argument ein großes Risiko für Leckagen („Finanzberichterstattung verlieren“ oder „Konkurrenten spionieren die U-Bahn über die Schulter aus“). Wie die Praxis zeigt, ist dieser Ansatz nicht sehr konstruktiv. Auch wenn mobile Geräte strengstens verboten sind, werden sie von Mitarbeitern „unterirdisch“ verwendet. Sie können administrative Maßnahmen anwenden (Verweise, Strafen, Sanktionen), dies garantiert jedoch nicht immer ein 100% iges Ergebnis. Und selbst wenn solche Einschränkungen gerechtfertigt sind, wird es immer einen Mitarbeiter geben, der gegen alle Verbote verstößt, und dieser eine Fall wird enorme Konsequenzen haben. Die unserer Meinung nach richtigste Strategie ist das gute alte Prinzip: "Wenn Sie nicht gewinnen können, gehen Sie."Eine noch gefährlichere kontrollierte Umgebung ist um ein Vielfaches besser als eine unkontrollierte.Erstens ist dies normalerweise E-Mail (die Möglichkeit, sie mit einem mobilen Client "abzuholen"), dann gibt es Dokumente und verschiedene Arbeitssysteme (Unternehmensportal, ERP, CRM usw.). Nachdem die Technologie „verwurzelt“ ist (wenn der Trend klar wird), ist das Design interner Dienste bereits im Gange, mit der Erwartung, dass sie auf verschiedenen Plattformen (einschließlich Mobilgeräten) eingesetzt werden können.Es ist auch üblich, dass die Umsetzungsinitiative vom Management kommt. Wir dürfen nicht vergessen, dass die Arbeitsmobilität viele Vorteile bietet, die mit der Optimierung der Kosten und der Erhöhung der „Konnektivität“ eines Unternehmens verbunden sind. Aber auch hier sind „Exzesse“ möglich. In jeder heterogenen Umgebung (und ein typisches Unternehmen ist eine solche Umgebung, die aus sehr unterschiedlichen Teilen besteht: Buchhaltung, Lager und Logistik, Büro, Außendienstmitarbeiter) gibt es Interessen, und nicht jeder ist bereit für Innovationen. Eine häufige Situation ist, wenn ein Teil des Teams diese Art von Veränderung „mit Feindseligkeit“ wahrnimmt („alles funktioniert für uns“). In diesem Fall hat sich das „Karotten“ -Prinzip bewährt, wenn der Mitarbeiter bei Verwendung des implementierten Systems einen Bonus erhält (z. B. ein Telefon als Ausweis für das Büro oder die Bezahlung des Mittagessens und die Buchung von Besprechungsräumen über ein Smartphone).Diese Prämien sollten den Mitarbeiter dazu ermutigen, mobile Geräte zu verwenden, ihn jedoch nicht einzuschränken oder zu verletzen.Bei der Implementierung komplexer Mobilitätsprojekte in einem Unternehmen sind die folgenden Tools hilfreich:- Durchführung eines Audits und einer Prüfung des aktuellen Zustands der Infrastruktur vor der Implementierung. Dies kann Überwachungssoftware sein, die mit Zustimmung der Benutzer auf Endgeräten installiert ist, und Statistiken über verwendete Anwendungen und besuchte Netzwerkressourcen sammeln. Maximale Offenheit und Korrektheit bei der Wahrung der Anonymität und Privatsphäre eines Mitarbeiters ist wichtig. Das ultimative Ziel dieser Aktivität ist es, ein umfassendes Bild der aktuellen Situation zu erhalten und keine Verstöße zu identifizieren. Outreach-Seminare funktionieren gut mit einer klaren Demonstration der Funktionalität von Überwachungssoftware und der Einbeziehung des Managements in die Erfassung von Statistiken.

- Rückkopplung. Es ist wichtig zu verstehen, was mit dem Projekt auf der Seite der Endbenutzer passiert. Dies kann wertvolle Informationen über die Merkmale des Systems liefern und wirkt sich positiv auf die Einstellung der Mitarbeiter aus. Feedback-Formate können unterschiedlich sein: von persönlichen Treffen mit einer Diskussion über aktuelle Probleme bis zu einem bestimmten Fragebogen, möglicherweise anonym, weil Nicht jeder ist bereit, seine Eindrücke frei zu teilen.

- Zählen Sie Ressourcen für einen iterativen Entwicklungs- und Implementierungsprozess. Es ist unmöglich, zu Beginn des Projekts alles zu berücksichtigen, daher müssen Sie immer zusätzliche Ressourcen für die Überarbeitung bereitstellen. Bei der Umsetzung berücksichtigen viele Menschen nicht, weshalb Projekte irgendwo in der Mitte abbrechen.

Zwei Hauptfragen, die bei der Implementierung immer gestellt werden:- « , / »

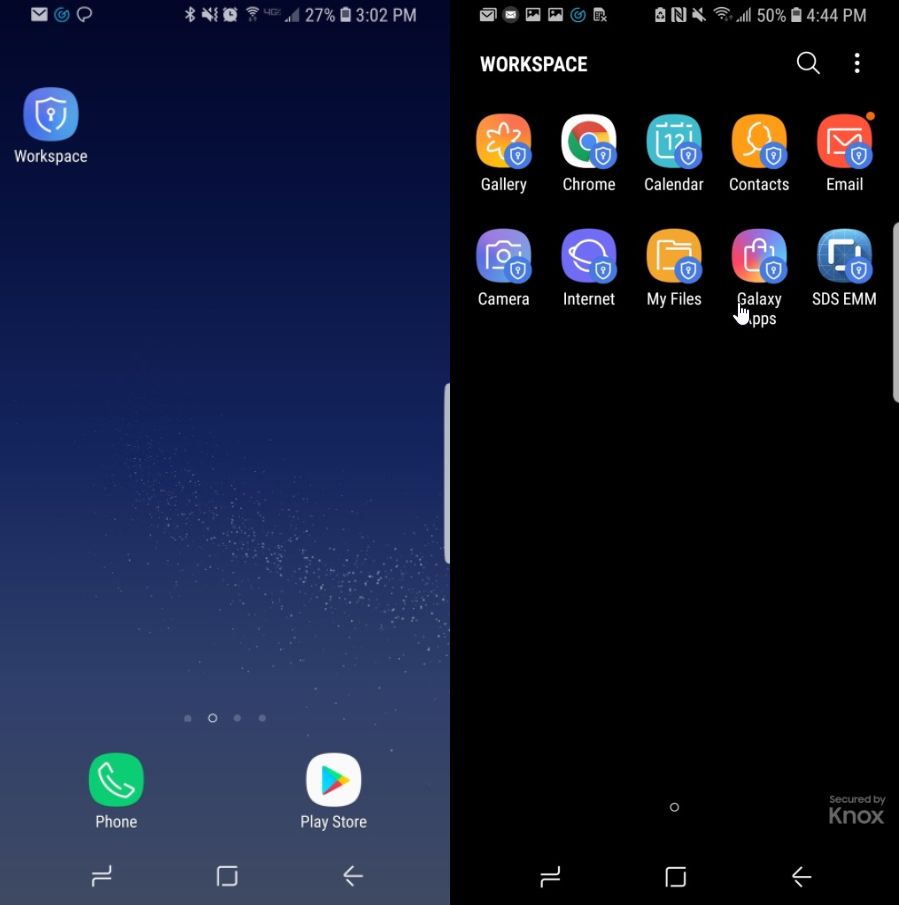

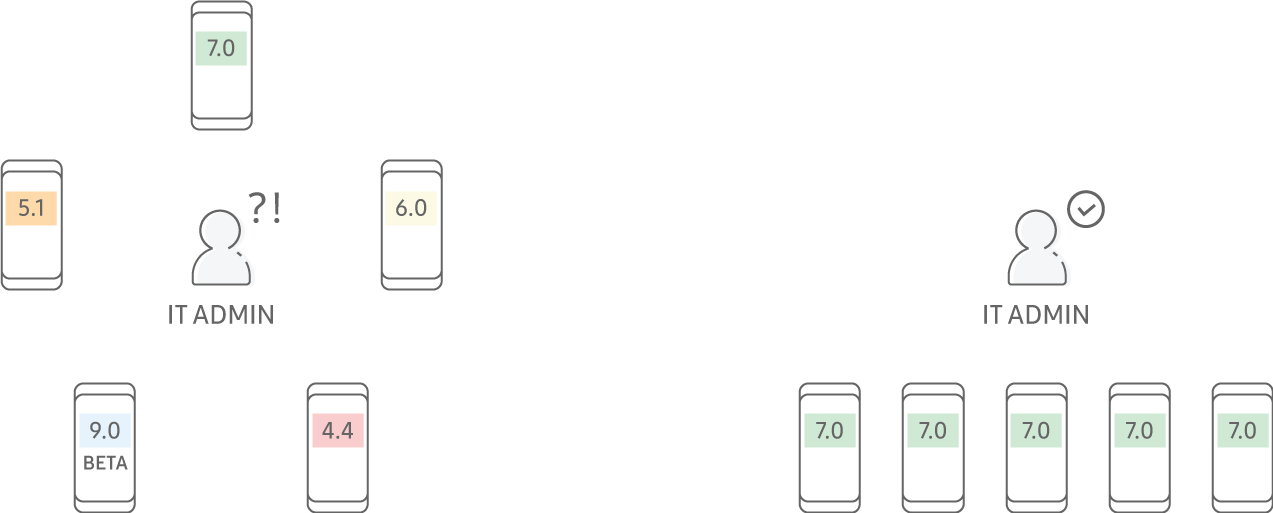

, . – (Work Profile). – , — , Samsung. , , , , .

– : , , .

- «- 10 . , 300 , . »

« », (, , ). . Samsung Knox , Knox Mobile Enrollment (KME), « » . . IT . – .

. , Android . . ? ?

Dies ist ein Stereotyp, aber es ist ziemlich stabil. Es ist besonders traurig, dass nicht nur normale Benutzer, sondern auch einige IT- und Informationssicherheitsmitarbeiter betroffen sind. Nein, jetzt ist das Android-Betriebssystem ziemlich sicher und im Unternehmenssegment sehr verbreitet. Dies geht aus einer kürzlich von IDC durchgeführten Studie hervor . Demnach verwenden 78% der in verschiedenen Unternehmen auf der ganzen Welt verwendeten Mobilgeräte das Android-Betriebssystem.Separat über die Sicherheit von Samsung-Geräten. Laut der neuesten Gartner-Bewertung erhielt die Knox-Plattform eine starke Bewertung von 27 von 30 möglichen Positionen, was eines der höchsten Ergebnisse ist ( Samsung Hinweis:ausführlicher über die Knox-Plattform, über die wir in diesem Artikel gesprochen haben ).Um vernünftigerweise über Sicherheit zu sprechen, müssen Sie zunächst die Arten von Bedrohungen festlegen. Klassischerweise ist der Datenschutz in zwei große Segmente unterteilt.- Daten in Ruhe (Speichern und Arbeiten mit Daten). Dies schließt die Arten von Bedrohungen ein, die mit dem „Vorhandensein“ von Daten auf dem Endgerät verbunden sind. Beispiele:

- . , – . . – (, – ). ( ). , .

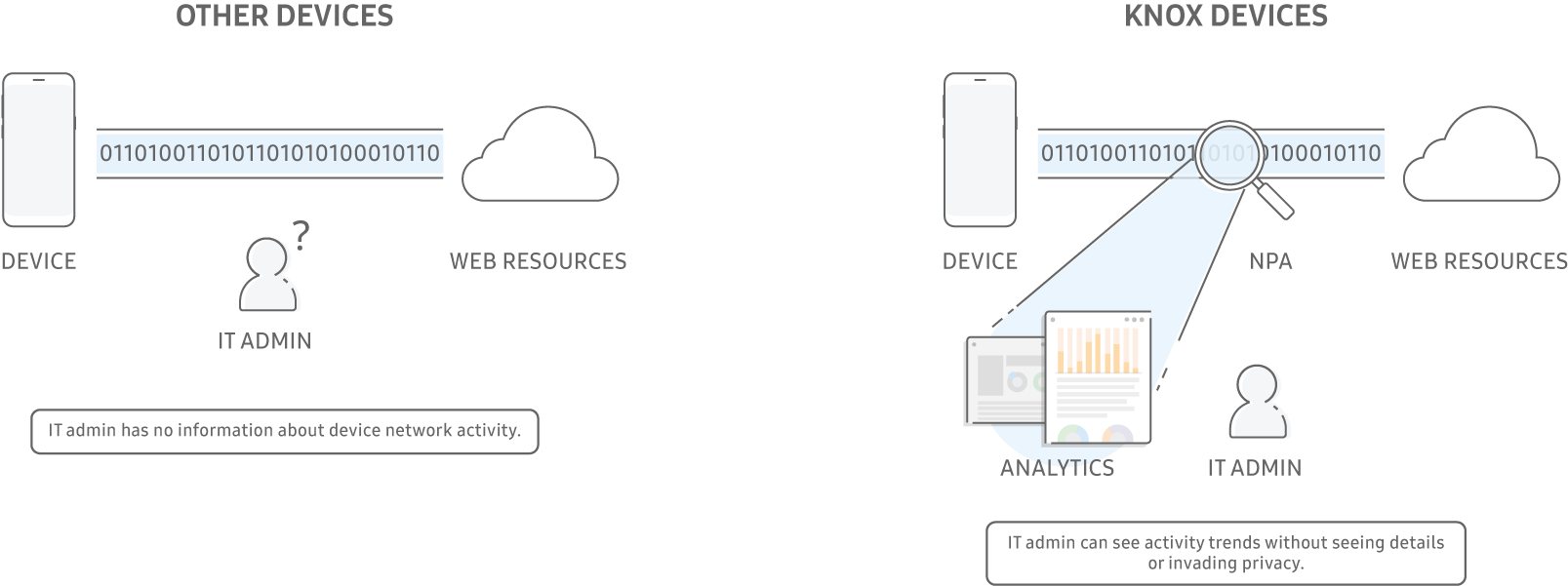

- /. Android ( ). , , . , , . — .

- Data-in-transit ( ). , . :

- Ungeschützter Verkehr. Öffentliche Wi-Fi-Zugangspunkte sind nützlich auf Geschäftsreisen oder wenn Sie weit von Ihrem Arbeitsplatz entfernt sind, aber mit einer großen Datenmenge arbeiten müssen. Gleichzeitig kann leider nicht garantiert werden, dass der Kanal sicher ist, und er wird nicht von Angreifern überwacht. Um dieser Art von Bedrohung entgegenzuwirken, wird normalerweise ein VPN mit automatischer Aktivierung verwendet, um bestimmte Anwendungen zu starten.

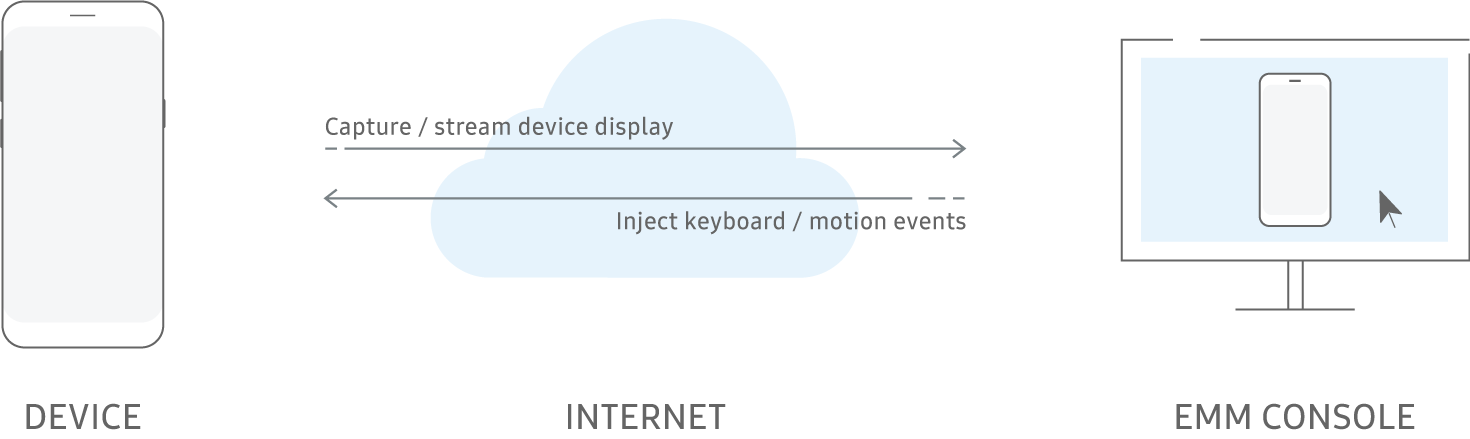

Aus Managementsicht werden normalerweise folgende Punkte angegeben:- . ( Samsung: ), : , , . , .

- . , . , , .

- . , , . , . ( ).

Grundsätzlich sind dies offensichtliche Fragen. Ihre Realisierung ist jedoch aufgrund der begrenzten Möglichkeiten verschiedener Plattformen nicht immer möglich. Früher hat uns Knox Platform For Enterprise , eine Art Knox-Plattform für Unternehmensaufgaben, bei der Lösung dieser Probleme sehr geholfen . KPfE ist eine Reihe von Tools (SDKs, Dienstprogramme, Webdienste und Gerätehardwaremechanismen), die die Funktionen des Standard-Android-Betriebssystems in Bezug auf Verwaltung und Überwachung erweitern. Um die Funktionalität nutzen zu können, ist es nicht erforderlich, viel Code zu schreiben. Es gibt eine Option für die Verwendung des Knox Service Plugins , das mit OEMConfig (dem Standardmechanismus für Android für Unternehmen) konfiguriert wird .Im russischen Büro von Samsung gibt es Spezialisten, die in diesem Bereich Hilfe leisten. Wir wenden uns bei schwierigen Fragen an sie. Dies ist heute eine Seltenheit: In Entwicklungsfragen muss man häufiger mit Kollegen aus Indien oder China kommunizieren, was aufgrund der Sprachbarriere und des Zeitzonenunterschieds recht schwierig ist.Abschließend möchte ich über den russischen Markt sprechen. Haben die in unserem Land durchgeführten Projekte Besonderheiten?

Der russische Markt liegt leicht hinter den globalen Trends. Unsere Unternehmensmobilität ist im Entstehen begriffen. Aus diesem Grund erscheinen allgemein akzeptierte Entscheidungen bisher fremd und nicht anwendbar.Das deutlichste Beispiel für solche Vorurteile ist die Wolke. Kunden lehnen diesen Ansatz häufig kategorisch ab und argumentieren mit einem Mangel an Vertrauen in die Sicherheit und Zuverlässigkeit solcher Systeme. Dieser Standpunkt ist unserer Meinung nach heute nicht mehr relevant. "Bewölkt" bedeutet nicht "unzuverlässig" oder "unsicher". Dies wird durch die Erfahrung vieler großer Unternehmen belegt, die den Clouds einen erheblichen Teil ihrer Geschäftsprozesse anvertraut haben - Netflix, Spotify und eine Reihe anderer. Die Tatsache, dass der Dienst an Ihrem Standort bereitgestellt wird, garantiert nicht, dass er immer funktioniert. Tatsächlich können es sich nur wenige leisten, unter Serverbedingungen zu arbeiten, die mit einem zertifizierten und zertifizierten Rechenzentrum vergleichbar sind . Der Software-Support ist eine separate Zeile - jedes System besteht aus einer großen Anzahl „unsichtbarer“ Komponenten (Betriebssystem, Datenbank, Webserver usw.), die ständigen Support und regelmäßige Updates erfordern. Fazit: Die eigene Infrastruktur ist teuer und mühsam und leider nicht immer zuverlässig. Die Cloud ist viel billiger und alle Support- und Aktualisierungsarbeiten werden vom Dienstanbieter durchgeführt.Unabhängig davon sind die Anforderungen für die Zertifizierung von Entscheidungen der Regulierungsbehörden zu beachten, beispielsweise für die Arbeit mit personenbezogenen Daten. Es gibt eine Meinung, dass dies unter Android nicht möglich ist. Unsere Erfahrung zeigt, dass dies in Kombination mit zertifizierten Sicherheitstools auch in Organisationen mit strengen Vorschriften möglich ist.(vom Autor) Wir hoffen, dass es uns gelungen ist, einige der "Horrorgeschichten" zu zerstreuen, und zumindest wird jetzt klar, dass im Leben alles etwas komplizierter ist als in diesem Comic: Quelle: Dilbert

Quelle: Dilbert Gestellte Fragen:

Gestellte Fragen:

Vladimir Karacharov,

Manager, B2B Pre / Post Sales

Geschäftsentwicklungsteam

Samsung R & D Institute Russia

Beantwortet:

Beantwortet:

Oleg Assur,

Chefingenieur,

Forschungsinstitut der SOKB