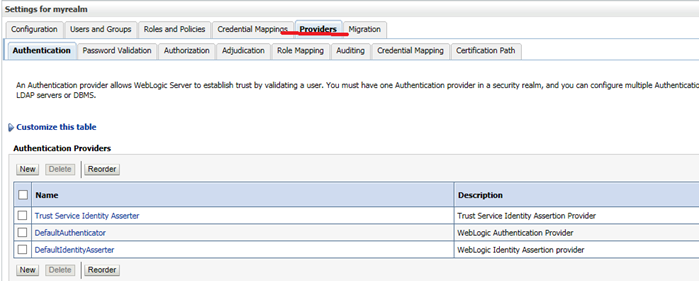

Dieser Artikel beschreibt eine einfache LDAP-Einrichtung für die Benutzerauthentifizierung und -autorisierung.1. Folgen Sie dem Link Oralce bi, der die Konsole (http: // address: port / console) über das Administratorkonto (standardmäßig Weblogic) öffnet. Klicken Sie auf Sicherheitsbereiche -> Mein Bereich 2. Wechseln Sie zur Registerkarte "Anbieter". Hier sehen Sie standardmäßig die folgenden drei "Authentifizierungsanbieter".

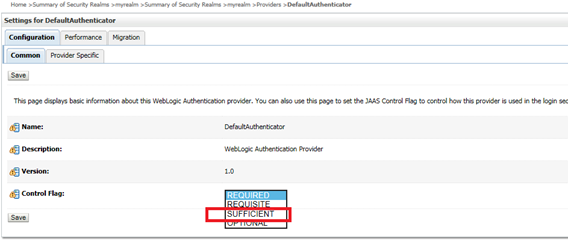

2. Wechseln Sie zur Registerkarte "Anbieter". Hier sehen Sie standardmäßig die folgenden drei "Authentifizierungsanbieter". 3. Klicken Sie auf "DefaultAuthenticator". Klicken Sie auf "Sperren und Bearbeiten" -> "Kontrollflag ändern" von "Erforderlich" auf "Ausreichend" und klicken Sie dann auf "Speichern".

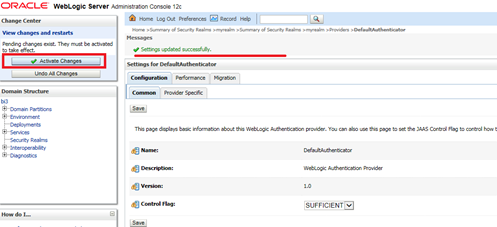

3. Klicken Sie auf "DefaultAuthenticator". Klicken Sie auf "Sperren und Bearbeiten" -> "Kontrollflag ändern" von "Erforderlich" auf "Ausreichend" und klicken Sie dann auf "Speichern". 4. Nachdem die Meldung zum Aktualisieren der Einstellungen angezeigt wurde, klicken Sie auf "Änderungen aktivieren".

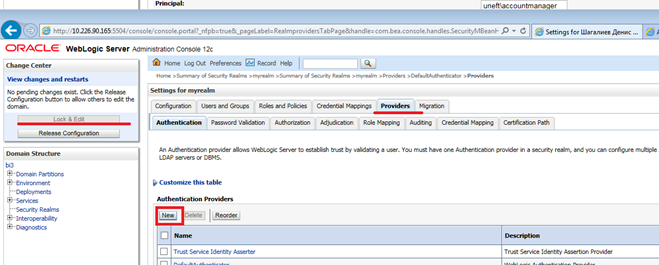

4. Nachdem die Meldung zum Aktualisieren der Einstellungen angezeigt wurde, klicken Sie auf "Änderungen aktivieren". 5. Gehen Sie zur Registerkarte "Anbieter" -> "Sperren und Bearbeiten" und klicken Sie auf "Neu".

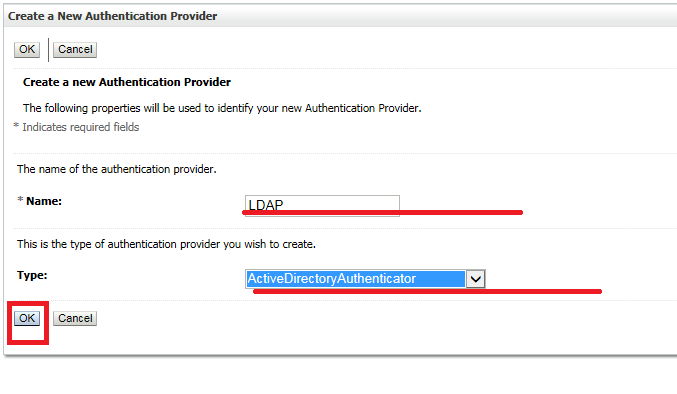

5. Gehen Sie zur Registerkarte "Anbieter" -> "Sperren und Bearbeiten" und klicken Sie auf "Neu". 6. Nennen Sie es zum Beispiel "LDAP". Wählen Sie den Typ der Active Directory-Authentifizierung aus. OK klicken.

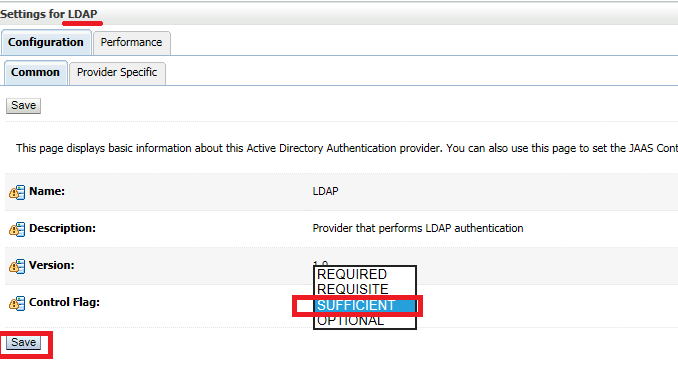

6. Nennen Sie es zum Beispiel "LDAP". Wählen Sie den Typ der Active Directory-Authentifizierung aus. OK klicken. 7. Öffnen Sie danach den LDAP-Anbieter erneut und ändern Sie das Kontrollflag in "Ausreichend". Speichern Sie es.

7. Öffnen Sie danach den LDAP-Anbieter erneut und ändern Sie das Kontrollflag in "Ausreichend". Speichern Sie es. 8. Geben Sie auf der Registerkarte Anbieterspezifisch Daten aus Ihrem Active Directory ein.

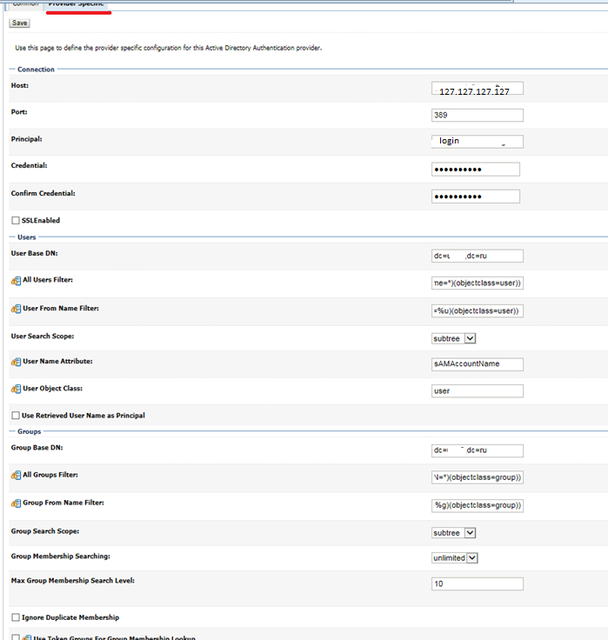

8. Geben Sie auf der Registerkarte Anbieterspezifisch Daten aus Ihrem Active Directory ein.Host: localhost

Port: 389

Principal: login

Credential: password

Users

User Base DN: dc=domen,dc=ru

All Users Filter: (&(sAMAccountName=*)(objectclass=user))

User From Name Filter: (&(sAMAccountName=%u)(objectclass=user))

User Search Scope: subtree

User Name Attribute: sAMAccountName

User Object class: user

Groups

Group Base DN: dc=domen,dc=ru

All Groups Filter: (&(CN=*)(objectclass=group))

Group From Name Filter: (&(CN=%g)(objectclass=group))

Group Search Scope: subtree

Group Membership Searching: unlimited

Max Group Membership Search Level: 10

General

Connect Timeout: 30

Connect Retry Limit: 1

Parallel Connect Delay: 0

Result Time Limit: 0

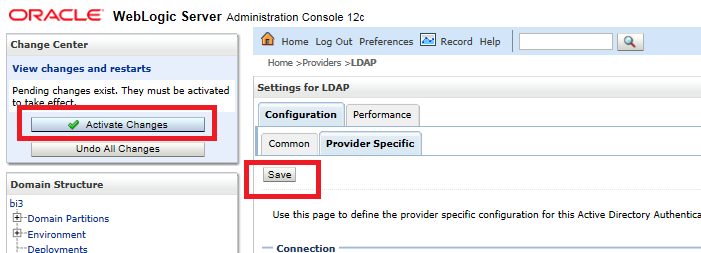

Es sieht ungefähr so aus: 9. Klicken Sie auf Speichern und aktive Änderungen.

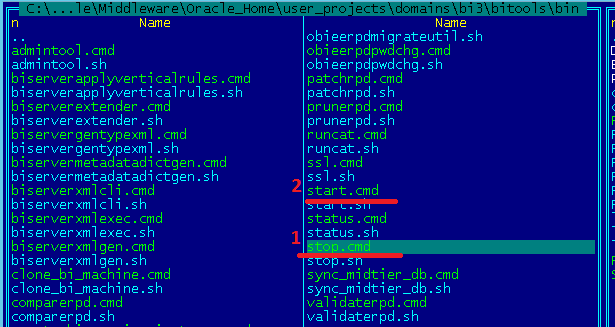

9. Klicken Sie auf Speichern und aktive Änderungen. 10. Starten Sie in diesem Fall die BI-Instanz BI3 neu(C: \ Oracle \ Middleware \ Oracle_Home \ Benutzerprojekte \ Domains \ bi3 \ bitools \ bin).

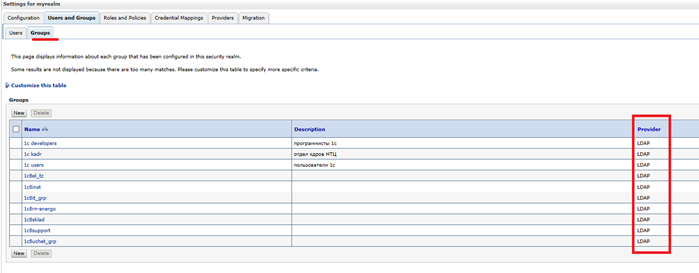

10. Starten Sie in diesem Fall die BI-Instanz BI3 neu(C: \ Oracle \ Middleware \ Oracle_Home \ Benutzerprojekte \ Domains \ bi3 \ bitools \ bin). 11. Suchen Sie beim Neustart des BI nach einer bestimmten Benutzer-ID, Rückkehr zur Weblogic-Konsole-> "mysecurityrealm" >> Benutzer und Gruppen >> Gruppe

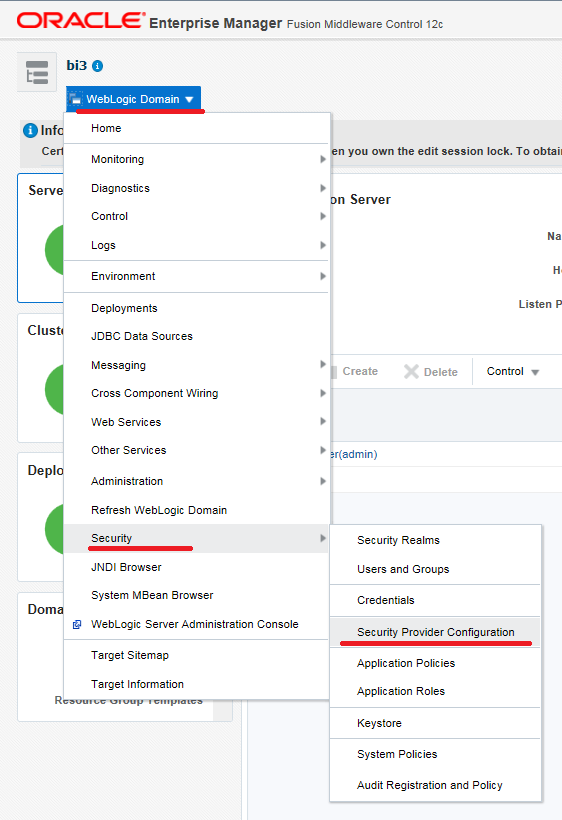

11. Suchen Sie beim Neustart des BI nach einer bestimmten Benutzer-ID, Rückkehr zur Weblogic-Konsole-> "mysecurityrealm" >> Benutzer und Gruppen >> Gruppe Es ist ersichtlich, dass die Gruppen geladen sind.12. Im nächsten Schritt konfigurieren Sie OBIEE so, dass zusätzlich zu den Benutzern des internen Weblog-Verzeichnisses Benutzer von Ihrem neuen LDAP-Anbieter angezeigt werden. Dazu müssen Sie sich mit einem Administratorkonto (Weblogic) bei Enterprise Manager (http: // address: port / em) anmelden.Nachdem Sie sich über das Dropdown-Menü Weblogic Domain beim System angemeldet haben, wählen Sie Sicherheit -> Konfiguration

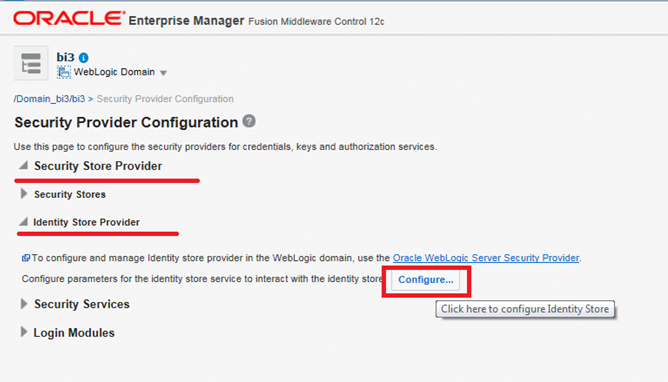

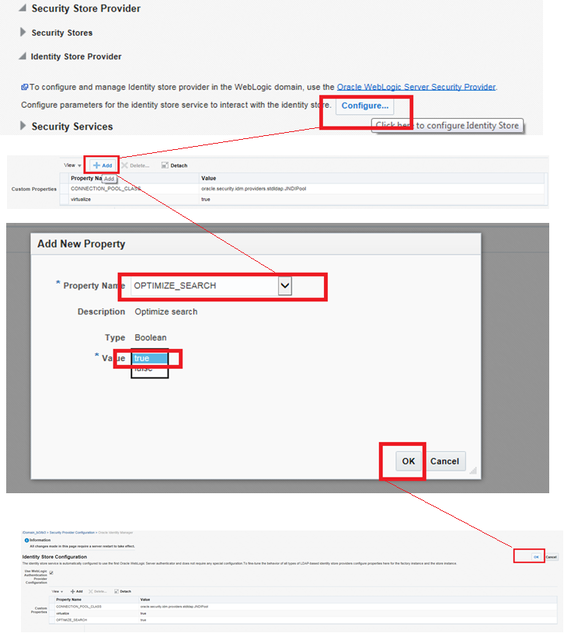

Es ist ersichtlich, dass die Gruppen geladen sind.12. Im nächsten Schritt konfigurieren Sie OBIEE so, dass zusätzlich zu den Benutzern des internen Weblog-Verzeichnisses Benutzer von Ihrem neuen LDAP-Anbieter angezeigt werden. Dazu müssen Sie sich mit einem Administratorkonto (Weblogic) bei Enterprise Manager (http: // address: port / em) anmelden.Nachdem Sie sich über das Dropdown-Menü Weblogic Domain beim System angemeldet haben, wählen Sie Sicherheit -> Konfiguration des Sicherheitsanbieters. 13. Erweitern Sie im Bildschirm Konfiguration des Sicherheitsanbieters den Sicherheitsspeicheranbieter, dann den Knoten Identitätsspeicheranbieter und schließlich Klicken Sie auf "Konfigurieren".

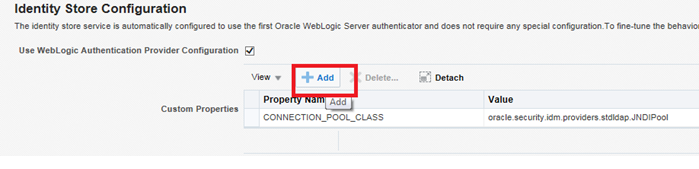

des Sicherheitsanbieters. 13. Erweitern Sie im Bildschirm Konfiguration des Sicherheitsanbieters den Sicherheitsspeicheranbieter, dann den Knoten Identitätsspeicheranbieter und schließlich Klicken Sie auf "Konfigurieren". 14. Auf diesem Bildschirm müssen Sie eine neue benutzerdefinierte Eigenschaft hinzufügen. Klicken Sie auf die Schaltfläche + Hinzufügen.

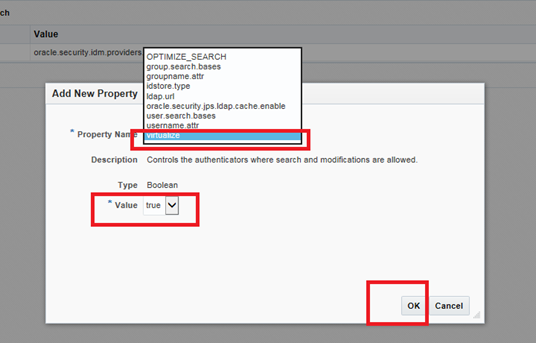

14. Auf diesem Bildschirm müssen Sie eine neue benutzerdefinierte Eigenschaft hinzufügen. Klicken Sie auf die Schaltfläche + Hinzufügen. 15. Geben Sie dann den Eigenschaftsnamen "virtualize" und den Wert "true" ein. Klicken Sie dann zum Speichern erneut auf „OK“:

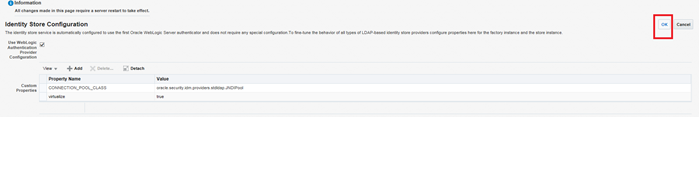

15. Geben Sie dann den Eigenschaftsnamen "virtualize" und den Wert "true" ein. Klicken Sie dann zum Speichern erneut auf „OK“: 16. Klicken Sie erneut auf OK.

16. Klicken Sie erneut auf OK. 17. Fügen Sie auf ähnliche Weise eine weitere Eigenschaft hinzu: OPTIMIZE_SEARCH = true.

17. Fügen Sie auf ähnliche Weise eine weitere Eigenschaft hinzu: OPTIMIZE_SEARCH = true. 18. Starten Sie in diesem Fall die BI-Instanz BI3 neu(C: \ Oracle \ Middleware \ Oracle_Home \ Benutzerprojekte \ Domains \ Bi3 \ Bitools \ Bin).19. Versuchen Sie, sich mit Ihrem Konto anzumelden.

18. Starten Sie in diesem Fall die BI-Instanz BI3 neu(C: \ Oracle \ Middleware \ Oracle_Home \ Benutzerprojekte \ Domains \ Bi3 \ Bitools \ Bin).19. Versuchen Sie, sich mit Ihrem Konto anzumelden.