Fallstudien zur Verwendung von Tools zur Analyse von Netzwerkanomalien: DNSpionage Campaign Discovery

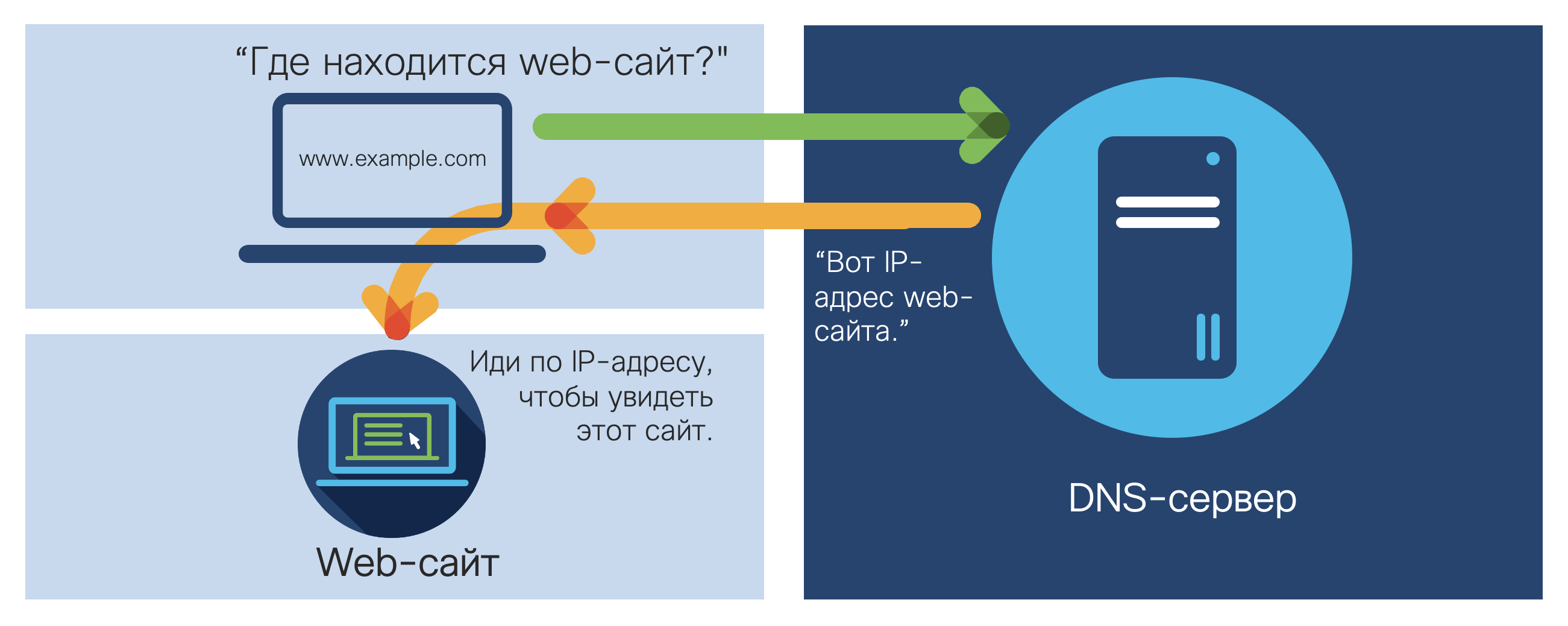

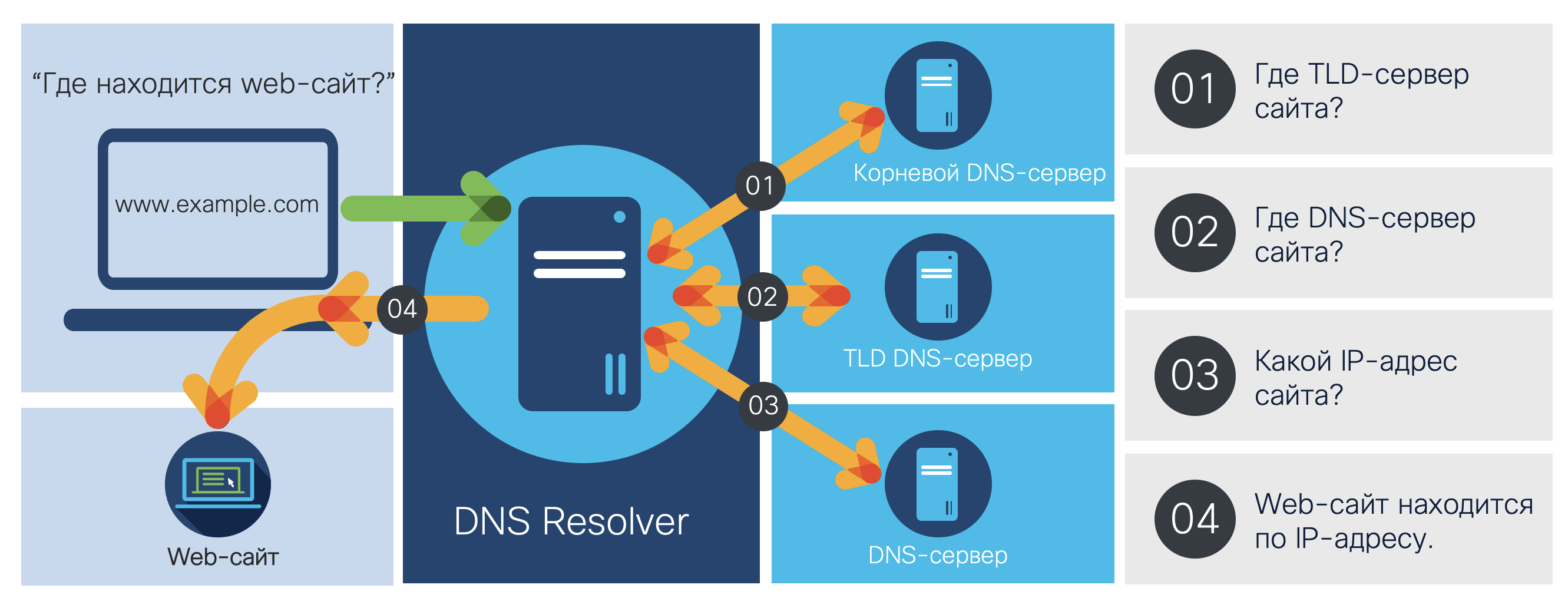

Wir prüfen weiterhin Fälle für NTA-Systeme (Network Traffic Analysis) auf Cybersicherheitsziele. Heute werden wir sehen, wie solche Lösungen verwendet werden können, um sehr komplexe, zielgerichtete und sehr effektive Kampagnen namens DNSpionage und Sea Turtle zu erkennen.Vorher werde ich jedoch kurz daran erinnern, wie das Domain Name System (DNS) funktioniert, das der Interaktion im Internet zugrunde liegt. Das menschliche Gehirn ist so angeordnet, dass es sich nicht viele Zahlen und Zahlen merken kann, die eine Person mit nichts Bekanntem assoziiert. Und die Anzahl der denkwürdigen Kombinationen von Zahlen und Zahlen ist auf jeden Fall gering. Um nicht Hunderte und Tausende von IP-Adressen der Sites, an denen wir interessiert sind, zu speichern und im Notebook zu speichern, wurde das DNS-System erfunden, das die symbolischen Adressen von Sites, die für Menschen verständlicher sind, in ihre IP-Adressen übersetzt. Wenn ich zu einer Site gelangen muss, sende ich eine DNS-Abfrage mit dem Namen der Site an den DNS-Server, der mir die IP-Adresse zurückgibt, zu der ich gehe. Wenn Sie etwas mehr in die Details eintauchen, sieht das Schema komplizierter aus. Wenn der mir am nächsten gelegene DNS-Server die IP-Adresse der Site, die mich interessiert, nicht kennt, leitet er mich zum Stammserver weiter, der mich dann zum DNS-Server der Zone weiterleitet, in der sich die für mich interessante Site befindet (z. B. ".ru") entlang der Kette, bis ich einen DNS-Server erreiche, der die IP-Adresse kennt, die ich benötige.

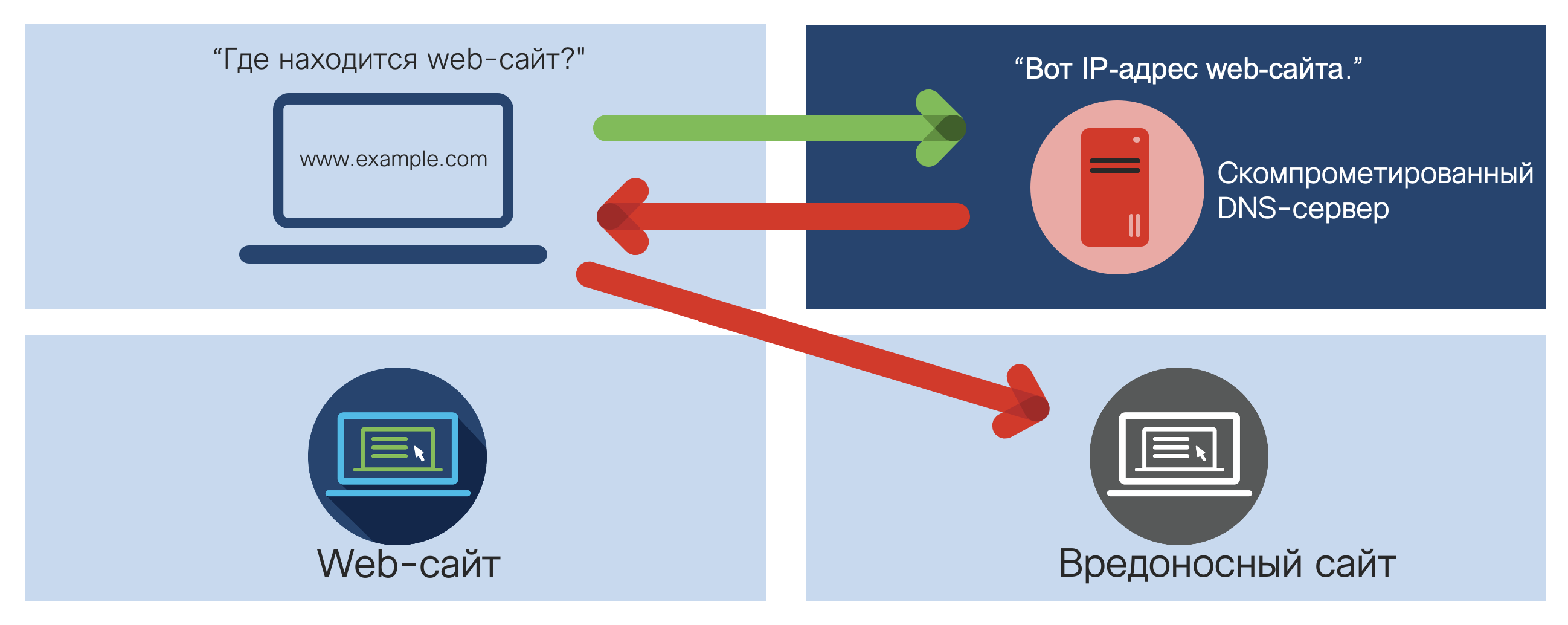

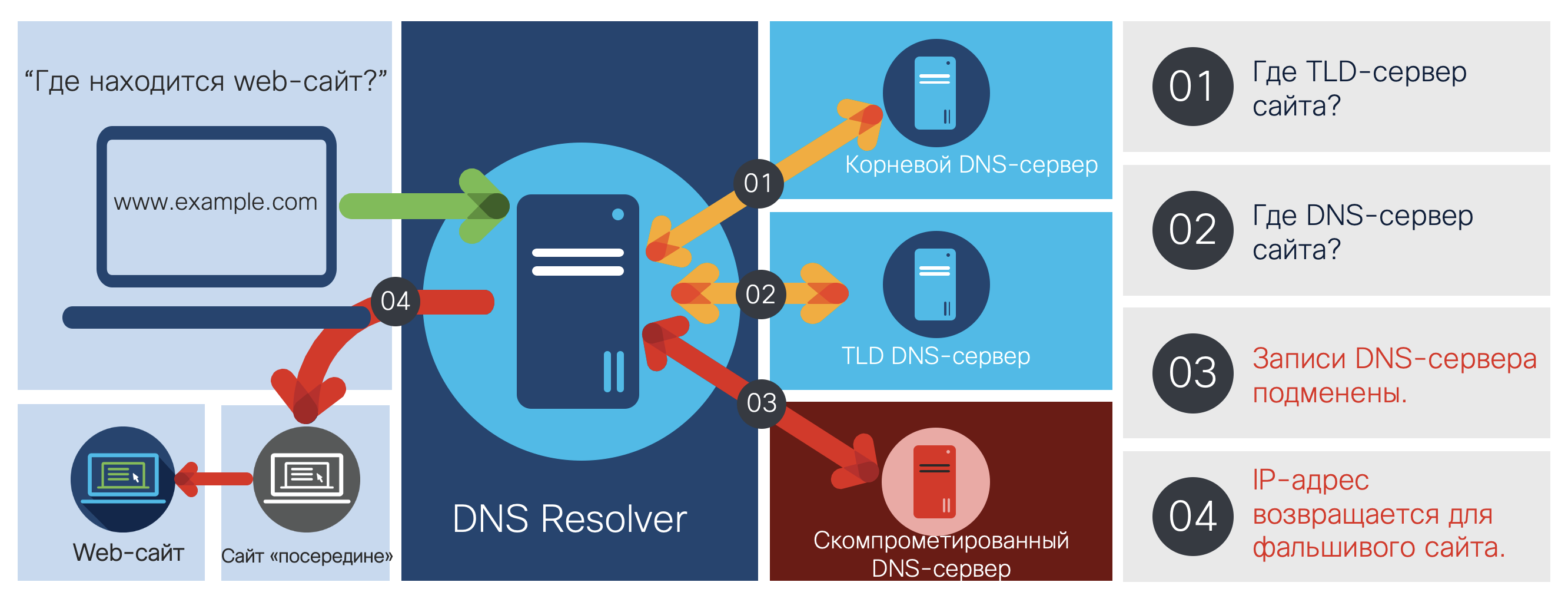

Wenn Sie etwas mehr in die Details eintauchen, sieht das Schema komplizierter aus. Wenn der mir am nächsten gelegene DNS-Server die IP-Adresse der Site, die mich interessiert, nicht kennt, leitet er mich zum Stammserver weiter, der mich dann zum DNS-Server der Zone weiterleitet, in der sich die für mich interessante Site befindet (z. B. ".ru") entlang der Kette, bis ich einen DNS-Server erreiche, der die IP-Adresse kennt, die ich benötige. Es stellt sich heraus, dass wir den DNS-Servern vertrauen, die uns die IP-Adressen der Websites senden, die wir besuchen möchten. Und wenn jemand in einen DNS-Server einbricht und einen Eintrag fälscht, um einen symbolischen Namen und eine IP-Adresse abzugleichen? Was ist, wenn wir auf eine gefälschte Website geleitet werden, die wie eine echte aussieht und die unsere Logins und Passwörter sowie andere vertrauliche Informationen über uns stehlen kann? Dieses Spoofing wird als DNS-Umleitung bezeichnet und von Cyberkriminellen bei besonders gefährlichen Angriffen eingesetzt.

Es stellt sich heraus, dass wir den DNS-Servern vertrauen, die uns die IP-Adressen der Websites senden, die wir besuchen möchten. Und wenn jemand in einen DNS-Server einbricht und einen Eintrag fälscht, um einen symbolischen Namen und eine IP-Adresse abzugleichen? Was ist, wenn wir auf eine gefälschte Website geleitet werden, die wie eine echte aussieht und die unsere Logins und Passwörter sowie andere vertrauliche Informationen über uns stehlen kann? Dieses Spoofing wird als DNS-Umleitung bezeichnet und von Cyberkriminellen bei besonders gefährlichen Angriffen eingesetzt. 2009 ersetzte die „Iranian Cyber Army“ damit twitter.com. Im Jahr 2011 wurden 186 Domains durch türkische Hacker ersetzt, darunter HSBC, Vodafone, Acer und andere. In den Jahren 2013 bis 2014 ersetzte die syrische elektronische Armee die Websites NYT, Twitter und Huffingtin Post (der Versuch schlug gegen Facebook fehl). Im selben Jahr wurden ähnliche Maßnahmen gegen WhatsApp, AVG, Avira durchgeführt. Ein Jahr später wurden vietnamesische und malaysische Google-Websites sowie die Domain der Federal Reserve Bank von St. Louis ersetzt. Im Jahr 2016 wurde auf diese Weise eine bestimmte Menge an Kryptowährung aus blockchain.info gestohlen.Tatsächlich gibt es mehr DNS-Angriffsvektoren, aber heute werden wir uns nur mit den DNSpionage- und Sea Turtle- Kampagnen befassen .

2009 ersetzte die „Iranian Cyber Army“ damit twitter.com. Im Jahr 2011 wurden 186 Domains durch türkische Hacker ersetzt, darunter HSBC, Vodafone, Acer und andere. In den Jahren 2013 bis 2014 ersetzte die syrische elektronische Armee die Websites NYT, Twitter und Huffingtin Post (der Versuch schlug gegen Facebook fehl). Im selben Jahr wurden ähnliche Maßnahmen gegen WhatsApp, AVG, Avira durchgeführt. Ein Jahr später wurden vietnamesische und malaysische Google-Websites sowie die Domain der Federal Reserve Bank von St. Louis ersetzt. Im Jahr 2016 wurde auf diese Weise eine bestimmte Menge an Kryptowährung aus blockchain.info gestohlen.Tatsächlich gibt es mehr DNS-Angriffsvektoren, aber heute werden wir uns nur mit den DNSpionage- und Sea Turtle- Kampagnen befassen . Nachdem wir uns einen kurzen Überblick über die Funktionsweise von DNS verschafft haben und wie Sie es zum Nachteil einsetzen können, können wir uns direkt den DNSpionage- und Sea Turtle-Kampagnen zuwenden, beginnend mit der ersten. Im Jahr 2018 traf die Cisco Talos-Division in mehreren Ländern des Nahen Ostens darauf. Es bestand aus zwei Teilen - Infektion von Benutzern und DNS-Umleitung, die nicht immer miteinander verbunden waren, aber für eine Reihe von Anzeichen kamen wir zu dem Schluss, dass dieselbe Gruppe höchstwahrscheinlich hinter beiden Teilen steckt.

Nachdem wir uns einen kurzen Überblick über die Funktionsweise von DNS verschafft haben und wie Sie es zum Nachteil einsetzen können, können wir uns direkt den DNSpionage- und Sea Turtle-Kampagnen zuwenden, beginnend mit der ersten. Im Jahr 2018 traf die Cisco Talos-Division in mehreren Ländern des Nahen Ostens darauf. Es bestand aus zwei Teilen - Infektion von Benutzern und DNS-Umleitung, die nicht immer miteinander verbunden waren, aber für eine Reihe von Anzeichen kamen wir zu dem Schluss, dass dieselbe Gruppe höchstwahrscheinlich hinter beiden Teilen steckt. Im ersten Fall erhielten Benutzer von Opfern Stellenangebote über LinkedIn und andere Websites für die Stellensuche. Alle offenen Stellen führten zu gefälschten Websites, auf denen verlockende offene Stellen veröffentlicht wurden. Es wurden zwei Websites aufgezeichnet - hr-wipro [.] Com und hr-suncor [.] Com, die Benutzer zu legal legal wipro.com und suncor.com weiterleiteten. Durch die Links wurden Dateien im MS Word-Format mit eingebetteten Makros platziert, von denen jedes beim Öffnen bzw. Schließen des Dokuments funktionierte.

Im ersten Fall erhielten Benutzer von Opfern Stellenangebote über LinkedIn und andere Websites für die Stellensuche. Alle offenen Stellen führten zu gefälschten Websites, auf denen verlockende offene Stellen veröffentlicht wurden. Es wurden zwei Websites aufgezeichnet - hr-wipro [.] Com und hr-suncor [.] Com, die Benutzer zu legal legal wipro.com und suncor.com weiterleiteten. Durch die Links wurden Dateien im MS Word-Format mit eingebetteten Makros platziert, von denen jedes beim Öffnen bzw. Schließen des Dokuments funktionierte. Das erste Makro decodierte die PE-Datei und speicherte sie unter der Adresse "% UserProfile% \. OracleServices \ svshost_serv.doc". Das zweite Makro wurde in "svshost_serv.doc" in "svshost_serv.exe" umbenannt. Anschließend erstellte das Makro die Aufgabe „Chromium Updater v 37.5.0“, mit der die ausführbare Datei ausgeführt und jede Minute wiederholt wurde. Diese Malware führte die Funktionen von RAT (Remote Administration Tool) aus, das als DNSpionage bezeichnet wurde. Es interagierte mit einer speziell erstellten Domäne und forderte Befehle an, die es ausführte. Zu diesen Befehlen gehören das Anfordern von Verzeichnisinhalten, das Scannen des Netzwerks, das Kopieren von Dateien, die Verwendung von Remote-Dienstprogrammen (WinSSHD, Putty, mimikatz) usw. Befehle vom Befehlsserver sowie die Ergebnisse der Arbeit wurden in einem von zwei Modi gesendet - HTTP oder DNS. Die zweite Option ist normalerweise einfacher, da eine hohe Wahrscheinlichkeit bestehtdass Sie keine vollständige Überprüfung des DNS-Verkehrs haben und den bösartigen DNSpionage-Code, der mit dem Befehlsserver kommuniziert, einfach nicht bemerken.Das Interessanteste beginnt in dem Moment, in dem Client- und Serverteile der Malware miteinander kommunizieren. Der Client sendet die folgende verschleierte DNS-Abfrage an 0ffice36o [.] Com (das erste Zeichen ist Null und der letzte Buchstabe ist "o"): RoyNGBDVIAA0 [.] 0ffice36o [.] Com, wobei die ersten 4 Bytes zufällig generiert werden und der Rest (GBDVIAA0) ) sind eine Base32-codierte Anfrage (für jedes Opfer wurde ein eigenes Base64 / Dase32-Alphabet ausgewählt). Wenn wir es entschlüsseln, erhalten wir "0GT \ x00", wobei GT die Kennung des Opfers und \ x00 die Anforderungsnummer ist. Der Befehlsserver antwortet uns in Form einer IP-Adresse, die nicht immer korrekt ist, z. B. 0.1.0.3 (das DNS-Protokoll erlaubt dies). Die zweite DNS-Abfrage sieht folgendermaßen aus: t0qIGBDVIAI0 [.] 0ffice36o [.] Com. Der Befehlsserver gibt uns die IP-Adresse zurück: 100.105.114.0, dh 4 Zeichen in regulärer ASCII-Codierung.Dies bedeutet in diesem Fall den ausführbaren Befehl "dir \ x00". Als Antwort sendet die Clientseite von DNSpionage:GLtAGJDVIAJAKZXWY000 0ffice36o com [.] [.] -> GJDVIAJAKZXWY000 -> „2GT \ x01 Vol»TwGHGJDVIATVNVSSA000 0ffice36o com [.] [.] -> GJDVIATVNVSSA000 -> «2GT \ x02 ume»1QMUGJDVIA3JNYQGI000 0ffice36o com [.] [.] - > GJDVIA3JNYQGI000 -> 2GT \ x03 in diucCGJDVIBDSNF3GK000 [.] 0ffice36o [.] Com -> GJDVIBDSNF3GK000 -> 2GT \ x04 rive[viLxGJDVIBJAIMQQ] h "Im Rahmen des zweiten Teils der DNSpionage-Kampagne wurde der Administrator des DNS-Serveradministrators gestohlen, die entsprechenden DNS-Einträge wurden geändert und Zertifikate wurden mit LetsEncrypt erstellt, das später im Angriff "Site in the Middle" verwendet wird. Auf einer solchen Site sendet der zuvor beschriebene DNS-Umleitungsangriff ausgewählte Opfer (in nur 2 Jahren dieser Kampagne konnten wir 25 Weiterleitungen identifizieren, was nicht auf einen massiven, sondern auf einen gezielten Angriff hinweist). Bitte beachten Sie, dass sowohl Ihr eigener DNS-Server (falls vorhanden) als auch DNS-Server von Drittanbietern, die Sie bereits nicht kontrollieren, angegriffen werden können.Im Rahmen ihrer Aktivitäten konnten die Angreifer den gesamten Verkehr abfangen, der zu den angegebenen Domänen der Regierungsstellen des Libanon und der Vereinigten Arabischen Emirate (Finanzministerium, Polizei, Ministerium für Kommunikation und Telekommunikation, Fluggesellschaft usw.) führte, einschließlich E-Mail und VPN Erlauben Sie ihnen, zusätzliche Informationen über ihre Opfer zu sammeln.Die Cisco Talos Sea Turtle-Kampagne war noch komplizierter als DNSpionage, da Angreifer nicht nur DNS-Server, sondern auch TLD-Server (einschließlich ccTLDs und gTLDs) angriffen,

Das erste Makro decodierte die PE-Datei und speicherte sie unter der Adresse "% UserProfile% \. OracleServices \ svshost_serv.doc". Das zweite Makro wurde in "svshost_serv.doc" in "svshost_serv.exe" umbenannt. Anschließend erstellte das Makro die Aufgabe „Chromium Updater v 37.5.0“, mit der die ausführbare Datei ausgeführt und jede Minute wiederholt wurde. Diese Malware führte die Funktionen von RAT (Remote Administration Tool) aus, das als DNSpionage bezeichnet wurde. Es interagierte mit einer speziell erstellten Domäne und forderte Befehle an, die es ausführte. Zu diesen Befehlen gehören das Anfordern von Verzeichnisinhalten, das Scannen des Netzwerks, das Kopieren von Dateien, die Verwendung von Remote-Dienstprogrammen (WinSSHD, Putty, mimikatz) usw. Befehle vom Befehlsserver sowie die Ergebnisse der Arbeit wurden in einem von zwei Modi gesendet - HTTP oder DNS. Die zweite Option ist normalerweise einfacher, da eine hohe Wahrscheinlichkeit bestehtdass Sie keine vollständige Überprüfung des DNS-Verkehrs haben und den bösartigen DNSpionage-Code, der mit dem Befehlsserver kommuniziert, einfach nicht bemerken.Das Interessanteste beginnt in dem Moment, in dem Client- und Serverteile der Malware miteinander kommunizieren. Der Client sendet die folgende verschleierte DNS-Abfrage an 0ffice36o [.] Com (das erste Zeichen ist Null und der letzte Buchstabe ist "o"): RoyNGBDVIAA0 [.] 0ffice36o [.] Com, wobei die ersten 4 Bytes zufällig generiert werden und der Rest (GBDVIAA0) ) sind eine Base32-codierte Anfrage (für jedes Opfer wurde ein eigenes Base64 / Dase32-Alphabet ausgewählt). Wenn wir es entschlüsseln, erhalten wir "0GT \ x00", wobei GT die Kennung des Opfers und \ x00 die Anforderungsnummer ist. Der Befehlsserver antwortet uns in Form einer IP-Adresse, die nicht immer korrekt ist, z. B. 0.1.0.3 (das DNS-Protokoll erlaubt dies). Die zweite DNS-Abfrage sieht folgendermaßen aus: t0qIGBDVIAI0 [.] 0ffice36o [.] Com. Der Befehlsserver gibt uns die IP-Adresse zurück: 100.105.114.0, dh 4 Zeichen in regulärer ASCII-Codierung.Dies bedeutet in diesem Fall den ausführbaren Befehl "dir \ x00". Als Antwort sendet die Clientseite von DNSpionage:GLtAGJDVIAJAKZXWY000 0ffice36o com [.] [.] -> GJDVIAJAKZXWY000 -> „2GT \ x01 Vol»TwGHGJDVIATVNVSSA000 0ffice36o com [.] [.] -> GJDVIATVNVSSA000 -> «2GT \ x02 ume»1QMUGJDVIA3JNYQGI000 0ffice36o com [.] [.] - > GJDVIA3JNYQGI000 -> 2GT \ x03 in diucCGJDVIBDSNF3GK000 [.] 0ffice36o [.] Com -> GJDVIBDSNF3GK000 -> 2GT \ x04 rive[viLxGJDVIBJAIMQQ] h "Im Rahmen des zweiten Teils der DNSpionage-Kampagne wurde der Administrator des DNS-Serveradministrators gestohlen, die entsprechenden DNS-Einträge wurden geändert und Zertifikate wurden mit LetsEncrypt erstellt, das später im Angriff "Site in the Middle" verwendet wird. Auf einer solchen Site sendet der zuvor beschriebene DNS-Umleitungsangriff ausgewählte Opfer (in nur 2 Jahren dieser Kampagne konnten wir 25 Weiterleitungen identifizieren, was nicht auf einen massiven, sondern auf einen gezielten Angriff hinweist). Bitte beachten Sie, dass sowohl Ihr eigener DNS-Server (falls vorhanden) als auch DNS-Server von Drittanbietern, die Sie bereits nicht kontrollieren, angegriffen werden können.Im Rahmen ihrer Aktivitäten konnten die Angreifer den gesamten Verkehr abfangen, der zu den angegebenen Domänen der Regierungsstellen des Libanon und der Vereinigten Arabischen Emirate (Finanzministerium, Polizei, Ministerium für Kommunikation und Telekommunikation, Fluggesellschaft usw.) führte, einschließlich E-Mail und VPN Erlauben Sie ihnen, zusätzliche Informationen über ihre Opfer zu sammeln.Die Cisco Talos Sea Turtle-Kampagne war noch komplizierter als DNSpionage, da Angreifer nicht nur DNS-Server, sondern auch TLD-Server (einschließlich ccTLDs und gTLDs) angriffen, wodurch unbekannte Hacker staatliche und militärische Organisationen im Nahen Osten und Norden angreifen konnten Afrika sowie spezielle Dienstleistungen und Öl- und Gasunternehmen.

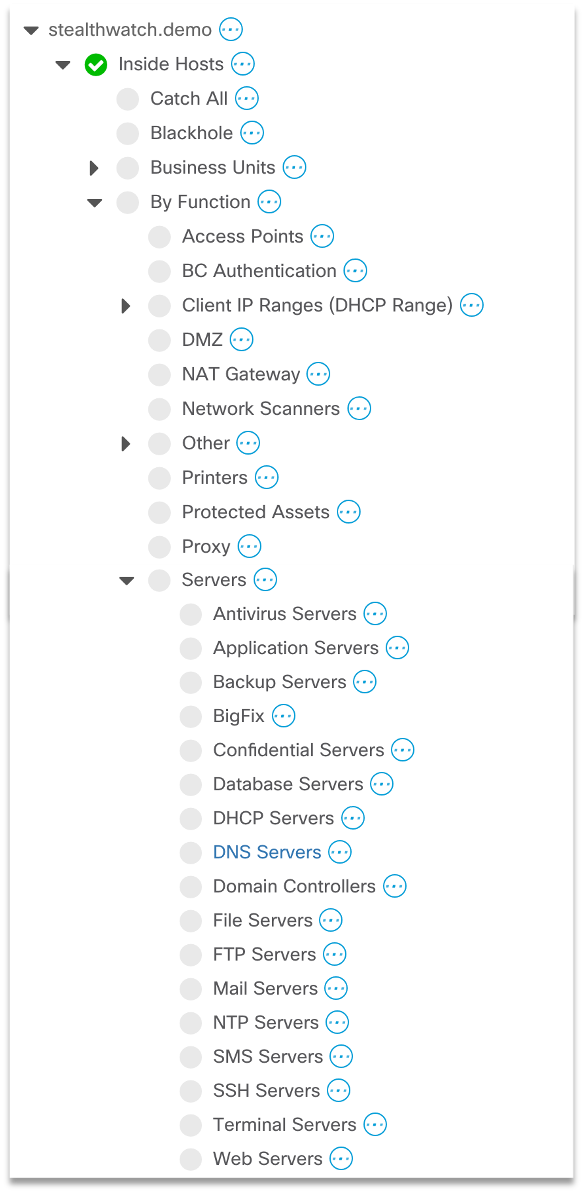

wodurch unbekannte Hacker staatliche und militärische Organisationen im Nahen Osten und Norden angreifen konnten Afrika sowie spezielle Dienstleistungen und Öl- und Gasunternehmen. Kehren Sie nun zur ursprünglichen Aufgabe zurück und sehen Sie, wie Netzwerkverkehrsanalysesysteme dabei helfen können, die genannten Kampagnen zu identifizieren. Es sollte sofort angemerkt werden, dass NTA-Klassensysteme uns aufgrund ihrer Komplexität und der Tatsache, dass sie gegen externe DNS-Server gerichtet werden können, nicht immer helfen werden. In diesen Fällen, wenn es um den DNS-Betriebsmodus von DNSpionage oder einen Angriff auf lokale DNS-Server im Rahmen von DNSpionage oder Sea Turtle geht, können wir mit Netflow alle Anzeichen eines Angriffs erkennen, die wir benötigen, und diese rechtzeitig blockieren.Zunächst müssen wir unsere internen DNS-Server definieren und einer Gruppe hinzufügen. Hier beginnt die Einführung fast aller Anomalieüberwachungssysteme. Um zu verstehen, ob im Netzwerkverkehr Anomalien aufgetreten sind oder nicht, müssen wir zunächst entscheiden, was normal und legitim ist. Und erst danach beginnt das System mit voller Kraft zu arbeiten.

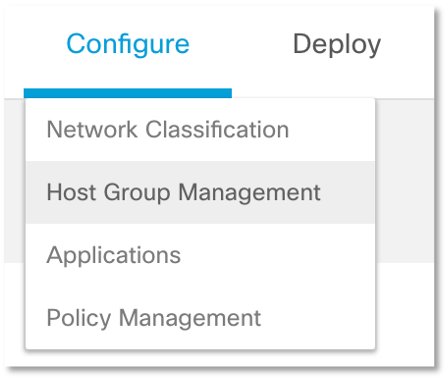

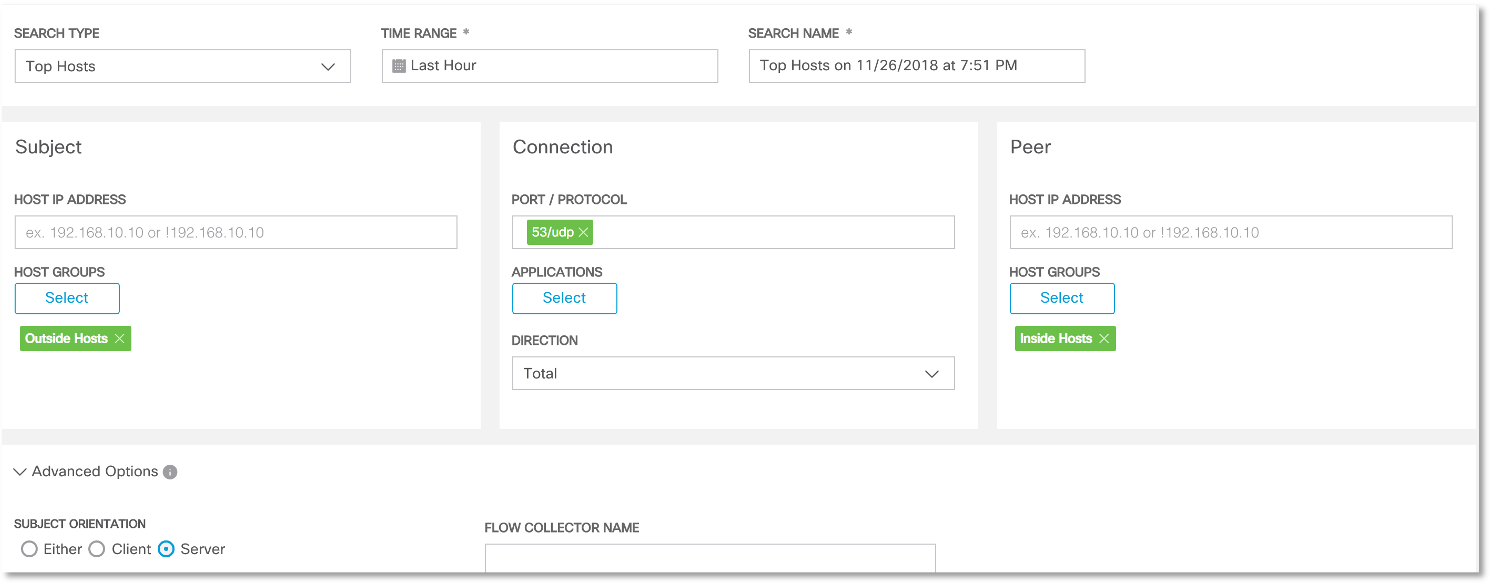

Kehren Sie nun zur ursprünglichen Aufgabe zurück und sehen Sie, wie Netzwerkverkehrsanalysesysteme dabei helfen können, die genannten Kampagnen zu identifizieren. Es sollte sofort angemerkt werden, dass NTA-Klassensysteme uns aufgrund ihrer Komplexität und der Tatsache, dass sie gegen externe DNS-Server gerichtet werden können, nicht immer helfen werden. In diesen Fällen, wenn es um den DNS-Betriebsmodus von DNSpionage oder einen Angriff auf lokale DNS-Server im Rahmen von DNSpionage oder Sea Turtle geht, können wir mit Netflow alle Anzeichen eines Angriffs erkennen, die wir benötigen, und diese rechtzeitig blockieren.Zunächst müssen wir unsere internen DNS-Server definieren und einer Gruppe hinzufügen. Hier beginnt die Einführung fast aller Anomalieüberwachungssysteme. Um zu verstehen, ob im Netzwerkverkehr Anomalien aufgetreten sind oder nicht, müssen wir zunächst entscheiden, was normal und legitim ist. Und erst danach beginnt das System mit voller Kraft zu arbeiten. Dies kann manuell erfolgen. Es ist jedoch besser, die Funktion zum Klassifizieren von Knoten nach Verkehrstyp zu verwenden, mit der Sie alle Knoten identifizieren können, auch diejenigen, die wir nicht kennen, die aber als DNS-Server fungieren.

Dies kann manuell erfolgen. Es ist jedoch besser, die Funktion zum Klassifizieren von Knoten nach Verkehrstyp zu verwenden, mit der Sie alle Knoten identifizieren können, auch diejenigen, die wir nicht kennen, die aber als DNS-Server fungieren. In unserem Fall haben wir 5 Server gefunden:

In unserem Fall haben wir 5 Server gefunden: Nachdem wir uns für die legalen DNS-Server entschieden haben, können wir nur den gesamten DNS-Verkehr überwachen, der anomal ist, dh über das zulässige Maß hinausgeht. So können wir beispielsweise eine Regel zur Identifizierung interner illegal funktionierender DNS-Server beschreiben:

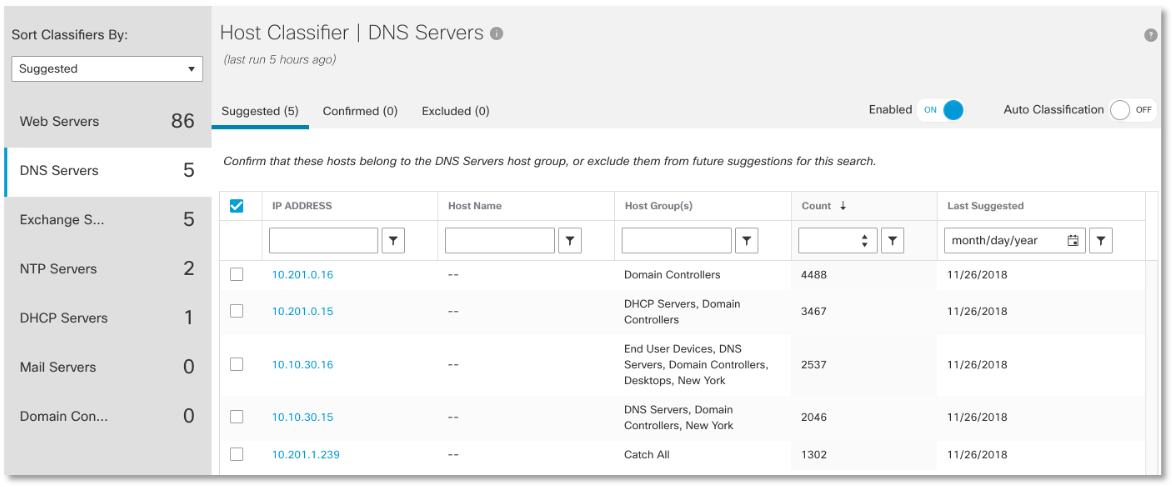

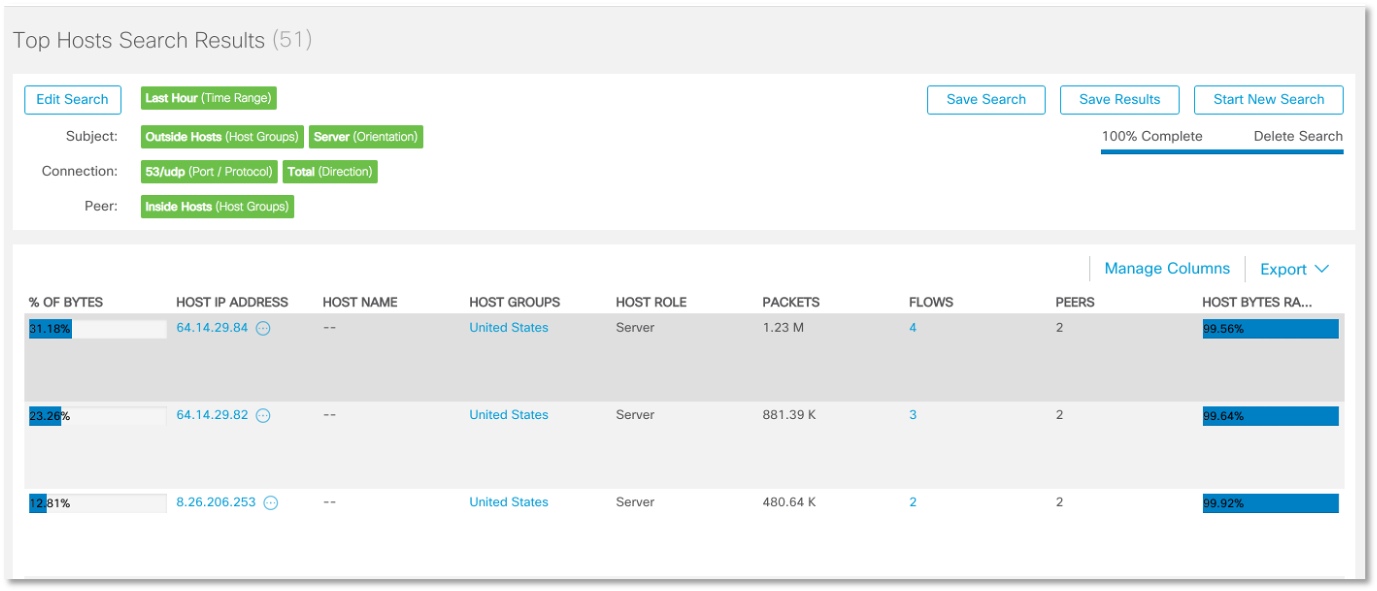

Nachdem wir uns für die legalen DNS-Server entschieden haben, können wir nur den gesamten DNS-Verkehr überwachen, der anomal ist, dh über das zulässige Maß hinausgeht. So können wir beispielsweise eine Regel zur Identifizierung interner illegal funktionierender DNS-Server beschreiben: Diese Regel sieht folgendermaßen aus. Dies zeigt, dass wir aus irgendeinem Grund zwei DNS-Server in unserem Netzwerk haben, von denen sich einer im Segment der vertraulichen Server befindet und die zweite im Segment der Benutzergeräte.

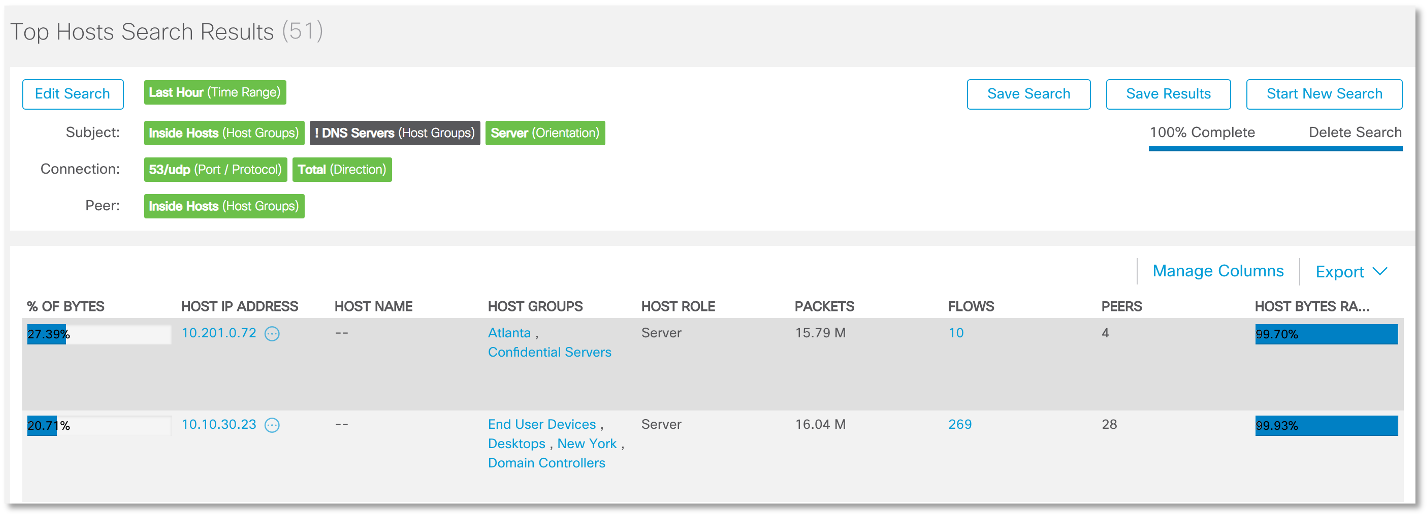

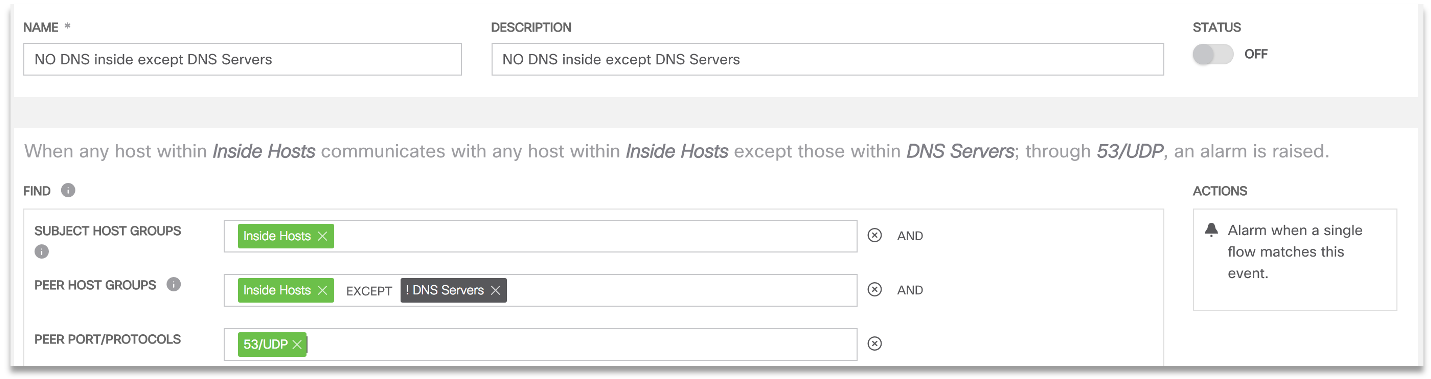

Diese Regel sieht folgendermaßen aus. Dies zeigt, dass wir aus irgendeinem Grund zwei DNS-Server in unserem Netzwerk haben, von denen sich einer im Segment der vertraulichen Server befindet und die zweite im Segment der Benutzergeräte. Mit der folgenden Regel können wir externe verdächtige DNS-Server identifizieren, die direkt mit internen Hosts interagieren. Dies kann darauf hinweisen, dass der DNSpionage-Befehlsserver mit infizierten Unternehmensgeräten funktioniert:

Mit der folgenden Regel können wir externe verdächtige DNS-Server identifizieren, die direkt mit internen Hosts interagieren. Dies kann darauf hinweisen, dass der DNSpionage-Befehlsserver mit infizierten Unternehmensgeräten funktioniert: Und wir finden Beispiele für solche Interaktionen:

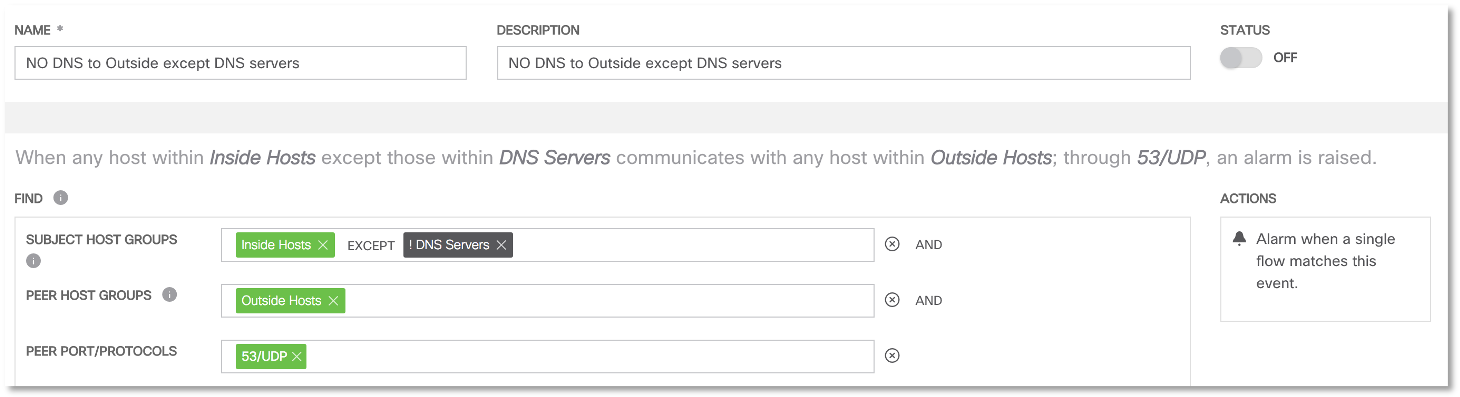

Und wir finden Beispiele für solche Interaktionen: Auf ähnliche Weise können wir das System zur Erkennung von Netzwerkanomalien konfigurieren (und in diesem Hinweis wird Cisco Stealthwatch als Beispiel verwendet), um nicht autorisierte Versuche zu erkennen, auf interne Knoten des lokalen DNS-Servers zuzugreifen (dies kann darauf hinweisen, dass DNSpionage oder Sea Turtle funktionieren) sowie eine aktive Interaktion interne Hosts mit externen Hosts, die das DNS-Protokoll verwenden (dies zeichnet den Betrieb von DNSpionage im DNS-Modus auf).Nachdem wir die entsprechenden Anomalien und Verstöße gegen Sicherheitsrichtlinien behoben haben, müssen wir Regeln entwickeln, die es uns ermöglichen, zukünftige Versuche zu signalisieren, interne Knoten mit Ausnahme lokaler DNS-Server mit externen DNS-Servern zu verbinden (und umgekehrt).

Auf ähnliche Weise können wir das System zur Erkennung von Netzwerkanomalien konfigurieren (und in diesem Hinweis wird Cisco Stealthwatch als Beispiel verwendet), um nicht autorisierte Versuche zu erkennen, auf interne Knoten des lokalen DNS-Servers zuzugreifen (dies kann darauf hinweisen, dass DNSpionage oder Sea Turtle funktionieren) sowie eine aktive Interaktion interne Hosts mit externen Hosts, die das DNS-Protokoll verwenden (dies zeichnet den Betrieb von DNSpionage im DNS-Modus auf).Nachdem wir die entsprechenden Anomalien und Verstöße gegen Sicherheitsrichtlinien behoben haben, müssen wir Regeln entwickeln, die es uns ermöglichen, zukünftige Versuche zu signalisieren, interne Knoten mit Ausnahme lokaler DNS-Server mit externen DNS-Servern zu verbinden (und umgekehrt). Mit der zweiten Regel können wir alle Versuche aufzeichnen, mit DNS-Verkehr innerhalb des Unternehmensnetzwerks zu interagieren, ausgenommen lokale DNS-Server.

Mit der zweiten Regel können wir alle Versuche aufzeichnen, mit DNS-Verkehr innerhalb des Unternehmensnetzwerks zu interagieren, ausgenommen lokale DNS-Server. Auf diese Weise können wir durch die Überwachung von Netflow (sowie anderer Flow-Protokolle) einzelne Phasen ziemlich komplexer Angriffe identifizieren, die modernen Unternehmen und Regierungsbehörden schaden können.

Auf diese Weise können wir durch die Überwachung von Netflow (sowie anderer Flow-Protokolle) einzelne Phasen ziemlich komplexer Angriffe identifizieren, die modernen Unternehmen und Regierungsbehörden schaden können. Source: https://habr.com/ru/post/undefined/

All Articles