Jährlicher Bericht zur Netzwerksicherheit und -verfügbarkeit von Qrator Labs

Wir haben eine Tradition in Qrator Labs - am Anfang, und der Februar ist definitiv nicht das Ende, veröffentlichen Sie jedes Jahr einen Bericht über das Vorjahr.Wie jedes mehrjährige Wesen ist es von vielen verwandten Geschichten umgeben. Zum Beispiel ist es bereits zu einem "guten" Omen geworden, als Anfang Januar ein weiterer DDoS-Angriff auf unseren Unternehmensseiten eintrifft, für den wir im Bericht keine Zeit haben. 2020 war die halbe Ausnahme - wir haben es geschafft, den Angriffsvektor (TCP SYN-ACK-Verstärkung) zu beschreiben, aber für uns auf qrator.net kam der Gast (und nicht einer) erst am 18. Januar, aber sofort mit den Gästen: 116 Gbit / s bei 26 Mpps.Es ist erwähnenswert, dass das Nacherzählen der Ereignisse des vergangenen Jahres ein spezifisches Genre ist. Aus diesem Grund haben wir uns im Reflexionsprozess entschlossen, uns darauf zu konzentrieren, was in diesem Jahr - vor allem mit unserem Team und unserem Produkt - passieren wird. Seien Sie also nicht überrascht, wenn Sie unsere Entwicklungspläne lesen.Wir werden letztes Jahr mit zwei der für uns interessantesten Themen beginnen: SYN-ACK-Verstärkungen und BGP-Optimierungen.

Wir haben eine Tradition in Qrator Labs - am Anfang, und der Februar ist definitiv nicht das Ende, veröffentlichen Sie jedes Jahr einen Bericht über das Vorjahr.Wie jedes mehrjährige Wesen ist es von vielen verwandten Geschichten umgeben. Zum Beispiel ist es bereits zu einem "guten" Omen geworden, als Anfang Januar ein weiterer DDoS-Angriff auf unseren Unternehmensseiten eintrifft, für den wir im Bericht keine Zeit haben. 2020 war die halbe Ausnahme - wir haben es geschafft, den Angriffsvektor (TCP SYN-ACK-Verstärkung) zu beschreiben, aber für uns auf qrator.net kam der Gast (und nicht einer) erst am 18. Januar, aber sofort mit den Gästen: 116 Gbit / s bei 26 Mpps.Es ist erwähnenswert, dass das Nacherzählen der Ereignisse des vergangenen Jahres ein spezifisches Genre ist. Aus diesem Grund haben wir uns im Reflexionsprozess entschlossen, uns darauf zu konzentrieren, was in diesem Jahr - vor allem mit unserem Team und unserem Produkt - passieren wird. Seien Sie also nicht überrascht, wenn Sie unsere Entwicklungspläne lesen.Wir werden letztes Jahr mit zwei der für uns interessantesten Themen beginnen: SYN-ACK-Verstärkungen und BGP-Optimierungen.TCP SYN-ACK-Amplifikation und andere Protokolle

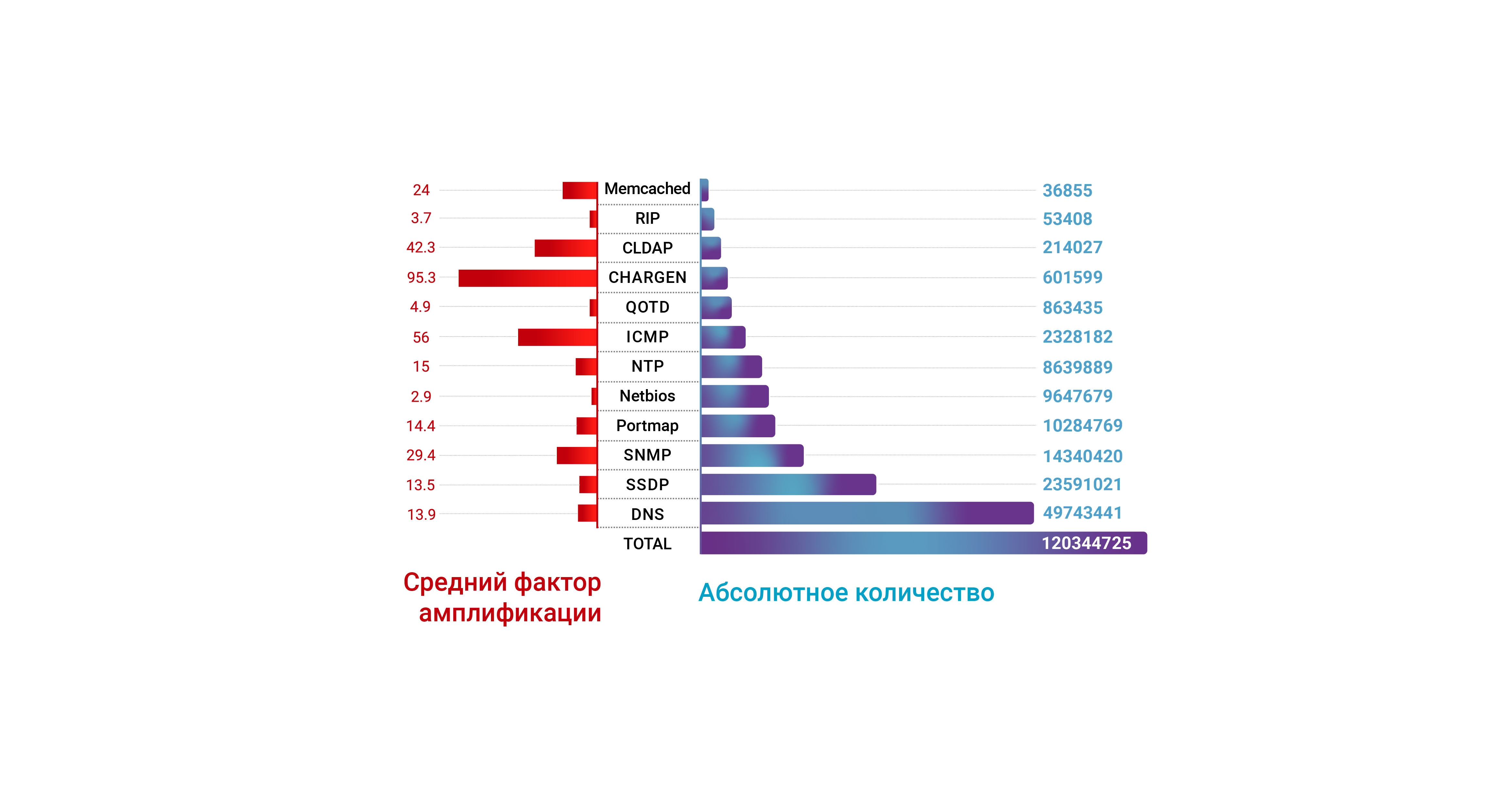

Das Wachstum des IoT-Marktes bedeutet unter anderem, dass Angreifer auf Wunsch anfällige Geräte ausnutzen können, wodurch eine erhebliche Angriffsbandbreite entsteht - wie Mitte des Jahres, als das WSDD-Protokoll verwendet wurde, um sichtbare Schäden zu verursachen. Das Apple ARMS-Protokoll, mit dem ein Verstärkungskoeffizient in der Größenordnung von 35,5 erhalten wurde, war auch bei Angriffen auf das Filternetzwerk von Qrator Labs sichtbar.Im Jahr 2019 erfuhr die Öffentlichkeit auch von neuen Verstärkern (PCAP) und sah persönlich den seit langem bekannten Angriffsvektor mit TCP - SYN-ACK. Der Hauptunterschied zwischen dieser Methode und der typischen UDP-Verstärkung besteht darin, dass der SYN-ACK-Vektor keine Antwort verwendet, die größer als die Anforderung ist. Stattdessen versucht er nur, die TCP-Anforderung mehrmals zu beantworten, wodurch ein wahrnehmbarer Verstärkungskoeffizient erzeugt wird. Da öffentliche Clouds im Internet auf Pakete mit Spoofing der Quelladresse reagieren, sind Angriffe mit dem SYN-ACK-Verstärkungsvektor zu einer der schwerwiegendsten Netzwerkbedrohungen geworden. Der Höhepunkt ereignete sich, als sich ein großer Cloud-Hosting- Anbieter, Servers.com, an Qrator Labs wandtemit der Bitte um Hilfe bei der Neutralisierung von DDoS-Angriffen, einschließlich des SYN-ACK-Vektors.Sehr interessant ist die Tatsache, dass die in der Vergangenheit am häufigsten verwendete Reaktionsmethode in Form des Dumpings des gesamten UDP-Verkehrs, die den Löwenanteil der Angriffe mithilfe der Verstärkung praktisch neutralisiert, nicht dazu beiträgt, den SYN-ACK-Vektor überhaupt zu neutralisieren. Kleinere Internetunternehmen haben enorme Schwierigkeiten, solche Bedrohungen zu neutralisieren, da umfassende Maßnahmen zur Bekämpfung von DDoS-Angriffen erforderlich sind. Obwohl die TCP-SYN-ACK-Amplifikation nicht neu ist, ist sie bisher ein relativ unbekannter Angriffsvektor geblieben. Ein Angreifer sendet SYN-Pakete an alle öffentlichen TCP-Dienste im Internet, wobei die Quelladresse durch die Adresse des Opfers ersetzt wird. Jeder dieser Dienste antwortet wiederum mehrmals, um eine Verbindung herzustellen - normalerweise von 3 bis 5. Dieser Angriffsvektor wurde lange Zeit berücksichtigt bedeutungslos, und erst im Juli 2019 konnten wir feststellen, dass Angreifer genug Angriffsbandbreite generieren konnten, um selbst sehr große und verteilte Netzwerkinfrastrukturen zu erschüttern. Dies ist besonders ungewöhnlich angesichts der bereits erwähnten Tatsache, dass keine "Verstärkung der Antwort" als solche vorliegt und nur die Möglichkeit einer erneuten Verbindung im Protokoll im Falle eines Fehlers verwendet wird. Für diejenigen,Wenn Sie an anderen Protokollen mit ähnlichen "Funktionen" interessiert sind, können Sie auf das QUIC-Protokoll verweisen, das dem Server bereits die Möglichkeit bietet, auf die Anfrage eines Clients mit einer erweiterten Antwort zu antworten (obwohl der Protokollentwurf auch "empfiehlt", keine Antwort mehr als das Dreifache der Anforderungsgröße zu senden).Die Verstärkung ist mit Koeffizienten von etwa 100x keine Bedrohung mehr - es ist offensichtlich, dass 3-5x heute völlig ausreicht. Die Lösung dieses Problems ist fast unmöglich, ohne das Phänomen des "gefälschten" Datenverkehrs als Kategorie zu beseitigen. Ein Angreifer sollte nicht in der Lage sein, die Netzwerkkennung einer Person zu simulieren und sie mit Datenverkehr aus Quellen legitimer Inhalte zu überfluten. BCP38 (eine Reihe von bewährten und allgemein anerkannten Methoden zum Einrichten von Netzwerken und zum Lösen problematischer Situationen) funktioniert überhaupt nicht, und die Entwickler neuer Transportprotokolle - wie QUIC - bewerten die Gefahr selbst durch sehr kleine Verstärkungsfähigkeiten schlecht. Sie sind auf der anderen Seite.Netzwerke benötigen eine zuverlässige Methode, um gefälschten Datenverkehr zu verwerfen oder zumindest zu begrenzen. Dieses Tool sollte über ausreichende Informationen zur Legitimität der Anforderungsquelle verfügen. Cloud-Netzwerke von Unternehmen wie Amazon, Akamai, Google und Azure sind heute ein nahezu ideales Ziel für die TCP-Verstärkung - sie verfügen über eine Menge leistungsstarker Hardware, die fast alle Ziele des Angreifers erfüllen kann.

Obwohl die TCP-SYN-ACK-Amplifikation nicht neu ist, ist sie bisher ein relativ unbekannter Angriffsvektor geblieben. Ein Angreifer sendet SYN-Pakete an alle öffentlichen TCP-Dienste im Internet, wobei die Quelladresse durch die Adresse des Opfers ersetzt wird. Jeder dieser Dienste antwortet wiederum mehrmals, um eine Verbindung herzustellen - normalerweise von 3 bis 5. Dieser Angriffsvektor wurde lange Zeit berücksichtigt bedeutungslos, und erst im Juli 2019 konnten wir feststellen, dass Angreifer genug Angriffsbandbreite generieren konnten, um selbst sehr große und verteilte Netzwerkinfrastrukturen zu erschüttern. Dies ist besonders ungewöhnlich angesichts der bereits erwähnten Tatsache, dass keine "Verstärkung der Antwort" als solche vorliegt und nur die Möglichkeit einer erneuten Verbindung im Protokoll im Falle eines Fehlers verwendet wird. Für diejenigen,Wenn Sie an anderen Protokollen mit ähnlichen "Funktionen" interessiert sind, können Sie auf das QUIC-Protokoll verweisen, das dem Server bereits die Möglichkeit bietet, auf die Anfrage eines Clients mit einer erweiterten Antwort zu antworten (obwohl der Protokollentwurf auch "empfiehlt", keine Antwort mehr als das Dreifache der Anforderungsgröße zu senden).Die Verstärkung ist mit Koeffizienten von etwa 100x keine Bedrohung mehr - es ist offensichtlich, dass 3-5x heute völlig ausreicht. Die Lösung dieses Problems ist fast unmöglich, ohne das Phänomen des "gefälschten" Datenverkehrs als Kategorie zu beseitigen. Ein Angreifer sollte nicht in der Lage sein, die Netzwerkkennung einer Person zu simulieren und sie mit Datenverkehr aus Quellen legitimer Inhalte zu überfluten. BCP38 (eine Reihe von bewährten und allgemein anerkannten Methoden zum Einrichten von Netzwerken und zum Lösen problematischer Situationen) funktioniert überhaupt nicht, und die Entwickler neuer Transportprotokolle - wie QUIC - bewerten die Gefahr selbst durch sehr kleine Verstärkungsfähigkeiten schlecht. Sie sind auf der anderen Seite.Netzwerke benötigen eine zuverlässige Methode, um gefälschten Datenverkehr zu verwerfen oder zumindest zu begrenzen. Dieses Tool sollte über ausreichende Informationen zur Legitimität der Anforderungsquelle verfügen. Cloud-Netzwerke von Unternehmen wie Amazon, Akamai, Google und Azure sind heute ein nahezu ideales Ziel für die TCP-Verstärkung - sie verfügen über eine Menge leistungsstarker Hardware, die fast alle Ziele des Angreifers erfüllen kann. Es ist schwierig, die Folgen solcher Angriffe auf das moderne Internet zu beseitigen. Wie bereits erwähnt, sind moderne Frontends und Backends von Anwendungen und Bibliotheken, mit denen sie erstellt wurden, miteinander integriert. Die Verwendung der Funktionen von Open-Source-Softwarelösungen, die sich in großen Clouds in ihrem eigenen Entwicklungsstapel befinden, kann aufgrund eines Angriffs mit SYN-ACK-Verstärkung aus derselben Cloud zu schwerwiegenden Problemen führen. Defekte Repositorys und nicht aktualisierte Konfigurationsdateien infolge des Blockierens (aufgrund einer gefälschten Adresse der Anforderungsquelle, Ihrer Adresse) seitens des Cloud-Dienstanbieters sind eine Situation, in der niemand sein möchte. Im Jahr 2019 waren wir mehrmals mit dieser Situation konfrontiert und haben Beschwerden von betroffenen Unternehmen bearbeitet.entdeckte zum ersten Mal während ihrer Existenz und Entwicklung unvorstellbare kritische Abhängigkeiten.Das BGP-Protokoll muss weiterentwickelt werden, um es im Kampf gegen Spoofing im TCP / IP-Protokollstapel einsetzen zu können. Routing-Tabellen unterscheiden sich grundlegend von Subnetz-Tabellen, und wir müssen dem Netzwerk beibringen, ein unzulässiges Paket schnell zu isolieren und zu verwerfen - mit anderen Worten, die Authentifizierung auf der Ebene der Netzwerkinfrastruktur bereitzustellen. Beachten Sie nicht die „Zieladresse“, sondern die „Quelladresse“, um sie mit den in der Routing-Tabelle enthaltenen Informationen abzugleichen.

Es ist schwierig, die Folgen solcher Angriffe auf das moderne Internet zu beseitigen. Wie bereits erwähnt, sind moderne Frontends und Backends von Anwendungen und Bibliotheken, mit denen sie erstellt wurden, miteinander integriert. Die Verwendung der Funktionen von Open-Source-Softwarelösungen, die sich in großen Clouds in ihrem eigenen Entwicklungsstapel befinden, kann aufgrund eines Angriffs mit SYN-ACK-Verstärkung aus derselben Cloud zu schwerwiegenden Problemen führen. Defekte Repositorys und nicht aktualisierte Konfigurationsdateien infolge des Blockierens (aufgrund einer gefälschten Adresse der Anforderungsquelle, Ihrer Adresse) seitens des Cloud-Dienstanbieters sind eine Situation, in der niemand sein möchte. Im Jahr 2019 waren wir mehrmals mit dieser Situation konfrontiert und haben Beschwerden von betroffenen Unternehmen bearbeitet.entdeckte zum ersten Mal während ihrer Existenz und Entwicklung unvorstellbare kritische Abhängigkeiten.Das BGP-Protokoll muss weiterentwickelt werden, um es im Kampf gegen Spoofing im TCP / IP-Protokollstapel einsetzen zu können. Routing-Tabellen unterscheiden sich grundlegend von Subnetz-Tabellen, und wir müssen dem Netzwerk beibringen, ein unzulässiges Paket schnell zu isolieren und zu verwerfen - mit anderen Worten, die Authentifizierung auf der Ebene der Netzwerkinfrastruktur bereitzustellen. Beachten Sie nicht die „Zieladresse“, sondern die „Quelladresse“, um sie mit den in der Routing-Tabelle enthaltenen Informationen abzugleichen.

BGP - "Optimierer"

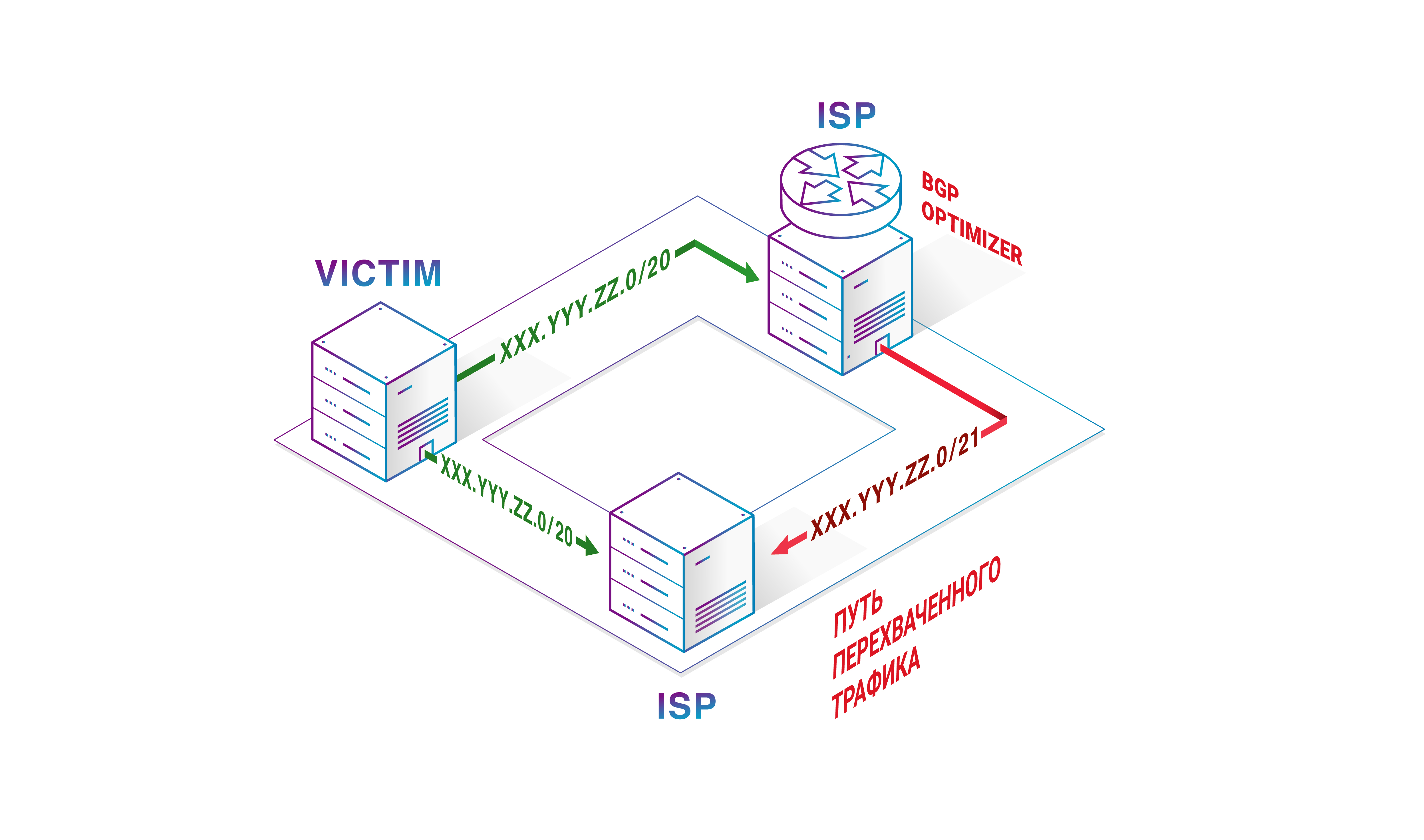

BGP-Vorfälle dauern immer an. Nach dem derzeitigen Ausmaß der Netzwerkvorfälle bergen Routenlecks und das Abfangen angekündigter Subnetze, die sich weit genug verbreitet haben, die größte Gefahr in Bezug auf das Ausmaß der Ausbreitung und die Zeit, die erforderlich ist, um die Folgen zu beseitigen. Möglicherweise liegt dies daran, dass die Entwicklung der Netzwerkkomponente selbst viel langsamer war als der Rest der Welt bei der Entwicklung neuer Hard- und Software. Dies war lange Zeit wahr - es ist Zeit, dieses Erbe aufzugeben. Es ist notwendig, Zeit und Geld in Netzwerksoftware und -hardware sowie in Personen zu investieren, die BGP-Filter konfigurieren.Die Vorfälle mit BGP-Optimierern im Jahr 2019 haben gezeigt, dass die BGP-Statistiken, auf die sich alle verlassen, viele Probleme haben. Tatsache ist, dass Sie in der vom Peer erhaltenen BGP-Ankündigung fast den gesamten Inhalt ändern können, bevor er erneut angekündigt wird - das Protokoll ist sehr flexibel. Dies ist genau das, was der Optimierer verwendet: größere oder kleinere Netzwerkpräfixe sowie Leerlauffilter und die lokale Präferenzoption. Wenn jemand das Präfix in zwei kleinere aufteilt, gewinnt er normalerweise den Wettbewerb um das Recht, Datenverkehr zu übertragen. Die Optimierer nehmen den richtigen Weg und kündigen ihren kleineren Teil an - ganz einfach. Und es funktioniert, indem die großen Teile des Internets aufgebrochen werden.BGP-Optimierer existieren, weil eine große Anzahl von Unternehmen den ausgehenden Verkehrsfluss automatisch steuern möchte, ohne über den Verkehr als solchen nachzudenken. Das Akzeptieren von Routen, die nicht existieren sollten, ist ein großer Fehler, da es an dem Punkt, von dem sie stammen, keine solchen Routen gibt.Viele Texte wurden für 2019 geschrieben, auch von unserer Firma.über die Risiken der „BGP-Optimierung“. Im Fall von Verizon ist es natürlich unangenehm, für jeden neuen Verbraucher des Dienstes eine neue Filterrichtlinie zu erstellen. Es ist auch bekannt, dass Verizon keine Filter hat, da es Hunderte problematischer Routen vom AS396531-eigenen Client genommen hat, der ein „Stub“ ist - ein autonomes System mit einer einzigen Verbindung. Darüber hinaus hatte der Telekommunikationsriese auch kein Subnetzlimit für diese Verbindung. Es gab nicht einmal eine grundlegende Überprüfung auf die Anwesenheit anderer Tier-1-Betreiber auf dem Weg vom Verbraucher (diese Art der Überprüfung wird standardmäßig gestartet und erfordert keine Unterstützung oder Änderung). In der Presse wurde dieser Vorfall, einschließlich Verizon und Cloudflare, ziemlich heftig diskutiert. Zusätzlich zu möglichen Maßnahmen von Verizon haben viele die Vorteile von RPKI und eine strikte maximale ROA-Bilanz festgestellt. Aber was ist mit maxLength? Es ist bekannt, dass bei einer strengen Überprüfung der maximalen Aufzeichnungslänge alle Ansagen mit einem Hinweis auf kleinere Subnetze bei der Überprüfung des ROA falsch werden. Es ist auch bekannt, dass es eine Richtlinie zum Zurücksetzen ungültiger Pfade gibt. Es gibt auch einen Entwurf innerhalb der IETF, der angibt, dass maxLength gleich der Länge des Netzwerkpräfix sein sollte.Cloudflare folgt Best Practices. Es gibt jedoch ein kleines Problem. Verizon unterstützt die Rücksetzrichtlinie für ungültige Routen nicht. Vielleicht hatte er überhaupt keine RPKI-Überprüfung. Infolgedessen breiten sich alle Routen mit kleineren Subnetzen noch weiter aus, obwohl sie aus Sicht der Routenursprungsvalidierung falsch waren und den gesamten Verkehr auf sich zogen. Gleichzeitig konnte Cloudflare trotz des ungültigen Status nicht dieselben Routen selbst ankündigen, da seine Lieferanten sie als falsch einstufen würden.Ein Routenleck kann durch einfaches Manipulieren des AS_PATH-Attributs in der Form: ASx AS396531 ASx (wobei ASx die Nummer des autonomen Quellsystems ist) während der Erstellung der Ansage beseitigt werden. Dies hilft, Leckagen zu vermeiden, indem der Schleifenerkennungsmechanismus verwendet wird, während das Problem auf andere Weise gelöst wird. Obwohl jedes Mal mit solchen Manipulationen notwendig sein wird, solche Richtlinien im Auge zu behalten.Im wirklichen Leben wird meistens die Standardmethode verwendet - die Beschwerde. Was zu zusätzlichen Wartezeiten führt. Kommunikation kann schmerzhaft sein, und wir können Cloudflare nicht dafür verantwortlich machen - sie haben unter den gegebenen Umständen alles getan, was sie konnten.

In der Presse wurde dieser Vorfall, einschließlich Verizon und Cloudflare, ziemlich heftig diskutiert. Zusätzlich zu möglichen Maßnahmen von Verizon haben viele die Vorteile von RPKI und eine strikte maximale ROA-Bilanz festgestellt. Aber was ist mit maxLength? Es ist bekannt, dass bei einer strengen Überprüfung der maximalen Aufzeichnungslänge alle Ansagen mit einem Hinweis auf kleinere Subnetze bei der Überprüfung des ROA falsch werden. Es ist auch bekannt, dass es eine Richtlinie zum Zurücksetzen ungültiger Pfade gibt. Es gibt auch einen Entwurf innerhalb der IETF, der angibt, dass maxLength gleich der Länge des Netzwerkpräfix sein sollte.Cloudflare folgt Best Practices. Es gibt jedoch ein kleines Problem. Verizon unterstützt die Rücksetzrichtlinie für ungültige Routen nicht. Vielleicht hatte er überhaupt keine RPKI-Überprüfung. Infolgedessen breiten sich alle Routen mit kleineren Subnetzen noch weiter aus, obwohl sie aus Sicht der Routenursprungsvalidierung falsch waren und den gesamten Verkehr auf sich zogen. Gleichzeitig konnte Cloudflare trotz des ungültigen Status nicht dieselben Routen selbst ankündigen, da seine Lieferanten sie als falsch einstufen würden.Ein Routenleck kann durch einfaches Manipulieren des AS_PATH-Attributs in der Form: ASx AS396531 ASx (wobei ASx die Nummer des autonomen Quellsystems ist) während der Erstellung der Ansage beseitigt werden. Dies hilft, Leckagen zu vermeiden, indem der Schleifenerkennungsmechanismus verwendet wird, während das Problem auf andere Weise gelöst wird. Obwohl jedes Mal mit solchen Manipulationen notwendig sein wird, solche Richtlinien im Auge zu behalten.Im wirklichen Leben wird meistens die Standardmethode verwendet - die Beschwerde. Was zu zusätzlichen Wartezeiten führt. Kommunikation kann schmerzhaft sein, und wir können Cloudflare nicht dafür verantwortlich machen - sie haben unter den gegebenen Umständen alles getan, was sie konnten. Was ist das Ergebnis? Manchmal werden wir gefragt, wie schwierig es ist, BGP zu verwenden, um etwas Schlechtes zu organisieren. Angenommen, Sie sind ein Anfänger Bösewicht. Es ist erforderlich, eine Verbindung zu einem großen Telekommunikationsbetreiber herzustellen, was bei den Filtereinstellungen schlecht ist. Wählen Sie dann ein beliebiges Ziel aus und übernehmen Sie dessen Netzwerkpräfixe, indem Sie deren kleinere Teile ankündigen. Vergessen Sie auch nicht, alle Transitpakete zu verwerfen. Herzliche Glückwünsche! Sie haben gerade ein schwarzes Loch im Internet für den gesamten Transitverkehr dieses Dienstes über Ihren Anbieter erstellt. Das Opfer wird aufgrund einer solchen Dienstverweigerung echtes Geld verlieren und möglicherweise erhebliche Reputationsverluste erleiden. Es dauert mindestens eine Stunde, um die Ursachen eines solchen Vorfalls zu finden, und eine Stunde ist dafür erforderlichalles wieder normal zu machen - vorausgesetzt, eine solche Situation ist unbeabsichtigt und es besteht unter allen Teilnehmern ein guter Wille zur Lösung.Im März 2019 gab es einen weiteren Fall , den wir zu einem Zeitpunkt nicht mit der BGP-Optimierung in Verbindung brachten. Es verdient jedoch auch Aufmerksamkeit.Stellen Sie sich vor, Sie sind ein Transitanbieter, der Subnetze Ihrer eigenen Kunden ankündigt. Wenn solche Kunden mehrere Anbieter haben und nicht Sie, erhalten Sie nur einen Teil ihres Datenverkehrs. Aber je mehr Verkehr, desto größer der Gewinn. Sie beschließen daher, kleinere Subnetze aus diesen Netzwerken mit demselben AS_PATH-Attribut anzukündigen, um den gesamten Datenverkehr für solche Netzwerke abzurufen. Mit dem restlichen Geld natürlich.Wird ROA in diesem Fall helfen? Vielleicht ja, aber nur, wenn Sie sich entscheiden, maxLength überhaupt nicht zu verwenden und keine ROA-Datensätze mit sich überschneidenden Präfixen haben. Für einige Telekommunikationsbetreiber ist diese Option nicht möglich.Wenn wir über andere BGP-Sicherheitsmechanismen sprechen, würde ASPA bei dieser Art des Abfangens nicht helfen, da AS_PATH zum richtigen Pfad gehört. BGPSec ist derzeit aufgrund mangelnder Unterstützung und der verbleibenden Fähigkeit, Downgrade-Angriffe durchzuführen, ineffizient.Es bleibt ein Motiv für die Steigerung der Rentabilität, da der gesamte Verkehr autonomer Systeme bei mehreren Anbietern eingeht und keine Schutzmittel vorhanden sind.

Was ist das Ergebnis? Manchmal werden wir gefragt, wie schwierig es ist, BGP zu verwenden, um etwas Schlechtes zu organisieren. Angenommen, Sie sind ein Anfänger Bösewicht. Es ist erforderlich, eine Verbindung zu einem großen Telekommunikationsbetreiber herzustellen, was bei den Filtereinstellungen schlecht ist. Wählen Sie dann ein beliebiges Ziel aus und übernehmen Sie dessen Netzwerkpräfixe, indem Sie deren kleinere Teile ankündigen. Vergessen Sie auch nicht, alle Transitpakete zu verwerfen. Herzliche Glückwünsche! Sie haben gerade ein schwarzes Loch im Internet für den gesamten Transitverkehr dieses Dienstes über Ihren Anbieter erstellt. Das Opfer wird aufgrund einer solchen Dienstverweigerung echtes Geld verlieren und möglicherweise erhebliche Reputationsverluste erleiden. Es dauert mindestens eine Stunde, um die Ursachen eines solchen Vorfalls zu finden, und eine Stunde ist dafür erforderlichalles wieder normal zu machen - vorausgesetzt, eine solche Situation ist unbeabsichtigt und es besteht unter allen Teilnehmern ein guter Wille zur Lösung.Im März 2019 gab es einen weiteren Fall , den wir zu einem Zeitpunkt nicht mit der BGP-Optimierung in Verbindung brachten. Es verdient jedoch auch Aufmerksamkeit.Stellen Sie sich vor, Sie sind ein Transitanbieter, der Subnetze Ihrer eigenen Kunden ankündigt. Wenn solche Kunden mehrere Anbieter haben und nicht Sie, erhalten Sie nur einen Teil ihres Datenverkehrs. Aber je mehr Verkehr, desto größer der Gewinn. Sie beschließen daher, kleinere Subnetze aus diesen Netzwerken mit demselben AS_PATH-Attribut anzukündigen, um den gesamten Datenverkehr für solche Netzwerke abzurufen. Mit dem restlichen Geld natürlich.Wird ROA in diesem Fall helfen? Vielleicht ja, aber nur, wenn Sie sich entscheiden, maxLength überhaupt nicht zu verwenden und keine ROA-Datensätze mit sich überschneidenden Präfixen haben. Für einige Telekommunikationsbetreiber ist diese Option nicht möglich.Wenn wir über andere BGP-Sicherheitsmechanismen sprechen, würde ASPA bei dieser Art des Abfangens nicht helfen, da AS_PATH zum richtigen Pfad gehört. BGPSec ist derzeit aufgrund mangelnder Unterstützung und der verbleibenden Fähigkeit, Downgrade-Angriffe durchzuführen, ineffizient.Es bleibt ein Motiv für die Steigerung der Rentabilität, da der gesamte Verkehr autonomer Systeme bei mehreren Anbietern eingeht und keine Schutzmittel vorhanden sind. Die Gesamtzahl der statischen Schleifen im Netzwerk.Was kann noch getan werden? Der naheliegendste und radikalste Schritt besteht darin, die aktuellen Routing-Richtlinien zu überprüfen. Auf diese Weise können Sie den Adressraum in die kleinstmöglichen Teile (ohne Schnittpunkte) aufteilen, die Sie ankündigen möchten. Unterzeichnen Sie einen ROA nur für diese Routen mit der Option maxLength. Die aktuelle ROV-Validierung kann Sie vor einem solchen Angriff bewahren. Einige können es sich jedoch nicht leisten, nur die kleinsten Subnetze zu verwenden.Mit Radar.Qrator können Sie solche Ereignisse verfolgen. Dazu benötigen wir grundlegende Informationen zu Ihren Präfixen. Sie können eine BGP-Sitzung mit einem Sammler einrichten und Informationen zu Ihrer Sichtbarkeit des Internets bereitstellen. Wir schätzen auch diejenigen positiv, die bereit sind, uns eine vollständige Routing-Tabelle (Vollansicht) zu senden. Dies hilft dabei, das Ausmaß von Vorfällen zu verfolgen. Zu Ihrem eigenen Vorteil und bei der Verwendung des Tools reicht eine Liste von Routen jedoch nur für Ihre Präfixe aus. Wenn Sie bereits eine Sitzung mit Radar.Qrator haben, überprüfen Sie bitte, ob Sie Routen senden. Für die automatische Erkennung und Benachrichtigung von Angriffen auf Ihren Adressraum sind diese Informationen erforderlich.Wir wiederholen: Wenn eine ähnliche Situation festgestellt wird, können Sie versuchen, dem entgegenzuwirken. Der erste Ansatz ist die Selbstansage von Pfaden mit Präfixen kleinerer Subnetze. Beim nächsten Angriff auf diese Präfixe wiederholen. Der zweite Ansatz besteht darin, den Angreifer zu bestrafen, indem dem autonomen System der Zugriff auf Ihre Pfade verweigert wird. Wie bereits beschrieben, wird dies erreicht, indem die autonome Systemnummer des Angreifers zu AS_PATH Ihrer alten Pfade hinzugefügt wird, wodurch der Schutz vor Schleifen funktioniert.

Die Gesamtzahl der statischen Schleifen im Netzwerk.Was kann noch getan werden? Der naheliegendste und radikalste Schritt besteht darin, die aktuellen Routing-Richtlinien zu überprüfen. Auf diese Weise können Sie den Adressraum in die kleinstmöglichen Teile (ohne Schnittpunkte) aufteilen, die Sie ankündigen möchten. Unterzeichnen Sie einen ROA nur für diese Routen mit der Option maxLength. Die aktuelle ROV-Validierung kann Sie vor einem solchen Angriff bewahren. Einige können es sich jedoch nicht leisten, nur die kleinsten Subnetze zu verwenden.Mit Radar.Qrator können Sie solche Ereignisse verfolgen. Dazu benötigen wir grundlegende Informationen zu Ihren Präfixen. Sie können eine BGP-Sitzung mit einem Sammler einrichten und Informationen zu Ihrer Sichtbarkeit des Internets bereitstellen. Wir schätzen auch diejenigen positiv, die bereit sind, uns eine vollständige Routing-Tabelle (Vollansicht) zu senden. Dies hilft dabei, das Ausmaß von Vorfällen zu verfolgen. Zu Ihrem eigenen Vorteil und bei der Verwendung des Tools reicht eine Liste von Routen jedoch nur für Ihre Präfixe aus. Wenn Sie bereits eine Sitzung mit Radar.Qrator haben, überprüfen Sie bitte, ob Sie Routen senden. Für die automatische Erkennung und Benachrichtigung von Angriffen auf Ihren Adressraum sind diese Informationen erforderlich.Wir wiederholen: Wenn eine ähnliche Situation festgestellt wird, können Sie versuchen, dem entgegenzuwirken. Der erste Ansatz ist die Selbstansage von Pfaden mit Präfixen kleinerer Subnetze. Beim nächsten Angriff auf diese Präfixe wiederholen. Der zweite Ansatz besteht darin, den Angreifer zu bestrafen, indem dem autonomen System der Zugriff auf Ihre Pfade verweigert wird. Wie bereits beschrieben, wird dies erreicht, indem die autonome Systemnummer des Angreifers zu AS_PATH Ihrer alten Pfade hinzugefügt wird, wodurch der Schutz vor Schleifen funktioniert.Banken

Im Jahr 2019 haben wir in Russland eine Studie durchgeführt , aus der hervorgeht, dass Finanzinstitute eine zunehmende Bedeutung der Informationssicherheit verzeichneten und solchen Investitionen eine höhere Priorität einräumen.Die befragten Banken identifizieren finanzielle Schäden und Reputationsschäden als die schwerwiegendsten Folgen von Verstößen gegen die Informationssicherheit.Die meisten befragten Finanzinstitute betrachten Hybridlösungen als das wirksamste Mittel, um verteilten Denial-of-Service-Angriffen entgegenzuwirken.Die Dynamik der letzten zwei Jahre zeigt deutlich, dass der Bereich der Informationssicherheit enorm wächst: In den letzten zwei Jahren haben die meisten Banken verstärkt in die Informationssicherheit investiert. Cybersicherheit ist auf der Ebene der Unternehmensführung bereits sichtbar geworden. Unternehmensleiter beginnen, den Prozessen der Implementierung von Sicherheitsrichtlinien mehr Aufmerksamkeit zu schenken, und die Position des Direktors für Informationssicherheit hat eine neue Rolle erhalten. IS-Manager werden allmählich zu Schlüsselberatern für Top-Manager von Finanzorganisationen und führen Geschäftstaktiken und Sicherheitsstrategien ein, die den Anforderungen des Unternehmens entsprechen.

Im Jahr 2019 haben wir in Russland eine Studie durchgeführt , aus der hervorgeht, dass Finanzinstitute eine zunehmende Bedeutung der Informationssicherheit verzeichneten und solchen Investitionen eine höhere Priorität einräumen.Die befragten Banken identifizieren finanzielle Schäden und Reputationsschäden als die schwerwiegendsten Folgen von Verstößen gegen die Informationssicherheit.Die meisten befragten Finanzinstitute betrachten Hybridlösungen als das wirksamste Mittel, um verteilten Denial-of-Service-Angriffen entgegenzuwirken.Die Dynamik der letzten zwei Jahre zeigt deutlich, dass der Bereich der Informationssicherheit enorm wächst: In den letzten zwei Jahren haben die meisten Banken verstärkt in die Informationssicherheit investiert. Cybersicherheit ist auf der Ebene der Unternehmensführung bereits sichtbar geworden. Unternehmensleiter beginnen, den Prozessen der Implementierung von Sicherheitsrichtlinien mehr Aufmerksamkeit zu schenken, und die Position des Direktors für Informationssicherheit hat eine neue Rolle erhalten. IS-Manager werden allmählich zu Schlüsselberatern für Top-Manager von Finanzorganisationen und führen Geschäftstaktiken und Sicherheitsstrategien ein, die den Anforderungen des Unternehmens entsprechen.E-Commerce

Eine ähnliche Studie wurde im Bereich E-Commerce durchgeführt, in der festgestellt wurde, dass DDoS-Angriffe eine erhebliche Bedrohung für den russischen Einzelhandel darstellen, insbesondere für die Entwicklung digitaler Servicekanäle. Die Anzahl der Angriffe in diesem Segment nimmt weiter zu.In einigen Marktsegmenten ist das Vertrauen in die Sauberkeit der Wettbewerber trotz der allgemeinen Stabilisierung und Konsolidierung immer noch auf einem niedrigen Niveau. Gleichzeitig vertrauen große Online-Shops größtenteils ihren Verbrauchern und betrachten persönliche Motive von Kunden nicht als schwerwiegende Ursache für Cyber-Angriffe.In der Regel lernen die mittleren und großen E-Commerce-Unternehmen ihre Bereitschaft für DDoS-Angriffe nur in der Praxis kennen und bestehen einen „Kampftest“. Die Notwendigkeit einer vorläufigen Risikobewertung für die Projektvorbereitung wird bei weitem nicht von allen erkannt, und noch weniger Unternehmen führen tatsächlich eine solche Bewertung durch. Als Hauptgründe für das Hacken betrachten die Befragten eine Fehlfunktion des Geschäfts sowie den Diebstahl der Benutzerbasis.Im Allgemeinen wächst der Reifegrad des Einzelhandels bei Ansätzen zur Gewährleistung der Cybersicherheit. Daher verwenden alle Befragten einige Mittel zum DDoS-Schutz und zur WAF.In weiteren Studien ist geplant, eine repräsentative Stichprobe kleiner Online-Unternehmen unter die Befragten aufzunehmen und dieses Marktsegment, seine Risiken und das aktuelle Sicherheitsniveau im Detail zu untersuchen.

Eine ähnliche Studie wurde im Bereich E-Commerce durchgeführt, in der festgestellt wurde, dass DDoS-Angriffe eine erhebliche Bedrohung für den russischen Einzelhandel darstellen, insbesondere für die Entwicklung digitaler Servicekanäle. Die Anzahl der Angriffe in diesem Segment nimmt weiter zu.In einigen Marktsegmenten ist das Vertrauen in die Sauberkeit der Wettbewerber trotz der allgemeinen Stabilisierung und Konsolidierung immer noch auf einem niedrigen Niveau. Gleichzeitig vertrauen große Online-Shops größtenteils ihren Verbrauchern und betrachten persönliche Motive von Kunden nicht als schwerwiegende Ursache für Cyber-Angriffe.In der Regel lernen die mittleren und großen E-Commerce-Unternehmen ihre Bereitschaft für DDoS-Angriffe nur in der Praxis kennen und bestehen einen „Kampftest“. Die Notwendigkeit einer vorläufigen Risikobewertung für die Projektvorbereitung wird bei weitem nicht von allen erkannt, und noch weniger Unternehmen führen tatsächlich eine solche Bewertung durch. Als Hauptgründe für das Hacken betrachten die Befragten eine Fehlfunktion des Geschäfts sowie den Diebstahl der Benutzerbasis.Im Allgemeinen wächst der Reifegrad des Einzelhandels bei Ansätzen zur Gewährleistung der Cybersicherheit. Daher verwenden alle Befragten einige Mittel zum DDoS-Schutz und zur WAF.In weiteren Studien ist geplant, eine repräsentative Stichprobe kleiner Online-Unternehmen unter die Befragten aufzunehmen und dieses Marktsegment, seine Risiken und das aktuelle Sicherheitsniveau im Detail zu untersuchen.DNS-over-HTTPS vs DNS-over-TLS

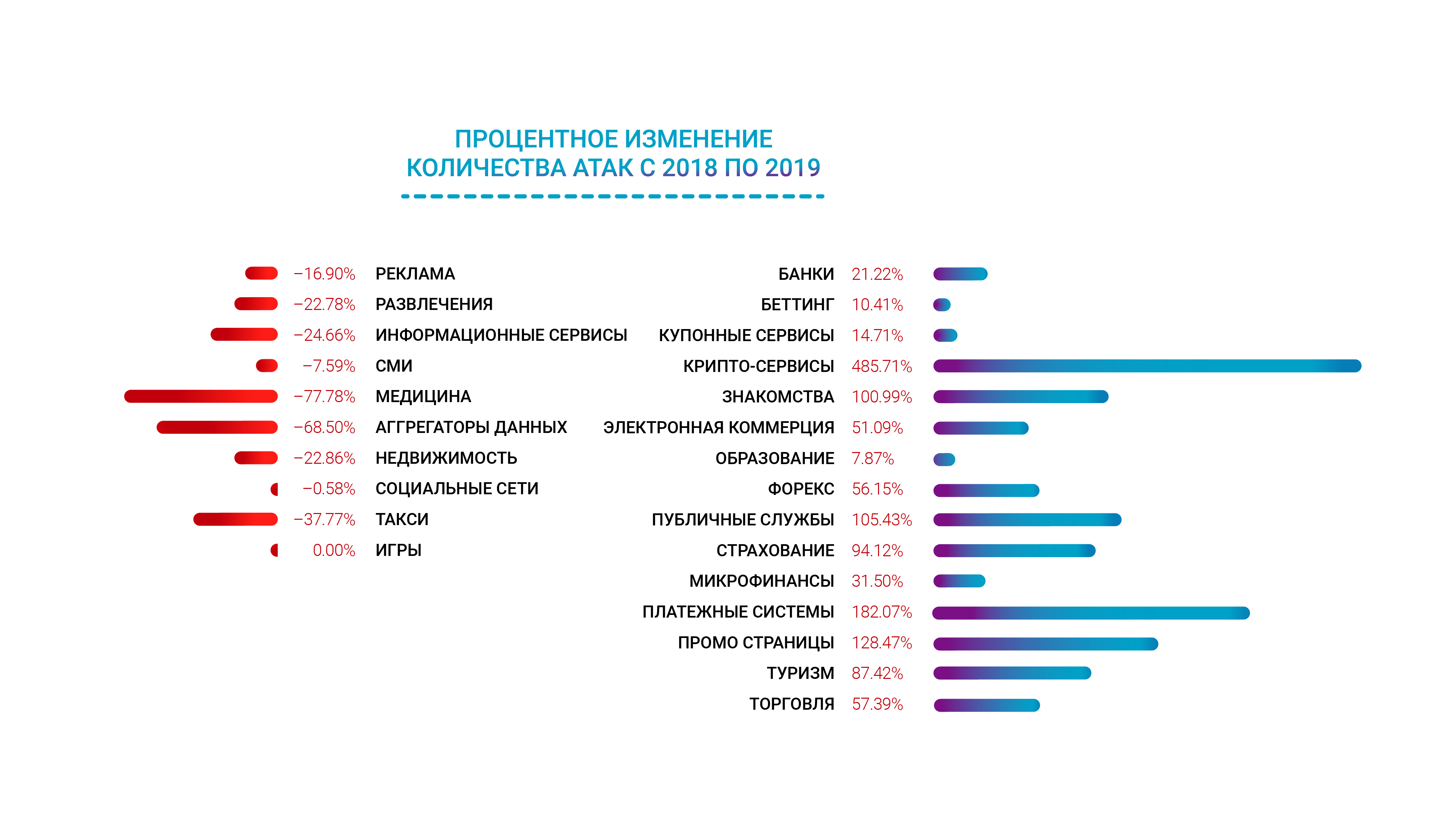

Eines der heißesten Themen des Jahres 2019 war die Debatte darüber, welche Technologie die Zukunft bereithält - DoH oder DoT. Der anfängliche Widerspruch ist sowohl auf erhebliche Unterschiede in den verschiedenen Gesetzgebungen (EU-DSGVO gegenüber Bundes- und Landesgesetzen in den USA) als auch auf den Wettbewerb auf dem Hauptbrowsermarkt zurückzuführen: Google Chrome und Mozilla Firefox sowie Apple Safari. Wir sind nicht bereit zu sagen, ob die Einführung einer dieser Technologien die Anzahl der Verstärker im Internet verringern wird. Mit der DoT-Option scheint dies jedoch aus architektonischer Sicht besser möglich zu sein, da sichere Verbindungen zwischen DNS-Resolvern hergestellt werden. In Bezug auf andere Prognosen werden wir auf eine Entscheidung warten, die der Markt treffen wird. Die am meisten angegriffenen Branchen im Jahr 2019.

Die am meisten angegriffenen Branchen im Jahr 2019.Sicherheitslücken bei der TCP-Bestätigung

Im Juni 2019 wurden in einigen Implementierungen des TCP / IP-Protokollstapels die ersten Details zum Vorhandensein schwerwiegender Sicherheitslücken veröffentlicht, wie von Netflix gemeldet . Vermutlich wurde das Problem ursprünglich im FreeBSD-Betriebssystem entdeckt. Danach erhielt unser Unternehmen eine Bestätigung über das Vorhandensein derselben und anderer Schwachstellen in Linux.Der gefährlichste CVE-2019-11477 (SACK Panic), mit dem ein Angreifer mithilfe einer Folge speziell geformter Pakete die Kernel-Panik aufrufen kann. Drei weitere Sicherheitslücken können zu einem übermäßigen Ressourcenverbrauch führen, der zu Denial-of-Service führen kann.Das Deaktivieren der SACK-Funktionalität kann zu einer Erhöhung der Latenz führen. Dies schützt die Server jedoch vor möglichen Denial-of-Service-Angriffen. Laut Qrator Labs ist eine vorübergehende Verringerung der TCP / IP-Leistung ein vernünftiger Weg, um eine schwerwiegende Sicherheitsanfälligkeit zu neutralisieren. Patches, die diese Sicherheitsanfälligkeiten abdecken, sind seit langem verfügbar und werden für die Installation empfohlen.Die Zukunft des BGP-Routings

Ende 2019 ist Radar.Qrator mit mehr als 650 etablierten Sitzungen die größte globale Routing-Erfassungs- und Analyseplattform von BGP.Das Radar.Qrator-Team arbeitet daran, die Benutzerfreundlichkeit und Zuverlässigkeit des Dienstes zu verbessern und das BGP-Beziehungsmodell zu verbessern, das die Grundlage für einen kostenpflichtigen Dienst zur Überwachung eines autonomen Systems in Echtzeit darstellt.Im Jahr 2019 wurden große Anstrengungen unternommen, um den Datenverarbeitungsprozess und die Implementierung von SLA zu beschleunigen, was die Qualität des Flusses analytischer Daten garantiert. Heute ist Radar mit mehr als 600 etablierten Sitzungen die größte Analyseplattform und der größte BGP-Sammler der Welt. Wir hoffen, die Daten vollständig nutzen zu können, um die Verbraucher unverzüglich über den bezahlten Teil des Dienstes über alle Ereignisse im BGP-Routing zu informieren.Radar.Qrator wächst schneller als erwartet - sowohl in Bezug auf die Anzahl der Website-Besucher als auch auf die Anzahl der Abonnenten gleichzeitig. Dank des Kundenfeedbacks werden im Jahr 2020 mehrere signifikante Verbesserungen gleichzeitig vorgestellt. Eines dieser Dinge wird ein neuer Incident-Speicher für jedes autonome System sein.Eines der Probleme, auf die wir gestoßen sind, war die erwartete Antwortzeit in der Radar-Weboberfläche, auf die jeder Besucher der Website zugreifen kann. Mit der Zunahme der Datenmenge wurde es notwendig, sowohl das Datenspeichermodell als auch die Architektur der Benutzeranforderungen zu aktualisieren. Radar sollte in der Lage sein, alle Daten für den gewünschten Zeitraum schnell an jeden Besucher zu senden. Das vorgeschlagene Schema des ASPA-Mechanismus.Wir hoffen auch, dass in diesem Jahr ASPAwird RFC - ein anerkannter Netzwerkstandard. Die Notwendigkeit eines breiteren als der Kombination von IRR / RPKI und eines geringeren Gewichts als die BGPSec-Lösung ist für alle in der Branche offensichtlich. Im Jahr 2019 wurde klar, wie eine falsche BGP-Konfiguration zu Routenlecks mit schrecklichen Folgen in Form der Nichtverfügbarkeit einer großen Anzahl von Diensten führen kann, an denen die größten Internetdienstanbieter beteiligt sind. Überraschenderweise haben diese Vorfälle erneut bewiesen, dass es keine Silberkugel gibt, die alle möglichen Szenarien ihrer Entwicklung überwinden kann.Die größten Internetanbieter der Welt müssen die anfängliche Bewegung unterstützen. Der nächste Schritt besteht darin, große Gemeinden einzubeziehen, die dabei helfen können, die Quelle der Routenumleitung zu finden. In einfachen Worten, ASPA ist eine neue Einheit, die die aktuellen Funktionen von ROA und RPKI kombiniert - sie implementiert das einfache Prinzip: "Kennen Sie Ihren Lieferanten." Der Eigentümer von AS muss nur seinen Upstream kennen, um eine zuverlässige Methode zum Schutz vor BGP-Routing-Vorfällen zu implementieren.Wie bei ROA können Sie mit ASPA Routen für jede Verbindung filtern: mit einem höheren Anbieter, einem Nachbarn oder natürlich einem Verbraucher. Die Kombination von ROA und ASPA kann den Löwenanteil der Netzwerksicherheitsaufgaben lösen, ohne dass grundlegende Änderungen am Protokoll selbst erforderlich sind, wodurch vorsätzliche Angriffe und Fehler im Zusammenhang mit dem menschlichen Faktor herausgefiltert werden. Es wird jedoch auch notwendig sein, auf den Support von Software- und Hardwareherstellern zu warten - obwohl das Vertrauen besteht, dass der Open Source-Support nicht lange auf sich warten lässt.Einer der Hauptvorteile von ASPA ist, dass es eine sehr einfache Idee ist. Im Jahr 2020 ist geplant, die Arbeiten an einem Protokollentwurf abzuschließen. Bei Erfolg werden die IETF und die Mitautoren des Entwurfs zu einem Konsens über die Konsolidierung des Protokollstatus gelangen.

Das vorgeschlagene Schema des ASPA-Mechanismus.Wir hoffen auch, dass in diesem Jahr ASPAwird RFC - ein anerkannter Netzwerkstandard. Die Notwendigkeit eines breiteren als der Kombination von IRR / RPKI und eines geringeren Gewichts als die BGPSec-Lösung ist für alle in der Branche offensichtlich. Im Jahr 2019 wurde klar, wie eine falsche BGP-Konfiguration zu Routenlecks mit schrecklichen Folgen in Form der Nichtverfügbarkeit einer großen Anzahl von Diensten führen kann, an denen die größten Internetdienstanbieter beteiligt sind. Überraschenderweise haben diese Vorfälle erneut bewiesen, dass es keine Silberkugel gibt, die alle möglichen Szenarien ihrer Entwicklung überwinden kann.Die größten Internetanbieter der Welt müssen die anfängliche Bewegung unterstützen. Der nächste Schritt besteht darin, große Gemeinden einzubeziehen, die dabei helfen können, die Quelle der Routenumleitung zu finden. In einfachen Worten, ASPA ist eine neue Einheit, die die aktuellen Funktionen von ROA und RPKI kombiniert - sie implementiert das einfache Prinzip: "Kennen Sie Ihren Lieferanten." Der Eigentümer von AS muss nur seinen Upstream kennen, um eine zuverlässige Methode zum Schutz vor BGP-Routing-Vorfällen zu implementieren.Wie bei ROA können Sie mit ASPA Routen für jede Verbindung filtern: mit einem höheren Anbieter, einem Nachbarn oder natürlich einem Verbraucher. Die Kombination von ROA und ASPA kann den Löwenanteil der Netzwerksicherheitsaufgaben lösen, ohne dass grundlegende Änderungen am Protokoll selbst erforderlich sind, wodurch vorsätzliche Angriffe und Fehler im Zusammenhang mit dem menschlichen Faktor herausgefiltert werden. Es wird jedoch auch notwendig sein, auf den Support von Software- und Hardwareherstellern zu warten - obwohl das Vertrauen besteht, dass der Open Source-Support nicht lange auf sich warten lässt.Einer der Hauptvorteile von ASPA ist, dass es eine sehr einfache Idee ist. Im Jahr 2020 ist geplant, die Arbeiten an einem Protokollentwurf abzuschließen. Bei Erfolg werden die IETF und die Mitautoren des Entwurfs zu einem Konsens über die Konsolidierung des Protokollstatus gelangen.

Aktuelle und zukünftige Entwicklung des Qrator-Filtrationsnetzwerks

Filterlogik

In den letzten zwei Jahren haben wir viel Zeit und Mühe in die Verbesserung der Filterlogik investiert, die die Grundlage für den von uns angebotenen Angriffsminderungsdienst bildet. Bisher arbeiten sie bereits im gesamten Netzwerk und zeigen eine signifikante Steigerung sowohl der betrieblichen Effizienz als auch eine Verringerung der Belastung des Speichers und des Zentralprozessors an den vorhandenen Stellen. Mit neuen Filtern können Sie auch Anforderungen synchron analysieren und eine Vielzahl von JavaScript-Aufgaben bereitstellen, um die Legitimität des Besuchers zu überprüfen und die Qualität der Angriffserkennung zu verbessern.Der Hauptgrund für die Aktualisierung der Filterlogik ist die Notwendigkeit, eine ganze Klasse von Bots aus der ersten Anforderung zu erkennen. Qrator Labs verwendet Kombinationen von Überprüfungen mit und ohne Statusspeicherung und sendet die Anforderung erst nach Bestätigung der Legitimität des Benutzers weiter an den geschützten Server. Daher ist es notwendig, dass die Filter sehr schnell funktionieren - moderne DDoS-Angriffe werden mit einer Intensität von mehreren zehn Millionen Paketen pro Sekunde ausgeführt, und einige davon können einmalige, eindeutige Anforderungen sein.Im Rahmen dieses Prozesses werden im Jahr 2020 auch wesentliche Änderungen am Prozess des „Onboarding“ des Verkehrs vorgenommen, dh am Beginn der Arbeit mit einem neuen geschützten Dienst. Der Datenverkehr jedes Dienstes ist auf seine Weise einzigartig und wir bemühen uns sicherzustellen, dass neue Kunden unabhängig von der Art und Weise schnell die vollständige Neutralisierung aller Arten von Angriffen erhalten, auch wenn das Modell nicht gut ausgebildet ist. Infolgedessen stellen wir eine reibungslosere Einbeziehung der Filterung sicher, wenn eine Verbindung unter Angriff hergestellt wird, und der Beginn der Filterung wird von weniger Fehlalarmen begleitet. All dies ist wichtig, wenn sich der Dienst und die Menschen dahinter mitten im Überlebenskampf unter massiven Netzwerkangriffen befinden. Verteilung der DDoS-Angriffe für 2019 nach verwendetem Band.

Verteilung der DDoS-Angriffe für 2019 nach verwendetem Band.HTTP / 2

Probleme mit der Implementierung des HTTP / 2-Protokolls (Denial-of-Service-Schwachstellen) wurden hauptsächlich im Jahr 2019 behoben, sodass wir die Unterstützung für dieses Protokoll innerhalb des Qrator-Filternetzwerks aktivieren konnten.Jetzt wird aktiv daran gearbeitet, jedem Client HTTP / 2-Schutz zu bieten und eine lange und gründliche Testphase abzuschließen. Neben der Unterstützung von HTTP / 2 führte TLS 1.3 die Möglichkeit ein, eSNI mit der automatisierten Ausstellung von Let's Encrypt-Sicherheitszertifikaten zu verwenden.Derzeit ist HTTP / 2 auf Anfrage als zusätzliche Option erhältlich.

Container und Orchestrierung

Aktuelle Containerisierungstrends sind mit unseren Sicherheitsansätzen schlecht kompatibel. Dies bedeutet, dass die Arbeit mit Kubernetes eine Vielzahl von Herausforderungen bewältigen muss. Sicherheit und Zugänglichkeit gehören zu den höchsten Prioritäten, die es uns nicht erlauben, uns auf gängige Praktiken bei der Arbeit mit Kubernetes zu verlassen. In erster Linie hat der Orchestrierungsprozess die volle Kontrolle über das Betriebssystem mit allen Funktionen - dies würde uns ausschließlich den Entwicklern und Add-Ons von Kubernetes überlassen. Bisher verfügt Kubernetes nicht über alle erforderlichen Funktionen, und einige sind sogar dem Status „Verwendung wie sie ist, es gibt keine Garantie“ verborgen und können nicht im Detail untersucht werden. All dies wendet sich jedoch nicht von weiteren Arbeiten zur Implementierung von Kubernetes bei der Verwaltung des Filternetzwerks ab.schrittweise Anpassung an unsere Anforderungen und daraus machen, dass es ein wichtiger Bestandteil der internen Infrastruktur ist.Die Zukunft der Entwicklung und Entwicklung verteilter und fehlertoleranter Netzwerke erfordert die Einführung geeigneter Tools (CI / CD und automatische Tests sind Teil davon) und die Fähigkeit, damit ein stabiles und zuverlässiges System zu erstellen und zu verwalten. Da die Datenmenge nur zunimmt, sollten die Überwachungsbemühungen nach ihnen zunehmen. Der natürlichste Weg, eine Überwachung aufzubauen, besteht darin, eine sichere und leicht beobachtbare Kommunikationsmethode für Anwendungen bereitzustellen. Wir glauben, dass Kubernetes bereits seine Vielseitigkeit und Anwendbarkeit bewiesen hat und dass seine weitere Spezialisierung auf die Anforderungen der Infrastruktur im Kampf gegen DDoS-Angriffe die Realität der Arbeit mit jeder Open-Source-Lösung ist. Änderung der durchschnittlichen Dauer von DDoS-Angriffen von 2018 bis 2019.

Änderung der durchschnittlichen Dauer von DDoS-Angriffen von 2018 bis 2019.Yandex.Cloud und Ingress 2.0

Zusammen mit Yandex.Cloud haben wir 2019 eine aktualisierte Version unseres Dienstes zum Filtern des eingehenden Datenverkehrs vorgestellt - Ingress, der die Filter- und Konfigurationsfunktionen erheblich erweitert und dem Endbenutzer klare Verwaltungsschnittstellen bietet. Die neue Version des Dienstes funktioniert bereits im Qrator Labs-Filternetzwerk sowie im Yandex.Cloud-Netzwerk.Das Yandex.Cloud-Team hat mit uns einen langen Weg zurückgelegt und zwei Infrastrukturen mithilfe der physischen Knoten von Qrator Labs kombiniert, die sich in der Infrastruktur des Partners befinden und an dessen Datenverkehr arbeiten.Nach einigen eingehenden Tests ist die neue Version von Ingress endlich einsatzbereit. Mithilfe von Yandex konnten wir eine der besten Lösungen zum Filtern des eingehenden Datenverkehrs entwickeln, die speziell für die Anforderungen von Diensten entwickelt wurden, die viele Inhalte generieren.Wir halten es auch für einen großen Erfolg, dass die neue Version des Dienstes für den Endbenutzer intuitiv ist und es Ihnen ermöglicht, Filterparameter flexibler zu konfigurieren.TLS 1.3- und ECDSA-Zertifikate

Zu Beginn des Jahres 2019 Qrator Labs schrieb über die Unterstützung TLS - Version 1.3 , während SSL v.3 deaktivieren. Aufgrund der Verfügbarkeit des DDoS-Neutralisierungsdienstes ohne Offenlegung von Verschlüsselungsschlüsseln wurden zusätzliche Verbesserungen an diesem Filterschema vorgenommen, wodurch die Geschwindigkeit und Zuverlässigkeit der Syslog-Übersetzung erhöht wurden. Lassen Sie uns die Ergebnisse der Leistungs erinnern Messungen .Wie Sie sehen können, beträgt der Gesamtunterschied zwischen der ECDSA-Leistung und dem allgemein akzeptierten RSA mit einer Schlüssellänge von 2048 Bit auf einem einzelnen Kern der Intel® Xeon® Silver 4114-CPU bei 2,20 GHz (veröffentlicht im dritten Quartal 17) das 3,5-fache.Schauen wir uns die Ergebnisse der Ausführung des Befehls openssl -speed für ECDSA und RSA auf demselben Prozessor an.Hier finden wir eine Bestätigung einer zuvor verfassten These darüber, wie sich die Rechenoperationen einer Signatur und ihre Überprüfung zwischen ECC und RSA unterscheiden. Mit TLS 1.3 ausgestattet, bietet die auf elliptischen Kurven basierende Kryptografie derzeit eine signifikante Steigerung der Serverleistung bei einem höheren Schutzniveau im Vergleich zu RSA. Dies ist der Hauptgrund, warum wir von Qrator Labs Kunden empfehlen und nachdrücklich ermutigen, die bereit sind, auch ECDSA-Zertifikate zu verwenden. Bei modernen CPUs beträgt der Leistungsgewinn zugunsten von ECDSA das Fünffache.Kleinere Verbesserungen

Eine der kleinen und unauffälligen, aber dennoch wichtigen Neuerungen im Jahr 2019 war die Einführung des Prozesses zur aktiven Überprüfung des Status des Upstreams. Wenn aus irgendeinem Grund während einer der überlegenen Verbindungen unseres Kunden etwas passiert, ist der Filterdienst der erste, der davon erfährt, und nimmt die Verbindung außer Betrieb, bis das Problem behoben ist. Dabei hilft er nicht nur bei der Überwachung von Fehlern und Verkehrsbedingungen, sondern richtet auch eine spezielle Schnittstelle zur Barrierefreiheitsprüfung ein, die zusammen mit dem Servicekonsumenten durchgeführt wird.Ende 2019 wurde die Benutzeroberfläche des Filterdienstes umfassend aktualisiert. Obwohl die Möglichkeit besteht, die alte Version Ihres persönlichen Kontos zu verwenden, werden im aktualisierten Teil bereits neue Funktionen entwickelt, die umfassendere Funktionen bieten, z. B. die Verwaltung von TLS-Zertifikaten.Während die alte Version des persönlichen Kontos serverseitiges Rendering verwendete, ist die aktualisierte Version in den besten Traditionen des modernen Web eine JavaScript-Anwendung, die auf einem Client ausgeführt wird, der über die REST-API mit dem Server kommuniziert. Mit diesem Ansatz können Sie dem Benutzer schnell neue Funktionen bereitstellen und gleichzeitig tiefere Möglichkeiten für individuelle Einstellungen jedes persönlichen Kontos eines einzelnen Verbrauchers bieten. Eines dieser Dinge ist der Analytics-Bereich, in dem einzelne Metriken angepasst werden können, deren Anzahl ständig zunimmt. Vergleich der beiden Hauptklassifizierungsgruppen für DDoS-Angriffe für 2019.

Vergleich der beiden Hauptklassifizierungsgruppen für DDoS-Angriffe für 2019.IPv6

Qrator Labs bereitet sich aktiv darauf vor, IPv6 als Teil der Verkehrsfilterdienste zu verwenden. Für ein Cybersicherheitsunternehmen kann ein solcher Übergang nicht elementar sein. Aufgrund der Art der DDoS-Angriffe erfordert die Neutralisierung von Netzwerkangriffen mit IPv6 eine radikale Änderung des Ansatzes, da bei einem theoretischen Limit von 2.128 IP-Adressen keine Form von „Liste“ mehr verarbeitet werden kann . Und es geht nur um TCP, ohne UDP.2020 wird für uns das Jahr von IPv6. Mit der Erschöpfung des freien IPv4-Adressraums gibt es keine andere Möglichkeit, ein Netzwerk zu entwickeln, das zukünftige Anforderungen erfüllt. Wir hoffen, dass wir alle Herausforderungen im Rahmen der Neutralisierung von IPv6-Angriffen effektiv bewältigen können. Dies bedeutet zunächst, dass wir das IPv6-Subnetz der Verbraucherfilterdienste über unser Netzwerk ankündigen und gleichzeitig einen erstklassigen Cybersicherheitsdienst anbieten können.Antibot

Im Jahr 2019 beobachtete die Branche einen heftigen Kampf zwischen Fingerabdrücken (Besucheridentifikation) und Versuchen, diese einzuschränken. Der Wunsch von Eigentümern und Entwicklern von Internetdiensten, Anfragen von legitimen Benutzern von automatisierten Anfragen von Bots zu begrenzen oder zu trennen, ist verständlich. Andererseits ist der Wunsch der Browserentwickler, Software-Benutzer zu schützen, nicht seltsam. Qrator Labs erinnert den Markt seit Jahren daran, dass die Wahrscheinlichkeit, sie vor automatisiertem Parsen zu schützen, gegen Null geht, wenn einige Informationen öffentlich verfügbar sind und keine Autorisierung erforderlich ist, um sie zu erhalten. Gleichzeitig erinnern wir die Eigentümer des digitalen Geschäfts daran, dass sie das Recht haben, zu entscheiden, was mit Anfragen an den Server geschehen soll. Ein proaktiver Ansatz in bestimmten Situationen hilft, die Bedrohung zu bewerten und zu identifizieren.Da Bots einen zunehmenden Anteil des Datenverkehrs generieren, können wir einen zukünftigen Moment erwarten, in dem große Dienste spezielle Schnittstellen für gute Bots erstellen und ihnen legitime Informationen liefern. Der Rest wird blockiert. Selbst jetzt, zu Beginn des Jahres 2020, kann argumentiert werden, dass kein 100% legitimer Benutzer nicht sofort auf eine Ressource im Internet zugreifen kann - viele werden dies nicht zulassen, wenn Sie beispielsweise nur den Browser-Benutzeragenten in einen beliebigen ändern.Innerhalb von Qrator Labs wird der Antibot-Service seit mehreren Jahren aktiv weiterentwickelt. Wir gehen davon aus, dass wir ihn 2020 unseren ersten Kunden im Rahmen des Beta-Service anbieten können. Dieser Dienst arbeitet im halb- und automatischen Modus und ermöglicht es, Sicherheitsregeln für eine Reihe von automatisierten oder ausgehenden Anforderungen von Bots zu identifizieren und festzulegen.

Ausrüstung

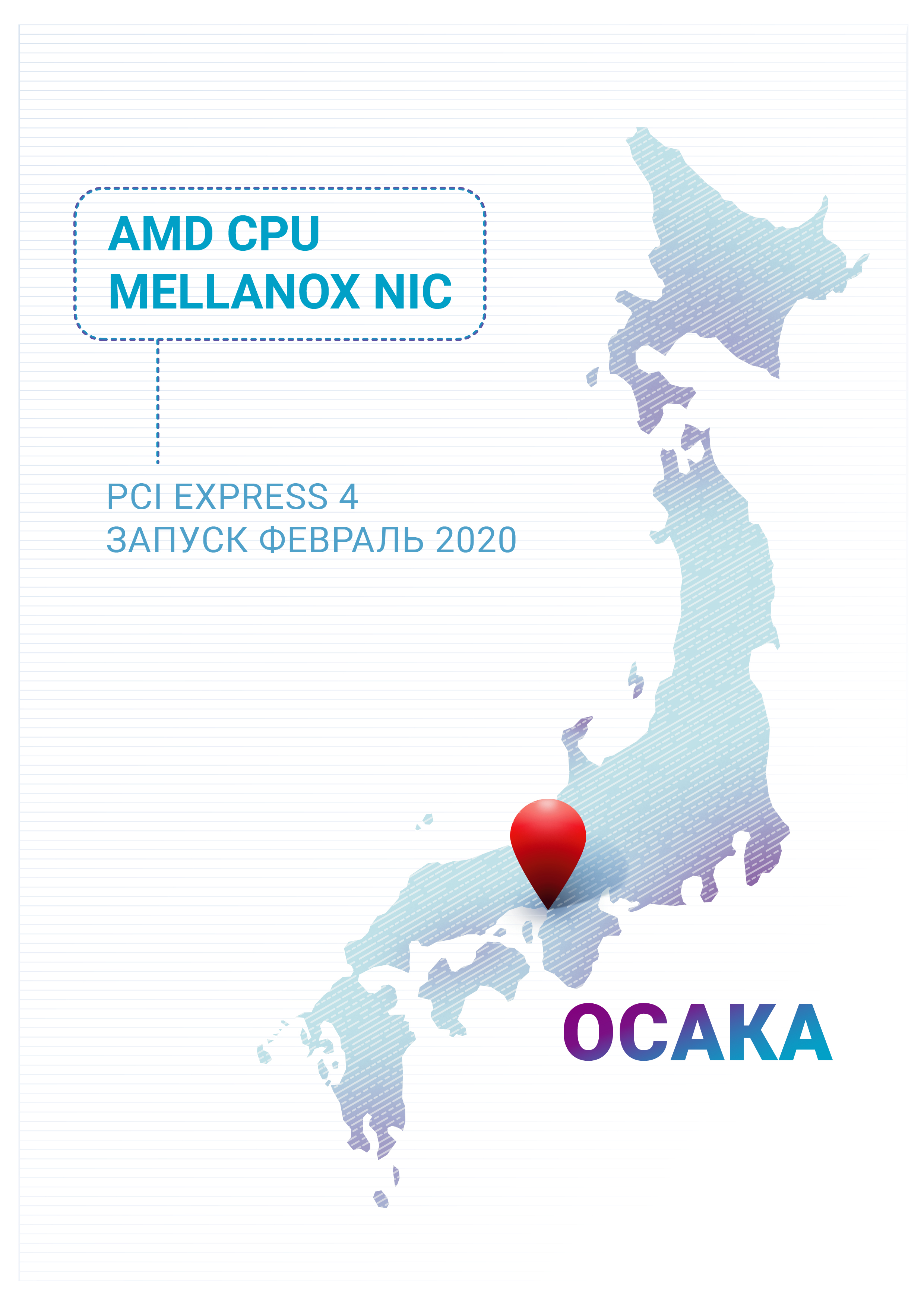

Nach dem Test der neuen AMD-Prozessoren waren die verantwortlichen Mitarbeiter des Unternehmens so fasziniert, dass Qrator Labs im ersten Quartal 2020 einen neuen Standort in Osaka, Japan, in Betrieb nehmen wird, der vollständig auf AMD-Prozessoren basiert. PCI Express der 4. Generation, erhältlich mit AMD-CPUs, verspricht, die Bandbreite zwischen der CPU und der Netzwerkschnittstelle zu verdoppeln. Im Laufe des Jahres wird die Verwendung dieses Bandes in den stressigsten Szenarien getestet und bewertet. Der Kanal zwischen der Netzwerkschnittstelle und dem Prozessor wird allmählich ein enger Hals mit einer Zunahme der in den Netzwerken übertragenen Datenmenge. Die Kombination aus zusätzlichen Kernen, einem größeren Cache und der neuen Version von PCI Express verspricht ein gutes Ergebnis.Ein weiterer Grund für die Verwendung der AMD-CPU ist die Notwendigkeit, die Netzwerkarchitektur zu diversifizieren, obwohl dies der erste Präsenzpunkt für Qrator Labs ist, der vollständig auf dem neuen Prozessor basiert.Wir freuen uns sehr auf den Beginn der Arbeiten an neuen Geräten, über deren Einführung Anfang 2020 separat berichtet wird. Wir hoffen, dass die Kombination von AMD-Prozessoren und Hochleistungsnetzwerkkarten mit PCI Express 4 unsere Anforderungen erfüllt. Der asiatische Markt ist einer der am schnellsten wachsenden, und ich würde die weiteren Aussichten schätzen, DDoS-Angriffe dort mit neuen Geräten zu neutralisieren.Gleichzeitig wird die Ankunft einer neuen Generation von Intel-Prozessoren erwartet - Ice Lake. Ihre weitere Verwendung in unserer Infrastruktur wird weitgehend von den Ergebnissen ihrer Tests und Vergleiche abhängen.Neben Prozessoren erwartet die gesamte Branche die Veröffentlichung von Netzwerkkarten der Intel 800-Serie. Im Jahr 2020 werden wir versuchen, sie innerhalb der Infrastruktur des Filternetzwerks zu finden.In Bezug auf Switches arbeitet Qrator Labs weiterhin mit Mellanox zusammen, das sich wiederholt als zuverlässiger Lieferant und Partner erwiesen hat.Dies zu sagen ist nicht einfach, aber während Broadcom den Markt für Netzwerkgeräte dominiert, hoffen wir, dass die Fusion mit NVidia Mellanox eine Chance für einen würdigen Wettbewerb bietet.Zukünftige Verbesserungen des Filternetzwerks

Im Laufe des Jahres 2020 erwartet unser Unternehmen, die Partnerschaft mit Anbietern einer Vielzahl von Diensten und Diensten wie der Webanwendungs-Firewall und dem Content Delivery Network innerhalb des Filternetzwerks erheblich zu vertiefen. Wir haben immer versucht, eine Vielzahl von Anbietern in die Infrastruktur zu integrieren, um den Verbrauchern die bestmöglichen Kombinationen möglicher Dienstleistungen zu bieten. Bis Ende 2020 soll die Verfügbarkeit einer Reihe neuer Dienstleister in Zusammenarbeit mit Qrator bekannt gegeben werden.Das Jahr 2019 enthüllte auch eine Reihe von Fragen zum Schutz der WebSockets-Technologie. Ihre Verbreitung und Popularität nimmt nur zu, und die Komplexität eines angemessenen Schutzes wird nicht verringert. Im Jahr 2020 werden wir voraussichtlich mit einigen unserer Kunden zusammenarbeiten, die die WebSockets-Technologie verwenden, um den besten Schutz zu finden, selbst wenn wir beliebige (unbekannte) Daten senden.Was wir tun, ist kein Know-how und keine Offenbarung. Das Unternehmen kam später auf diesen Markt als viele Wettbewerber. Das Team unternimmt große Anstrengungen, um etwas Einzigartiges und Funktionierendes zu tun. Ein Teil dieser Chance liegt auch im echten Interesse der Mitarbeiter des Unternehmens an akademischer und wissenschaftlicher Forschung in den Hauptbereichen der Bemühungen, das es uns ermöglicht, auf „plötzliche“ Ereignisse vorbereitet zu sein.Da Sie bis zum Ende gelesen haben, finden Sie hier die PDF-Datei zur Verteilung . Vergessen Sie die Netzwerksicherheit nicht selbst - und geben Sie sie nicht an andere weiter.Source: https://habr.com/ru/post/undefined/

All Articles