Fälle für die Anwendung von Tools zur Analyse von Netzwerkanomalien: Erkennen der Verbreitung von Schadcode

Ich werde weiterhin Fälle im Zusammenhang mit der Verwendung von IS-Überwachungslösungen unter Verwendung der Klassenlösung NTA (Network Traffic Analysis) prüfen. Das letzte Mal habe ich gezeigt, wie Sie Informationslecks erkennen können. Dieses Mal werden wir uns jedoch mit der Identifizierung von Schadcode in einem Unternehmens- oder Abteilungsnetzwerk befassen. Was ist so schwer daran, bösartigen Code zu erkennen? Sie setzen ein Antivirenprogramm ein, das Malware abfängt. Ach! Wenn es so einfach wäre, hätten Sie dieses Problem wahrscheinlich für immer vergessen können, aber nein ... Die Anzahl erfolgreicher Malware-Infektionen wird nicht geringer, und das alles, weil Angreifer ihre Techniken und Taktiken ständig ändern, Malware modifizieren, Sie verwenden unkörperliche Malware, sie verwenden legale Dienstprogramme für die Verwaltung (dieselbe PowerShell) ... Und dies ist der Fall, wenn Sie Situationen nicht berücksichtigen, in denen auf einzelnen Knoten entweder überhaupt kein Antivirenprogramm vorhanden ist (IT-Spezialisten möchten es nicht installieren, weil es langsamer wird) oder für diese Plattform existiert einfach nicht. Und vielleicht gibt es eine Situation, mit der ich mich in verschiedenen Unternehmen wiederholt auseinandersetzen musste.Der Top-Manager nimmt Malware auf seinem Heim-Laptop oder -Tablet auf und schleppt sie in das Unternehmen, damit lokale IT-Spezialisten dies herausfinden. Das Gerät stellt eine Verbindung zu lokalem WLAN her und auf diese Weise beginnt die interne Epidemie. sogar in einem vom Internet isolierten Netzwerk. In jedem Fall ist das Antivirenprogramm keineswegs immer eine Rettung vor modernem Schadcode, und wir benötigen andere Methoden, um Bösewichte in unserem Netzwerk zu erkennen.Was zeichnet modernen modernen Schadcode aus? Gibt es Anzeichen dafür, dass in unserem Netzwerk etwas schief geht und wir immer noch eine Infektion haben? Wenn Sie klassische Viren nicht berücksichtigen, die nicht die Funktion einer unabhängigen Verteilung über das Netzwerk haben (und Sie haben lange klassische Viren gesehen), würde ich unter den Anzeichen, die das Vorhandensein von Schadcode im Netzwerk charakterisieren können, Folgendes nennen:

Was ist so schwer daran, bösartigen Code zu erkennen? Sie setzen ein Antivirenprogramm ein, das Malware abfängt. Ach! Wenn es so einfach wäre, hätten Sie dieses Problem wahrscheinlich für immer vergessen können, aber nein ... Die Anzahl erfolgreicher Malware-Infektionen wird nicht geringer, und das alles, weil Angreifer ihre Techniken und Taktiken ständig ändern, Malware modifizieren, Sie verwenden unkörperliche Malware, sie verwenden legale Dienstprogramme für die Verwaltung (dieselbe PowerShell) ... Und dies ist der Fall, wenn Sie Situationen nicht berücksichtigen, in denen auf einzelnen Knoten entweder überhaupt kein Antivirenprogramm vorhanden ist (IT-Spezialisten möchten es nicht installieren, weil es langsamer wird) oder für diese Plattform existiert einfach nicht. Und vielleicht gibt es eine Situation, mit der ich mich in verschiedenen Unternehmen wiederholt auseinandersetzen musste.Der Top-Manager nimmt Malware auf seinem Heim-Laptop oder -Tablet auf und schleppt sie in das Unternehmen, damit lokale IT-Spezialisten dies herausfinden. Das Gerät stellt eine Verbindung zu lokalem WLAN her und auf diese Weise beginnt die interne Epidemie. sogar in einem vom Internet isolierten Netzwerk. In jedem Fall ist das Antivirenprogramm keineswegs immer eine Rettung vor modernem Schadcode, und wir benötigen andere Methoden, um Bösewichte in unserem Netzwerk zu erkennen.Was zeichnet modernen modernen Schadcode aus? Gibt es Anzeichen dafür, dass in unserem Netzwerk etwas schief geht und wir immer noch eine Infektion haben? Wenn Sie klassische Viren nicht berücksichtigen, die nicht die Funktion einer unabhängigen Verteilung über das Netzwerk haben (und Sie haben lange klassische Viren gesehen), würde ich unter den Anzeichen, die das Vorhandensein von Schadcode im Netzwerk charakterisieren können, Folgendes nennen:- Scannen interner Knoten nach Schwachstellen in Betriebssystemen oder Anwendungen

- Durchsuchen interner Knoten nach offenen Ports, über die Sie eine Verbindung zum System herstellen können

- Interaktion mit bekannten Befehlsservern

- atypischer Datenverkehr vom Host (zuvor nicht erfüllte Protokolle, die den typischen Datenverkehr überschreiten, Serverprotokolle an Arbeitsstationen usw.).

Dies sind Netzwerkzeichen, die nahezu unabhängig davon sind, welcher Schadcode verwendet wird. Sie können also versuchen, sie zu identifizieren, und Überwachungstools für Anomalien und Bedrohungen, die auf Netflow (oder anderen Ablaufprotokollen) basieren, sind die besten Kandidaten dafür. Lassen Sie uns sehen, wie dies am Beispiel der Cisco Stealthwatch-Lösung erreicht werden kann.Was ist der Unterschied zwischen einem herkömmlichen Scan, beispielsweise einem Sicherheitsscanner, und einem von bösartigem Code durchgeführten Scan? Im ersten Fall iteriert in den meisten Situationen durch offene Ports auf einem Computer, dann auf einem anderen, auf dem dritten und so weiter. Solche Versuche, sich recht leicht zu identifizieren. Es ist leicht festzustellen, wann der Scanner einfach nach nur einem offenen Port im Adressbereich sucht. Bei bösartigem Code ist das Funktionsprinzip anders: Es scannt Knoten, findet anfällige, geht zu ihnen über, scannt erneut, findet anfällige erneut und so weiter. Es ist eine solche Entwicklung, die wir mit Hilfe spezieller Algorithmen erkennen können, die in die NTA eingebettet sind.

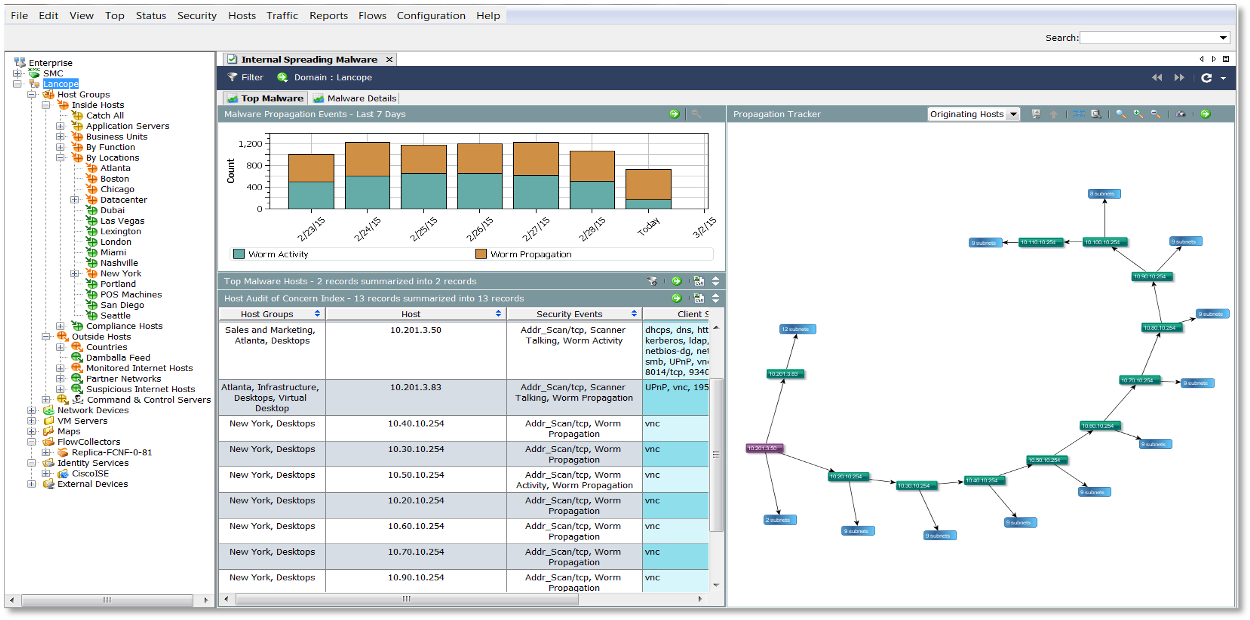

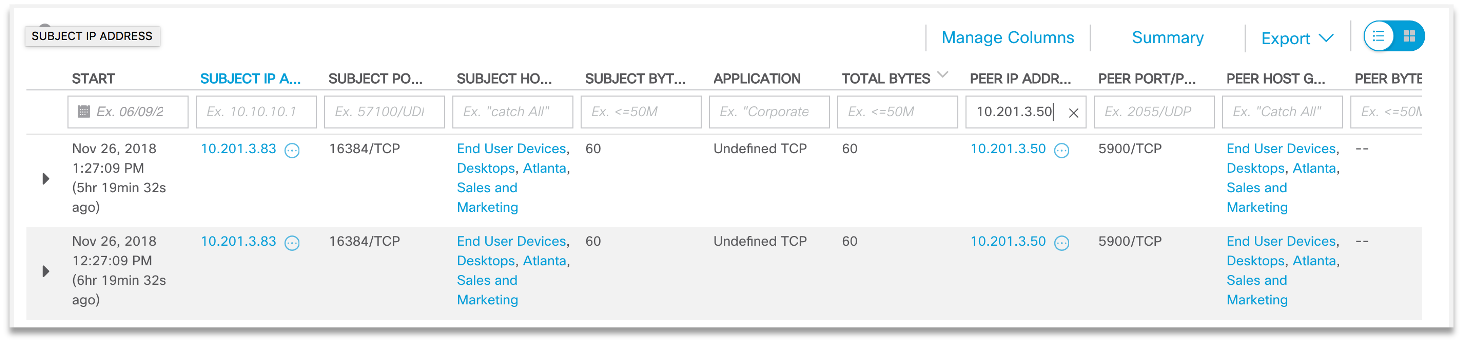

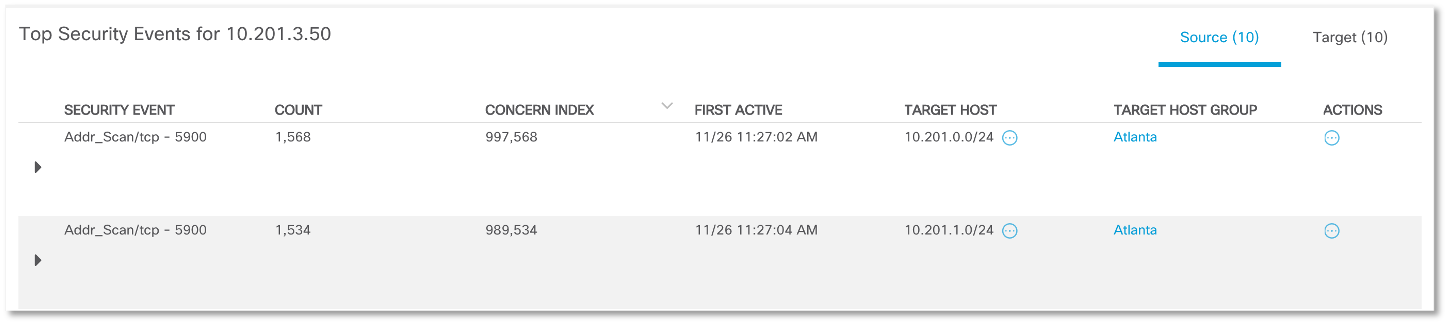

Es ist eine solche Entwicklung, die wir mit Hilfe spezieller Algorithmen erkennen können, die in die NTA eingebettet sind. Ein weiterer Hinweis für uns ist die Rolle der Computer, von denen der Scan aufgezeichnet wurde. In allen Fällen handelt es sich dabei um Arbeitsstationen von Vertriebs- und Marketingmitarbeitern, die ganze Subnetze scannen, die logisch mit der Vertriebsabteilung verbunden sind.

Ein weiterer Hinweis für uns ist die Rolle der Computer, von denen der Scan aufgezeichnet wurde. In allen Fällen handelt es sich dabei um Arbeitsstationen von Vertriebs- und Marketingmitarbeitern, die ganze Subnetze scannen, die logisch mit der Vertriebsabteilung verbunden sind. Nachdem wir einen Infektionspunkt mit der anschließenden Verbreitung von Schadcode gefunden haben:

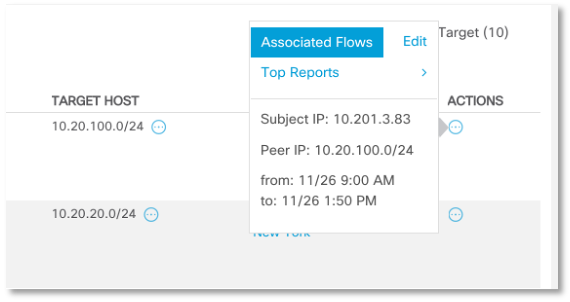

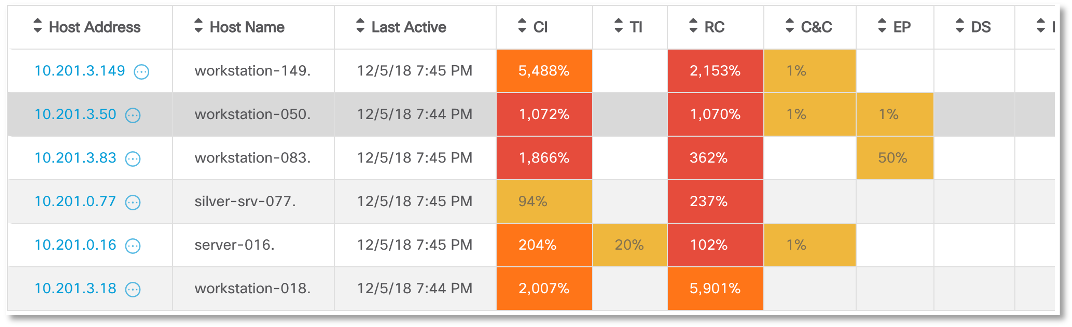

Nachdem wir einen Infektionspunkt mit der anschließenden Verbreitung von Schadcode gefunden haben: Wir können versuchen, andere potenzielle Opfer des Schadcodes zu finden: Nachdem

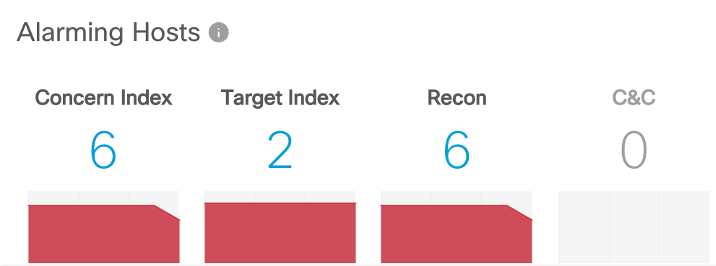

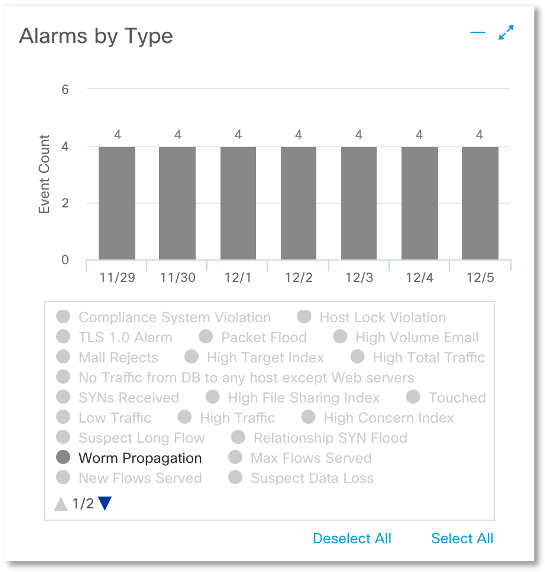

Wir können versuchen, andere potenzielle Opfer des Schadcodes zu finden: Nachdem wir das Anomalieanalysesystem korrekt konfiguriert haben, können wir das nächste Mal keine separaten Untersuchungen mehr durchführen, die die Frage beantworten, ob wir einen Netzwerkscan haben oder nicht ? Es reicht aus, nur die entsprechende Alarmanzeige (Recon) auf der Hauptkonsole zu sehen:

wir das Anomalieanalysesystem korrekt konfiguriert haben, können wir das nächste Mal keine separaten Untersuchungen mehr durchführen, die die Frage beantworten, ob wir einen Netzwerkscan haben oder nicht ? Es reicht aus, nur die entsprechende Alarmanzeige (Recon) auf der Hauptkonsole zu sehen: und klicken Sie darauf, um eine Liste aller Personen zu erhalten, die bei „illegalen“ Computeraktivitäten bemerkt wurden (die erste Abbildung in diesem Artikel zeigt übrigens eine andere Möglichkeit, den Umfang der Verbreitung von Schadcode zu visualisieren).

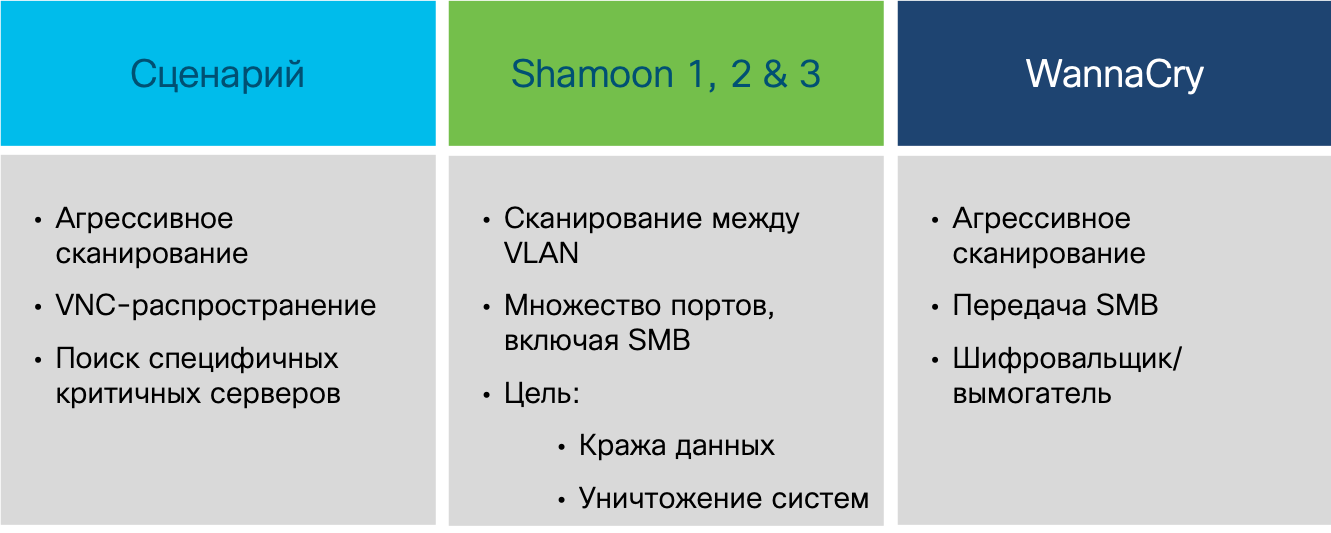

und klicken Sie darauf, um eine Liste aller Personen zu erhalten, die bei „illegalen“ Computeraktivitäten bemerkt wurden (die erste Abbildung in diesem Artikel zeigt übrigens eine andere Möglichkeit, den Umfang der Verbreitung von Schadcode zu visualisieren). Es sei daran erinnert, dass ein scheinbar einfacher Scan das erste Signal für schwerwiegendere Probleme sein kann. Wenn Phishing-E-Mails einer der ersten Schritte sind, mit denen Angreifer ihre Aktivitäten beginnen, erweitern sie durch die Infektion eines Computers ihren Brückenkopf, und die Hauptmethode hierfür beginnt mit einem Scan. So hat sich WannaCry verhalten, also hat sich Shamoon verhalten, also haben sich Hunderte anderer Schadprogramme verhalten, was zu schwerwiegenden Zwischenfällen geführt hat.

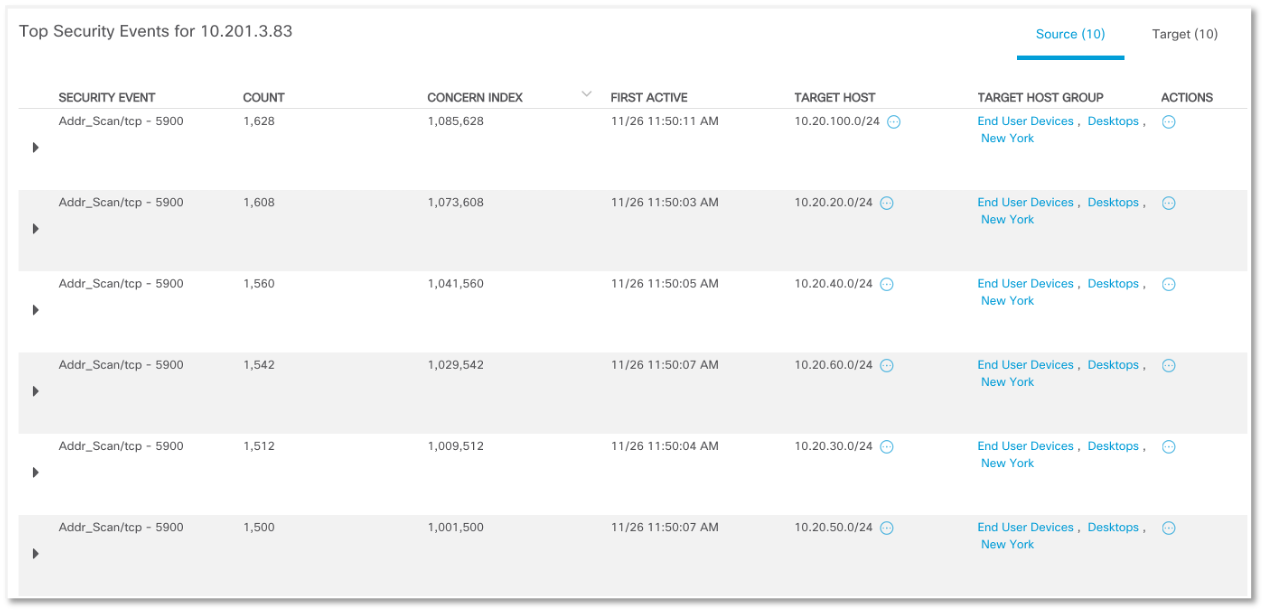

Es sei daran erinnert, dass ein scheinbar einfacher Scan das erste Signal für schwerwiegendere Probleme sein kann. Wenn Phishing-E-Mails einer der ersten Schritte sind, mit denen Angreifer ihre Aktivitäten beginnen, erweitern sie durch die Infektion eines Computers ihren Brückenkopf, und die Hauptmethode hierfür beginnt mit einem Scan. So hat sich WannaCry verhalten, also hat sich Shamoon verhalten, also haben sich Hunderte anderer Schadprogramme verhalten, was zu schwerwiegenden Zwischenfällen geführt hat. Nachdem wir die Tatsache des Scannens und Verbreitens von Schadcode aufgezeichnet haben, stehen wir vor der Aufgabe, eine detailliertere Untersuchung durchzuführen und zu verstehen, ob ein Knoten bereits infiziert war, als wann er infiziert wurde usw.? Die NTA-Klassenlösung allein kann dies nicht, da Sie diese Fragen nicht allein durch Telemetrie beantworten können. Im Fall von Cisco Stealthwatch wird uns jedoch eine kostenlose Cisco Threat Response-Lösung zu Hilfe kommen, über die ich bereits gesprochen habe . Es reicht aus, auf den für uns interessanten Knoten zu klicken, und im Dropdown-Kontextmenü sehen wir die Möglichkeit, CTR zu starten, mit der wiederum Informationen über den für uns interessanten Knoten von verschiedenen Systemen gesammelt werden können - Cisco AMP für Endpunkte, Cisco Umbrella, Cisco Talos usw.

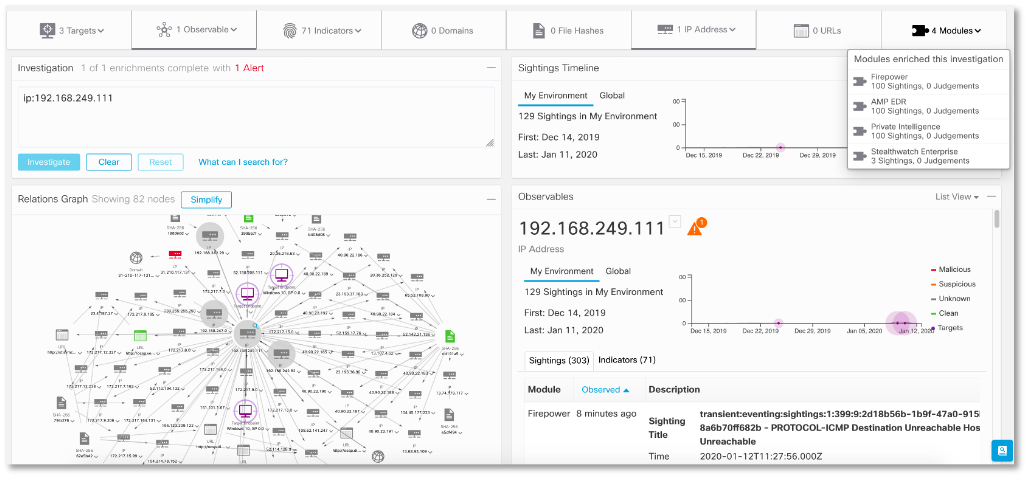

Nachdem wir die Tatsache des Scannens und Verbreitens von Schadcode aufgezeichnet haben, stehen wir vor der Aufgabe, eine detailliertere Untersuchung durchzuführen und zu verstehen, ob ein Knoten bereits infiziert war, als wann er infiziert wurde usw.? Die NTA-Klassenlösung allein kann dies nicht, da Sie diese Fragen nicht allein durch Telemetrie beantworten können. Im Fall von Cisco Stealthwatch wird uns jedoch eine kostenlose Cisco Threat Response-Lösung zu Hilfe kommen, über die ich bereits gesprochen habe . Es reicht aus, auf den für uns interessanten Knoten zu klicken, und im Dropdown-Kontextmenü sehen wir die Möglichkeit, CTR zu starten, mit der wiederum Informationen über den für uns interessanten Knoten von verschiedenen Systemen gesammelt werden können - Cisco AMP für Endpunkte, Cisco Umbrella, Cisco Talos usw. So könnte das Bild aussehen, das die kostenlose Cisco Threat Response basierend auf ihren Funktionen zum Anreichern und Visualisieren von Sicherheitsereignissen anzeigt:

So könnte das Bild aussehen, das die kostenlose Cisco Threat Response basierend auf ihren Funktionen zum Anreichern und Visualisieren von Sicherheitsereignissen anzeigt: CTR kann uns schädliche Dateien anzeigen, die mit der für uns interessanten Site verknüpft sind und die wir über die Cisco Threat Grid-Sandbox oder den VirusTotal-Dienst überprüfen können. Mit Daten auf einem Knoten können wir sehen, mit wem er im Rahmen des Vorfalls interagiert hat oder mit wem er interagiert, wo der Angriff begann, welcher Schadcode daran beteiligt war, wie das Netzwerk eingedrungen ist und viele andere Fragen beantwortet haben, die für Sicherheitsanalysten von Interesse sind.

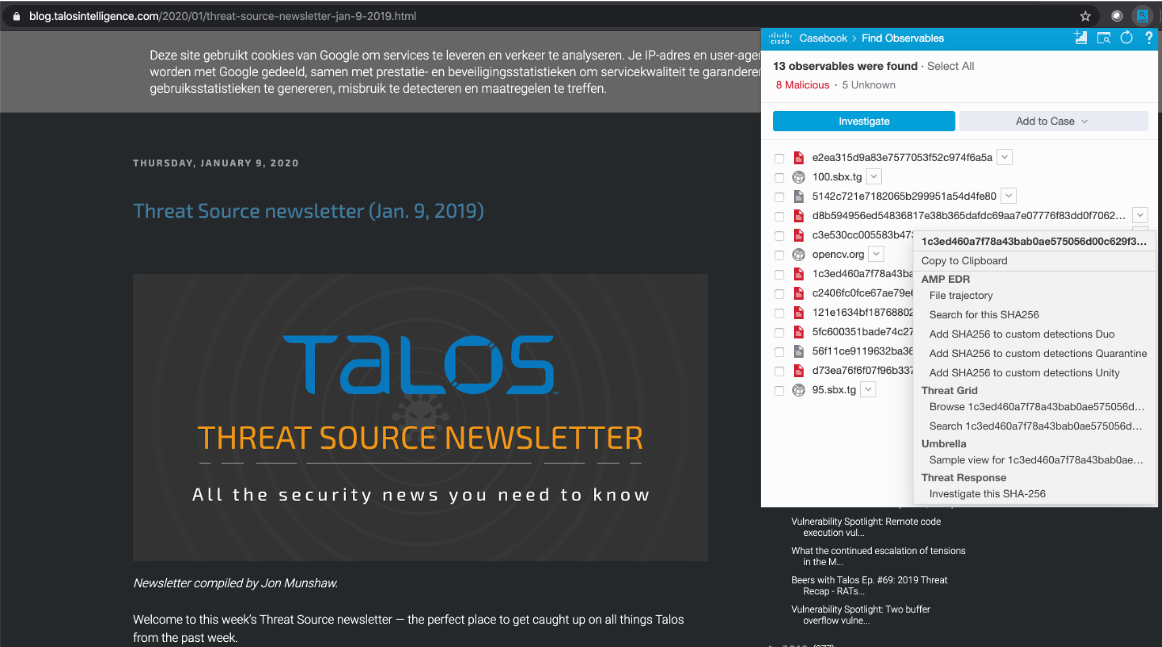

CTR kann uns schädliche Dateien anzeigen, die mit der für uns interessanten Site verknüpft sind und die wir über die Cisco Threat Grid-Sandbox oder den VirusTotal-Dienst überprüfen können. Mit Daten auf einem Knoten können wir sehen, mit wem er im Rahmen des Vorfalls interagiert hat oder mit wem er interagiert, wo der Angriff begann, welcher Schadcode daran beteiligt war, wie das Netzwerk eingedrungen ist und viele andere Fragen beantwortet haben, die für Sicherheitsanalysten von Interesse sind. Und dann können wir bereits zusätzliche Überprüfungen der empfangenen Artefakte mithilfe externer Threat Intelligence-Dienste durchführen, die uns mehr Kompromissindikatoren, mehr Informationen über die Angreifer und mehr Informationen über die von ihnen verwendeten Techniken und Taktiken liefern. Alles begann mit einem einfachen Netzwerk-Scan, der von der Lösung zur Analyse von Anomalien mithilfe von Netflow (oder einem anderen Flow-Protokoll) erkannt wurde.

Und dann können wir bereits zusätzliche Überprüfungen der empfangenen Artefakte mithilfe externer Threat Intelligence-Dienste durchführen, die uns mehr Kompromissindikatoren, mehr Informationen über die Angreifer und mehr Informationen über die von ihnen verwendeten Techniken und Taktiken liefern. Alles begann mit einem einfachen Netzwerk-Scan, der von der Lösung zur Analyse von Anomalien mithilfe von Netflow (oder einem anderen Flow-Protokoll) erkannt wurde.

Source: https://habr.com/ru/post/undefined/

All Articles