In den meisten Fällen ist das Verbinden eines Routers mit einem VPN nicht schwierig. Wenn Sie jedoch das gesamte Netzwerk schützen und gleichzeitig die optimale Verbindungsgeschwindigkeit beibehalten möchten, ist die Verwendung des WireGuard VPN-Tunnels die beste Lösung . Mikrotik-Router haben sich als zuverlässige und sehr flexible Lösungen etabliert. Leider wird WireGuard unter RouterOS immer noch nicht unterstützt, und es ist nicht bekannt, wann und in welcher Version es erscheinen wird. Kürzlich wurde bekannt, dass die Entwickler des WireGuard VPN-Tunnels eine Reihe von Patches angeboten haben , mit denen ihre VPN-Tunnel-Organisationssoftware Teil des Linux-Kernels wird, und wir hoffen, dass dies zur Implementierung von RouterOS beiträgt.Um WireGuard auf einem Mikrotik-Router zu konfigurieren, müssen Sie jedoch vorerst die Firmware ändern.Firmware Mikrotik, installieren und konfigurieren Sie OpenWrt

Zuerst müssen Sie sicherstellen, dass OpenWrt Ihr Modell unterstützt. Auf mikrotik.com können Sie sehen, ob das Modell dem Marketingnamen und dem Image entspricht .Gehen Sie zu openwrt.com im Bereich zum Herunterladen der Firmware .Für dieses Gerät benötigen wir 2 Dateien:downloads.openwrt.org/releases/18.06.2/targets/ar71xx/mikrotik/openwrt-18.06.2-ar71xx-mikrotik-rb-nor-flash-16M-initramfs-kernel.bin|elf

downloads.openwrt.org/releases /18.06.2/targets/ar71xx/mikrotik/openwrt-18.06.2-ar71xx-mikrotik-rb-nor-flash-16M-squashfs-sysupgrade.bin

Sie müssen beide Dateien herunterladen: Installieren und aktualisieren .

1. Netzwerkeinrichtung, Laden und Einrichten eines PXE-Servers

Laden Sie die neueste Version von Tiny PXE Server für Windows herunter .In einen separaten Ordner entpacken. Fügen Sie in der Datei config.ini den Parameter rfc951 = 1 section [dhcp] hinzu . Dieser Parameter ist für alle Mikrotik-Modelle gleich. Wir wenden uns den Netzwerkeinstellungen zu: Sie müssen eine statische IP-Adresse auf einer der Netzwerkschnittstellen Ihres Computers registrieren.

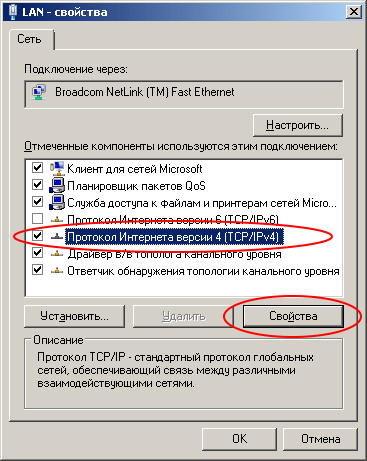

Wir wenden uns den Netzwerkeinstellungen zu: Sie müssen eine statische IP-Adresse auf einer der Netzwerkschnittstellen Ihres Computers registrieren.

IP-Adresse: 192.168.1.10

Netzmaske: 255.255.255.0

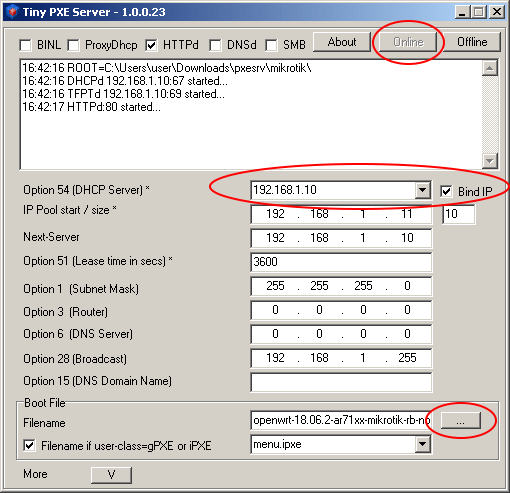

Starten Sie Tiny PXE Server als Administrator und wählen Sie den Server mit der Adresse 192.168.1.10 im Feld DHCP-Server aus. In einigen Windows-Versionen wird diese Schnittstelle möglicherweise erst nach einer Ethernet-Verbindung angezeigt. Ich empfehle, den Router anzuschließen und den Router und den PC sofort mit einem Patchkabel zu verbinden. Klicken Sie auf die Schaltfläche "..." (unten rechts) und geben Sie den Ordner an, in den Sie die Firmware-Dateien für Mikrotik heruntergeladen haben. Wählen Sie eine Datei, deren Name mit "initramfs-kernel.bin oder elf" endet.

Starten Sie Tiny PXE Server als Administrator und wählen Sie den Server mit der Adresse 192.168.1.10 im Feld DHCP-Server aus. In einigen Windows-Versionen wird diese Schnittstelle möglicherweise erst nach einer Ethernet-Verbindung angezeigt. Ich empfehle, den Router anzuschließen und den Router und den PC sofort mit einem Patchkabel zu verbinden. Klicken Sie auf die Schaltfläche "..." (unten rechts) und geben Sie den Ordner an, in den Sie die Firmware-Dateien für Mikrotik heruntergeladen haben. Wählen Sie eine Datei, deren Name mit "initramfs-kernel.bin oder elf" endet.

2. Herunterladen des Routers vom PXE-Server

Wir verbinden das PC-Kabel und den ersten Port (WAN, Internet, Poe In, ...) des Routers. Danach nehmen wir einen Zahnstocher und stecken ihn mit der Aufschrift "Reset" in das Loch. Schalten Sie den Router ein und warten Sie 20 Sekunden. Lassen Sie dann den Zahnstocher los.In der nächsten Minute sollten die folgenden Meldungen im Tiny PXE Server-Fenster

Schalten Sie den Router ein und warten Sie 20 Sekunden. Lassen Sie dann den Zahnstocher los.In der nächsten Minute sollten die folgenden Meldungen im Tiny PXE Server-Fenster angezeigt werden : Wenn eine Meldung angezeigt wird, sind Sie in die richtige Richtung!Stellen Sie die Einstellungen am Netzwerkadapter wieder her und stellen Sie die Empfangsadresse dynamisch ein (über DHCP).Stellen Sie mit demselben Patchkabel eine Verbindung zu den LAN-Ports des Mikrotik-Routers her (in unserem Fall 2 ... 5). Schalten Sie es einfach von Port 1 auf Port 2 um. Öffnen Sie die Adresse 192.168.1.1 im Browser.

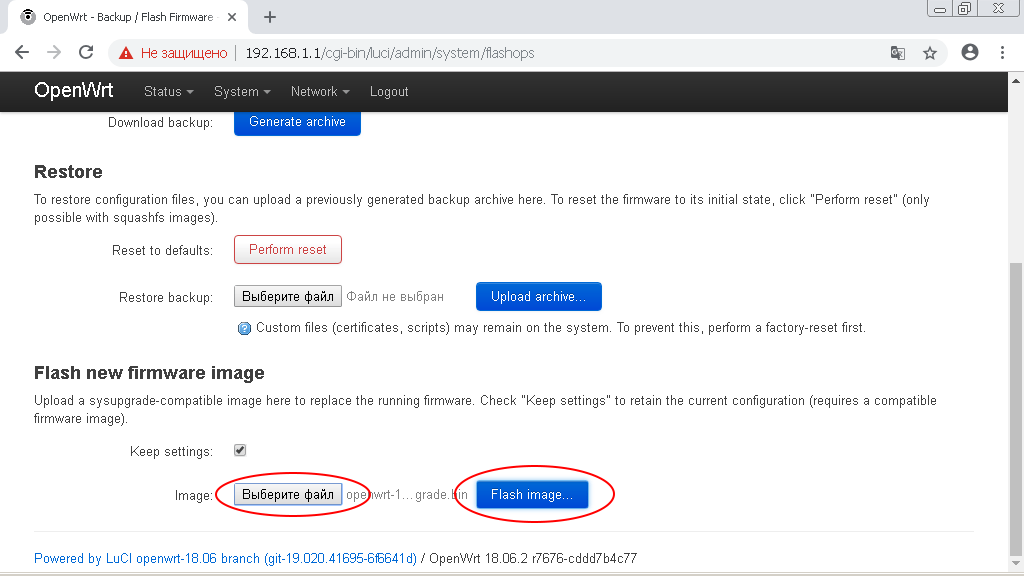

angezeigt werden : Wenn eine Meldung angezeigt wird, sind Sie in die richtige Richtung!Stellen Sie die Einstellungen am Netzwerkadapter wieder her und stellen Sie die Empfangsadresse dynamisch ein (über DHCP).Stellen Sie mit demselben Patchkabel eine Verbindung zu den LAN-Ports des Mikrotik-Routers her (in unserem Fall 2 ... 5). Schalten Sie es einfach von Port 1 auf Port 2 um. Öffnen Sie die Adresse 192.168.1.1 im Browser. Rufen Sie die OpenWRT-Verwaltungsoberfläche auf und gehen Sie zum Menübereich „System -> Backup / Flash-Firmware“.

Rufen Sie die OpenWRT-Verwaltungsoberfläche auf und gehen Sie zum Menübereich „System -> Backup / Flash-Firmware“. Klicken Sie im Unterabschnitt „Neues Firmware-Image flashen “ auf die Schaltfläche „Datei auswählen (Durchsuchen)“.

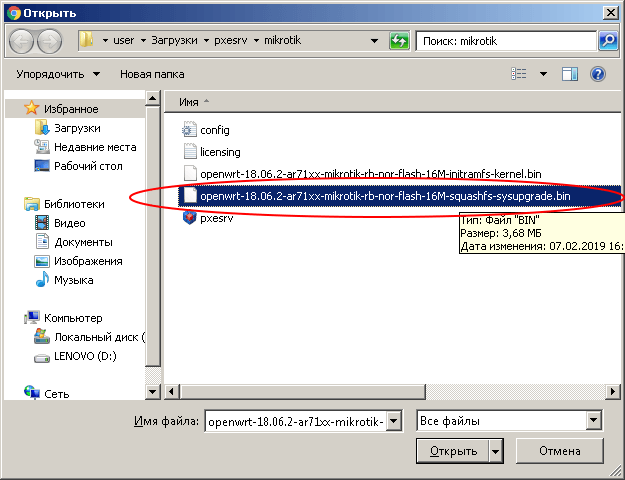

Klicken Sie im Unterabschnitt „Neues Firmware-Image flashen “ auf die Schaltfläche „Datei auswählen (Durchsuchen)“. Geben Sie den Pfad zu der Datei an, deren Name mit "-squashfs-sysupgrade.bin" endet.

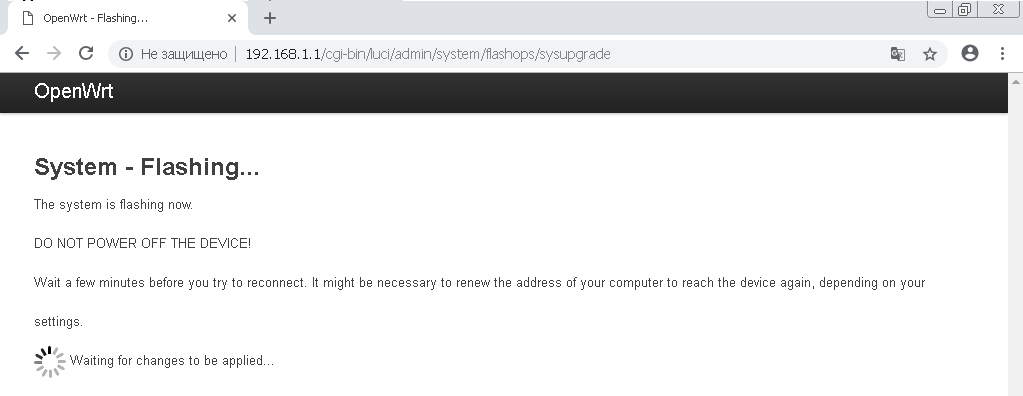

Geben Sie den Pfad zu der Datei an, deren Name mit "-squashfs-sysupgrade.bin" endet. Klicken Sie anschließend auf die Schaltfläche „Flash Image“.Klicken Sie im nächsten Fenster auf die Schaltfläche "Weiter". Der Firmware-Download auf den Router beginnt.

Klicken Sie anschließend auf die Schaltfläche „Flash Image“.Klicken Sie im nächsten Fenster auf die Schaltfläche "Weiter". Der Firmware-Download auf den Router beginnt. !!! Trennen Sie die Leistung des Routers im Prozess der Firmware nicht vom Stromnetz !!!

!!! Trennen Sie die Leistung des Routers im Prozess der Firmware nicht vom Stromnetz !!! Nach dem Flashen und Neustarten des Routers erhalten Sie Mikrotik mit OpenWRT-Firmware.

Nach dem Flashen und Neustarten des Routers erhalten Sie Mikrotik mit OpenWRT-Firmware.Mögliche Probleme und Lösungen

Viele 2019 Mikrotik-Geräte verwenden den FLASH-NOR-Speicherchip Typ GD25Q15 / Q16. Das Problem ist, dass beim Flashen keine Gerätemodelldaten gespeichert werden.Wenn der Fehler "Die hochgeladene Bilddatei enthält kein unterstütztes Format" angezeigt wird. Stellen Sie sicher, dass Sie das generische Bildformat für Ihre Plattform auswählen. “ dann liegt das Problem höchstwahrscheinlich im Flash.Dies ist leicht zu überprüfen: Führen Sie den Befehl aus, um die Modell-ID im Geräteterminal zu überprüfenroot@OpenWrt: cat /tmp/sysinfo/board_name

Und wenn Sie die Antwort «unbekannt» erhalten, müssen Sie das Modell des Geräts manuell in Form des Befehls «rb-951-2nd»für das Modell angebenroot@OpenWrt: cat /tmp/sysinfo/model

MikroTik RouterBOARD RB951-2nd

Nachdem wir das Modell des Geräts erhalten haben, installieren wir es manuell:echo 'rb-951-2nd' > /tmp/sysinfo/board_name

Danach können Sie das Gerät über die Weboberfläche oder mit dem Befehl sysupgrade flashenErstellen Sie mit WireGuard einen VPN-Server

Wenn Sie bereits einen Server mit WireGuard konfiguriert haben, können Sie dieses Element überspringen.Ich werde die MyVPN.RUN- Anwendung über die Katze verwenden , um einen persönlichen VPN-Server zu konfigurieren. Ich habe bereits eine Bewertung veröffentlicht .WireGuard Client unter OpenWRT konfigurieren

Stellen Sie über SSH eine Verbindung zum Router her:ssh root@192.168.1.1

Installieren Sie WireGuard:opkg update

opkg install wireguard

Bereiten Sie die Konfiguration vor (kopieren Sie den folgenden Code in die Datei, ersetzen Sie die angegebenen Werte durch Ihre eigenen und führen Sie sie im Terminal aus).Wenn Sie MyVPN verwenden, müssen Sie in der folgenden Konfiguration nur WG_SERV - die IP des Servers, WG_KEY - den privaten Schlüssel aus der Wireguard-Konfigurationsdatei und WG_PUB - den öffentlichen Schlüssel ändern .WG_IF="wg0"

WG_SERV="100.0.0.0"

WG_PORT="51820"

WG_ADDR="10.8.0.2/32"

WG_KEY="xxxxx"

WG_PUB="xxxxx"

uci rename firewall.@zone[0]="lan"

uci rename firewall.@zone[1]="wan"

uci rename firewall.@forwarding[0]="lan_wan"

uci del_list firewall.wan.network="${WG_IF}"

uci add_list firewall.wan.network="${WG_IF}"

uci commit firewall

/etc/init.d/firewall restart

uci -q delete network.${WG_IF}

uci set network.${WG_IF}="interface"

uci set network.${WG_IF}.proto="wireguard"

uci set network.${WG_IF}.private_key="${WG_KEY}"

uci add_list network.${WG_IF}.addresses="${WG_ADDR}"

uci -q delete network.wgserver

uci set network.wgserver="wireguard_${WG_IF}"

uci set network.wgserver.public_key="${WG_PUB}"

uci set network.wgserver.preshared_key=""

uci set network.wgserver.endpoint_host="${WG_SERV}"

uci set network.wgserver.endpoint_port="${WG_PORT}"

uci set network.wgserver.route_allowed_ips="1"

uci set network.wgserver.persistent_keepalive="25"

uci add_list network.wgserver.allowed_ips="0.0.0.0/1"

uci add_list network.wgserver.allowed_ips="128.0.0.0/1"

uci add_list network.wgserver.allowed_ips="::/0"

uci commit network

/etc/init.d/network restart

Damit ist die Einrichtung von WireGuard abgeschlossen! Jetzt ist der gesamte Datenverkehr auf allen verbundenen Geräten durch eine VPN-Verbindung geschützt.Verweise

Quelle Nr. 1Geänderte Anweisung für MyVPN (zusätzlich sind L2TP- und PPTP-Konfigurationsanweisungen für die Standard-Mikrotik-Firmware verfügbar).OpenWrt WireGuard Client