Oft lese ich die Meinung, dass es sehr unsicher ist, den RDP-Port (Remote Desktop Protocol) im Internet offen zu halten, und das müssen Sie nicht. Und Sie müssen den Zugriff auf RDP entweder über ein VPN oder nur über bestimmte "weiße" IP-Adressen gewähren.

Ich verwalte mehrere Windows Server für kleine Unternehmen, in denen ich damit beauftragt war, Buchhaltern Remotezugriff auf Windows Server zu gewähren. Ein solcher moderner Trend ist die Arbeit von zu Hause aus. Schnell genug wurde mir klar, dass es eine undankbare Aufgabe ist, VPN-Buchhalter zu quälen, und das Sammeln aller IPs für die Whitelist nicht funktioniert, da die IP-Adressen der Personen dynamisch sind.

Also bin ich den einfachsten Weg gegangen - ich habe den RDP-Port weitergeleitet. Für den Zugriff müssen Buchhalter nun RDP ausführen und den Hostnamen (einschließlich Port), den Benutzernamen und das Kennwort eingeben.

In diesem Artikel werde ich meine Erfahrungen (positiv und nicht so gut) und Empfehlungen teilen.

Die Risiken

Was sind die Risiken beim Öffnen des RDP-Ports?

1) Nicht autorisierter Zugriff auf vertrauliche Daten.

Wenn jemand ein Kennwort für RDP auswählt, kann er die Daten abrufen, die Sie privat halten möchten: Kontostatus, Guthaben, Kundendaten, ...

2) Datenverlust zum

Beispiel durch den Betrieb eines kryptografischen Virus.

Oder gezielte Aktion eines Angreifers.

3) Verlust der Workstation. Die

Mitarbeiter müssen arbeiten und das System ist gefährdet. Sie müssen neu installieren / wiederherstellen / konfigurieren.

4) Kompromittierung des lokalen Netzwerks

Wenn ein Angreifer Zugriff auf einen Windows-Computer erhalten hat, kann er von diesem Computer aus über das Internet auf Systeme zugreifen, auf die von außen nicht zugegriffen werden kann. Zum Beispiel zum Ablegen von Bällen, für Netzwerkdrucker usw.

Ich hatte einen Fall, in dem Windows Server einen Kryptor abfingC:, NAS . NAS Synology, snapshots, NAS 5 , Windows Server .

Windows Servers Winlogbeat, ElasticSearch. Kibana , .

, .

:

a) RDP -.

RDP 3389, 443 — HTTPS. , , . :

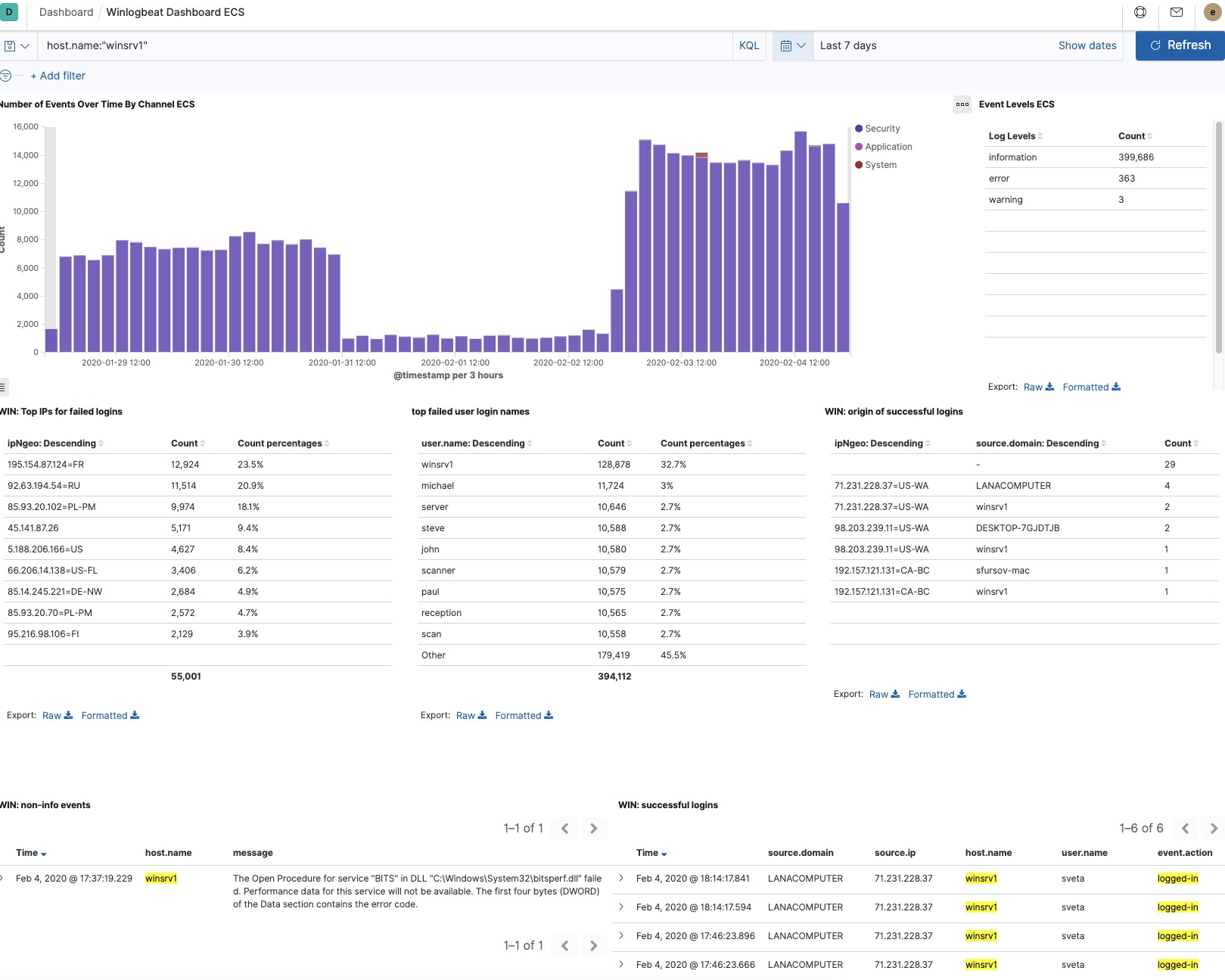

, 400 000 RDP.

, 55 001 IP ( IP ).

, fail2ban,

Update: , 443 — , (32000+), 443 , RDP — .

Update: , :

https://github.com/digitalruby/ipban

IPBan, :

IPBan2020-02-11 00:01:18.2517|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228,, RDP, 1

2020-02-11 00:01:18.2686|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228, Administrator, RDP, 2

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 3

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 4

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20,, RDP, 5

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.184.20, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20, Administrator, RDP, 5

2020-02-11 00:04:21.0040|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.184.20, Administrator, RDP ban pending.

2020-02-11 00:04:21.1237|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:05:36.6525|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24,, RDP, 3

2020-02-11 00:05:36.6566|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24, Administrator, RDP, 4

2020-02-11 00:07:22.4729|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225, Administrator, RDP, 3

2020-02-11 00:07:22.4894|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 4

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141,, RDP, 3

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141, Administrator, RDP, 4

2020-02-11 00:09:23.4981|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154,, RDP, 1

2020-02-11 00:09:23.5022|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154, ADMINISTRATOR, RDP, 2

2020-02-11 00:10:39.0282|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.143.147, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.143.147, Administrator, RDP ban pending.

2020-02-11 00:10:39.1155|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 5

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 82.202.249.225, user name:, config black listed: False, count: 5, extra info:

b) username,

, .

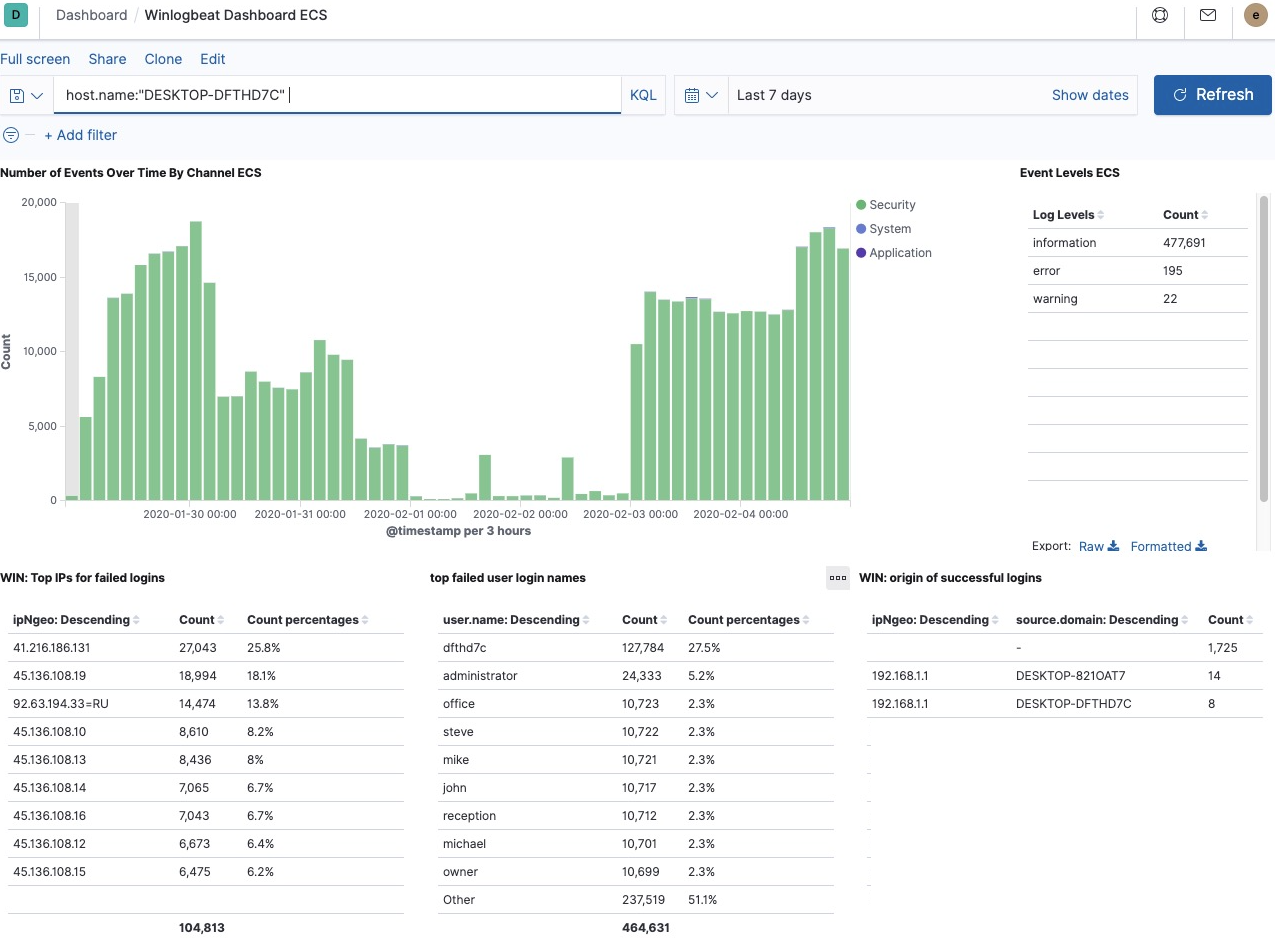

: — , . : . , - : DESKTOP-DFTHD7C DFTHD7C:

, DESKTOP-MARIA, MARIA.

, : , — "administrator". , Windows, .

- .https://docs.microsoft.com/en-us/windows/security/identity-protection/access-control/local-accounts#administrator-account

Administrator account

The default local Administrator account is a user account for the system administrator. Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). The Administrator account is the first account that is created during the Windows installation.

The Administrator account has full control of the files, directories, services, and other resources on the local computer. The Administrator account can create other local users, assign user rights, and assign permissions. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

: .

, Administrator Murmansk#9. , , , , — .

Administrator , ? !

:

, , Windows Server - - , .

, ?

, RDP, :

— .

, - IP - , IP ( ) PowerShell:

New-NetFirewallRule -Direction Inbound -DisplayName "fail2ban" -Name "fail2ban" -RemoteAddress ("185.143.0.0/16", "185.153.0.0/16", "193.188.0.0/16") -Action Block

Elastic, Winlogbeat Auditbeat, . SIEM (Security Information & Event Management) Kibana. , — Auditbeat Linux , SIEM .

:

- .

- Stellen Sie Sicherheitsupdates rechtzeitig ein

Bonus: Eine Liste von 50 Benutzern, die am häufigsten für Anmeldeversuche über RDP verwendet wurden