Sicherheitswoche 06: Werbe-Tracker in mobilen Anwendungen

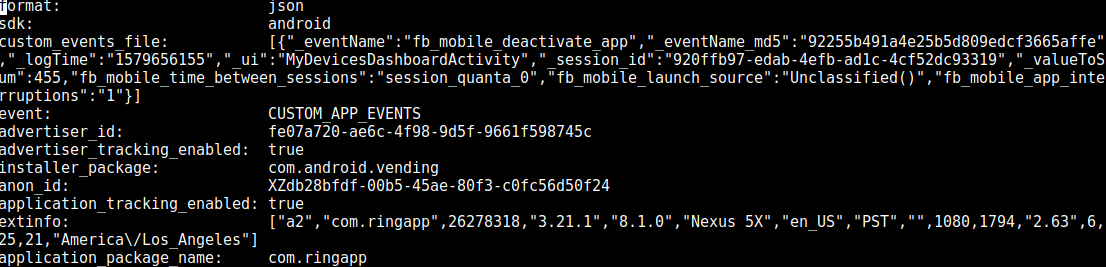

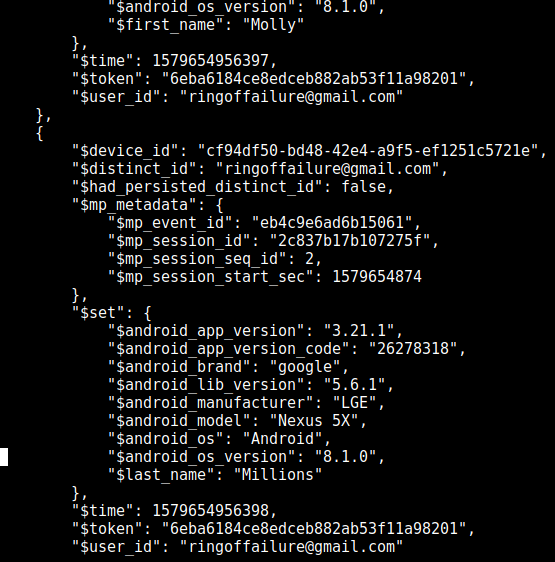

Die mobile Klingelanwendung von Amazon Ring sendet detaillierte Benutzerinformationen gleichzeitig an drei Unternehmen und sammelt Informationen für die spätere Ausrichtung der Werbung sowie an das soziale Netzwerk von Facebook. Dies sind die Ergebnisse einer Studie , die von der Electronic Frontier Foundation ( Nachrichten , ursprüngliche Artikel ). Die Ergebnisse der EFF-Analyse können nicht als schockierende Entdeckung bezeichnet werden: Die meisten mobilen Anwendungen liefern Daten auf die eine oder andere Weise an Werbenetzwerke. Interessant ist die Methode zur Entschlüsselung der Daten sowie die Art der untersuchten Anwendung. Im Gegensatz zu anderen Szenarien handelt es sich hier um die Arbeit mit einer persönlichen Überwachungskamera. Eine solche Interaktion sollte theoretisch mit einem Höchstmaß an Privatsphäre stattfinden.

Source: https://habr.com/ru/post/undefined/

All Articles