Diagnose von Netzwerkverbindungen auf einem virtuellen EDGE-Router

In einigen Fällen können Probleme beim Einrichten eines virtuellen Routers auftreten. Beispielsweise funktionieren die Portweiterleitung (NAT) und / oder ein Problem bei der Konfiguration der Firewall-Regeln selbst nicht. Oder Sie müssen nur die Protokolle des Routers abrufen, den Kanal überprüfen und eine Netzwerkdiagnose durchführen. Wie das geht, sagt Cloud-Anbieter Cloud4Y.Arbeiten Sie mit einem virtuellen Router

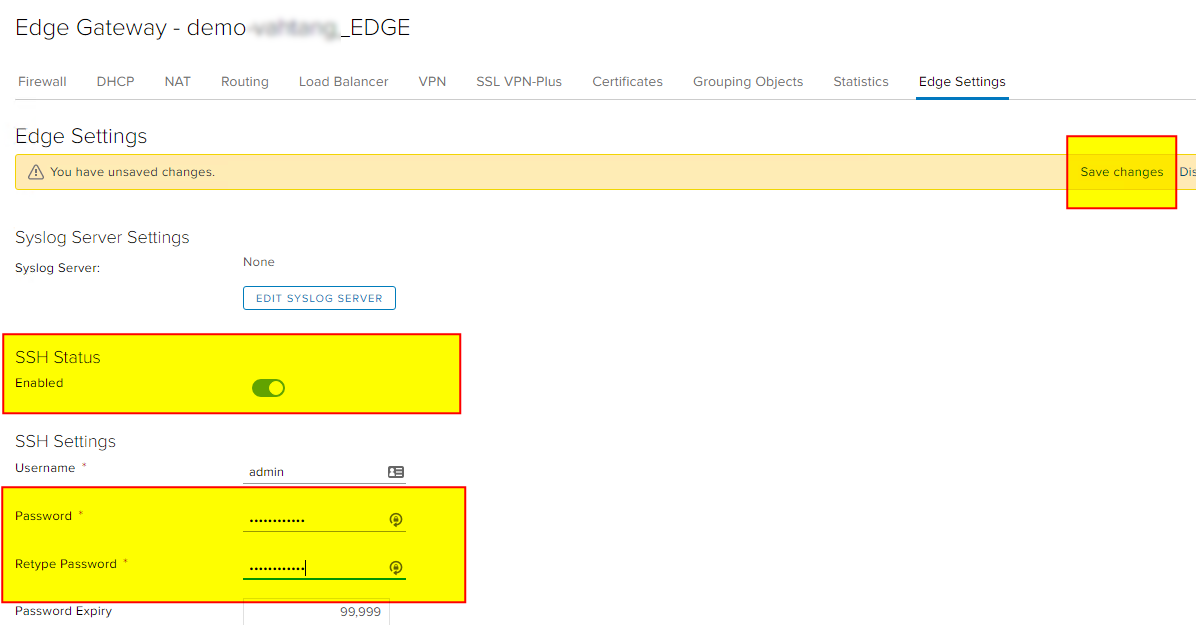

Zunächst müssen wir den Zugriff auf den virtuellen Router EDGE konfigurieren. Geben Sie dazu die Dienste ein und wechseln Sie zur entsprechenden Registerkarte - EDGE-Einstellungen. Dort aktivieren wir den SSH-Status, legen ein Passwort fest und speichern die Änderungen. Wenn wir strenge Firewall-Regeln verwenden und standardmäßig alles deaktiviert ist, fügen wir Regeln hinzu, die Verbindungen zum Router selbst über den SSH-Port ermöglichen:

Wenn wir strenge Firewall-Regeln verwenden und standardmäßig alles deaktiviert ist, fügen wir Regeln hinzu, die Verbindungen zum Router selbst über den SSH-Port ermöglichen: Nachdem wir eine Verbindung zu einem SSH-Client hergestellt haben, z. B. PuTTY, gelangen wir zur Konsole.

Nachdem wir eine Verbindung zu einem SSH-Client hergestellt haben, z. B. PuTTY, gelangen wir zur Konsole. In der Konsole stehen uns Befehle zur Verfügung, deren Liste folgendermaßen angezeigt werden kann:list

In der Konsole stehen uns Befehle zur Verfügung, deren Liste folgendermaßen angezeigt werden kann:list Welche Befehle können für uns nützlich sein? Hier ist eine Liste der nützlichsten:

Welche Befehle können für uns nützlich sein? Hier ist eine Liste der nützlichsten:- show interface - Zeigt die verfügbaren Schnittstellen und die darauf festgelegten IP-Adressen an

- show log - Router-Protokolle anzeigen

- show log follow — . , NAT Fierwall, Enable logging, , .

- show flowtable —

1: tcp 6 21599 ESTABLISHED src=9.107.69. dst=178.170.172.XXX sport=59365 dport=22 pkts=293 bytes=22496 src=178.170.172. dst=91.107.69.173 sport=22 dport=59365 pkts=206 bytes=83569 [ASSURED] mark=0 rid=133427 use=1

- show flowtable topN 10 — , 10

- show flowtable topN 10 sort-by pkts —

- show flowtable topN 10 sort-by bytes — bytes

- show flowtable Regel-ID ID topN 10 - Hilft bei der Anzeige von Verbindungen anhand der gewünschten Regel-ID

- show flowtable flowspec SPEC - für eine flexiblere Verbindungsauswahl, wobei SPEC - die erforderlichen Filterregeln festlegt, z. B. proto = tcp: srcip = 9X.107.69.XXX: sport = 59365, zur Auswahl über das TCP-Protokoll und die Quell-IP-Adresse 9X.107.69.XX vom Absenderport 59365

Beispiel> show flowtable flowspec proto=tcp:srcip=90.107.69.171:sport=59365

1: tcp 6 21599 ESTABLISHED src=9.107.69.XX dst=178.170.172.xxx sport=59365 dport=22 pkts=1659 bytes=135488 src=178.170.172.xxx dst=xx.107.69.xxx sport=22 dport=59365 pkts=1193 bytes=210361 [ASSURED] mark=0 rid=133427 use=1

Total flows: 1

- Paketabfälle anzeigen - Ermöglicht die Anzeige von Paketstatistiken

- Firewall-Flows anzeigen - Zeigt die Firewall-Paketzähler zusammen mit den Paketflüssen an.

Wir können die wichtigsten Netzwerkdiagnosetools auch direkt vom EDGE-Router aus verwenden:- ping ip WORD

- ping ip WORD size SIZE count COUNT nofrag – , .

- traceroute ip WORD

Firewall Edge

- show firewall usr_rules

- POSTROUTIN DROP. .

:

- IP- — show ipset

- firewall Edge

- — show log follow

- rule_id — show flowtable rule_id

- show flowstats Current Flow Entries (Total Flow Capacity) . VMware NSX Edge. , , .

Was kann man noch im Cloud4Y- Blog lesen ?→ CRISPR-resistente Viren bauen Schutzräume, um Genome vor DNA-durchdringenden Enzymen zu schützen.→ Wie die Bank „kaputt ging“→ Die große Schneeflockentheorie→ Internet auf Luftballons→ Pentester an der Spitze der CybersicherheitAbonnieren Sie unser Telegramm - Kanal, um keinen weiteren Artikel zu verpassen! Wir schreiben nicht mehr als zweimal pro Woche und nur geschäftlich. Wir erinnern Sie daran, dass Startups 1 Million Rubel bekommen können. von Cloud4Y. Allgemeine Geschäftsbedingungen für diejenigen, die dies wünschen - auf unserer Website: bit.ly/2sj6dPK Source: https://habr.com/ru/post/undefined/

All Articles