Icloud Phisher und wo leben sie?

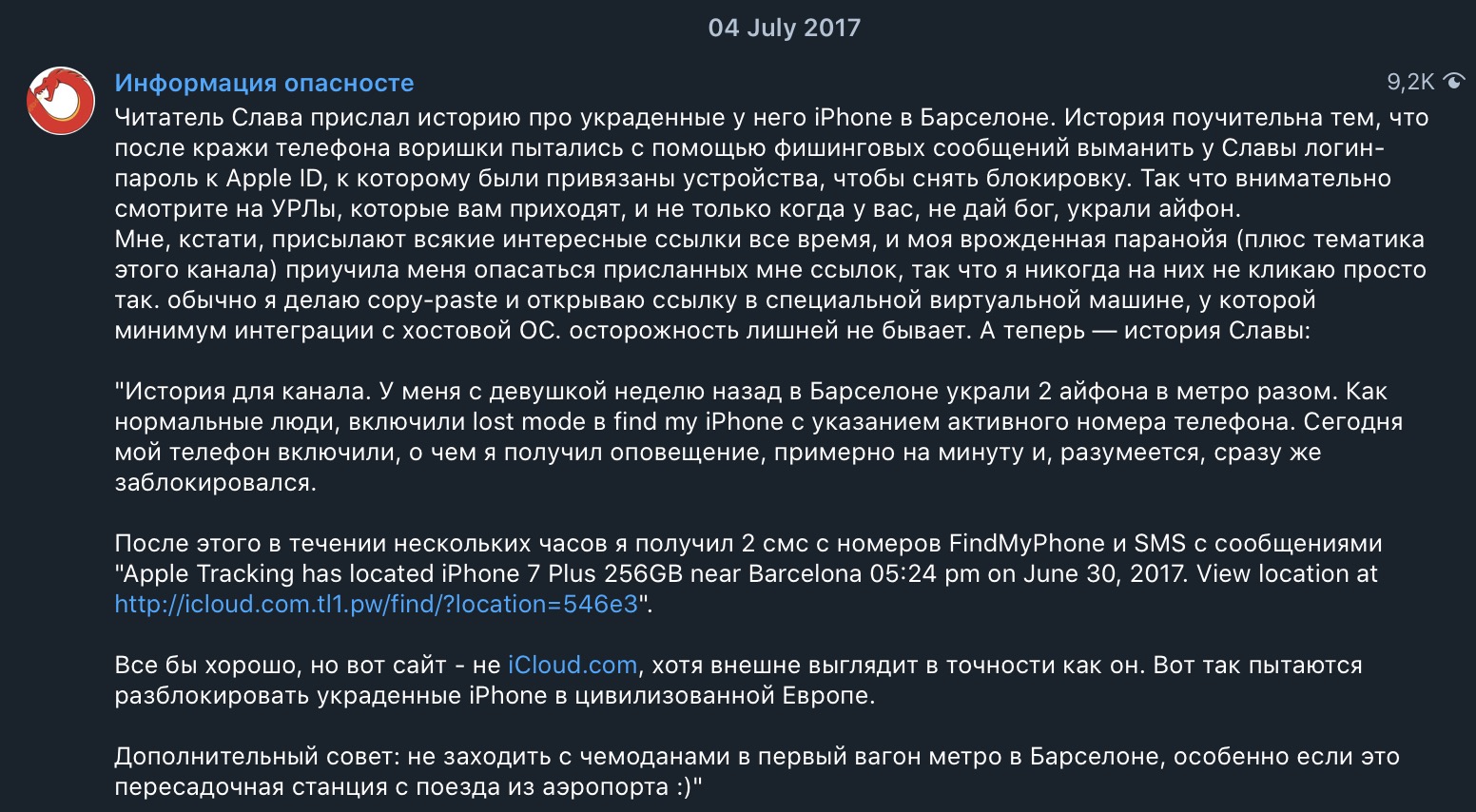

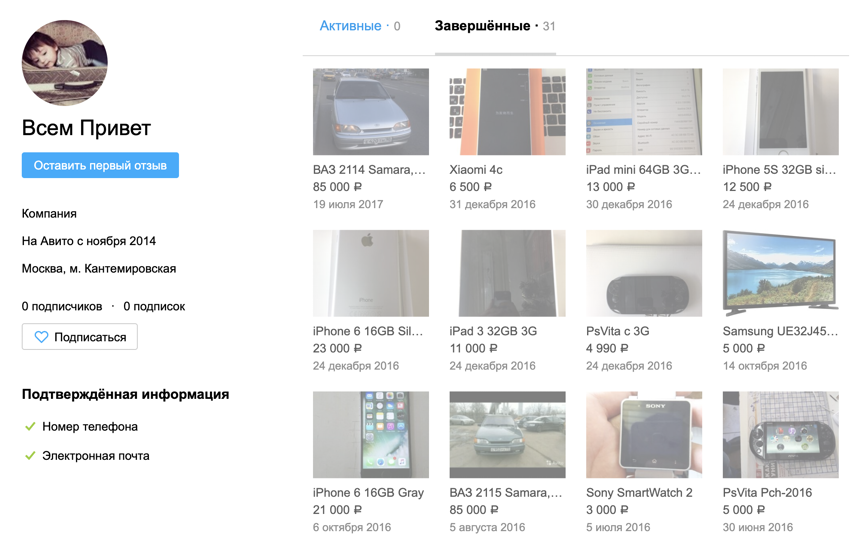

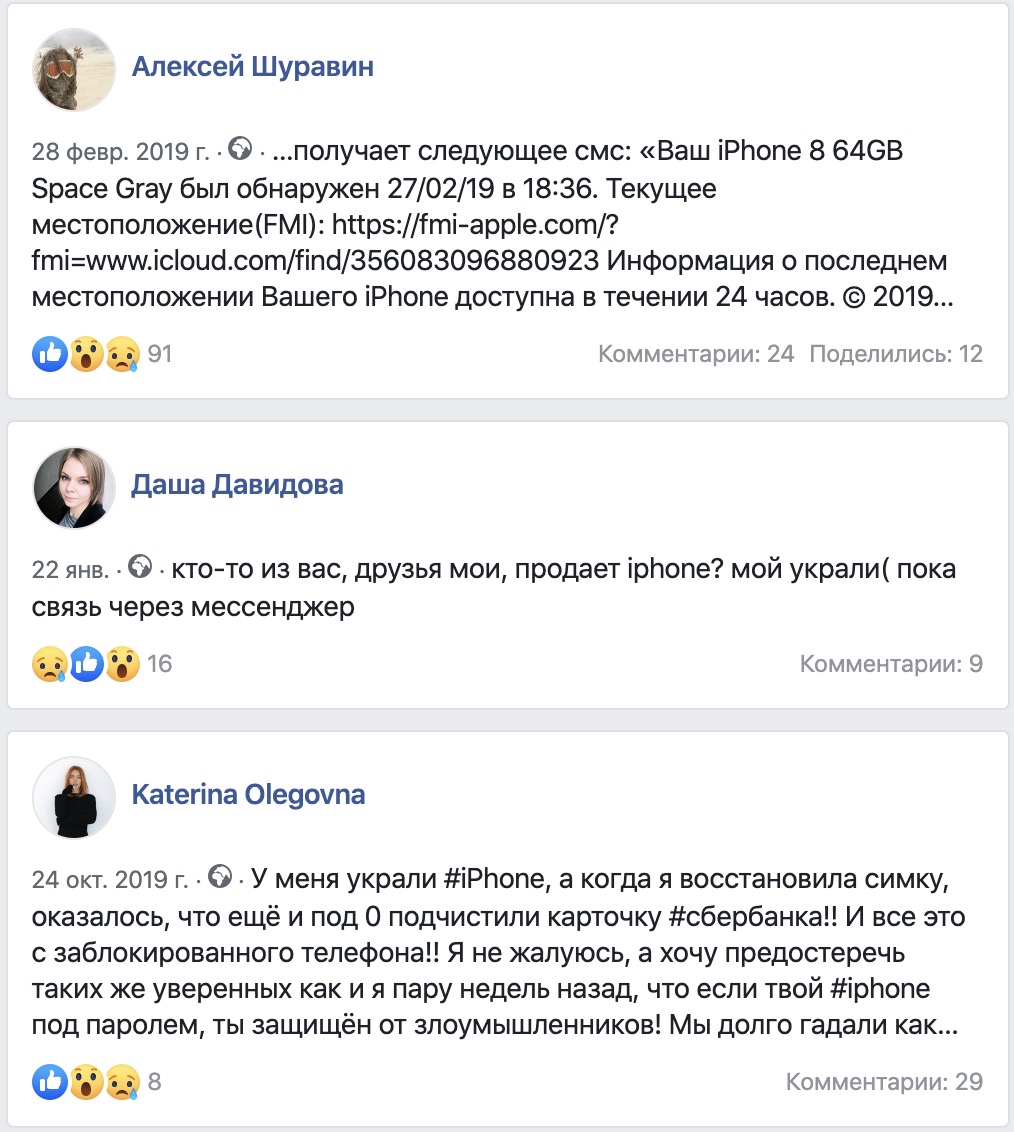

Beachtung! Trotz der Tatsache, dass ich mehr als ein Dutzend Stunden an diesem Artikel gearbeitet habe, können Sie trotzdem daran teilnehmen.Wenn Ihre Hände jucken - versuchen Sie, diesen Text zu beherrschen.Die Geschichte ähnelt eher einem Comic, da sie mehr als 50 Bilder enthält. Wenn Sie also ein Mobiltelefon verwenden, ist sie genauer. Und außerdem - 152-FZ wird hier höchstwahrscheinlich verletzt. Ich bin also nicht überrascht, wenn es gelöscht wird. Lesen Sie also schneller. Diese Geschichte hat kein Ende, aber einen Anfang ...Und es beginnt im Jahr 2017, als der Kanal " Information Danger " den folgenden Inhalt in den Beitrag gepostet hat: Ich war neugierig, was für eine Fälschung das ist? Was für eine Engine, wie funktioniert sie und wie fortgeschritten sind Phisher (na ja, egal, vielleicht wieder PHP-Skript auf Free / Cheap VPS, wie 1732)?Es stellte sich heraus, dass die Wahrheit: verstreute PHP-Skripte, Admin-Panel, gefälschte Vorlagen.Nachdem ich diesen Host untersucht hatte, führten mich Schwachstellen dazu, das Admin-Panel aufzurufen und dann beliebigen Code auszuführen. Als Ergebnis habe ich Zugriff auf die Datenbank, Protokolle und natürlich auf die Quelle erhalten. Oh ja, ich mache Informationssicherheit (Pentests und all das).Wie sich herausstellte, gab dies dem Studium von mehreren Dutzend derselben Ressourcen einen Anstoß und führte zu der Geschichte, die Sie gerade lesen.Was ist los? Das Telefon wird dem Opfer gestohlen. Wenn Android, dann kann es meistens sofort als unabhängige verkauft werden: zog eine SIM-Karte, Rutanul und bereits auf Avito. Es gibt jedoch einige Nuancen: Zum Beispiel ein Anmeldekennwort, ein Bootloader ist blockiert - aber das ist eine ganz andere Geschichte.Bei iPhones ist dies jedoch bereits viel komplizierter, da das Einschlusskennwort die häufigste Bedingung ist. Und der Besitzer kann das Gerät blockieren, indem er eine Kontaktnummer hinterlässt. Wie verloren, bitte kehre für eine Belohnung zurück. Nehmen und flashen wird es nicht funktionieren, also entweder für Teile (die Kosten für ein iPhone gehen dann mehrmals verloren) oder leiden.Mit der Entwicklung von Schutztechnologien entwickelt sich jedoch immer Betrug. Daher bestand die Möglichkeit für Diebe darin, Phishing an die Kontaktnummer des Opfers zu senden. Und was? Praktisch. Das Opfer verlässt ihre Kontakte selbst. Sie müssen sich nur als Apple vorstellen und den Benutzer zwingen, Daten von icloud einzugeben, um den Benutzer einzugeben.

Ich war neugierig, was für eine Fälschung das ist? Was für eine Engine, wie funktioniert sie und wie fortgeschritten sind Phisher (na ja, egal, vielleicht wieder PHP-Skript auf Free / Cheap VPS, wie 1732)?Es stellte sich heraus, dass die Wahrheit: verstreute PHP-Skripte, Admin-Panel, gefälschte Vorlagen.Nachdem ich diesen Host untersucht hatte, führten mich Schwachstellen dazu, das Admin-Panel aufzurufen und dann beliebigen Code auszuführen. Als Ergebnis habe ich Zugriff auf die Datenbank, Protokolle und natürlich auf die Quelle erhalten. Oh ja, ich mache Informationssicherheit (Pentests und all das).Wie sich herausstellte, gab dies dem Studium von mehreren Dutzend derselben Ressourcen einen Anstoß und führte zu der Geschichte, die Sie gerade lesen.Was ist los? Das Telefon wird dem Opfer gestohlen. Wenn Android, dann kann es meistens sofort als unabhängige verkauft werden: zog eine SIM-Karte, Rutanul und bereits auf Avito. Es gibt jedoch einige Nuancen: Zum Beispiel ein Anmeldekennwort, ein Bootloader ist blockiert - aber das ist eine ganz andere Geschichte.Bei iPhones ist dies jedoch bereits viel komplizierter, da das Einschlusskennwort die häufigste Bedingung ist. Und der Besitzer kann das Gerät blockieren, indem er eine Kontaktnummer hinterlässt. Wie verloren, bitte kehre für eine Belohnung zurück. Nehmen und flashen wird es nicht funktionieren, also entweder für Teile (die Kosten für ein iPhone gehen dann mehrmals verloren) oder leiden.Mit der Entwicklung von Schutztechnologien entwickelt sich jedoch immer Betrug. Daher bestand die Möglichkeit für Diebe darin, Phishing an die Kontaktnummer des Opfers zu senden. Und was? Praktisch. Das Opfer verlässt ihre Kontakte selbst. Sie müssen sich nur als Apple vorstellen und den Benutzer zwingen, Daten von icloud einzugeben, um den Benutzer einzugeben. Trotz der Tatsache , dass die Popularität solchen Phishing im Jahr 2017 wuchs, einer der ersten Screenshots von solchen Dienst gemacht wurde wieder im Jahr 2015 .Zuerst schickten sie es an wunderschöne Domains wie lcloud.com (nicht zu verwechseln mit icloud), aber als sie merkten, dass sie geschlossen wurden, fingen sie an, einfacher zu handeln. Auf schönen Domains haben Weiterleitungsdienste, die einen kurzen Link herstellen. Es ist schwieriger, solche zu schließen - sie haben nichts Illegales gepostet. Nur ein kurzer Link-Service, dessen Name unter Apple oder Icloud imitiert.Nachdem Sie es durchlaufen haben, sehen Sie eine adaptive Form der Authentifizierung, die noch schneller als icloud.com geladen wird. Oder vielleicht sofort die Karte selbst, um Ihr Interesse zu wecken, mit einer weiteren Authentifizierungsanfrage.Sagen Sie einfach nicht, dass Sie es sind, die so schlau sind, und Sie würden nicht zu so etwas geführt. Wenn Sie eine teure Sache verlieren und dann die Möglichkeit besteht, dass sie gefunden wurde, können Sie in einem Schockzustand dumme Dinge tun. Aber hier und wie viel Glück mit der Domain: Vielleicht fällt das Auge auf einen verdächtigen Ort, oder vielleicht ist es nicht vom Original zu unterscheiden, wie dieser Typ es mit Punycode getan hat ."Zwei-Faktor-Authentifizierung", sagen Sie. Nun ja, nur Phisher haben lange gelernt, das Zwei-Faktor-Eingabeformular anzuzeigen (denken Sie an ein anderes PHP-Skript).Was machen sie, nachdem sie auf icloud zugegriffen haben? Im besten Fall lösen sie das Telefon. Im schlimmsten Fall blockieren sie alle anderen Apple-Geräte (da Sie den Laptop auch irgendwo lassen können, sodass diese Funktion vorhanden ist). Nur in dieser Situation wechseln Sie die Seite, auf Ihrem Lieblings-Laptop mit einem Stub erscheinen der Betrüger und die Kontakte zum Entsperren. Und es gibt bereitseine Möglichkeit, dem zuzustimmen :) Übrigens hat einer der Mitarbeiter von Kaspersky Lab auf diese Weise das Telefon „gequetscht“. Eine Artikelgeschichte darüber, wie dies von der Person des Opfers kommt . Aber wenn Sie immer noch nicht auf Phishing hereingefallen sind, werden Sie weiterhin durch einen Anruf Kontakte knüpfen. Aber dazu später mehr.

Trotz der Tatsache , dass die Popularität solchen Phishing im Jahr 2017 wuchs, einer der ersten Screenshots von solchen Dienst gemacht wurde wieder im Jahr 2015 .Zuerst schickten sie es an wunderschöne Domains wie lcloud.com (nicht zu verwechseln mit icloud), aber als sie merkten, dass sie geschlossen wurden, fingen sie an, einfacher zu handeln. Auf schönen Domains haben Weiterleitungsdienste, die einen kurzen Link herstellen. Es ist schwieriger, solche zu schließen - sie haben nichts Illegales gepostet. Nur ein kurzer Link-Service, dessen Name unter Apple oder Icloud imitiert.Nachdem Sie es durchlaufen haben, sehen Sie eine adaptive Form der Authentifizierung, die noch schneller als icloud.com geladen wird. Oder vielleicht sofort die Karte selbst, um Ihr Interesse zu wecken, mit einer weiteren Authentifizierungsanfrage.Sagen Sie einfach nicht, dass Sie es sind, die so schlau sind, und Sie würden nicht zu so etwas geführt. Wenn Sie eine teure Sache verlieren und dann die Möglichkeit besteht, dass sie gefunden wurde, können Sie in einem Schockzustand dumme Dinge tun. Aber hier und wie viel Glück mit der Domain: Vielleicht fällt das Auge auf einen verdächtigen Ort, oder vielleicht ist es nicht vom Original zu unterscheiden, wie dieser Typ es mit Punycode getan hat ."Zwei-Faktor-Authentifizierung", sagen Sie. Nun ja, nur Phisher haben lange gelernt, das Zwei-Faktor-Eingabeformular anzuzeigen (denken Sie an ein anderes PHP-Skript).Was machen sie, nachdem sie auf icloud zugegriffen haben? Im besten Fall lösen sie das Telefon. Im schlimmsten Fall blockieren sie alle anderen Apple-Geräte (da Sie den Laptop auch irgendwo lassen können, sodass diese Funktion vorhanden ist). Nur in dieser Situation wechseln Sie die Seite, auf Ihrem Lieblings-Laptop mit einem Stub erscheinen der Betrüger und die Kontakte zum Entsperren. Und es gibt bereitseine Möglichkeit, dem zuzustimmen :) Übrigens hat einer der Mitarbeiter von Kaspersky Lab auf diese Weise das Telefon „gequetscht“. Eine Artikelgeschichte darüber, wie dies von der Person des Opfers kommt . Aber wenn Sie immer noch nicht auf Phishing hereingefallen sind, werden Sie weiterhin durch einen Anruf Kontakte knüpfen. Aber dazu später mehr.Internationales SaaS für Diebe

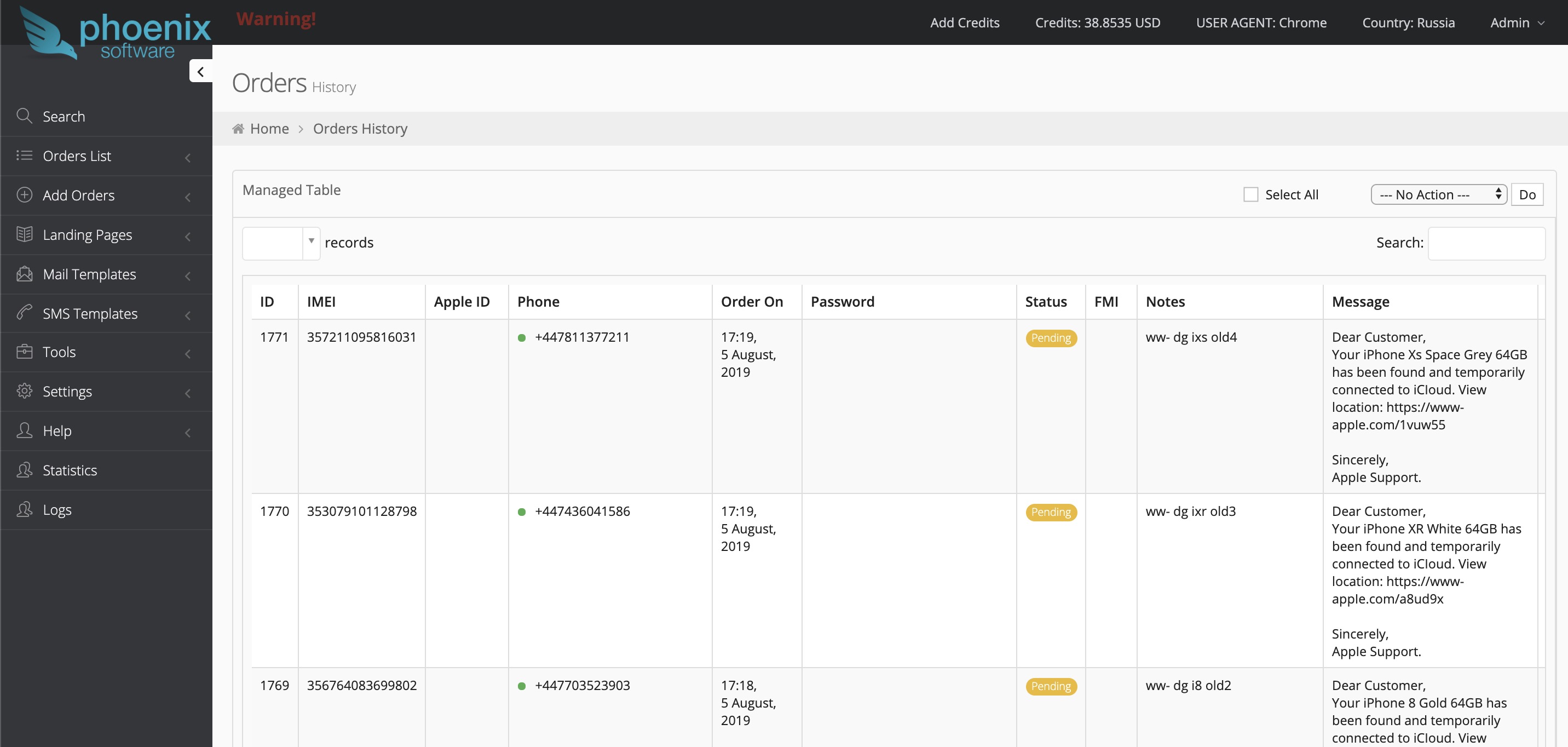

Also, was für ein Ekel ist das?Tatsächlich gibt es viele Systeme, eines wurde auf der Laravel-Engine abgesägt, die anderen sind eine Gruppe von AppleKit , MagicApp , Phantom , Phoenix , iPanel Pro und primitiveren Handwerken . Alle werden mit ihrem Marihuana und ihrer Gabel abgehackt und konkurrieren mit denen, mit denen das Logo besser ist. Und das Lustige ist, dass sie den Code eines anderen erben und die Schwachstellen und Hintertüren anderer Personen erben.Nur für den Fall, dass darauf geachtet wird, dass die gefundenen Fehler im Artikel gelesen und behoben werden können, werde ich keine Beispiele nennen. Es gibt den Verdacht, dass die Macher zumindest der Phoenix-Panels Russisch genau verstehen.Aber als Bonus - ich werde den Quellcode posten. Autoren haben Quellcodes! Und Sie werden selbst Fehler (und Hintertüren) sehen.Sobald die Jungs bemerkten, dass die Diebe selbst nicht in der IT stöbern, ist es eine unmögliche Aufgabe, eine Fälschung auszulösen. Und da alle Wege telefonisch zum Master führen (wer kann sonst noch Ersatzteile verkaufen?), Kann er seinen Kunden auch helfen, das Handy zu entsperren oder ein gestohlenes iPhone zu einem niedrigen Preis zu kaufen, um den Preis zu erhöhen, nachdem er ein wenig daran gearbeitet hat.Verdiene alles. Das Mieten eines Dienstes kostet 150-350 USD (pro Monat). Sie erhalten Installationsanweisungen , Sie kaufen eine Domain, fahren Bestellungen und das System erledigt den Rest. Dann verkaufen Sie für 100-150 US-Dollar dieses "Unlock". Im Westen ist iPanel in den GUS-Ländern - Phoenix - beliebter.So sieht es von der Seite des Phishing-Administrators aus: Der

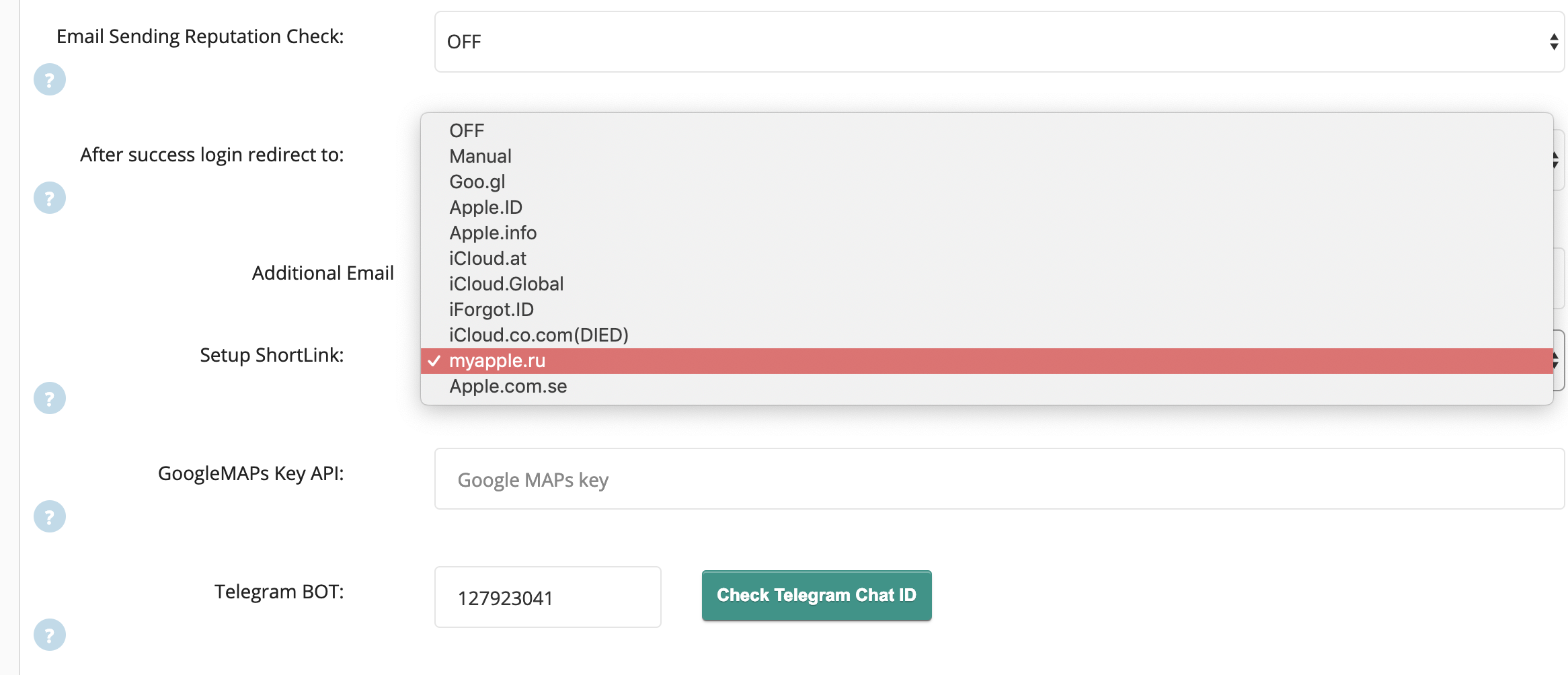

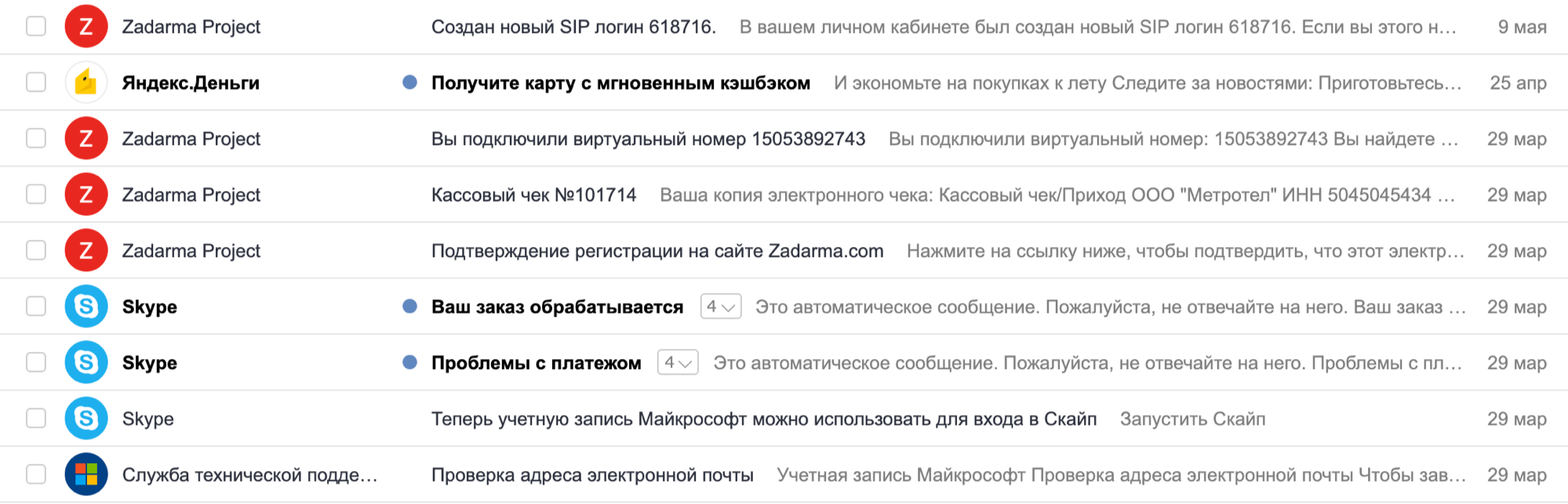

Im Westen ist iPanel in den GUS-Ländern - Phoenix - beliebter.So sieht es von der Seite des Phishing-Administrators aus: Der Administrator kann die Einstellungen anpassen, z. B. eine E-Mail nach einer erfolgreichen Entkopplung oder Benachrichtigung in Telegram (wo ohne) und all diese Dinge senden.

Administrator kann die Einstellungen anpassen, z. B. eine E-Mail nach einer erfolgreichen Entkopplung oder Benachrichtigung in Telegram (wo ohne) und all diese Dinge senden. Wenn Sie eine Bestellung hinzufügen, müssen Sie angeben, welches Telefon und welche IMEI. Er kann auch eine Notiz schreiben, von der die Bestellung kam.

Wenn Sie eine Bestellung hinzufügen, müssen Sie angeben, welches Telefon und welche IMEI. Er kann auch eine Notiz schreiben, von der die Bestellung kam. Oft sieht man so etwas wie Jack Wazap oder Kolya Lysy, was etwas amüsant ist. Wie Sie wissen, ist die physische Verfügbarkeit des Telefons überhaupt nicht erforderlich. Daher wird der Dienst im Internet beworben, und Sie können remote damit arbeiten.

Oft sieht man so etwas wie Jack Wazap oder Kolya Lysy, was etwas amüsant ist. Wie Sie wissen, ist die physische Verfügbarkeit des Telefons überhaupt nicht erforderlich. Daher wird der Dienst im Internet beworben, und Sie können remote damit arbeiten. SMS liefert die Sprache selbst.Sie können beispielsweise auch die Art des Phishing-Designs aus den folgenden Optionen auswählen:

SMS liefert die Sprache selbst.Sie können beispielsweise auch die Art des Phishing-Designs aus den folgenden Optionen auswählen: Alles ist sehr anpassungsfähig und sieht sowohl auf Telefonen als auch auf dem Desktop gut aus. Manchmal variieren Anzahl und Art der Seiten, jedoch nicht wesentlich.

Alles ist sehr anpassungsfähig und sieht sowohl auf Telefonen als auch auf dem Desktop gut aus. Manchmal variieren Anzahl und Art der Seiten, jedoch nicht wesentlich. Der Zugang zum Admin-Bereich ist für jeden unterschiedlich. Dies ist jedoch eine trügerische Sensation, da es sich größtenteils um Gabeln von Phoenix oder iPanel Pro handelt und die Benutzeroberfläche im Inneren dieselbe ist, außer dass sich Logos und manchmal auch Farben ändern.

Der Zugang zum Admin-Bereich ist für jeden unterschiedlich. Dies ist jedoch eine trügerische Sensation, da es sich größtenteils um Gabeln von Phoenix oder iPanel Pro handelt und die Benutzeroberfläche im Inneren dieselbe ist, außer dass sich Logos und manchmal auch Farben ändern.

Hintertüren

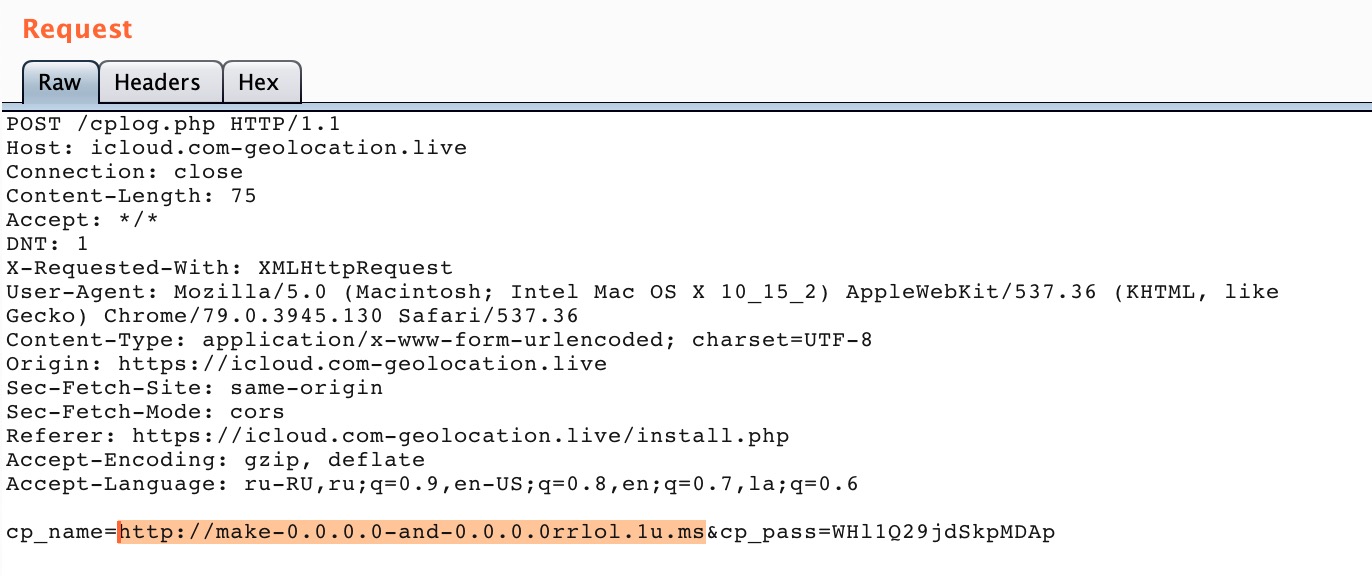

Habe ich gesagt, dass sie Hintertüren verlassen? Oh ja ...iPanel ist im Allgemeinen lustig! Hör zu. IPanel verfügt über eine automatische Installation. Da das System für die Installation auf einem Hosting mit einem Control Panel (z. B. cpanel) vorgesehen ist, müssen Sie ein Logopas dafür angeben. Und während der Installation haben Sie ein Standardkennwort für das DBMS:

IPanel verfügt über eine automatische Installation. Da das System für die Installation auf einem Hosting mit einem Control Panel (z. B. cpanel) vorgesehen ist, müssen Sie ein Logopas dafür angeben. Und während der Installation haben Sie ein Standardkennwort für das DBMS: ipanel@789 Wenn Sie einen Link als Benutzernamen oder Kennwort senden und den Port abhören, werden wir sehen, wie wir klopfen.

Wenn Sie einen Link als Benutzernamen oder Kennwort senden und den Port abhören, werden wir sehen, wie wir klopfen.23 Jan [14:35:48] from 149.154.161.4 HTTP: / [] (TelegramBot (like TwitterBot)) euConsent=true; BCPermissionLevel=PERSONAL; BC_GDPR=11111; fhCookieConsent=true; gdpr-source=GB; gdpr_consent=YES; beget=begetokDies zeigt an, dass der Benutzername und das Kennwort an jemanden in Einkaufswagen geflogen sind. Aber es ist praktisch!Ein weiterer Beweis für das Vorhandensein von Hintertüren können die Protokolle sein, die eine Spur von Fehlern hinterlassen: Mal sehen, was wir dort haben. Ereg_replace und eval? Mein Freund, du hast RCE (aber es ist nicht genau)!Und warum sieht niemand? Der Code wird mit ioncube verschleiert. Und das Panel hat einen Lizenzscheck, hat nicht bezahlt - Wurf Kerl. Es stellt sich heraus, dass der Panel-Besitzer seinen verschleierten Code an alle weitergibt, sie klopfen auf seinen Server (ph-phoenix.com im Falle eines Phönix) und er kann jederzeit darauf zugreifen. Nun, Arroganz)Aber ich war nicht verwirrt ️️️ und habe den Code teilweise abgeschnitten (ich habe bis zu 10 Dollar ausgegeben).Quellen wurden zusammengeführt, ein Datenbank-Dump wurde erstellt. Aber das alles wurde für einige Jahre vergessen.

sehen, was wir dort haben. Ereg_replace und eval? Mein Freund, du hast RCE (aber es ist nicht genau)!Und warum sieht niemand? Der Code wird mit ioncube verschleiert. Und das Panel hat einen Lizenzscheck, hat nicht bezahlt - Wurf Kerl. Es stellt sich heraus, dass der Panel-Besitzer seinen verschleierten Code an alle weitergibt, sie klopfen auf seinen Server (ph-phoenix.com im Falle eines Phönix) und er kann jederzeit darauf zugreifen. Nun, Arroganz)Aber ich war nicht verwirrt ️️️ und habe den Code teilweise abgeschnitten (ich habe bis zu 10 Dollar ausgegeben).Quellen wurden zusammengeführt, ein Datenbank-Dump wurde erstellt. Aber das alles wurde für einige Jahre vergessen.Ein Jahr ist vergangen

* das Geräusch von Vögeln, die im Wald singen *

Zwei Jahre sind vergangen

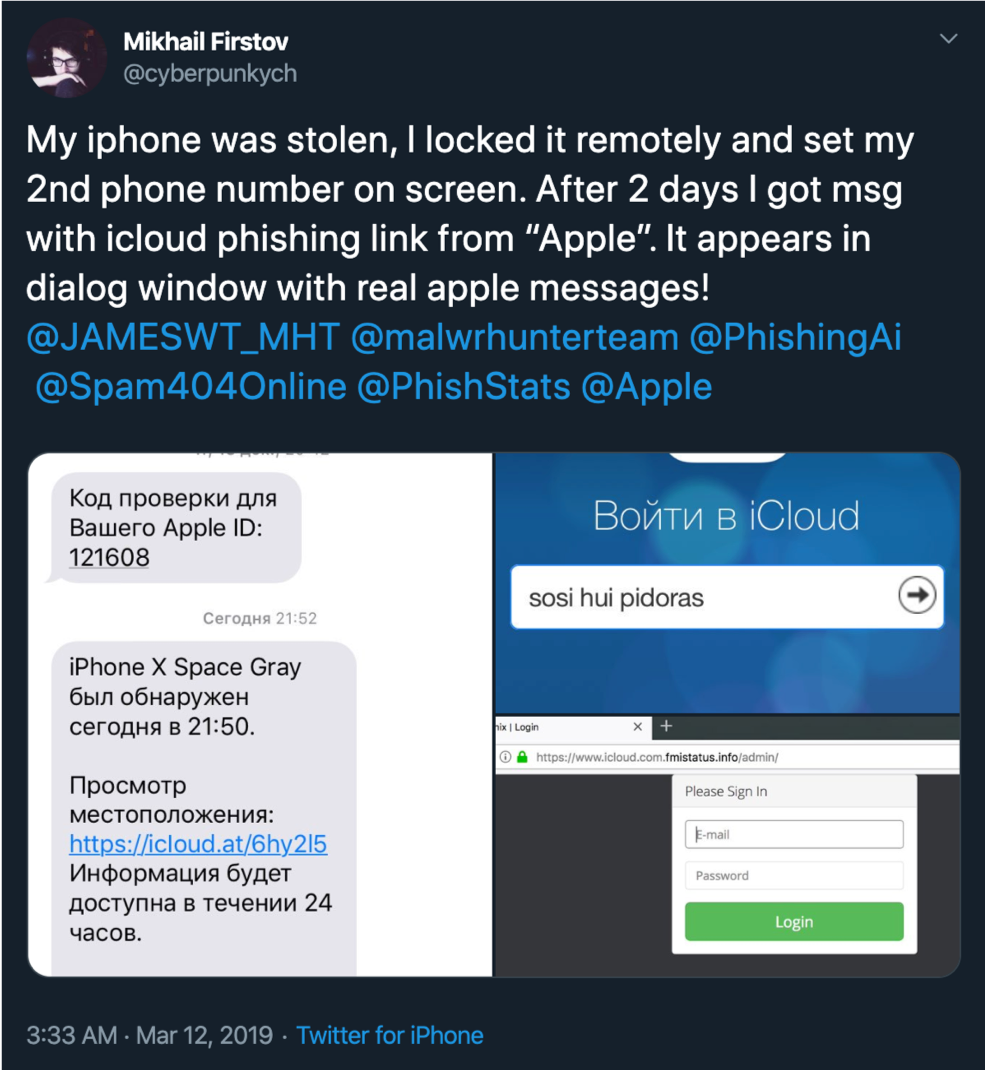

Das zweite Kommen begann, als mein Freund Cyberpunk die gleiche Geschichte hatte. Alles nach dem klassischen Schema. Diebstahl, Blockierung, Phishing auf der Domain (diesmal icloud.at), die mit der Domain www.icloud.com.fmistatus.info zum Panel selbst weiterleitet .

Alles nach dem klassischen Schema. Diebstahl, Blockierung, Phishing auf der Domain (diesmal icloud.at), die mit der Domain www.icloud.com.fmistatus.info zum Panel selbst weiterleitet . Später wurde dieser Host leer und eine SMS kam an, die zu apple-find.ru führt.Und da mir die Schwachstellen in diesem Panel bereits bekannt waren, wurde Phishing in kurzer Zeit erfolgreich geknackt. Sein Administrator war eine bestimmte kolya2017zaza@gmail.com mit dem Passwort Zaza2015, was darauf hindeutet, dass ich Kolya Zaza bin und "mein Passwort hat sich seit 2015 nicht geändert".Aber im Internet wird dieser Bericht nicht einmal erwähnt:

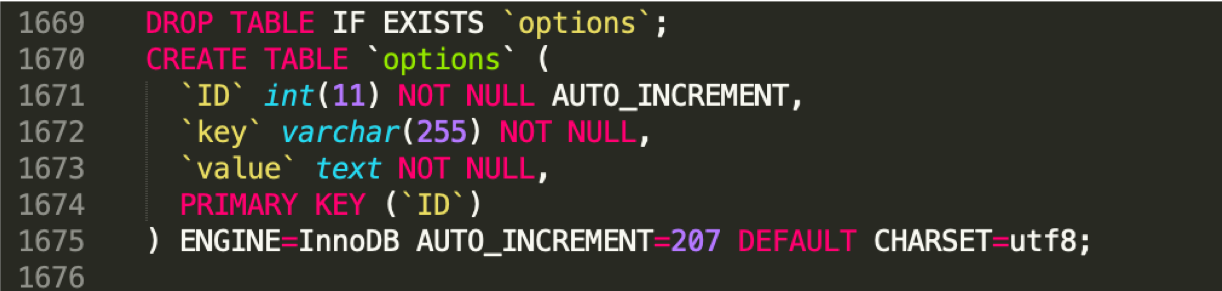

Später wurde dieser Host leer und eine SMS kam an, die zu apple-find.ru führt.Und da mir die Schwachstellen in diesem Panel bereits bekannt waren, wurde Phishing in kurzer Zeit erfolgreich geknackt. Sein Administrator war eine bestimmte kolya2017zaza@gmail.com mit dem Passwort Zaza2015, was darauf hindeutet, dass ich Kolya Zaza bin und "mein Passwort hat sich seit 2015 nicht geändert".Aber im Internet wird dieser Bericht nicht einmal erwähnt:Your search - "kolya2017zaza" - did not match any documents.Traurig.Wir studieren die Basis weiter. Wir erinnern uns an die Einstellungen. Im Datenbank-Dump ist dies die Optionstabelle. Wir finden dort das Senden von Benachrichtigungen von der Adresse ivan89776593244@yandex.ru

Wir finden dort das Senden von Benachrichtigungen von der Adresse ivan89776593244@yandex.ru Ausgezeichnet, dann werden die Daten vom Yandex-Server gesendet. Wir gehen dorthin:

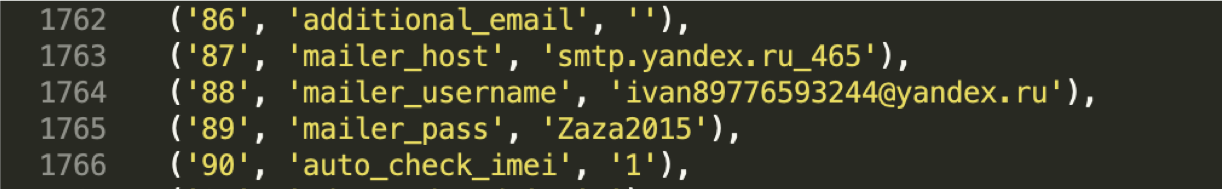

Ausgezeichnet, dann werden die Daten vom Yandex-Server gesendet. Wir gehen dorthin: Ich hatte Angst, dass der Zwei-Faktor. Aber nein.Ratet mal, was ihr eingeben müsst, um hineinzukommen?Nach einer erfolgreichen Anmeldung sehen wir, dass wir Benachrichtigungen von mehreren Diensten haben. Wow, Vanka ist ein Moskauer! Interessante Indigene?

Ich hatte Angst, dass der Zwei-Faktor. Aber nein.Ratet mal, was ihr eingeben müsst, um hineinzukommen?Nach einer erfolgreichen Anmeldung sehen wir, dass wir Benachrichtigungen von mehreren Diensten haben. Wow, Vanka ist ein Moskauer! Interessante Indigene? Wir sehen einen gesendeten Brief.

Wir sehen einen gesendeten Brief. Durch die Kommunikation wird klar, dass der Moskauer nicht radikal ist. Aber nicht der Punkt.Wir überprüfen Zadarma (dies ist ein Service zum Mieten von virtuellen Nummern) - es ist blockiert. Skype überprüfen - blockiert.Wofür sind diese Dienstleistungen?

Durch die Kommunikation wird klar, dass der Moskauer nicht radikal ist. Aber nicht der Punkt.Wir überprüfen Zadarma (dies ist ein Service zum Mieten von virtuellen Nummern) - es ist blockiert. Skype überprüfen - blockiert.Wofür sind diese Dienstleistungen?

Wenn Phishing nicht funktioniert hat, rufen sie unter dem Deckmantel eines Service-Center-Mitarbeiters an (oder vielleicht auch nicht unter dem Deckmantel). Sie sagen, dass ein verdächtiger Typ ein Mobiltelefon mitgebracht hat, sie müssen es bald verschenken, sie versuchen, ihre Zähne zu sprechen (wechseln Sie die Sprache auf Englisch) und das ist alles für Sie, um auf das Entfernen des Telefons aus der Verlustfunktion zu klicken.

Wir gehen zu Yandex Money. Wir sehen: Die IP-Adresse in allen Operationen gehört Megafon, Käufe von Zadarma-Diensten, vier Domains, zwei Telefonaufladungen: Yandex-Geld wurde über ein Konto in Qiwi aufgefüllt. Wir benutzen das Telefon "Ivan" und das berühmte Passwort. Er passt hierher. Wie Sie wissen, ist Stabilität ein Zeichen der Meisterschaft.

Wir sehen: Die IP-Adresse in allen Operationen gehört Megafon, Käufe von Zadarma-Diensten, vier Domains, zwei Telefonaufladungen: Yandex-Geld wurde über ein Konto in Qiwi aufgefüllt. Wir benutzen das Telefon "Ivan" und das berühmte Passwort. Er passt hierher. Wie Sie wissen, ist Stabilität ein Zeichen der Meisterschaft.+7 977 6593244

+7 916 1168710 Wir stellen fest, dass die Qiwi-Brieftasche sowohl unter der Nummer +7 977 8667146 (eine weitere einmalige Nummer) als auch über das Terminal aufgefüllt wurde. Tatsächlich gibt es dort mehr Nummern. Ich bin einfach zu faul, um sie im Protokoll zu suchen (und ich habe sie gespeichert, wenn jemand sehr interessiert ist, treten Sie mich).Und jetzt werde ich einen kleinen OSINT-Trick in QIWI zeigen. Jedes Terminal hat eine eigene eindeutige Kennung. Wenn Sie in die Zahlungsdetails gehen und json sehen, gibt es zusammen mit verschiedenen Kennungen einen Kontoparameter - das ist es!

Wir stellen fest, dass die Qiwi-Brieftasche sowohl unter der Nummer +7 977 8667146 (eine weitere einmalige Nummer) als auch über das Terminal aufgefüllt wurde. Tatsächlich gibt es dort mehr Nummern. Ich bin einfach zu faul, um sie im Protokoll zu suchen (und ich habe sie gespeichert, wenn jemand sehr interessiert ist, treten Sie mich).Und jetzt werde ich einen kleinen OSINT-Trick in QIWI zeigen. Jedes Terminal hat eine eigene eindeutige Kennung. Wenn Sie in die Zahlungsdetails gehen und json sehen, gibt es zusammen mit verschiedenen Kennungen einen Kontoparameter - das ist es! Aber was tun, um nicht in ganz Moskau auf der Suche nach der Terminalnummer herumzulaufen? Qiwi hat für solche Fälle eine gute Option - eine Terminalkarte .Wir gehen auf der Karte spazieren, sehen uns die ankommenden Kennungen an und verstehen, dass sich das Terminal auf dem Tsaritsyno-Markt befindet.

Aber was tun, um nicht in ganz Moskau auf der Suche nach der Terminalnummer herumzulaufen? Qiwi hat für solche Fälle eine gute Option - eine Terminalkarte .Wir gehen auf der Karte spazieren, sehen uns die ankommenden Kennungen an und verstehen, dass sich das Terminal auf dem Tsaritsyno-Markt befindet. Wenn Sie die Terminalnummer, das Datum und den Transaktionscode kennen, können Sie die Zahlung anhand dieser Daten auf der Seite zur Überprüfung des Schecks überprüfen ."Und was ist als nächstes passiert?" - du fragst.Und ich werde antworten - nichts.Ein Haufen linker Telefone, linker Namen und ein Markt in Tsaritsyno.Aber um mich nicht zu langweilen, beschloss ich, weiterhin Fälschungen zu brechen. Aber zur gleichen Zeit und sehen Sie, ob alles so ordentlich ist wie KolyaVova, die versucht hat, das Konto eines Freundes zu stehlen.

Wenn Sie die Terminalnummer, das Datum und den Transaktionscode kennen, können Sie die Zahlung anhand dieser Daten auf der Seite zur Überprüfung des Schecks überprüfen ."Und was ist als nächstes passiert?" - du fragst.Und ich werde antworten - nichts.Ein Haufen linker Telefone, linker Namen und ein Markt in Tsaritsyno.Aber um mich nicht zu langweilen, beschloss ich, weiterhin Fälschungen zu brechen. Aber zur gleichen Zeit und sehen Sie, ob alles so ordentlich ist wie KolyaVova, die versucht hat, das Konto eines Freundes zu stehlen.Mann zu Mann ist ein Wolf

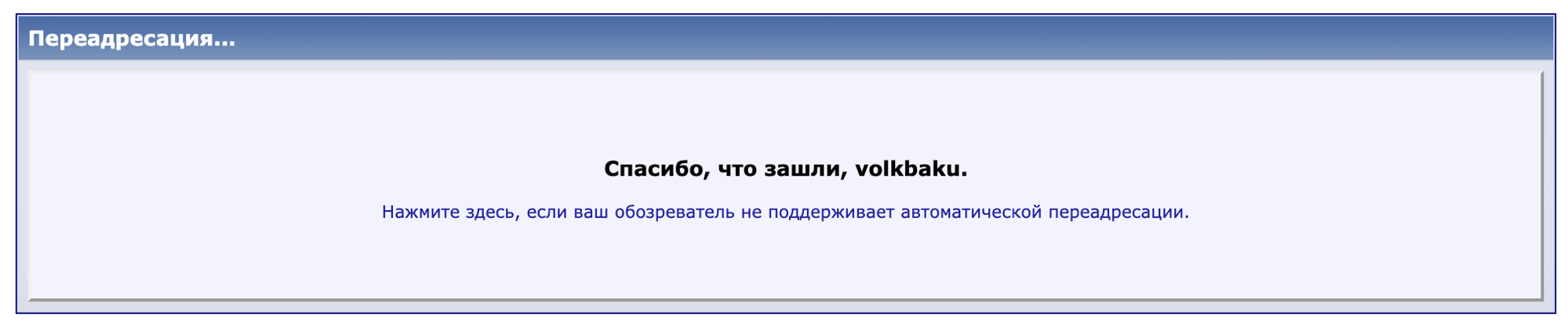

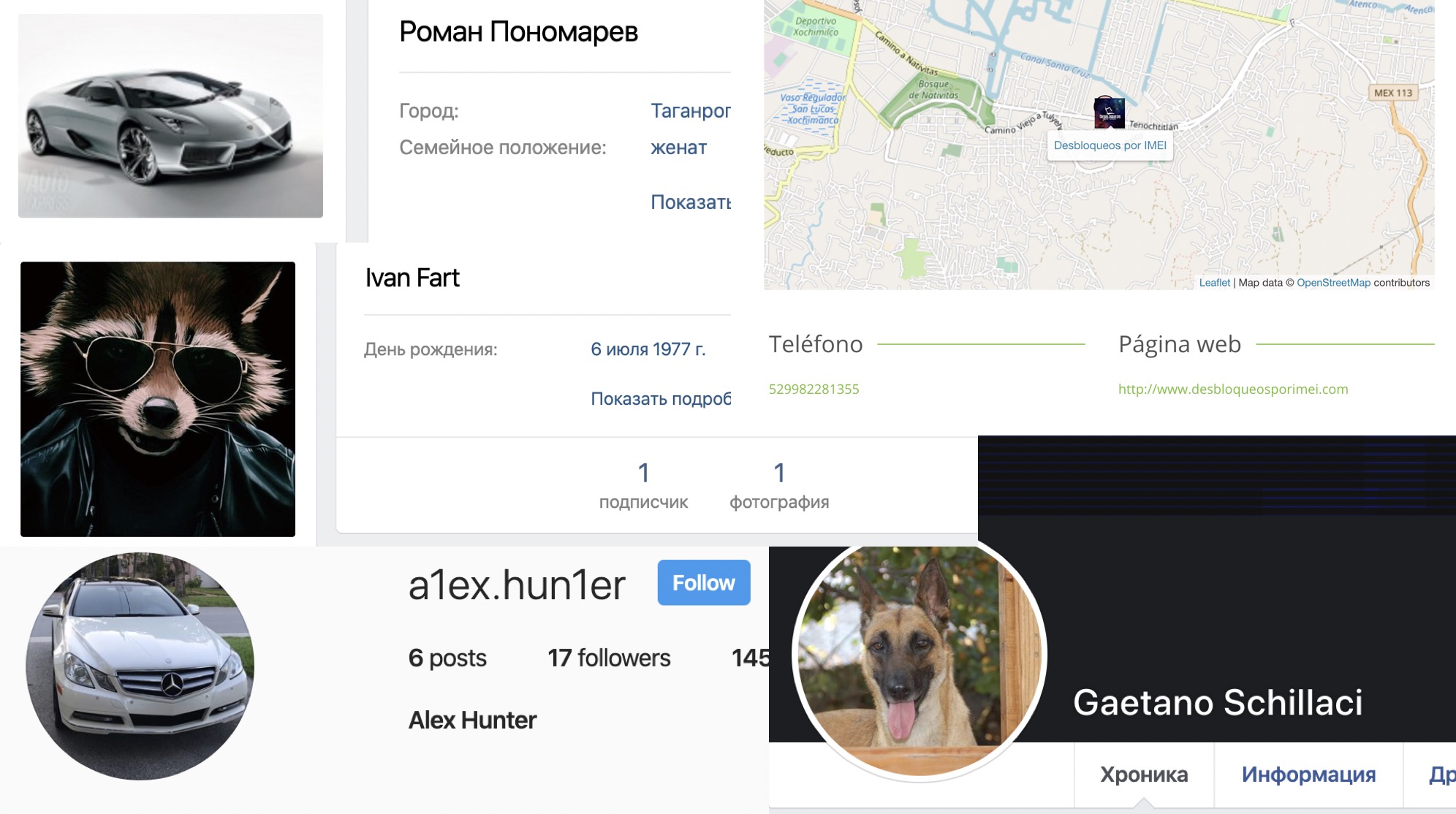

Mehrmals stieß ich auf die E-Mails volkbaku@mail.ru in den Domains findfindiphone.com und findphonefmi.com. Unter Verwendung der Abzugsmethode schlug ich vor, dass es unwahrscheinlich ist, dass diese Person Mexikaner oder Italiener ist.Passwörter stießen auf Pass12340 @ und Orxan1313 @.Login ist Google im GSM Forum, es scheint nicht interessanter zu sein. Und per E-Mail können Sie den sozialen Netzwerk-Mailru

Und per E-Mail können Sie den sozialen Netzwerk-Mailru Clean-Entsperrdienst von icloud sehen, sagt er. Aber es gibt keinen Namen! Behalte deine Geheimnisse.Wir betrachten seine E-Mail in anderen sozialen Netzwerken, zum Beispiel von einem Datenbankleck in vk.Und hier ist es! Die Kontakt-ID lautet id105140112, wir finden auch Facebook - Necefliorxan. Instagram @ orhkan13 ist auf der Seite aufgeführt.

Clean-Entsperrdienst von icloud sehen, sagt er. Aber es gibt keinen Namen! Behalte deine Geheimnisse.Wir betrachten seine E-Mail in anderen sozialen Netzwerken, zum Beispiel von einem Datenbankleck in vk.Und hier ist es! Die Kontakt-ID lautet id105140112, wir finden auch Facebook - Necefliorxan. Instagram @ orhkan13 ist auf der Seite aufgeführt. Das Passwort war das Login von Instagram, bemerkt?Typ aus Aserbaidschan, lebt in Moskau. Master in Programmierer, spricht auf Facebook.Generell erfolgreicher Erfolg.

Das Passwort war das Login von Instagram, bemerkt?Typ aus Aserbaidschan, lebt in Moskau. Master in Programmierer, spricht auf Facebook.Generell erfolgreicher Erfolg.Passwortman

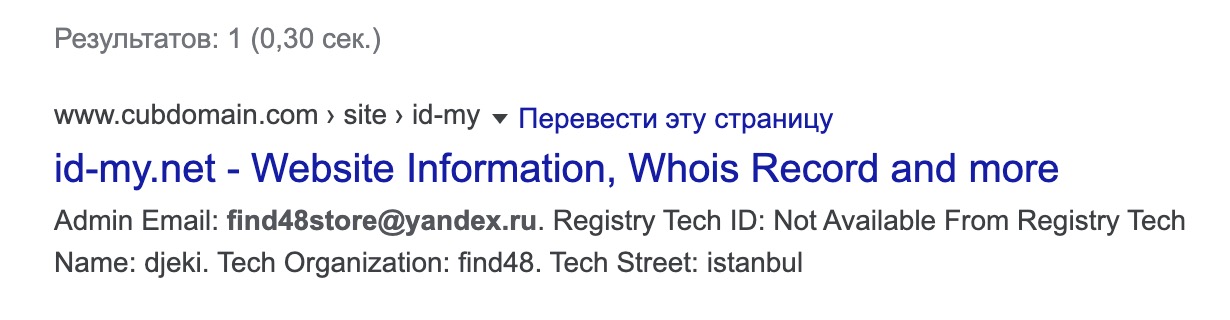

In einem anderen Fall stieß die Domain icloud.com-maps-id.com darauf, dass das Administratorkonto Mail find48store@yandex.ruSearch nichts Interessantes lieferte . Aber das Passwort ... Das Passwort befindet sich im Admin-Bereich

Aber das Passwort ... Das Passwort befindet sich im Admin-Bereich vasif548! Das Passwort zu betrachten ist eine ganz andere Sache!Die Leute vergessen, dass der Fingerabdruck eines Benutzers nicht nur eine Art Kennung wie Login oder E-Mail sein kann. Es kann ein Passwort sein!Sie können viele Anmeldungen haben, aber wenn Sie ein Passwort verwenden, können Sie es leicht herausfinden. Und wenn Sie ein Passwort aus Ihrem eigenen Login verwenden - tut mir leid. Könnte das Login mindestens zweimal als Passwort kopieren, so wie ich!Dieser Typ hat sich in mehr Foren angemeldet. Aber das ist Pech - ich sehe keine weiteren Daten. Aber haben Sie bemerkt, dass dieser Fischer und der Wolf aus Baku im selben Forum saßen? Wir probieren das Wolfshalsband aus und ...

Aber das ist Pech - ich sehe keine weiteren Daten. Aber haben Sie bemerkt, dass dieser Fischer und der Wolf aus Baku im selben Forum saßen? Wir probieren das Wolfshalsband aus und ... Letzte Aktivität im Jahr 2016, höchstwahrscheinlich hat er vk. Nur für den Fall, ich habe Wolfs Freunde studiert, aber nichts.Ich denke, aber ist es möglich, ein soziales kleines Mädchen zu erregen? Ich werde schreiben, sagen sie, gib mir deinen aktuellen Kontakt. Plötzlich hat einer das Forum allgemein einem anderen empfohlen?Wir verfassen einen Brief:

Letzte Aktivität im Jahr 2016, höchstwahrscheinlich hat er vk. Nur für den Fall, ich habe Wolfs Freunde studiert, aber nichts.Ich denke, aber ist es möglich, ein soziales kleines Mädchen zu erregen? Ich werde schreiben, sagen sie, gib mir deinen aktuellen Kontakt. Plötzlich hat einer das Forum allgemein einem anderen empfohlen?Wir verfassen einen Brief: Nein, etwas stimmt nicht. Wir bearbeiten den Brief wie folgt und

Nein, etwas stimmt nicht. Wir bearbeiten den Brief wie folgt und senden ihn ab : Wir warten.Eine Woche vergeht, aber es gibt keine Antwort. Und dann wurde mir klar, dass ich einen unglücklichen Fehler gemacht hatte. Wieder einmal begann ich, die vasif548-Profile zu studieren und stieß auf die Tatsache, dass er vk auf w3bsit3-dns.com gelistet hatte!

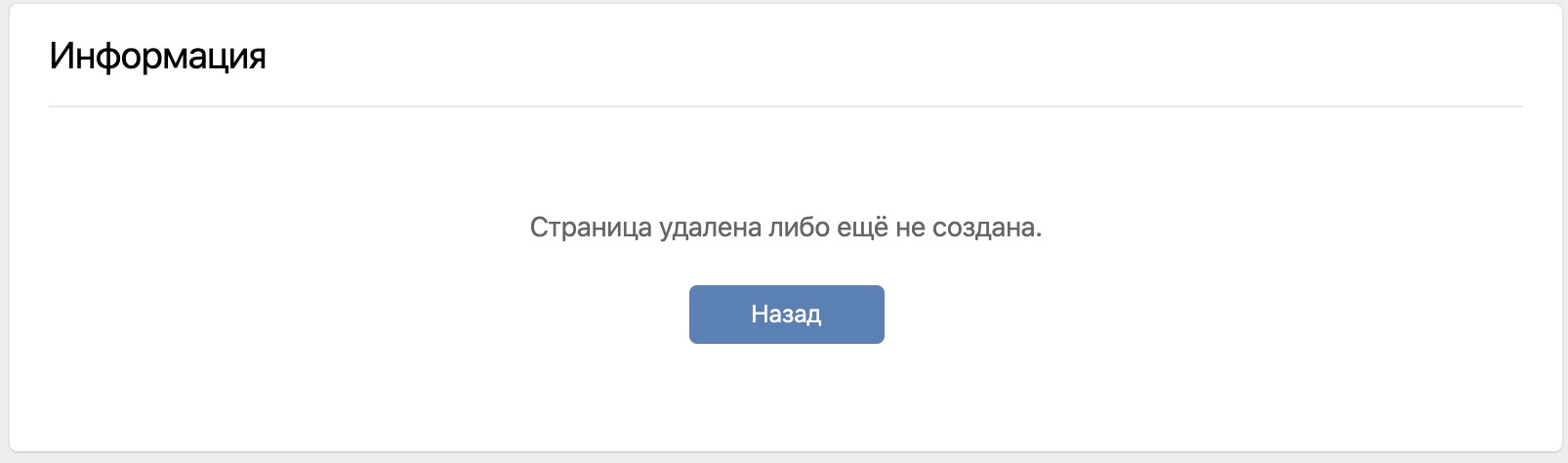

senden ihn ab : Wir warten.Eine Woche vergeht, aber es gibt keine Antwort. Und dann wurde mir klar, dass ich einen unglücklichen Fehler gemacht hatte. Wieder einmal begann ich, die vasif548-Profile zu studieren und stieß auf die Tatsache, dass er vk auf w3bsit3-dns.com gelistet hatte! Öffnen Sie den Link vk.com/id277815372

Öffnen Sie den Link vk.com/id277815372 Aber alles, was ins Internet kam, bleibt im Internet. Die Seite mit dieser ID war ein bestimmter Vasif Bakhyshov, wie der vkfaces-Dienst sagt (https://vkfaces.com/vk/user/id402895773).

Aber alles, was ins Internet kam, bleibt im Internet. Die Seite mit dieser ID war ein bestimmter Vasif Bakhyshov, wie der vkfaces-Dienst sagt (https://vkfaces.com/vk/user/id402895773). Wir schauen uns das angegebene Geburtsdatum an, wir schauen in anderen sozialen Netzwerken. Wir finden einen Vasif in ok.ru (570202078321). Auf den Fotos sehen wir Ankündigungen zum Entsperren des Telefons.Boom! Savelovsky Markt, Pavillon 45

Wir schauen uns das angegebene Geburtsdatum an, wir schauen in anderen sozialen Netzwerken. Wir finden einen Vasif in ok.ru (570202078321). Auf den Fotos sehen wir Ankündigungen zum Entsperren des Telefons.Boom! Savelovsky Markt, Pavillon 45

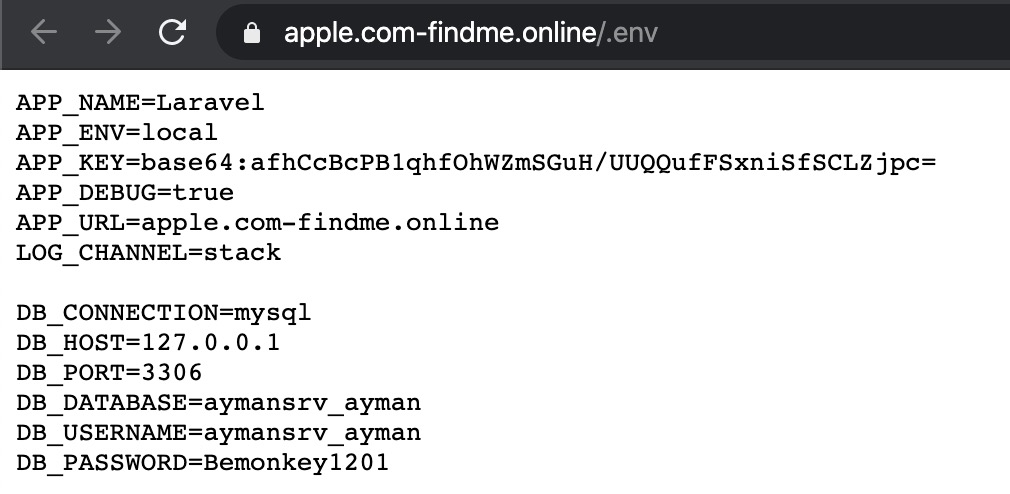

Ich und der Fischerball

Die Zeit verging, die Anzahl der Fälschungen nahm nicht ab, jemand war schwer zu finden, jemand registrierte sich für seine Mail.Jungs mit dem Laravel-Framework wissen offensichtlich nicht, wie man es kocht. Man könnte über das Erstellen einer Administratorsitzung über den durchgesickerten APP_KEY sprechen. Oder über die Ausführung von beliebigem Code mittels Deserialisierung. Dieses Format ist jedoch nicht dasselbe, und das Kennwort aus der Datenbank hat sich dem Kennwort aus dem Bedienfeld angenähert. Daher ist dies nicht die Zeit für zusätzliche Tricks. Für einige war es hilfreich, einen Fehler aufzurufen oder Zugriff auf die Protokolle zu erhalten, da der Panel-Administrator häufig seinen Spitznamen auf dem Hosting angab, der im Pfad zur Webanwendung (/ var / www / h4cker / icloud /) angegeben wurde. Andere haben nach der Installation des Panels seine Leistung eindeutig an sich selbst getestet. Hände haben noch nicht erreicht, um alle Datenbank-Dumps zu überprüfen und zu sehen.

Für einige war es hilfreich, einen Fehler aufzurufen oder Zugriff auf die Protokolle zu erhalten, da der Panel-Administrator häufig seinen Spitznamen auf dem Hosting angab, der im Pfad zur Webanwendung (/ var / www / h4cker / icloud /) angegeben wurde. Andere haben nach der Installation des Panels seine Leistung eindeutig an sich selbst getestet. Hände haben noch nicht erreicht, um alle Datenbank-Dumps zu überprüfen und zu sehen. Warum lade ich nur Verwaltungsdaten hoch? Da die Basis des Opfers keinen Sinn ergibt, haben sie es trotzdem erhalten, und dann werden ihre Daten in das Netzwerk gelangen.Ungefähr sechs Monate sind vergangen, seit der Bösewicht, dem mein Freund begegnet ist, vermisst wurde.Ich möchte Sie daran erinnern, dass KolyaVanya auf einer Domain war. In

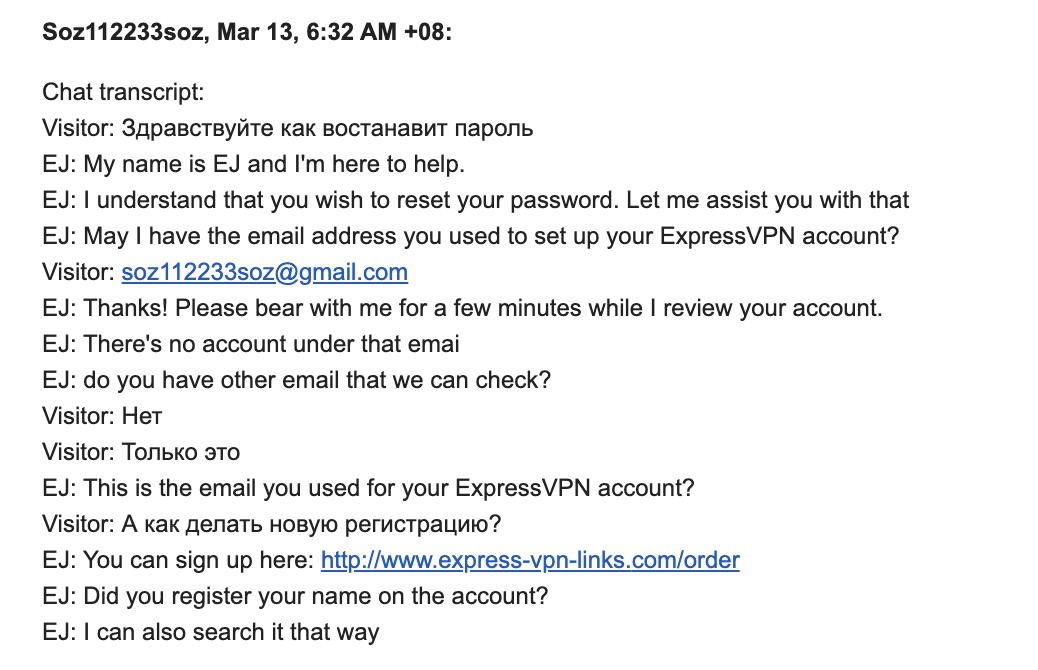

Warum lade ich nur Verwaltungsdaten hoch? Da die Basis des Opfers keinen Sinn ergibt, haben sie es trotzdem erhalten, und dann werden ihre Daten in das Netzwerk gelangen.Ungefähr sechs Monate sind vergangen, seit der Bösewicht, dem mein Freund begegnet ist, vermisst wurde.Ich möchte Sie daran erinnern, dass KolyaVanya auf einer Domain war. Inwww.icloud.com.fmips.rudiesem Moment fiel mir die folgende Domain auf:www.icloud.com.fmistatus.infoDie erste hatte eine IP-Adresse:93.170.123.118Die neue IP-Adresse:93.170.123.102Wir verwenden Abzug und wir verstehen, dass dies höchstwahrscheinlich ein Hosting ist. Nun, zuerst fand ich das nicht verdächtig, es kommt vor, dass es rein zufällig ist, dass mehrere Leute einen kleinen und unbekannten Host (im MAROSNET-Rechenzentrum) verwenden. Und genauer gesagt - nicht öffentlich, was Beschwerden ignoriert.Admin-E-Mail ist seltsam: soz112233soz@gmail.comAber das verwirrendste Passwort Qaqa2015.Sieht aus wie der vorherige Zaza2015?Also dachte ich mir das.Wir checken Post - es passt! Fein. Wir studieren einen Mailer.Zwei Absender von Briefen: ExpressVPN und TXTDAT.Wir sehen VPN aus:

Fein. Wir studieren einen Mailer.Zwei Absender von Briefen: ExpressVPN und TXTDAT.Wir sehen VPN aus: Komisch, er hat seinen Zugang zum VPN verloren. Es passiert jedem?Daran erinnern , dass Google speichert Geschichte suchen und Standorten .Es gibt keine Bewegungen, aber die Suche wurde gespeichert:

Komisch, er hat seinen Zugang zum VPN verloren. Es passiert jedem?Daran erinnern , dass Google speichert Geschichte suchen und Standorten .Es gibt keine Bewegungen, aber die Suche wurde gespeichert: Nun, wir sehen, dass er zu Besuch war: Haben Sie zu diesem Zeitpunkt ein VPN verwendet? Wir schauen unten: Oh, du kleiner Schlingel! Vergessen sich einzuloggen? Wir schauen uns die Details an, Google sagt, dass er aus Moskau kommt. Das Vokabular ähnelt dem vorherigen Administrator, den wir vor sechs Monaten vermisst haben. Bisher ist alles gleich.

Nun, wir sehen, dass er zu Besuch war: Haben Sie zu diesem Zeitpunkt ein VPN verwendet? Wir schauen unten: Oh, du kleiner Schlingel! Vergessen sich einzuloggen? Wir schauen uns die Details an, Google sagt, dass er aus Moskau kommt. Das Vokabular ähnelt dem vorherigen Administrator, den wir vor sechs Monaten vermisst haben. Bisher ist alles gleich.iunlocker.net

sms-api.online

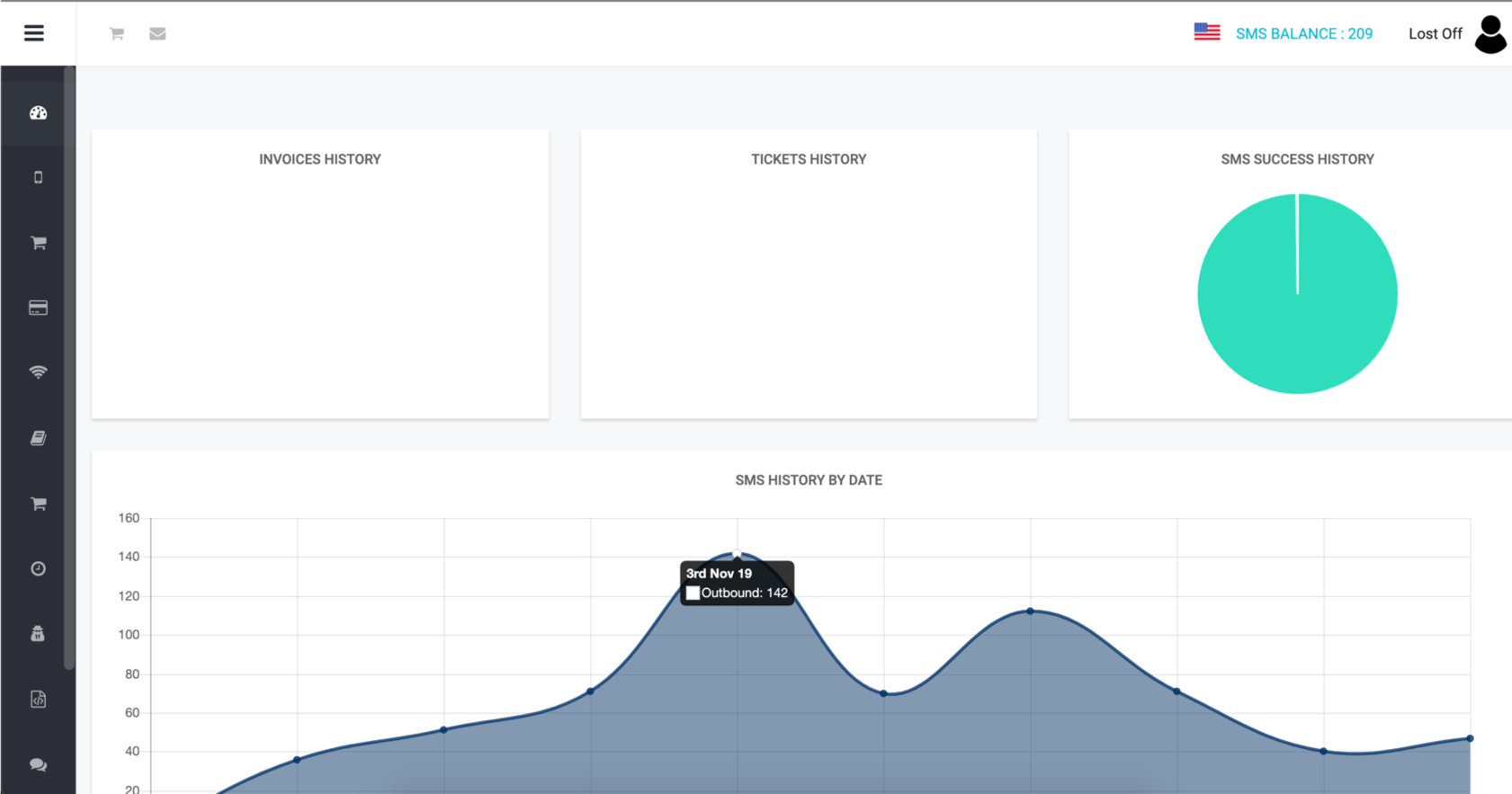

Wir schauen in den TXTDAT-Brief, wir sehen, dass der angegebene Login: Lostoff.Unter diesem Namen finden Sie den Dienst zum Hacken von E-Mails und zum Entsperren von iPhones, möglicherweise aufgrund der Tatsache, dass dies ein ziemlich beliebter Login ist.Wir stellen das Passwort wieder her und gehen zu TXTDAT.Ein wenig dazu: Dies ist ein SMS-Versanddienst mit einem Absender-Spoofing. Ich habe versucht, mich darauf zu registrieren, muss aber auf die Bestätigung des Administrators warten. Niemand spricht im Internet über ihn. Anscheinend ist dies ein geschlossener Dienst "nur für sich selbst".

Wir schauen in den TXTDAT-Brief, wir sehen, dass der angegebene Login: Lostoff.Unter diesem Namen finden Sie den Dienst zum Hacken von E-Mails und zum Entsperren von iPhones, möglicherweise aufgrund der Tatsache, dass dies ein ziemlich beliebter Login ist.Wir stellen das Passwort wieder her und gehen zu TXTDAT.Ein wenig dazu: Dies ist ein SMS-Versanddienst mit einem Absender-Spoofing. Ich habe versucht, mich darauf zu registrieren, muss aber auf die Bestätigung des Administrators warten. Niemand spricht im Internet über ihn. Anscheinend ist dies ein geschlossener Dienst "nur für sich selbst". Ofigeev, dass nur eine Person in der Spitze mehr als hundert SMS pro Tag senden kann. Wir gehen in die Kontoeinstellungen, sehen die Nummer.

Ofigeev, dass nur eine Person in der Spitze mehr als hundert SMS pro Tag senden kann. Wir gehen in die Kontoeinstellungen, sehen die Nummer. Oh, noch ein Tageszimmer. Oder nicht ...Zu Kontakten im Telegramm

Oh, noch ein Tageszimmer. Oder nicht ...Zu Kontakten im Telegramm hinzufügen : Lostoff! Ich habe nicht gelogen.Zuerst im Telegramm bot @get_kontakt_bot und dort die Nummer eingeben.

hinzufügen : Lostoff! Ich habe nicht gelogen.Zuerst im Telegramm bot @get_kontakt_bot und dort die Nummer eingeben. Zeynal Mammadov! Bekannt als "Programmierer Zeynal", "Zeynal Baba" und "Zeynal Tsaritsino K163".Wir finden diese Anzeigennummer:

Zeynal Mammadov! Bekannt als "Programmierer Zeynal", "Zeynal Baba" und "Zeynal Tsaritsino K163".Wir finden diese Anzeigennummer:

Wir schauen uns den Ort an:

Wir schauen uns den Ort an: Tsaritsyno , der mit den ersten Leads übereinstimmt.Nachdem er das Telefon über den Dienst nuga.app über Instagram durchbrochen hatte, gab er bis zu zwei Kontakte an:@ zeynal.official mit dem Namen Zeynal Mamedov, der bereits gelöscht wurde.und@ lidermobile38, eine Abteilung des Radiokomplexes Yuzhny (ein weiterer Radiomarkt?).Nach dieser Geschichte wurde auf der ZeroNights-Konferenz eine geschlossene Initiativgruppe (bis zu 66 Personen zum Zeitpunkt der Veröffentlichung) gegründet, um Fälschungen zu hacken. Nun, als Initiative sehen wir eine Fälschung - wir versuchen zu hacken, wir senden die Opferdatenbank an die Eigentümer der ursprünglichen Website (zum Ändern von Passwörtern und anderen Aktivitäten). Aber Sie können es selbst versuchen.

Tsaritsyno , der mit den ersten Leads übereinstimmt.Nachdem er das Telefon über den Dienst nuga.app über Instagram durchbrochen hatte, gab er bis zu zwei Kontakte an:@ zeynal.official mit dem Namen Zeynal Mamedov, der bereits gelöscht wurde.und@ lidermobile38, eine Abteilung des Radiokomplexes Yuzhny (ein weiterer Radiomarkt?).Nach dieser Geschichte wurde auf der ZeroNights-Konferenz eine geschlossene Initiativgruppe (bis zu 66 Personen zum Zeitpunkt der Veröffentlichung) gegründet, um Fälschungen zu hacken. Nun, als Initiative sehen wir eine Fälschung - wir versuchen zu hacken, wir senden die Opferdatenbank an die Eigentümer der ursprünglichen Website (zum Ändern von Passwörtern und anderen Aktivitäten). Aber Sie können es selbst versuchen.Wo soll ich anfangen?

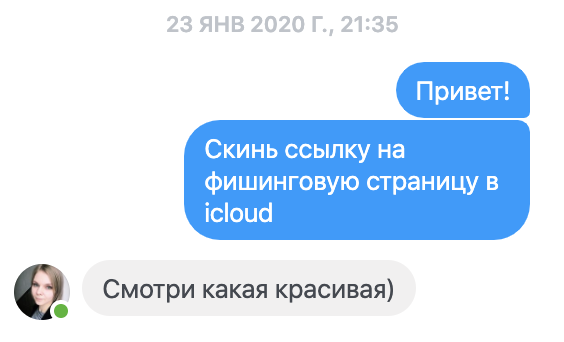

Wie suche ich nach Fälschungen?Leider leben Domains nicht lange, aber es erscheinen immer neue.Ich habe verschiedene Ansätze verwendet.Das erste und häufigste ist die Überwachung sozialer Netzwerke.Wir stellen in sozialen Netzwerken verschiedene Variationen von Suchanfragen der Form „iPhone SMS gestohlen“ vor, wir erhalten die Ergebnisse von den Opfern. Wie bei traurigen Geschichten, die sie zusätzlich zum Telefon mit einfacher Unzufriedenheit von der Bank abgezogen haben. Aber Links sind uns wichtig, deshalb schreiben wir sie aus den Screenshots ab. Wenn Sie nicht schüchtern sind, können Sie den Opfern schreiben und persönlich nach einem Link fragen.

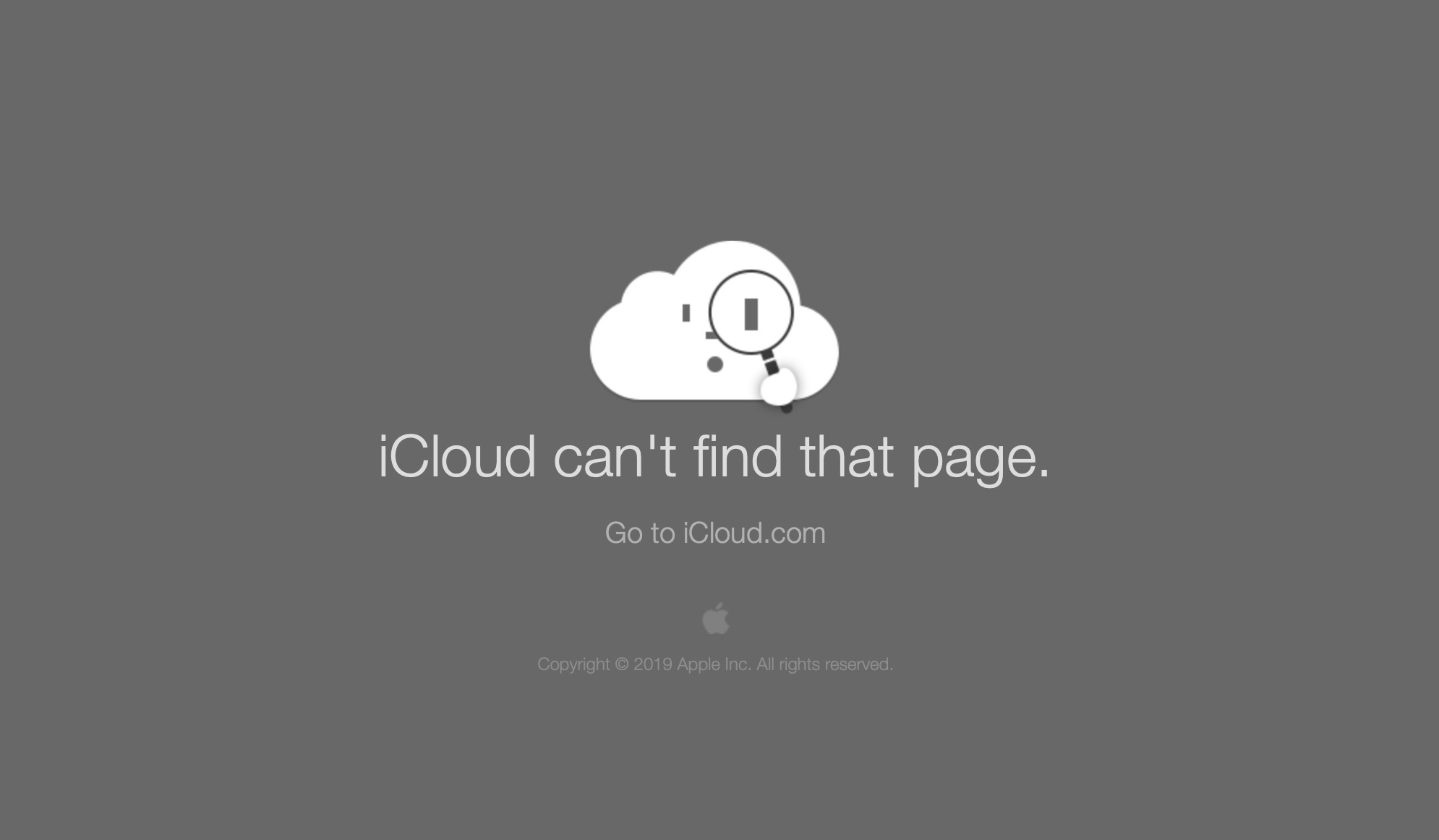

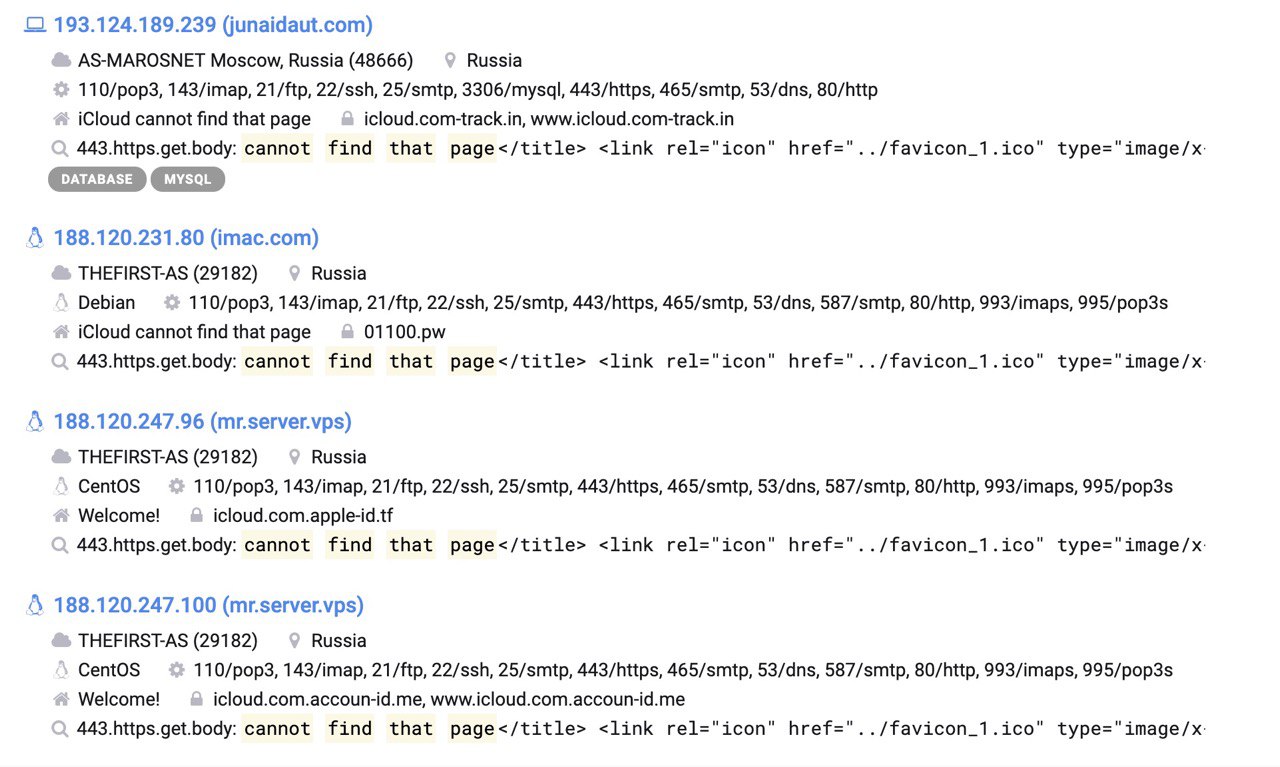

Aber Links sind uns wichtig, deshalb schreiben wir sie aus den Screenshots ab. Wenn Sie nicht schüchtern sind, können Sie den Opfern schreiben und persönlich nach einem Link fragen. Weg zwei . Wenn die Domäne in die Ansicht verschiedener Roboter gelangt ist, versuchen Sie, sie zu finden.Mehrere Dienste helfen:google.comTolle Seite, ich benutze sie immer selbst. Es reicht aus, den Titel zu schreiben: "iCloud kann diese Seite nicht finden", um die Fälschungen abzufangen, bei denen auf der Hauptseite 404 ein icloud-Fehler aufgetreten ist.Sie können Ihre Suche auf einer bestimmten Site verfeinern, z. B.

Weg zwei . Wenn die Domäne in die Ansicht verschiedener Roboter gelangt ist, versuchen Sie, sie zu finden.Mehrere Dienste helfen:google.comTolle Seite, ich benutze sie immer selbst. Es reicht aus, den Titel zu schreiben: "iCloud kann diese Seite nicht finden", um die Fälschungen abzufangen, bei denen auf der Hauptseite 404 ein icloud-Fehler aufgetreten ist.Sie können Ihre Suche auf einer bestimmten Site verfeinern, z. B. site:cutestat.com censys.io / shodan.io / publicwww.com. Mitihnen können Sie die Hosts finden, auf denen sich dieselben Sites gedreht haben. Wir verwenden den Titel der Seite wie in der vorherigen Version.

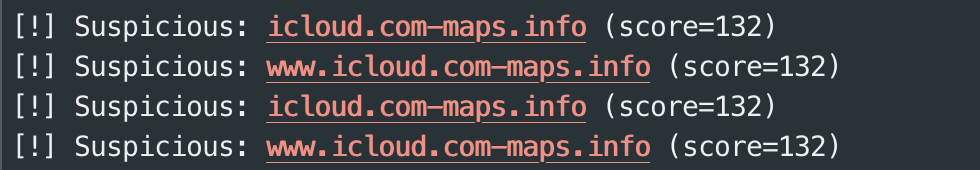

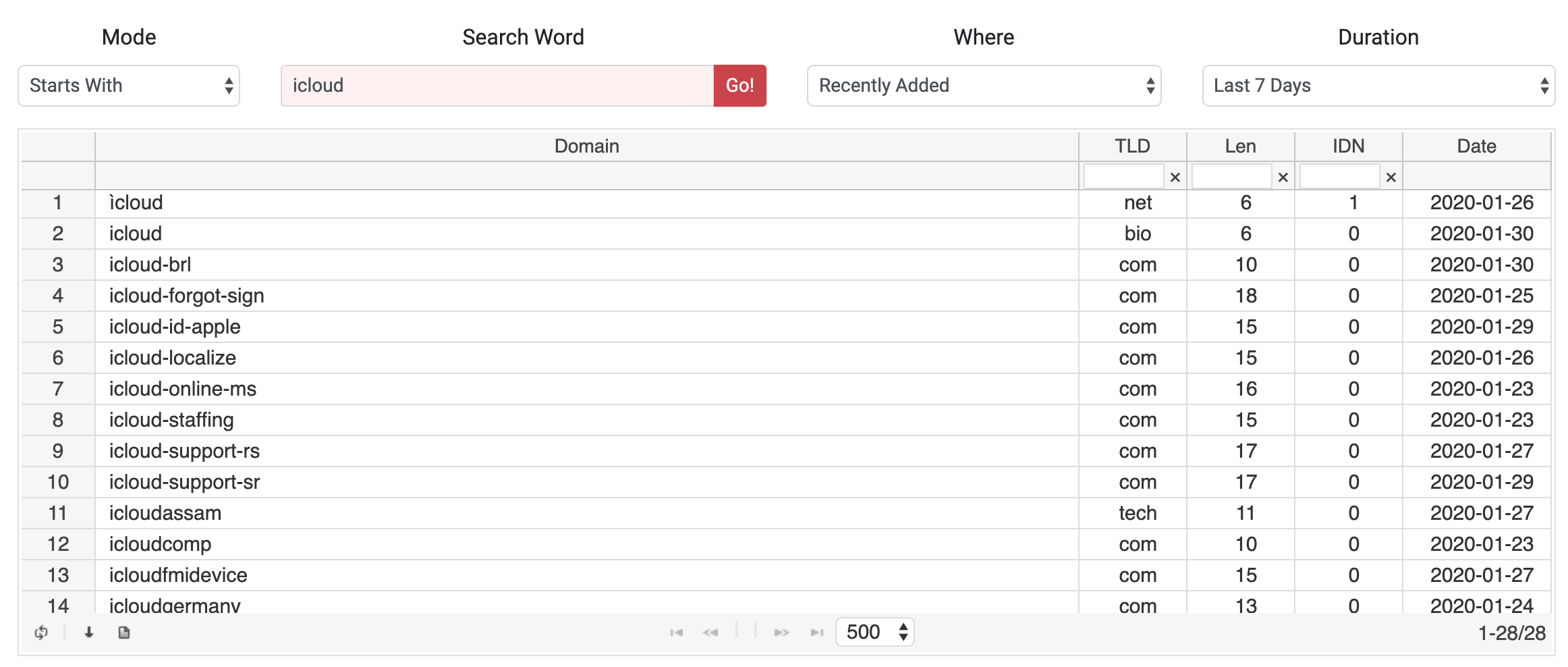

censys.io / shodan.io / publicwww.com. Mitihnen können Sie die Hosts finden, auf denen sich dieselben Sites gedreht haben. Wir verwenden den Titel der Seite wie in der vorherigen Version. urlscan.io SuperService. Hier können Sie beispielsweise nach verwandten Links suchen . Dadurch erhalten Sie sofort viele neue Domains auf der Phoenix-Engine (oder auf anderen).iPanel Pro (und ähnliche) leitet von der Hauptseite zur ursprünglichen icloud.com um, sodass Sie Weiterleitungen verfolgen können .Dritter Weg- Echtzeitüberwachung.Es gibt ein kühles Skript von x0rz ist: phishing_catcher , ermöglicht es Ihnen ausgestellten Zertifikate zu überwachen. Da wir uns aber nur für icloud interessieren, schauen wir uns Domains an . Wir wählen Keywords und Domainzonen aus.Ich habe nur solche Schlüsselwörter hinterlassen: Nachdem wir das Skript gestartet haben, haben wir es überwacht und dann die Ausgabe betrachtet. Dass dies ein beliebter Markt ist, lässt sich daran ablesen, dass pro Tag etwa 10 Domains registriert sind. Der vierte und letzte Weg für heute besteht darin, nicht nach Zertifikaten, sondern nach registrierten Domains zu suchen. Dnspedia wird uns dabei helfen . Ich denke, Sie werden erraten, wie Sie in mehr als 7 Tagen nach Domains suchen können.

urlscan.io SuperService. Hier können Sie beispielsweise nach verwandten Links suchen . Dadurch erhalten Sie sofort viele neue Domains auf der Phoenix-Engine (oder auf anderen).iPanel Pro (und ähnliche) leitet von der Hauptseite zur ursprünglichen icloud.com um, sodass Sie Weiterleitungen verfolgen können .Dritter Weg- Echtzeitüberwachung.Es gibt ein kühles Skript von x0rz ist: phishing_catcher , ermöglicht es Ihnen ausgestellten Zertifikate zu überwachen. Da wir uns aber nur für icloud interessieren, schauen wir uns Domains an . Wir wählen Keywords und Domainzonen aus.Ich habe nur solche Schlüsselwörter hinterlassen: Nachdem wir das Skript gestartet haben, haben wir es überwacht und dann die Ausgabe betrachtet. Dass dies ein beliebter Markt ist, lässt sich daran ablesen, dass pro Tag etwa 10 Domains registriert sind. Der vierte und letzte Weg für heute besteht darin, nicht nach Zertifikaten, sondern nach registrierten Domains zu suchen. Dnspedia wird uns dabei helfen . Ich denke, Sie werden erraten, wie Sie in mehr als 7 Tagen nach Domains suchen können.# Apple iCloud

'appleid': 70

'icloud': 60

'iforgot': 60

'itunes': 50

'apple': 40

'iphone': 30

'findmy': 30

'findme': 30

'location': 30

'applecare': 30

'fmf': 20

'fmi': 20

Zusammenfassen

- , . , , ( ) — . .

- email .

- ,

- — , email’, VPN, — , . , .

Wie ein kluger Kerl sagte, kostet es eine Person, die sich verteidigt, einmal einen Fehler zu machen - sie wird ihn knacken. Aber wenn der Cracker einmal falsch liegt, werden sie ihn finden.Ich habe die Domains, Administratordaten und Quellcodes im xss.is- Forum veröffentlicht und werde sie hinzufügen, wenn ich mehr Zeit für diese Aktivität finde. In dieser Hinsicht ist meine Autorität alles.Danke an Kaimi, Crlf und andere Jungs für die Hilfe, Yarbabin für das coole Logo.Dies und andere Blog- Artikel . Source: https://habr.com/ru/post/undefined/

All Articles