5G-Netzwerkschwachstellen

Während Enthusiasten gespannt auf die massive Einführung von Netzwerken der fünften Generation warten, reiben sich Cyberkriminelle die Hände, um neue Gewinnmöglichkeiten zu erwarten. Trotz aller Bemühungen der Entwickler enthält die 5G-Technologie Schwachstellen, deren Erkennung durch mangelnde Erfahrung in der neuen Umgebung erschwert wird. Wir haben ein kleines 5G-Netzwerk untersucht und drei Arten von Sicherheitslücken identifiziert, die wir in diesem Beitrag diskutieren werden.

Während Enthusiasten gespannt auf die massive Einführung von Netzwerken der fünften Generation warten, reiben sich Cyberkriminelle die Hände, um neue Gewinnmöglichkeiten zu erwarten. Trotz aller Bemühungen der Entwickler enthält die 5G-Technologie Schwachstellen, deren Erkennung durch mangelnde Erfahrung in der neuen Umgebung erschwert wird. Wir haben ein kleines 5G-Netzwerk untersucht und drei Arten von Sicherheitslücken identifiziert, die wir in diesem Beitrag diskutieren werden.Studienobjekt

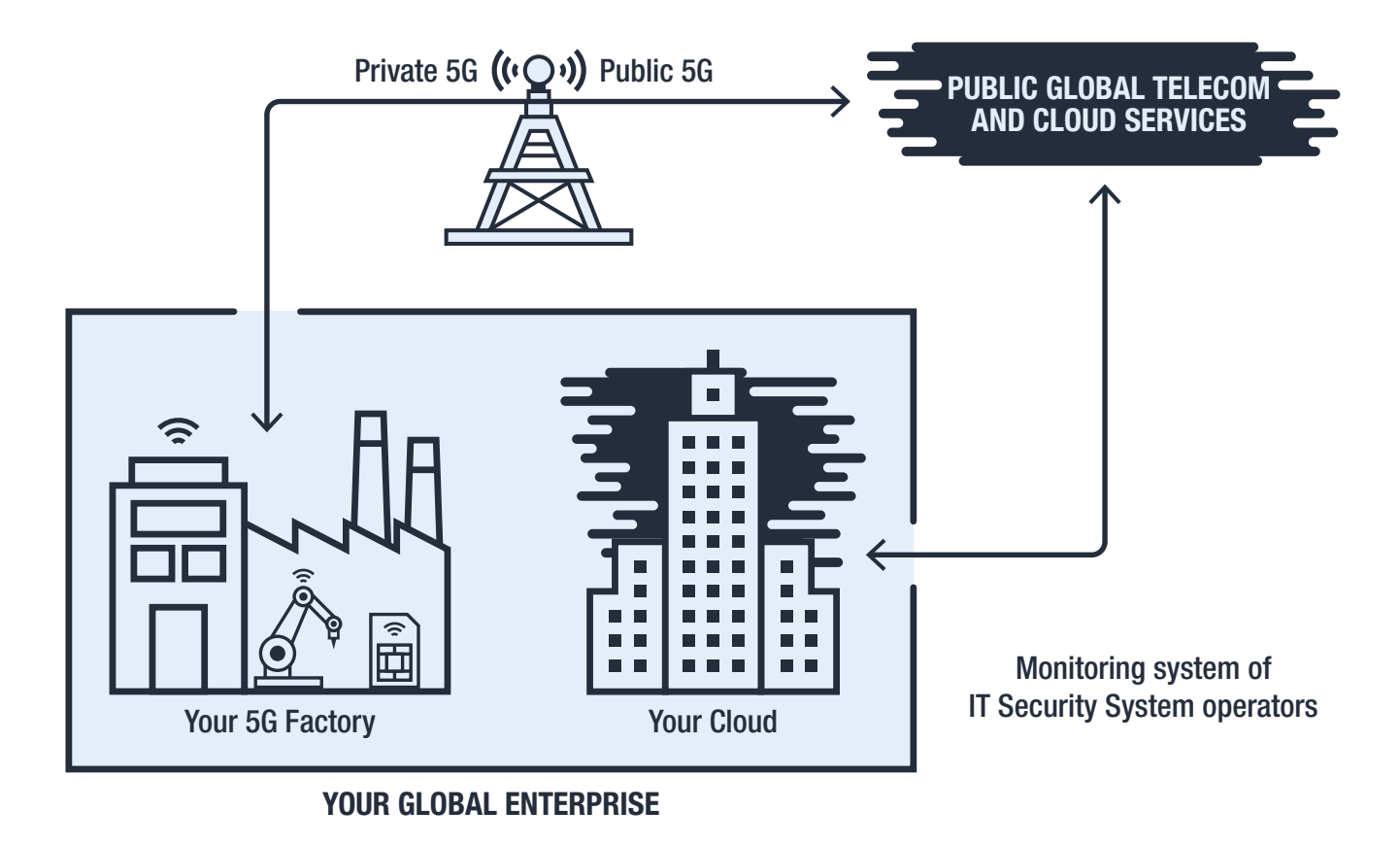

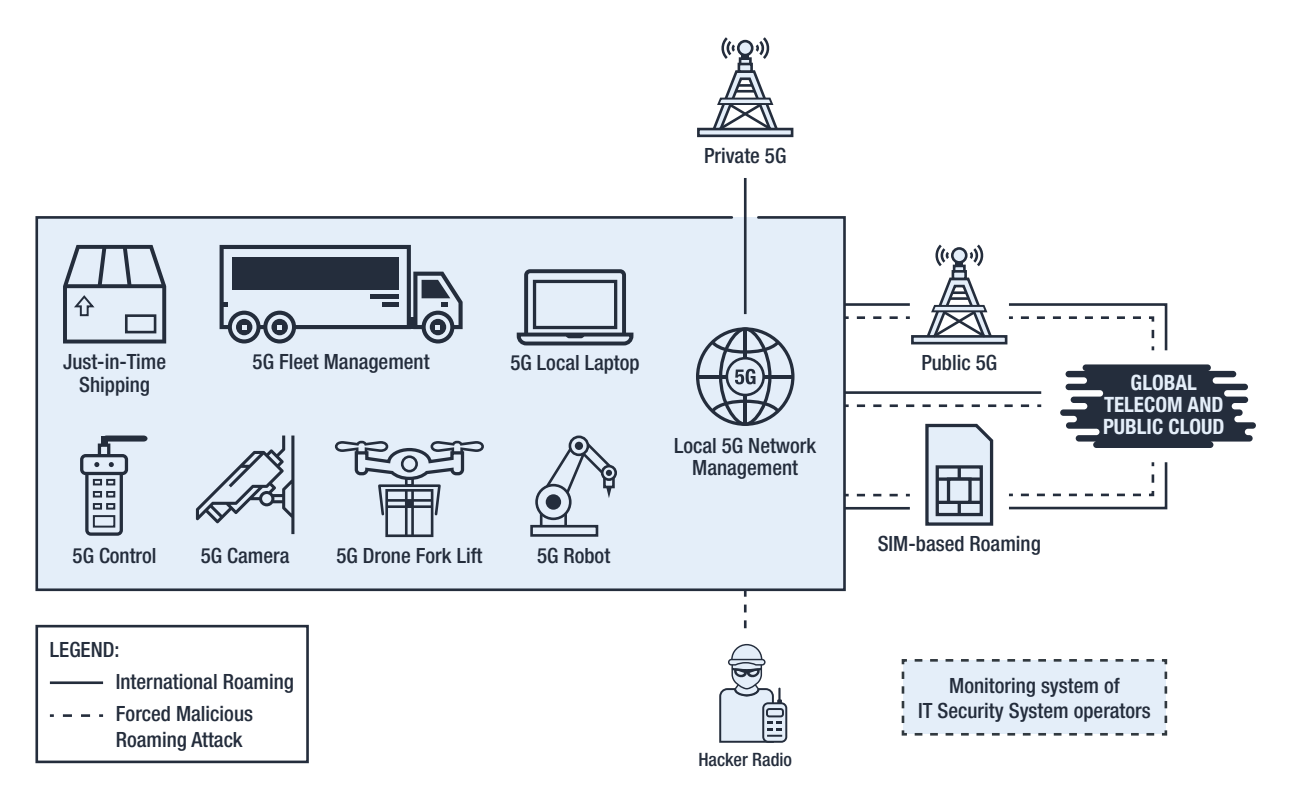

Betrachten Sie das einfachste Beispiel - ein nicht öffentliches 5G-Campus-Netzwerk (Non-Public Network, NPN), das über öffentliche Kommunikationskanäle mit der Außenwelt verbunden ist. Es sind solche Netzwerke, die in naher Zukunft in allen am 5G-Rennen beteiligten Ländern als typisch eingesetzt werden. Die potenzielle Umgebung für die Bereitstellung von Netzwerken dieser Konfiguration sind „intelligente“ Unternehmen, „intelligente“ Städte, Büros großer Unternehmen und andere ähnliche Standorte mit einem hohen Maß an Steuerbarkeit. NPN-Infrastruktur: Das geschlossene Netzwerk des Unternehmens ist über öffentliche Kanäle mit dem globalen 5G-Netzwerk verbunden. Quelle: Trend MicroIm Gegensatz zu Netzwerken der vierten Generation konzentrieren sich 5G-Netzwerke auf die Echtzeit-Datenverarbeitung, sodass ihre Architektur einem mehrschichtigen Kuchen ähnelt. Durch die Aufteilung in Ebenen können Sie die Interaktion vereinfachen, indem Sie die API für die Interaktion zwischen Ebenen standardisieren.

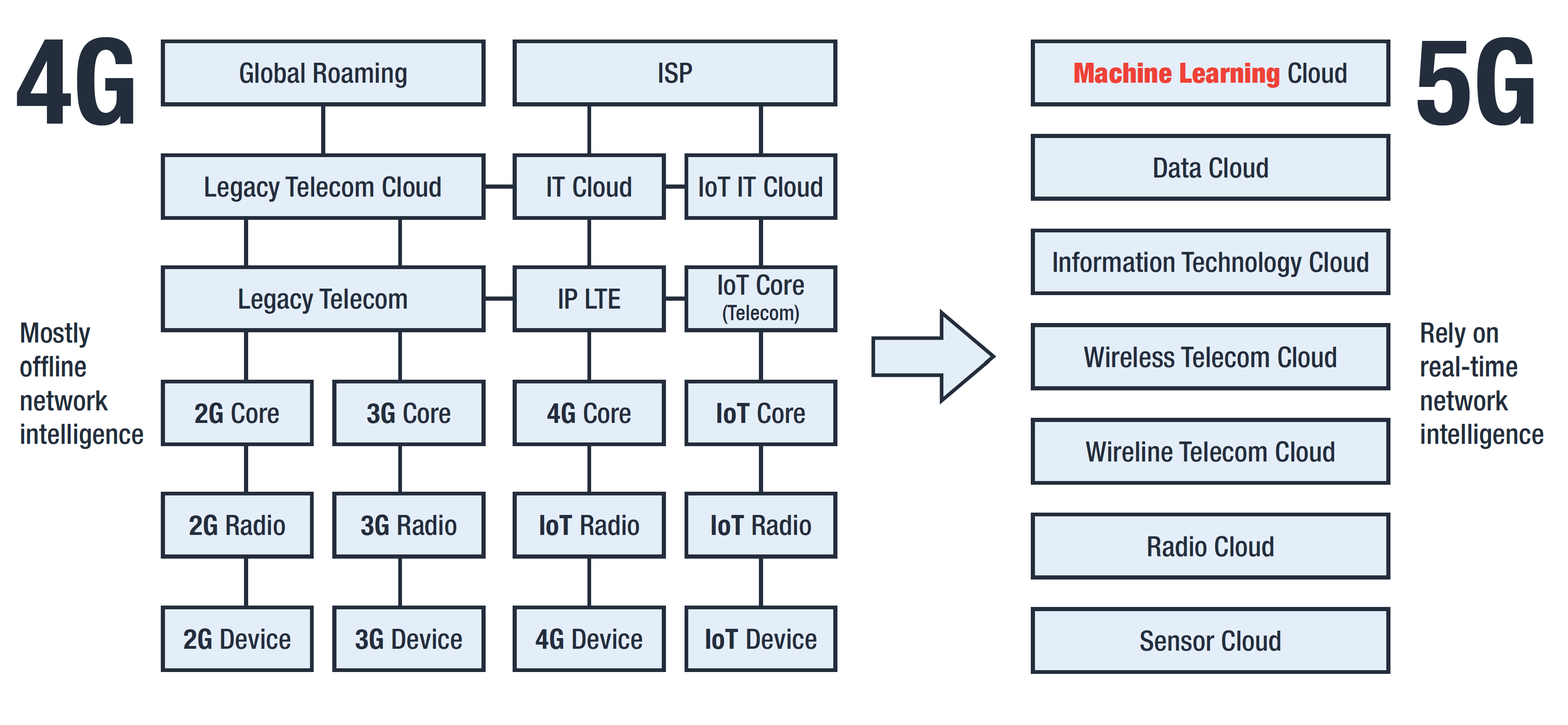

NPN-Infrastruktur: Das geschlossene Netzwerk des Unternehmens ist über öffentliche Kanäle mit dem globalen 5G-Netzwerk verbunden. Quelle: Trend MicroIm Gegensatz zu Netzwerken der vierten Generation konzentrieren sich 5G-Netzwerke auf die Echtzeit-Datenverarbeitung, sodass ihre Architektur einem mehrschichtigen Kuchen ähnelt. Durch die Aufteilung in Ebenen können Sie die Interaktion vereinfachen, indem Sie die API für die Interaktion zwischen Ebenen standardisieren. Vergleich von 4G- und 5G-Architekturen. Quelle: Trend MicroDas Ergebnis ist eine verbesserte Automatisierung und Skalierbarkeit, die für die Verarbeitung großer Informationsmengen aus dem Internet der Dinge (IoT) von entscheidender Bedeutung ist.Die Isolierung der im 5G-Standard festgelegten Ebenen führt zu einem neuen Problem: Die Sicherheitssysteme, die innerhalb des NPN-Netzwerks arbeiten, schützen das Objekt und seine private Cloud, die Sicherheitssysteme externer Netzwerke - ihre interne Infrastruktur. Der Verkehr zwischen NPN und externen Netzwerken wird als sicher angesehen, da er von sicheren Systemen stammt, aber tatsächlich von niemandem geschützt wird.In unserer kürzlich durchgeführten Studie " Sichern von 5G durch Cyber-Telecom Identity Federation" stellen wir verschiedene Cyber-Angriffsszenarien in einem 5G-Netzwerk vor, die Folgendes ausnutzen:

Vergleich von 4G- und 5G-Architekturen. Quelle: Trend MicroDas Ergebnis ist eine verbesserte Automatisierung und Skalierbarkeit, die für die Verarbeitung großer Informationsmengen aus dem Internet der Dinge (IoT) von entscheidender Bedeutung ist.Die Isolierung der im 5G-Standard festgelegten Ebenen führt zu einem neuen Problem: Die Sicherheitssysteme, die innerhalb des NPN-Netzwerks arbeiten, schützen das Objekt und seine private Cloud, die Sicherheitssysteme externer Netzwerke - ihre interne Infrastruktur. Der Verkehr zwischen NPN und externen Netzwerken wird als sicher angesehen, da er von sicheren Systemen stammt, aber tatsächlich von niemandem geschützt wird.In unserer kürzlich durchgeführten Studie " Sichern von 5G durch Cyber-Telecom Identity Federation" stellen wir verschiedene Cyber-Angriffsszenarien in einem 5G-Netzwerk vor, die Folgendes ausnutzen:- Sicherheitslücken auf der SIM-Karte,

- Netzwerkschwachstellen

- Sicherheitslücken im Identifikationssystem.

Betrachten Sie jede Sicherheitsanfälligkeit genauer.Sicherheitslücken auf der SIM-Karte

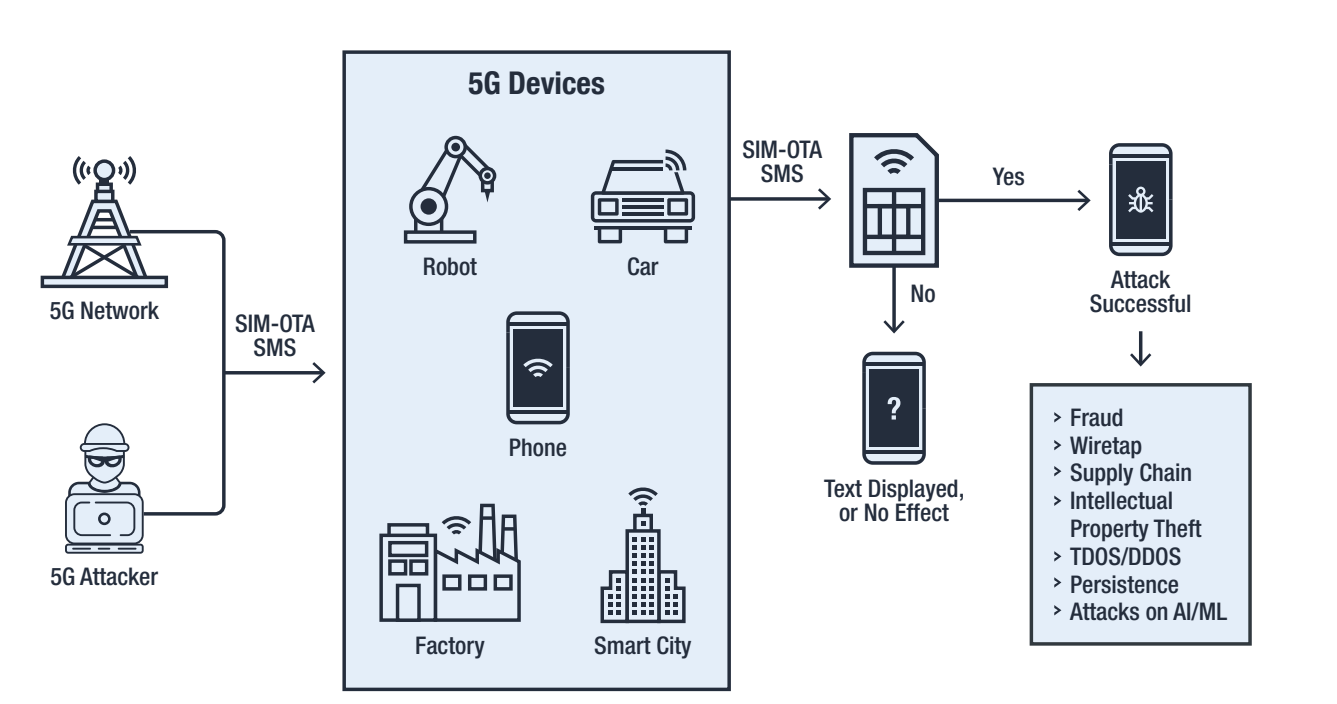

Eine SIM-Karte ist ein komplexes Gerät, auf dem sogar eine ganze Reihe integrierter Anwendungen vorhanden sind - SIM Toolkit, STK. Eines dieser Programme, S @ T Browser, kann theoretisch zum Anzeigen der internen Websites des Betreibers verwendet werden. In der Praxis wurde es jedoch lange vergessen und seit 2009 nicht mehr aktualisiert, da jetzt andere Funktionen diese Funktionen ausführen.Das Problem ist, dass sich der S @ T-Browser als anfällig herausstellte: Eine speziell vorbereitete Dienst-SMS hackt die SIM-Karte und zwingt sie, die für den Hacker erforderlichen Befehle auszuführen, und der Benutzer des Telefons oder Geräts wird nichts Ungewöhnliches bemerken. Der Angriff heißt Simjaker und bietet Angreifern viele Möglichkeiten. Simjacking-Angriff auf ein 5G-Netzwerk. Quelle: Trend MicroInsbesondere kann der Angreifer Informationen über den Standort des Teilnehmers, seine Gerätekennung (IMEI) und den Mobilfunkmast (Zellen-ID) übertragen sowie das Telefon zwingen, eine Nummer zu wählen, SMS zu senden, einen Link in einem Browser zu öffnen und sogar eine SIM-Karte zu trennen.Im Zusammenhang mit 5G-Netzwerken wird diese Sicherheitsanfälligkeit von SIM-Karten angesichts der Anzahl der angeschlossenen Geräte zu einem ernsthaften Problem. Obwohl SIMAlliance neue Standards für SIM-Karten für 5G mit erhöhter Sicherheit entwickelt hat , ist die Verwendung "alter" SIM-Karten in Netzwerken der fünften Generation weiterhin möglich . Und da alles so funktioniert, muss man nicht mit einem schnellen Austausch bestehender SIM-Karten rechnen.

Simjacking-Angriff auf ein 5G-Netzwerk. Quelle: Trend MicroInsbesondere kann der Angreifer Informationen über den Standort des Teilnehmers, seine Gerätekennung (IMEI) und den Mobilfunkmast (Zellen-ID) übertragen sowie das Telefon zwingen, eine Nummer zu wählen, SMS zu senden, einen Link in einem Browser zu öffnen und sogar eine SIM-Karte zu trennen.Im Zusammenhang mit 5G-Netzwerken wird diese Sicherheitsanfälligkeit von SIM-Karten angesichts der Anzahl der angeschlossenen Geräte zu einem ernsthaften Problem. Obwohl SIMAlliance neue Standards für SIM-Karten für 5G mit erhöhter Sicherheit entwickelt hat , ist die Verwendung "alter" SIM-Karten in Netzwerken der fünften Generation weiterhin möglich . Und da alles so funktioniert, muss man nicht mit einem schnellen Austausch bestehender SIM-Karten rechnen. Böswilliger Einsatz von Roaming. Quelle: Trend MicroMit Simjacking können Sie die SIM-Karte in den Roaming-Modus zwingen und eine Verbindung zum vom Angreifer kontrollierten Mobilfunkmast herstellen. In diesem Fall kann der Angreifer die Einstellungen der SIM-Karte ändern, um Telefongespräche abzuhören, Malware einzuführen und verschiedene Arten von Angriffen mit einem Gerät auszuführen, das eine gehackte SIM-Karte enthält. Er wird dies durch die Tatsache tun können, dass die Interaktion mit Geräten beim Roaming unter Umgehung der Sicherheitsverfahren für Geräte im "Heim" -Netzwerk erfolgt.

Böswilliger Einsatz von Roaming. Quelle: Trend MicroMit Simjacking können Sie die SIM-Karte in den Roaming-Modus zwingen und eine Verbindung zum vom Angreifer kontrollierten Mobilfunkmast herstellen. In diesem Fall kann der Angreifer die Einstellungen der SIM-Karte ändern, um Telefongespräche abzuhören, Malware einzuführen und verschiedene Arten von Angriffen mit einem Gerät auszuführen, das eine gehackte SIM-Karte enthält. Er wird dies durch die Tatsache tun können, dass die Interaktion mit Geräten beim Roaming unter Umgehung der Sicherheitsverfahren für Geräte im "Heim" -Netzwerk erfolgt.Netzwerkschwachstellen

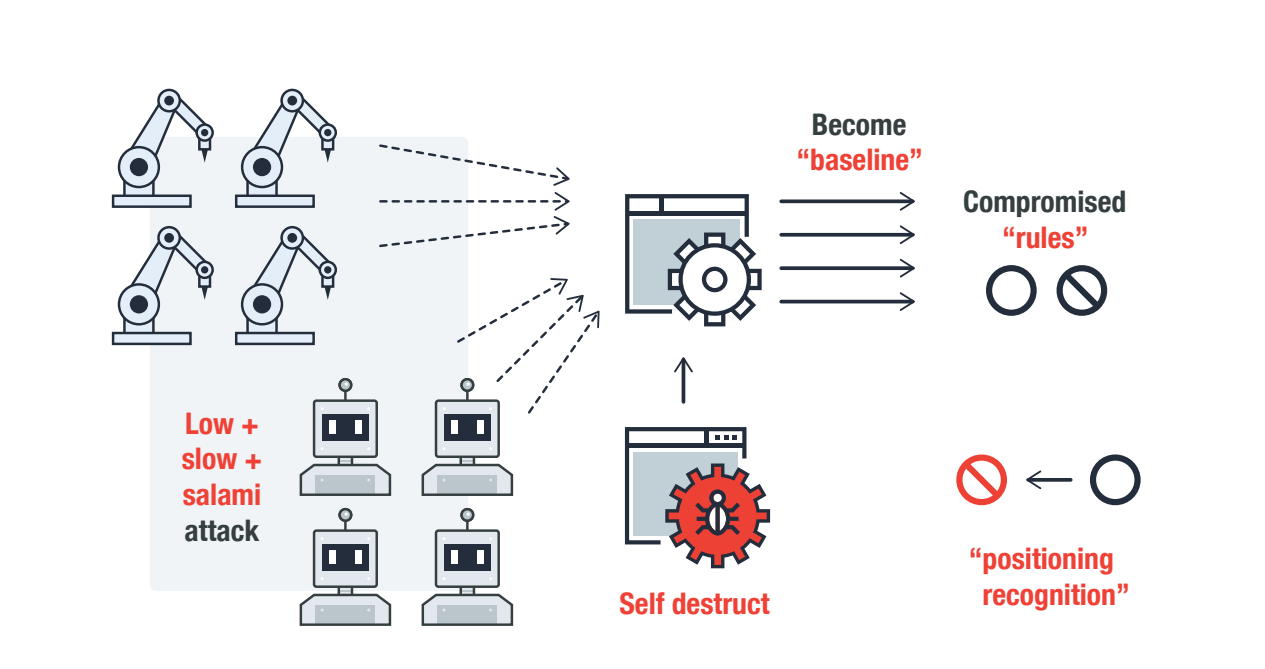

Angreifer können die Einstellungen einer kompromittierten SIM-Karte ändern, um ihre Probleme zu lösen. Die relative Leichtigkeit und Heimlichkeit des Simjaking-Angriffs ermöglicht es, ihn fortlaufend auszuführen und die Kontrolle über immer mehr neue Geräte zu übernehmen, wobei langsam und geduldig ( niedriger und langsamer Angriff ) Teile des Netzwerks wie Salami-Scheiben ( Salami-Angriff ) abgeschnitten werden . Die Verfolgung dieser Auswirkungen ist äußerst schwierig und in einem komplexen verteilten 5G-Netzwerk nahezu unrealistisch. Allmähliche Einführung in das 5G-Netzwerk mithilfe von Low- und Slow + Salami-Angriffen. Quelle: Trend MicroUnd da in 5G-Netzwerken keine Sicherheitskontrollmechanismen für SIM-Karten integriert sind, können Angreifer nach und nach ihre eigenen Regeln innerhalb der 5G-Kommunikationsdomäne festlegen, indem sie erfasste SIM-Karten verwenden, um Geld zu stehlen, auf Netzwerkebene zu autorisieren, Malware zu installieren und andere illegale Aktivitäten durchzuführen.Besonders besorgniserregend ist das Erscheinen von Tools in Hackerforen, die die Erfassung von SIM-Karten mithilfe von Simjaking automatisieren, da die Verwendung solcher Tools für Netzwerke der fünften Generation Angreifern nahezu unbegrenzte Möglichkeiten bietet, Angriffe zu skalieren und vertrauenswürdigen Datenverkehr zu ändern.

Allmähliche Einführung in das 5G-Netzwerk mithilfe von Low- und Slow + Salami-Angriffen. Quelle: Trend MicroUnd da in 5G-Netzwerken keine Sicherheitskontrollmechanismen für SIM-Karten integriert sind, können Angreifer nach und nach ihre eigenen Regeln innerhalb der 5G-Kommunikationsdomäne festlegen, indem sie erfasste SIM-Karten verwenden, um Geld zu stehlen, auf Netzwerkebene zu autorisieren, Malware zu installieren und andere illegale Aktivitäten durchzuführen.Besonders besorgniserregend ist das Erscheinen von Tools in Hackerforen, die die Erfassung von SIM-Karten mithilfe von Simjaking automatisieren, da die Verwendung solcher Tools für Netzwerke der fünften Generation Angreifern nahezu unbegrenzte Möglichkeiten bietet, Angriffe zu skalieren und vertrauenswürdigen Datenverkehr zu ändern.Sicherheitslücken bei der Identifizierung

Eine SIM-Karte wird verwendet, um das Gerät im Netzwerk zu identifizieren. Wenn die SIM-Karte aktiv ist und einen positiven Kontostand aufweist, wird das Gerät automatisch als legitim angesehen und verursacht auf der Ebene der Erkennungssysteme keinen Verdacht. Die Sicherheitslücke der SIM-Karte selbst macht das gesamte Identifikationssystem anfällig. IT-Sicherheitssysteme können ein illegal verbundenes Gerät einfach nicht verfolgen, wenn es sich mit der durch Simjaking gestohlenen Identität im Netzwerk registriert.Es stellt sich heraus, dass der Hacker, der über eine gehackte SIM-Karte eine Verbindung zum Netzwerk hergestellt hat, Zugriff auf der Ebene des aktuellen Eigentümers erhält, da IT-Systeme keine Geräte mehr überprüfen, die auf Netzwerkebene authentifiziert wurden.Die garantierte Identifizierung zwischen der Software und der Netzwerkschicht fügt ein weiteres Problem hinzu: Kriminelle können absichtlich „Rauschen“ für Intrusion Detection-Systeme erzeugen, indem sie ständig verschiedene verdächtige Aktionen für erfasste legitime Geräte ausführen. Da der Betrieb automatischer Erkennungssysteme auf der Analyse von Statistiken basiert, werden die Schwellenwerte für den Alarm schrittweise erhöht, um sicherzustellen, dass auf reale Angriffe nicht reagiert wird. Eine solche Langzeitbelichtung kann durchaus die Funktionsweise des gesamten Netzwerks verändern und statistische „blinde Flecken“ für Erkennungssysteme erzeugen. Kriminelle, die solche Zonen kontrollieren, können Angriffe auf Daten im Netzwerk und auf physische Geräte ausführen, Denial-of-Service organisieren und anderen Schaden anrichten.Lösung: Unified Identity Verification

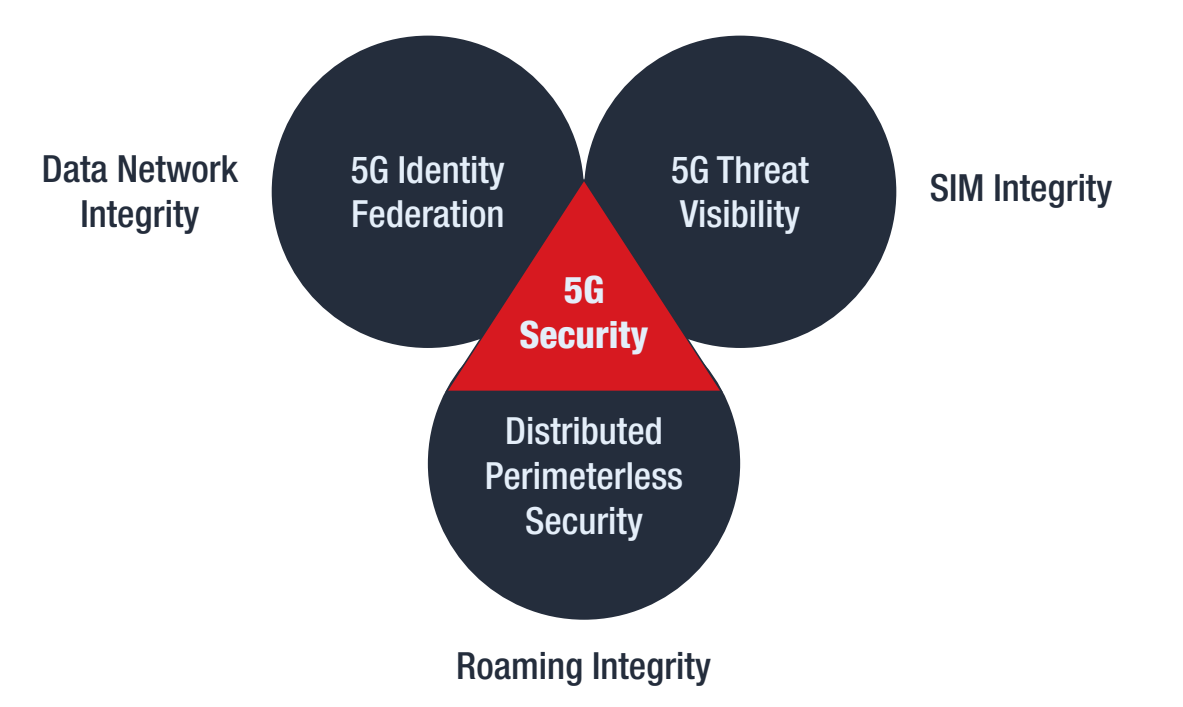

Die Schwachstellen des untersuchten 5G-NPN-Netzwerks sind eine Folge der fragmentierten Sicherheitsverfahren auf Kommunikationsebene, der Ebene der SIM-Karten und -Geräte sowie der Ebene der Roaming-Interaktion zwischen Netzwerken. Um dieses Problem zu lösen, muss gemäß dem Prinzip der Nullvertrauensstellung ( Zero-Trust Architecture, ZTA ) die Authentifizierung von Geräten, die in jeder Phase mit dem Netzwerk verbunden sind, durch Implementierung des FIdAM-Modells ( Föderated Identity and Access Management) sichergestellt werden .Das Prinzip von ZTA besteht darin, die Sicherheit auch dann aufrechtzuerhalten, wenn das Gerät unkontrolliert ist, sich bewegt oder sich außerhalb des Netzwerkbereichs befindet. Ein Verbundauthentifizierungsmodell ist ein 5G-Sicherheitsansatz, der eine einzige, konsistente Architektur für Authentifizierung, Zugriffsrechte, Datenintegrität und andere Komponenten und Technologien in 5G-Netzwerken bietet.Dieser Ansatz eliminiert die Möglichkeit, einen "Roaming" -Turm in das Netzwerk einzuführen und erfasste SIM-Karten darauf umzuleiten. IT-Systeme können die Verbindung von Fremdgeräten vollständig erkennen und störenden Datenverkehr blockieren, der statistisches Rauschen erzeugt.Um die SIM-Karte vor Änderungen zu schützen, müssen zusätzliche Integritätsprüfungen eingeführt werden, die möglicherweise als Blockchain-basierte SIM-Anwendung implementiert sind. Die Anwendung kann zur Authentifizierung von Geräten und Benutzern sowie zur Überprüfung der Integrität der Firmware- und SIM-Karteneinstellungen sowohl beim Roaming als auch bei der Arbeit in einem Heimnetzwerk verwendet werden.

Zusammenfassen

Die Lösung der identifizierten 5G-Sicherheitsprobleme kann als Kombination von drei Ansätzen dargestellt werden:- Implementierung eines Verbundmodells zur Identifizierung und Zugriffskontrolle, das die Datenintegrität im Netzwerk gewährleistet;

- Gewährleistung der vollständigen Sichtbarkeit von Bedrohungen durch Implementierung einer verteilten Registrierung zur Überprüfung der Legitimität und Integrität von SIM-Karten;

- die Bildung eines verteilten Sicherheitssystems ohne Grenzen, das Probleme der Interaktion mit Geräten beim Roaming löst.

Die praktische Umsetzung dieser Maßnahmen erfordert Zeit und erhebliche Kosten. Die Bereitstellung von 5G-Netzwerken ist jedoch überall möglich. Daher müssen Sie sofort mit der Behebung von Sicherheitslücken beginnen.Source: https://habr.com/ru/post/undefined/

All Articles