حذرت هيئة إصدار الشهادات Sectigo (Comodo) المستخدمين قبل انتهاء صلاحية شهادة جذر AddTrust ، التي تم استخدامها للتوقيع التبادلي ، لضمان التوافق مع الأجهزة القديمة التي ليس لديها شهادة جذر USERTrust جديدة في التخزين.انتهت صلاحية AddTrust في 20 مايو 2020 الساعة 10:48:38 بالتوقيت العالمي. لسوء الحظ ، ظهرت المشكلات ليس فقط في المتصفحات القديمة ، ولكن أيضًا في العملاء غير المتصفحات استنادًا إلى OpenSSL 1.0.x و LibreSSL و GnuTLS . على سبيل المثال ، في أجهزة فك التشفير Roku (انظر الإجابة في الدعم الفني بتاريخ 05/30/2020 ) ، Heroku ، في Fortinet ، تطبيقات Chargify ، على النظام الأساسي .NET Core 2.0 في Linux والعديد من التطبيقات الأخرى.كان من المفترض أن المشكلة ستؤثر فقط على الأنظمة القديمة (Android 2.3 و Windows XP و Mac OS X 10.11 و iOS 9 وما إلى ذلك) ، حيث يمكن للمتصفحات الحديثة استخدام شهادة الجذر USERTRust الثانية ، كما هو موضح في الرسم التخطيطي.

حذرت هيئة إصدار الشهادات Sectigo (Comodo) المستخدمين قبل انتهاء صلاحية شهادة جذر AddTrust ، التي تم استخدامها للتوقيع التبادلي ، لضمان التوافق مع الأجهزة القديمة التي ليس لديها شهادة جذر USERTrust جديدة في التخزين.انتهت صلاحية AddTrust في 20 مايو 2020 الساعة 10:48:38 بالتوقيت العالمي. لسوء الحظ ، ظهرت المشكلات ليس فقط في المتصفحات القديمة ، ولكن أيضًا في العملاء غير المتصفحات استنادًا إلى OpenSSL 1.0.x و LibreSSL و GnuTLS . على سبيل المثال ، في أجهزة فك التشفير Roku (انظر الإجابة في الدعم الفني بتاريخ 05/30/2020 ) ، Heroku ، في Fortinet ، تطبيقات Chargify ، على النظام الأساسي .NET Core 2.0 في Linux والعديد من التطبيقات الأخرى.كان من المفترض أن المشكلة ستؤثر فقط على الأنظمة القديمة (Android 2.3 و Windows XP و Mac OS X 10.11 و iOS 9 وما إلى ذلك) ، حيث يمكن للمتصفحات الحديثة استخدام شهادة الجذر USERTRust الثانية ، كما هو موضح في الرسم التخطيطي. سلسلة الشهاداتولكن في 30 مايو 2020 ، في الواقع ، بدأت الأعطال في مئات من خدمات الويب التي استخدمت مكتبات OpenSSL 1.0.x و GnuTLS المجانية. توقف إنشاء اتصال آمن مع خطأ تقادم الشهادة. تم إغلاقالتذكرة المقابلة في أداة تتبع أخطاء OpenSSL (اسم المستخدم وكلمة المرور: الضيف) في 25 فبراير 2020 فقط للإصدار OpenSSL 1.1.0.

سلسلة الشهاداتولكن في 30 مايو 2020 ، في الواقع ، بدأت الأعطال في مئات من خدمات الويب التي استخدمت مكتبات OpenSSL 1.0.x و GnuTLS المجانية. توقف إنشاء اتصال آمن مع خطأ تقادم الشهادة. تم إغلاقالتذكرة المقابلة في أداة تتبع أخطاء OpenSSL (اسم المستخدم وكلمة المرور: الضيف) في 25 فبراير 2020 فقط للإصدار OpenSSL 1.1.0.لماذا يحدث خطأ

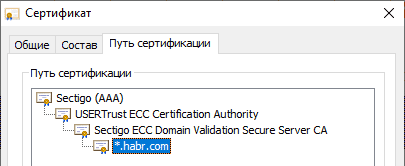

عندما يتصل العميل ، يرسله خادم TLS شهادته. يجب على العميل إنشاء سلسلة من الشهادات من شهادة الخادم إلى الشهادة الجذر التي يثق بها العميل. لمساعدة العميل في بناء هذه السلسلة ، يرسل الخادم شهادة وسيطة إضافية واحدة أو أكثر مع الشهادة الخاصة به. على سبيل المثال ، يرسل موقع ويب الشهادتين التاليتين:

على سبيل المثال ، يرسل موقع ويب الشهادتين التاليتين:1.

الموضوع = * .habr.com

الناشر = Sectigo ECC التحقق من صحة المجال خادم CA آمن

بداية العمل = السبت 30 مايو 2020 3:00:00

تاريخ الانتهاء = الجمعة 3 ديسمبر 2021 2:59:59

2.

الموضوع = Sectigo ECC التحقق من صحة المجال خادم CA آمن

الناشر = مرجع مصدق USERTrust ECC

بداية العمل = الجمعة 2 نوفمبر 2018 3:00:00

نهاية العمل = الأربعاء 1 يناير 2031 2:59:59

الشهادة الأولى تنتمي إلى الخادم وتم إصدارها من قبل المرجع المصدق Sectigo. والثاني صادر عن المرجع المصدق USERTrust ECC وهو شهادة الجذر. تشكل هاتان الشهادتان سلسلة كاملة لجذر موثوق به.ومع ذلك ، فإن المرجع المصدق USERTrust جذر جديد نسبيًا. تم إنشاؤه في عام 2010 ، واستغرق الأمر سنوات عديدة ليثق به جميع العملاء. في العام الماضي ، كانت هناك تقارير تفيد بأن عملاء الأفراد لا يثقون في هذا الجذر. لذلك ، ترسل بعض الخوادم شهادة وسيطة إضافية من هيئة مصادقة USERTrust ECC صادرة عن AddTrust External CA Root إلى العميل. تم إنشاء هذه الشهادة في عام 2000 ، وكانت شهادته التي انتهت في 30 مايو 2020.بالنسبة لمدققي الشهادات المؤهلين ، بما في ذلك المتصفحات الحديثة ، لم يتسبب هذا في مشاكل ، لأنهم أنفسهم يمكنهم بناء سلسلة من الثقة قبل USERTrust ، ولكن كانت هناك مشكلة مع العملاء الذين يستخدمون OpenSSL 1.0.x أو GnuTLS. حتى إذا كان هؤلاء العملاء يثقون بسلطة التصديق على جذر USERTrust ويريدون إنشاء سلسلة لها ، فلا يزالون ينتهي بهم المطاف بسلسلة إلى AddTrust External CA Root ، مما يؤدي إلى فشل التحقق من الشهادة.قدمت شركة Sectigo شهادة وسيطة بديلة موقعة بالتقاطع عبر خدمات AAA ، والتي ستكون صالحة حتى عام 2028.التحقق من الخدمات الخاصة بك

يُشجع معالج الخادم ومعامل تطبيق العميل على التحقق من سلسلة الشهادات الخاصة بهم للحصول على شهادة جذر AddTrust قديمة.بشكل أساسي ، تحتاج فقط إلى إزالة AddTrust External CA Root من سلسلة الثقة.لمشغلي الخادم هناك خدمة ما هو بلدي سلسلة الشهادة؟ ، الذي ينفذ هذا الفحص ويساعد على إنشاء سلسلة ثقة جديدة مع جميع الشهادات المتوسطة اللازمة. ليس من الضروري تضمين شهادة الجذر في هذه السلسلة ، لأن جميع العملاء لديهم بالفعل في المتجر. بالإضافة إلى ذلك ، فإن تضمينه في السلسلة غير فعال ببساطة بسبب زيادة حجم مصافحة SSL.يُنصح مشغلو تطبيقات العميل بالترقية إلى أحدث مكتبة TLS. إذا لم يكن ذلك ممكنًا ، يجب إزالة شهادة AddTrust External CA Root من التخزين الخاص بك. إذا لم يكن موجودًا في المستودع ، فسيتم بناء سلسلة الثقة الصحيحة لشهادة الجذر الجديدة USERTrust RSA المرجع المصدق ، بحيث يمر فحص TLS بشكل صحيح.لإزالة جذر المرجع المصدق الخارجي AddTrust ، عليك القيام بما يلي :- تحرير

/etc/ca-certificates.confوالتعليقmozilla/AddTrust_External_Root.crt

- يركض

update-ca-certificates

لإصلاح المشكلة ، يقترح Fedora و RHEL إضافة شهادة AddTrust إلى القائمة السوداء: trust dump --filter "pkcs11:id=%AD%BD%98%7A%34%B4%26%F7%FA%C4%26%54%EF%03%BD%E0%24%CB%54%1A;type=cert" \

> /etc/pki/ca-trust/source/blacklist/addtrust-external-root.p11-kit

update-ca-trust extract

لكن هذه الطريقة لا تعمل مع GnuTLS.انظر أيضًا:

" مشكلة شهادات Sectigo بعد 30 مايو 2020 وطريقة الحل " على مدونة شركة هبر

حلول البنية التحتية للمفاتيح العمومية لمؤسستك. اتصل بنا +7 (499) 678 2210 ، sales-ru@globalsign.com.

حلول البنية التحتية للمفاتيح العمومية لمؤسستك. اتصل بنا +7 (499) 678 2210 ، sales-ru@globalsign.com.