في هذه المقالة ، سنلقي نظرة على عدد من الإعدادات الاختيارية ولكنها مفيدة:هذه المادة ما هي إلا تكملة، تبدأ رؤية oVirt في 2 ساعة الجزء 1 و الجزء 2 .مقالات

- المقدمة

- تركيب مدير (محرك ovirt) و hypervisors (المضيفين)

- الإعدادات المتقدمة - نحن هنا

- العمليات الأساسية

إعدادات مدير إضافية

لتوفير الراحة ، سنقوم بتوفير حزم إضافية:$ sudo yum install bash-completion vim

لتمكين الإكمال التلقائي ، يجب تبديل أوامر إكمال bash إلى bash.إضافة أسماء DNS إضافية

هذا مطلوب عندما تحتاج إلى الاتصال بالمدير عن طريق اسم بديل (CNAME أو اسم مستعار أو مجرد اسم قصير بدون لاحقة المجال). لأسباب أمنية ، يسمح المدير فقط بالاتصالات باستخدام قائمة الأسماء المسموح بها.إنشاء ملف تكوين:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-sso-setup.conf

المحتوى التالي:SSO_ALTERNATE_ENGINE_FQDNS="ovirt.example.com some.alias.example.com ovirt"

وأعد تشغيل المدير:$ sudo systemctl restart ovirt-engine

تكوين المصادقة من خلال م

يحتوي oVirt على قاعدة مستخدمين مدمجة ، ولكن يتم دعم موفري LDAP الخارجيين أيضًا ، بما في ذلك ميلادي.إن أبسط طريقة للتكوين النموذجي هي بدء المعالج وإعادة تشغيل المدير:$ sudo yum install ovirt-engine-extension-aaa-ldap-setup

$ sudo ovirt-engine-extension-aaa-ldap-setup

$ sudo systemctl restart ovirt-engine

مثال المعالج$

sudo ovirt-engine-extension-aaa-ldap-setupAvailable LDAP implementations:

…

3 — Active Directory

…

Please select:

3Please enter Active Directory Forest name:

example.com

Please select protocol to use (startTLS, ldaps, plain)

[startTLS]:

Please select method to obtain PEM encoded CA certificate (File, URL, Inline, System, Insecure):

URLURL:

wwwca.example.com/myRootCA.pemEnter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous):

CN=oVirt-Engine,CN=Users,DC=example,DC=comEnter search user password:

*password*[ INFO ] Attempting to bind using 'CN=oVirt-Engine,CN=Users,DC=example,DC=com'

Are you going to use Single Sign-On for Virtual Machines (Yes, No)

[Yes]:

Please specify profile name that will be visible to users

[example.com]:

Please provide credentials to test login flow:

Enter user name:

someAnyUserEnter user password:

…

[ INFO ] Login sequence executed successfully

…

Select test sequence to execute (Done, Abort, Login, Search)

[Done]:

[ INFO ] Stage: Transaction setup

…

CONFIGURATION SUMMARY

…

استخدام المعالج مناسب لمعظم الحالات. بالنسبة للتكوينات المعقدة ، تكون الإعدادات يدوية. اقرأ المزيد في وثائق oVirt و Users and Roles . بعد توصيل Engine بـ AD بنجاح ، سيظهر ملف تعريف إضافي في نافذة الاتصال ، وفي علامة التبويب أذونات لكائنات النظام - القدرة على إصدار أذونات للمستخدمين ومجموعات AD. وتجدر الإشارة إلى أن الدليل الخارجي للمستخدمين والمجموعات لا يمكن أن يكون فقط م ، ولكن أيضًا IPA ، eDirectory ، إلخ.تعدد المسارات

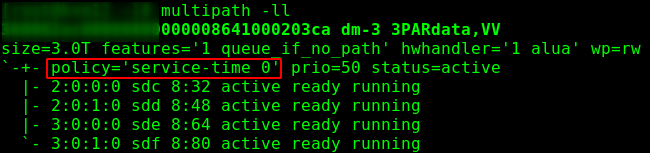

في بيئة الإنتاج ، يجب توصيل نظام التخزين بالمضيف من خلال العديد من مسارات الإدخال / الإخراج المستقلة المتعددة. كقاعدة ، لا توجد مشاكل في CentOS (وبالتالي oVirt) في إنشاء مسارات متعددة للأجهزة (find_multipaths yes). يتم وصف الإعدادات الإضافية لـ FCoE في الجزء 2 . يجدر الانتباه إلى توصية الشركة المصنعة لأنظمة التخزين - يوصي الكثيرون باستخدام سياسة Round-robin ، افتراضيًا ، يتم استخدام خدمة Linux في Enterprise Linux 7.على سبيل المثال ، 3PARHPE 3PAR Red Hat Enterprise Linux, CentOS Linux, Oracle Linux, and OracleVM Server Implementation Guide EL Host Generic-ALUA Persona 2, /etc/multipath.conf :

defaults {

polling_interval 10

user_friendly_names no

find_multipaths yes

}

devices {

device {

vendor "3PARdata"

product "VV"

path_grouping_policy group_by_prio

path_selector "round-robin 0"

path_checker tur

features "0"

hardware_handler "1 alua"

prio alua

failback immediate

rr_weight uniform

no_path_retry 18

rr_min_io_rq 1

detect_prio yes

fast_io_fail_tmo 10

dev_loss_tmo "infinity"

}

}

:

systemctl restart multipathd

. 1 — - .

. 1 — - . . 2 — - .

. 2 — - . إعداد إدارة الطاقة

يتيح لك القيام ، على سبيل المثال ، بإعادة ضبط الجهاز للجهاز ، إذا كان المحرك لا يمكنه تلقي استجابة من المضيف لفترة طويلة. نفذت من خلال وكيل السياج.احسب -> Hosts -> HOST - Edit -> Power Management ، ثم مكّن "Enable Power Management" وأضف الوكيل - "Add Fence Agent" -> + .نشير إلى النوع (على سبيل المثال ، يجب تحديد ilo4 لـ iLO5) ، واسم / عنوان واجهة ipmi ، بالإضافة إلى اسم المستخدم / كلمة المرور. من المستحسن إنشاء مستخدم منفصل (على سبيل المثال ، oVirt-PM) ، وفي حالة iLO ، منحه امتيازات:- تسجيل الدخول

- وحدة التحكم عن بعد

- القوة الافتراضية وإعادة الضبط

- الوسائط الافتراضية

- تكوين إعدادات iLO

- إدارة حسابات المستخدمين

لا تسأل لماذا ، يتم اختياره تجريبيا. يتطلب وكيل المبارزة في وحدة التحكم مجموعة أصغر من الحقوق.عند إعداد قوائم التحكم في الوصول ، يجب أن يوضع في الاعتبار أن الوكيل لا يعمل على المحرك ، ولكن على المضيف "المجاور" (ما يسمى وكيل إدارة الطاقة) ، أي إذا كانت هناك عقدة واحدة فقط في المجموعة ، فلن تعمل إدارة الطاقة .إعداد SSL

التعليمات الرسمية الكاملة موجودة في الوثائق ، الملحق د: oVirt و SSL - استبدال شهادة oVirt Engine SSL / TLS.يمكن أن تكون الشهادة إما من المرجع المصدق لشركتنا أو من جهة خارجية لشهادة تجارية.ملاحظة مهمة: تم تصميم الشهادة للاتصال بالمدير ، ولن تؤثر على التفاعل بين المحرك والعقد - ستستخدم الشهادات الموقعة ذاتيًا الصادرة عن المحرك.المتطلبات:- شهادة المرجع المصدق المُصدر بتنسيق PEM ، مع السلسلة بأكملها إلى المرجع المصدق الجذر (من المصدر الثانوي في البداية إلى الجذر في النهاية) ؛

- شهادة Apache الصادرة عن المرجع المصدق المُصدر (مُكمل أيضًا بسلسلة شهادة المرجع المصدق بالكامل)

- مفتاح خاص لأباتشي ، لا كلمة مرور.

افترض أن المرجع المصدق الخاص بنا يقوم بتشغيل CentOS ، ويسمى subca.example.com ، وأن الطلبات والمفاتيح والشهادات موجودة في الدليل / etc / pki / tls /.نقوم بعمل نسخ احتياطية وإنشاء دليل مؤقت:$ sudo cp /etc/pki/ovirt-engine/keys/apache.key.nopass /etc/pki/ovirt-engine/keys/apache.key.nopass.`date +%F`

$ sudo cp /etc/pki/ovirt-engine/certs/apache.cer /etc/pki/ovirt-engine/certs/apache.cer.`date +%F`

$ sudo mkdir /opt/certs

$ sudo chown mgmt.mgmt /opt/certs

قم بتنزيل الشهادات وتنفيذها من محطة العمل الخاصة بنا أو نقلها بطريقة مناسبة أخرى:[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/cachain.pem mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/private/ovirt.key mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com/etc/pki/tls/certs/ovirt.crt mgmt@ovirt.example.com:/opt/certs

نتيجة لذلك ، يجب أن تشاهد جميع الملفات الثلاثة:$ ls /opt/certs

cachain.pem ovirt.crt ovirt.key

تثبيت الشهادة

نقوم بنسخ الملفات وتحديث قوائم الثقة:$ sudo cp /opt/certs/cachain.pem /etc/pki/ca-trust/source/anchors

$ sudo update-ca-trust

$ sudo rm /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/cachain.pem /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/ovirt03.key /etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo cp /opt/certs/ovirt03.crt /etc/pki/ovirt-engine/certs/apache.cer

$ sudo systemctl restart httpd.service

إضافة / تحديث ملفات التكوين:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-truststore.conf

ENGINE_HTTPS_PKI_TRUST_STORE="/etc/pki/java/cacerts"

ENGINE_HTTPS_PKI_TRUST_STORE_PASSWORD=""

$ sudo vim /etc/ovirt-engine/ovirt-websocket-proxy.conf.d/10-setup.conf

SSL_CERTIFICATE=/etc/pki/ovirt-engine/certs/apache.cer

SSL_KEY=/etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo vim /etc/ovirt-imageio-proxy/ovirt-imageio-proxy.conf

# Key file for SSL connections

ssl_key_file = /etc/pki/ovirt-engine/keys/apache.key.nopass

# Certificate file for SSL connections

ssl_cert_file = /etc/pki/ovirt-engine/certs/apache.cer

بعد ذلك ، نعيد تشغيل جميع الخدمات المتأثرة:$ sudo systemctl restart ovirt-provider-ovn.service

$ sudo systemctl restart ovirt-imageio-proxy

$ sudo systemctl restart ovirt-websocket-proxy

$ sudo systemctl restart ovirt-engine.service

منجز! حان الوقت للاتصال بالمدير والتحقق من أن الاتصال محمي بشهادة SSL موقعة.الأرشفة

أين بدونها! في هذا القسم ، سنناقش أرشفة المديرين ؛ أرشفة VM هي قضية منفصلة. سنقوم بعمل نسخ من الأرشيف مرة واحدة في اليوم ونضعها على NFS ، على سبيل المثال ، على نفس النظام حيث وضعنا صور ISO - mynfs01.example.com:/exports/ovirt-backup. لا يوصى بتخزين الأرشيفات على نفس الجهاز الذي يعمل فيه المحرك.تثبيت وتمكين autofs:$ sudo yum install autofs

$ sudo systemctl enable autofs

$ sudo systemctl start autofs

إنشاء برنامج نصي:$ sudo vim /etc/cron.daily/make.oVirt.backup.sh

المحتوى التالي:#!/bin/bash

datetime=`date +"%F.%R"`

backupdir="/net/mynfs01.example.com/exports/ovirt-backup"

filename="$backupdir/`hostname --short`.`date +"%F.%R"`"

engine-backup --mode=backup --scope=all --file=$filename.data --log=$filename.log

نجعل الملف قابلاً للتنفيذ:$ sudo chmod a+x /etc/cron.daily/make.oVirt.backup.sh

الآن كل ليلة سوف نتلقى أرشيف إعدادات المدير.واجهة إدارة المضيف

Cockpit هو واجهة إدارية حديثة لأنظمة Linux. في هذه الحالة ، يلعب دورًا قريبًا من واجهة ويب ESXi. تين. 3 - مظهر اللوحة.يتم تثبيته بكل بساطة ، تحتاج إلى حزم قمرة القيادة والمكون الإضافي للوحة القيادة في قمرة القيادة:

تين. 3 - مظهر اللوحة.يتم تثبيته بكل بساطة ، تحتاج إلى حزم قمرة القيادة والمكون الإضافي للوحة القيادة في قمرة القيادة:$ sudo yum install cockpit cockpit-ovirt-dashboard -y

تشغيل قمرة القيادة:$ sudo systemctl enable --now cockpit.socket

إعداد جدار الحماية:sudo firewall-cmd --add-service=cockpit

sudo firewall-cmd --add-service=cockpit --permanent

الآن يمكنك الاتصال بالمضيف: https: // [Host IP or FQDN]: 9090شبكات محلية ظاهرية

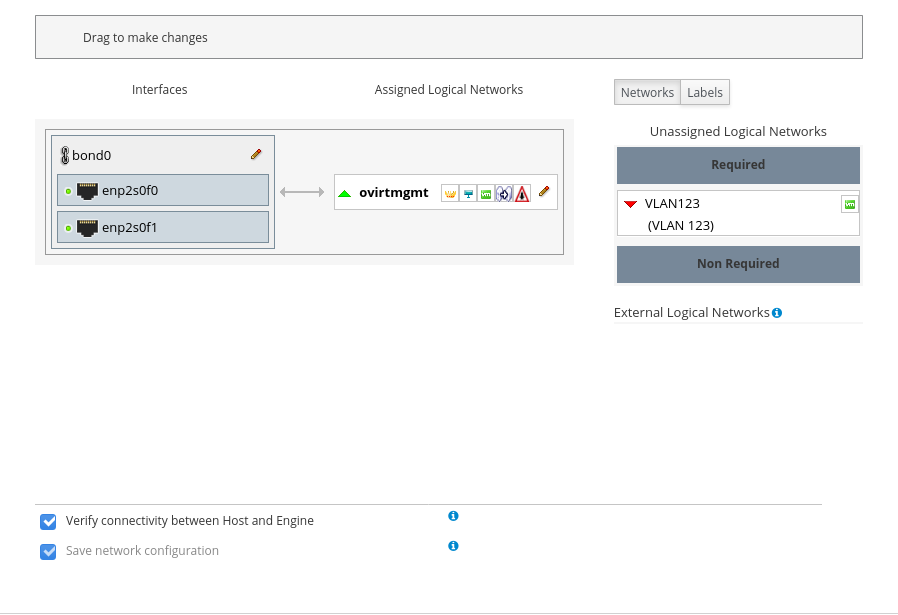

اقرأ المزيد عن الشبكات في الوثائق . هناك العديد من الاحتمالات ، هنا نصف اتصال الشبكات الافتراضية.لتوصيل الشبكات الفرعية الأخرى ، يجب أولاً وصفها في التكوين: الشبكة -> الشبكات -> جديد ، هنا فقط الاسم هو حقل مطلوب ؛ تم تشغيل مربع الاختيار VM Network الذي يسمح للآلات باستخدام هذه الشبكة ، ولربط العلامة ، قم بتمكين تمكين علامات VLAN ، أدخل رقم VLAN وانقر فوق OK.الآن أنت بحاجة للذهاب إلى Compute -> Hosts -> kvmNN -> واجهات الشبكة -> Setup Host Networks hosts. اسحب الشبكة المضافة من الجانب الأيمن للشبكات المنطقية غير المعينة إلى اليسار في الشبكات المنطقية المعينة: الشكل. 4 - قبل إضافة شبكة.

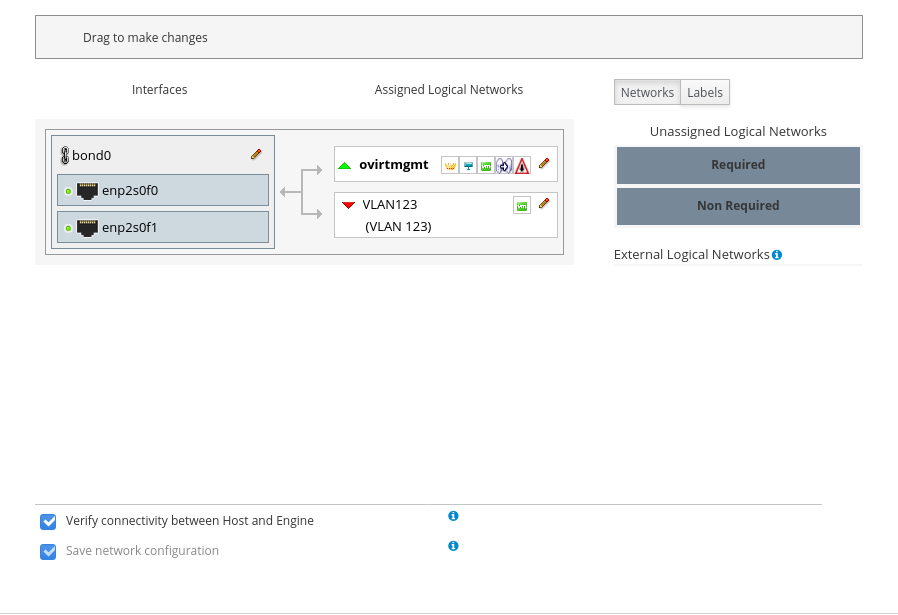

الشكل. 4 - قبل إضافة شبكة. تين. 5- بعد إضافة شبكة.لتوصيل العديد من الشبكات بالمضيف بشكل مجمّع ، من الملائم تعيين تسمية (علامات) لهم عند إنشاء الشبكات وإضافة شبكات حسب التصنيفات.بعد إنشاء الشبكة ، ستنتقل المضيفات إلى حالة غير تشغيلية حتى تتم إضافة الشبكة إلى جميع عُقد المجموعة. يحدث هذا السلوك بسبب علامة "طلب الكل" في علامة التبويب الكتلة عند إنشاء شبكة جديدة. في حالة عدم الحاجة إلى الشبكة في جميع عقد المجموعة ، يمكن تعطيل هذا العرض ، ثم ستكون الشبكة عند إضافتها إلى المضيف على اليمين في قسم غير مطلوب ويمكنك اختيار ما إذا كنت تريد توصيلها بمضيف معين.

تين. 5- بعد إضافة شبكة.لتوصيل العديد من الشبكات بالمضيف بشكل مجمّع ، من الملائم تعيين تسمية (علامات) لهم عند إنشاء الشبكات وإضافة شبكات حسب التصنيفات.بعد إنشاء الشبكة ، ستنتقل المضيفات إلى حالة غير تشغيلية حتى تتم إضافة الشبكة إلى جميع عُقد المجموعة. يحدث هذا السلوك بسبب علامة "طلب الكل" في علامة التبويب الكتلة عند إنشاء شبكة جديدة. في حالة عدم الحاجة إلى الشبكة في جميع عقد المجموعة ، يمكن تعطيل هذا العرض ، ثم ستكون الشبكة عند إضافتها إلى المضيف على اليمين في قسم غير مطلوب ويمكنك اختيار ما إذا كنت تريد توصيلها بمضيف معين. تين. 6- اختيار علامة لمتطلبات الشبكة.

تين. 6- اختيار علامة لمتطلبات الشبكة.HPE خاص

تقريبا جميع الشركات المصنعة لديها أدوات تزيد من سهولة استخدام منتجاتها. باستخدام مثال HPE ، تعد AMS (خدمة إدارة Agentless ، و amsd لـ iLO5 ، و hp-ams لـ iLO4) و SSA (Smart Storage Administrator ، والعمل مع وحدة تحكم القرص) ، وما إلى ذلك مفيدة.قم بتوصيل HPE RepositoryHPE:

$ sudo rpm --import https://downloads.linux.hpe.com/SDR/hpePublicKey2048_key1.pub

$ sudo vim /etc/yum.repos.d/mcp.repo

:

[mcp]

name=Management Component Pack

baseurl=http://downloads.linux.hpe.com/repo/mcp/centos/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

[spp]

name=Service Pack for ProLiant

baseurl=http://downloads.linux.hpe.com/SDR/repo/spp/RHEL/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

():

$ sudo yum --disablerepo="*" --enablerepo="mcp" list available

$ yum info amsd

التثبيت والتشغيل:$ sudo yum install amsd ssacli

$ sudo systemctl start amsd

هذا كل شئ حتى الان. في المقالات التالية أخطط لإخبار بعض العمليات والتطبيقات الأساسية. على سبيل المثال ، كيفية جعل VDI في oVirt.