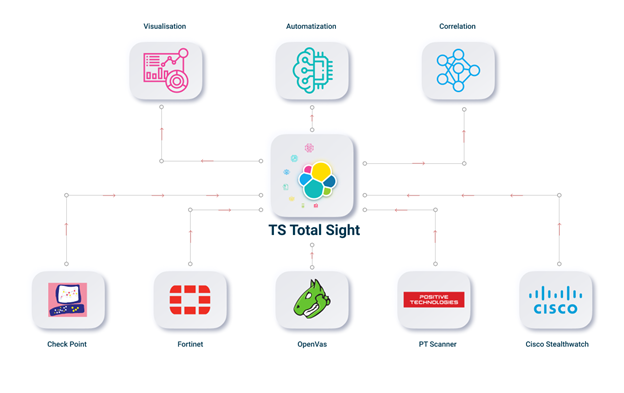

مساء الخير ، في المقالات السابقة تعرفنا على عمل ELK Stack. والآن سنناقش الإمكانيات التي يمكن تحقيقها بواسطة أخصائي أمن المعلومات في استخدام هذه الأنظمة. ما هي السجلات التي يمكن وما ينبغي إجراؤها في بحث المطاط. دعونا نفكر في الإحصائيات التي يمكن الحصول عليها عن طريق إعداد لوحات التحكم وما إذا كان هناك ربح في ذلك. كيف يمكن تنفيذ أتمتة عمليات أمن المعلومات باستخدام مكدس ELK. نحن نؤلف بنية النظام. باختصار ، يعد تنفيذ جميع الوظائف مهمة كبيرة وصعبة للغاية ، لذلك تم تحديد الحل في اسم منفصل - TS Total Sight.في الوقت الحالي ، تكتسب الحلول التي تعزز وتحلل حوادث أمن المعلومات في مكان منطقي واحد شعبية ، ونتيجة لذلك ، يتلقى المتخصص إحصائيات وخطًا أوليًا من الإجراءات لتحسين الحالة الأمنية للمؤسسة. قمنا بتعيين هذه المهمة لأنفسنا باستخدام مكدس ELK ، ونتيجة لذلك قمنا بتخصيص الوظائف الرئيسية في 4 أقسام:

مساء الخير ، في المقالات السابقة تعرفنا على عمل ELK Stack. والآن سنناقش الإمكانيات التي يمكن تحقيقها بواسطة أخصائي أمن المعلومات في استخدام هذه الأنظمة. ما هي السجلات التي يمكن وما ينبغي إجراؤها في بحث المطاط. دعونا نفكر في الإحصائيات التي يمكن الحصول عليها عن طريق إعداد لوحات التحكم وما إذا كان هناك ربح في ذلك. كيف يمكن تنفيذ أتمتة عمليات أمن المعلومات باستخدام مكدس ELK. نحن نؤلف بنية النظام. باختصار ، يعد تنفيذ جميع الوظائف مهمة كبيرة وصعبة للغاية ، لذلك تم تحديد الحل في اسم منفصل - TS Total Sight.في الوقت الحالي ، تكتسب الحلول التي تعزز وتحلل حوادث أمن المعلومات في مكان منطقي واحد شعبية ، ونتيجة لذلك ، يتلقى المتخصص إحصائيات وخطًا أوليًا من الإجراءات لتحسين الحالة الأمنية للمؤسسة. قمنا بتعيين هذه المهمة لأنفسنا باستخدام مكدس ELK ، ونتيجة لذلك قمنا بتخصيص الوظائف الرئيسية في 4 أقسام:- الإحصائيات والتصور ؛

- كشف الحوادث IS ؛

- تحديد أولويات الحوادث ؛

- أتمتة عمليات أمن المعلومات.

بعد ذلك ، نعتبر بمزيد من التفصيل بشكل منفصل.كشف الحوادث الأمنية

المهمة الرئيسية في استخدام elasticsearch في حالتنا هي جمع حوادث أمن المعلومات فقط. من الممكن جمع حوادث أمن المعلومات من أي وسيلة حماية إذا كانت تدعم على الأقل بعض أوضاع إعادة توجيه السجل ، المعيار هو syslog أو حفظ scp إلى ملف.يمكنك تقديم أمثلة قياسية لميزات الأمان وليس فقط مكان تهيئة إعادة توجيه السجل:- أي وسيلة من وسائل NGFW (نقطة تفتيش ، Fortinet) ؛

- أي ماسحات ضوئية للضعف (PT Scanner ، OpenVas) ؛

- جدار حماية تطبيق الويب (PT AF) ؛

- محللات Netflow (Flowmon ، Cisco StealthWatch) ؛

- خادم م.

بعد إعداد ملفات إعادة توجيه السجل والتكوين في Logstash ، يمكنك الارتباط والمقارنة مع الحوادث القادمة من أدوات الأمان المختلفة. للقيام بذلك ، من الملائم استخدام الفهارس التي سنقوم فيها بتخزين جميع الحوادث المتعلقة بجهاز معين. بمعنى آخر ، الفهرس الواحد هو كل الحوادث لجهاز واحد. هناك طريقتان لتنفيذ مثل هذا التوزيع.الخيار الأول هو تكوين تكوين Logstash. للقيام بذلك ، من الضروري تكرار السجل لحقول معينة في وحدة منفصلة بنوع آخر. ثم استخدم هذا النوع لاحقًا. في المثال ، يتم استنساخ السجلات باستخدام شفرة جدار الحماية Check Point IPS.filter {

if [product] == "SmartDefense" {

clone {

clones => ["CloneSmartDefense"]

add_field => {"system" => "checkpoint"}

}

}

}

من أجل حفظ هذه الأحداث في فهرس منفصل ، اعتمادًا على حقول السجل ، على سبيل المثال ، مثل توقيعات هجوم IP الوجهة. يمكنك استخدام بناء مماثل:output {

if [type] == "CloneSmartDefense"{

{

elasticsearch {

hosts => [",<IP_address_elasticsearch>:9200"]

index => "smartdefense-%{dst}"

user => "admin"

password => "password"

}

}

}

وبهذه الطريقة ، يمكنك حفظ جميع الحوادث في الفهرس ، على سبيل المثال ، عن طريق عنوان IP ، أو عن طريق اسم مجال الجهاز. في هذه الحالة ، نحفظ في الفهرس “smartdefense -٪ {dst}” ، على عنوان IP للتوقيع.ومع ذلك ، ستحتوي المنتجات المختلفة على حقول مختلفة للسجلات ، مما سيؤدي إلى الفوضى واستهلاك الذاكرة غير الضروري. وهنا سيكون من الضروري إما بعناية في إعدادات تكوين Logstash لاستبدال الحقول بأخرى تم تصورها مسبقًا ، والتي ستكون هي نفسها لجميع أنواع الحوادث ، وهي مهمة صعبة أيضًا.خيار التنفيذ الثاني- هذا هو كتابة نص برمجي أو عملية ستصل إلى قاعدة البيانات المرنة في الوقت الحقيقي ، وتسحب الأحداث الضرورية ، وتحفظها في فهرس جديد ، وهذه مهمة صعبة ، ولكنها تسمح لك بالعمل مع السجلات كما تشاء ، وترتبط مباشرة بالحوادث من الآخرين ميزات الأمان. يسمح لك هذا الخيار بتكوين العمل باستخدام سجلات مفيدة قدر الإمكان لحالتك بأقصى قدر من المرونة ، ولكن هنا توجد مشكلة في العثور على متخصص يمكنه تنفيذ ذلك.وبالطبع ، السؤال الأكثر أهمية ، ولكن ما الذي يمكن تتبعه واكتشافه بشكل عام ؟قد يكون هناك العديد من الخيارات ، واعتمادًا على ميزات الأمان المستخدمة في البنية الأساسية لديك ، هناك بضعة أمثلة:- NGFW . IPS . ( ) IPS, — , .

- , .

- .

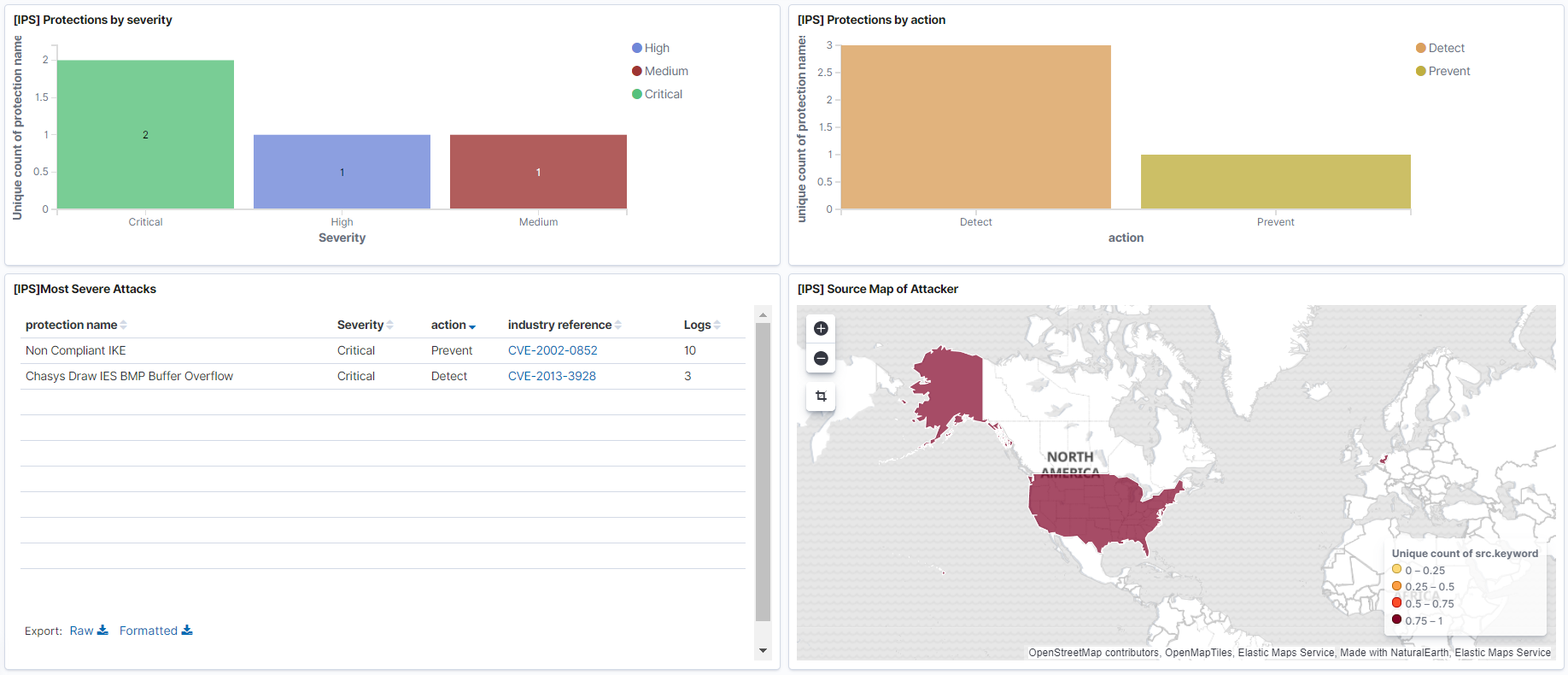

السبب الأكثر وضوحًا وفهمًا الذي تحتاج إليه لـ ELK Stack هو تخزين وتصور السجلات ، في المقالات السابقة ، تم توضيح كيفية تسجيل الملفات من أجهزة مختلفة باستخدام Logstash. بعد أن تنتقل السجلات إلى Elasticsearch ، يمكنك تهيئة لوحات التحكم ، التي تم ذكرها أيضًا في المقالات السابقة ، بالمعلومات والإحصاءات اللازمة لك من خلال التصور.أمثلة:- لوحة معلومات أحداث منع التهديدات مع الأحداث الأكثر أهمية. هنا يمكنك عكس توقيعات IPS التي تم الكشف عنها ، من أين تأتي جغرافيًا.

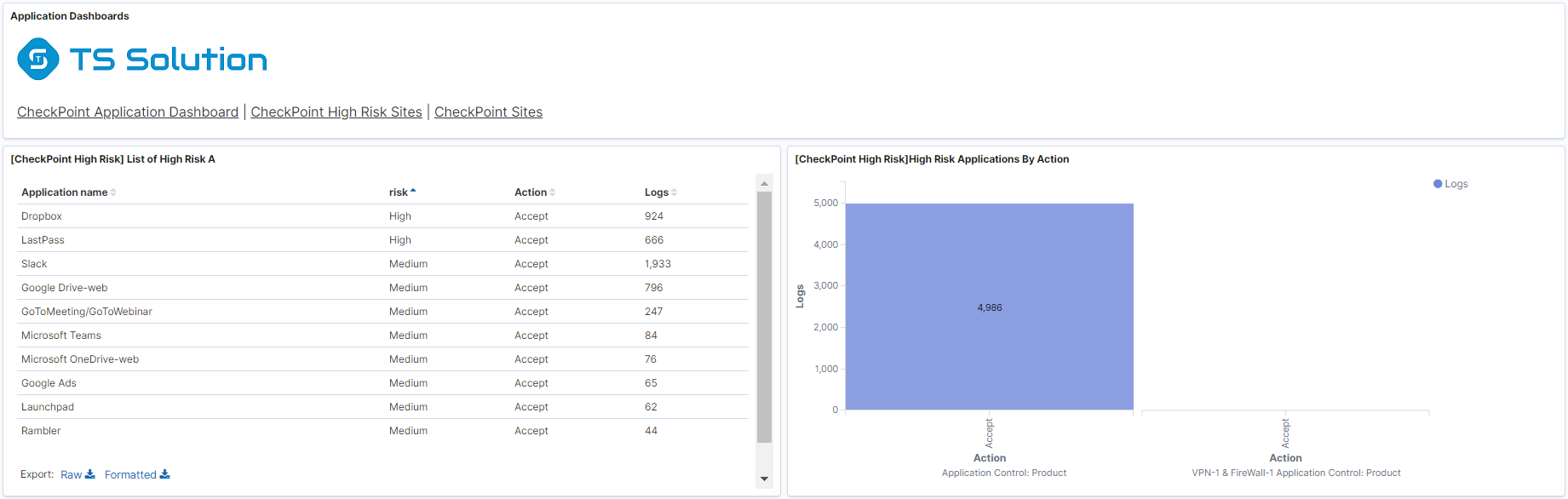

- لوحة معلومات عن استخدام أهم التطبيقات التي يمكن دمج المعلومات من أجلها.

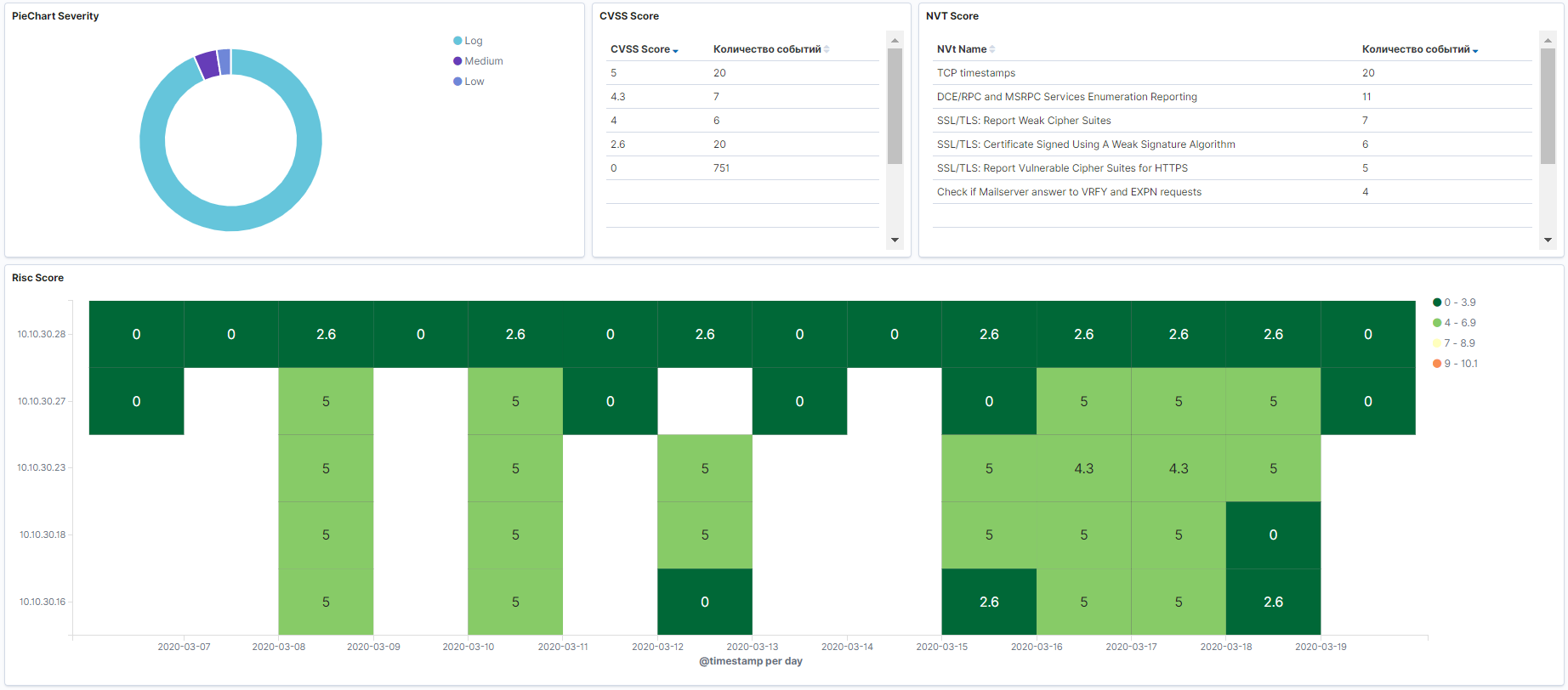

- نتائج المسح من أي ماسح ضوئي للأمان.

- السجلات مع Active Directory من قبل المستخدم.

- لوحة تحكم اتصال VPN.

في هذه الحالة ، إذا قمت بتكوين لوحات المعلومات للتحديث كل بضع ثوانٍ ، يمكنك الحصول على نظام ملائم إلى حد ما لمراقبة الأحداث في الوقت الفعلي ، والذي يمكن استخدامه بعد ذلك للاستجابة بسرعة لحوادث IS إذا قمت بوضع لوحات المعلومات على شاشة منفصلة.تحديد أولويات الحوادث

في ظروف البنية التحتية الكبيرة ، يمكن أن يكون عدد الحوادث خارج المخططات ، ولن يتمكن المتخصصون من إدارة جميع الحوادث في الوقت المحدد. في هذه الحالة ، من الضروري أولاً تحديد تلك الحوادث التي تشكل تهديدًا كبيرًا. لذلك ، يجب أن يعطي النظام الأولوية للحوادث وفقًا لخطرها فيما يتعلق بالبنية التحتية الخاصة بك. من المستحسن إعداد تنبيه في البريد أو برقية بيانات الحدث. يمكن تنفيذ تحديد الأولويات باستخدام أدوات كيبانا العادية عن طريق تعيين التصور. ولكن مع وجود إخطار ، يكون الأمر أصعب ، بشكل افتراضي لا يتم تضمين هذه الوظيفة في الإصدار الأساسي من Elasticsearch ، فقط في إصدار مدفوع. لذلك ، إما أن تشتري نسخة مدفوعة ، أو ، مرة أخرى ، اكتب العملية بنفسك التي ستبلغ المتخصصين في الوقت الحقيقي عن طريق البريد الإلكتروني أو البرقية.أتمتة عمليات أمن المعلومات

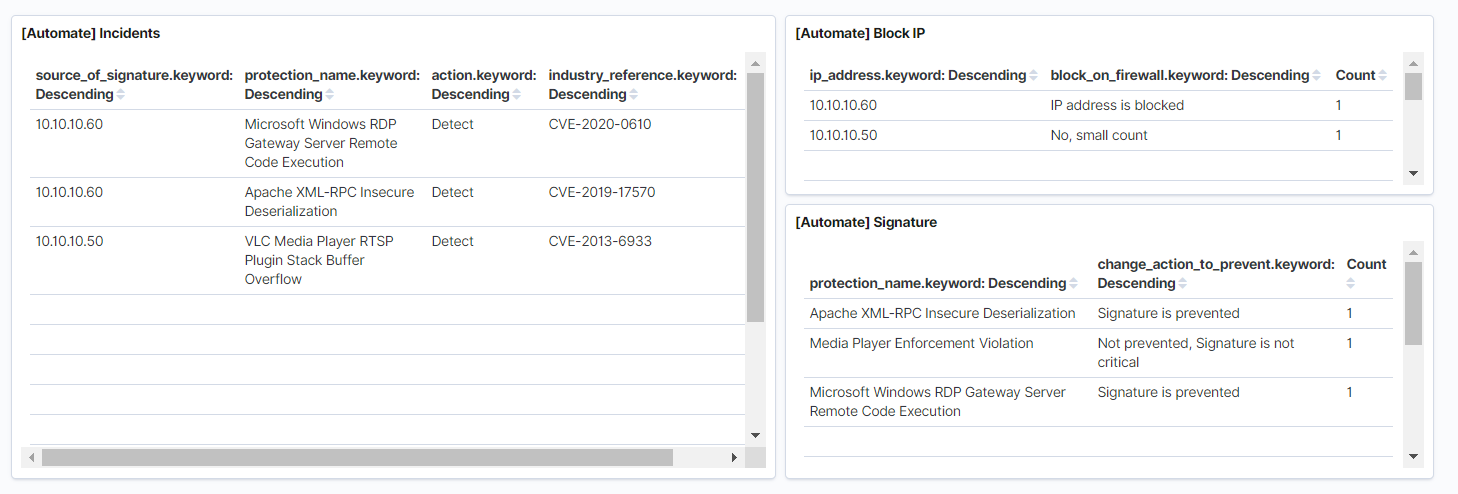

وأحد الأجزاء الأكثر إثارة للاهتمام هو أتمتة الإجراءات المتعلقة بحوادث أمن المعلومات. في السابق ، قمنا بتنفيذ هذه الوظيفة لـ Splunk ، بمزيد من التفاصيل ، يمكنك قراءتها في هذه المقالة . الفكرة الأساسية هي أن سياسة IPS لا يتم اختبارها أو تحسينها على الإطلاق ، على الرغم من أنها في بعض الحالات جزء أساسي من عمليات أمن المعلومات. على سبيل المثال ، بعد مرور عام على تنفيذ NGFW وغياب الإجراءات لتحسين IPS ، ستجمع عددًا كبيرًا من التوقيعات باستخدام إجراء الكشف ، والذي لن يتم حظره ، مما يقلل بشكل كبير من حالة أمن المعلومات في المؤسسة. فيما يلي بعض الأمثلة على ما يمكن أتمتة:- IPS Detect Prevent. Prevent, , . . , NGFW REST API. , Elastcisearch API NGFW.

- IP , IP Firewall. REST API.

- قم بتشغيل فحص مضيف باستخدام ماسح ضوئي للثغرات ، إذا كان هذا المضيف يحتوي على عدد كبير من التوقيعات عبر IPS أو أدوات أمان أخرى ، إذا كان OpenVas ، فيمكنك كتابة برنامج نصي سيتصل عبر ssh إلى ماسح الأمان وتشغيل فحص.

TS إجمالي البصر

في المجموع ، يعد تنفيذ جميع الوظائف مهمة كبيرة وصعبة للغاية. بدون مهارات البرمجة ، يمكنك تكوين الحد الأدنى من الوظائف ، والتي قد تكون كافية للاستخدام في المنتج. ولكن إذا كنت مهتمًا بكل الوظائف ، فيمكنك الانتباه إلى TS Total Sight. يمكنك العثور على مزيد من التفاصيل على موقعنا على الانترنت . ونتيجة لذلك ، سيبدو مخطط العمل والعمارة بأكمله كما يلي:

استنتاج

قمنا بفحص ما يمكن تنفيذه باستخدام ELK Stack. في المقالات اللاحقة ، سننظر بشكل منفصل بمزيد من التفاصيل في وظيفة TS Total Sight!لذا ابق على اتصال ( Telegram ، Facebook ، VK ، TS Solution Blog ) ، Yandex.Zen .