تمت سرقة أجهزة MacBook مني عدة مرات ، ولم تساعدني أدوات مكافحة السرقة من Apple مثل Find My Mac على استعادة الكمبيوتر. هل هم حقا لا قيمة لهم؟ هل يمكنني الوثوق في التشفير المدمج في FileVault؟ كيف تزيد من فرص استعادة الكمبيوتر؟ هذه المقالة هي نتيجة لمعاناتي في محاولات عقيمة لإعادة أجهزة الكمبيوتر المسروقة.تصف المقالة بالتفصيل آليات الحماية من خلال عيون المهاجم ، في حالتنا لص. يمنحك هذا فكرة أفضل عن كيفية عملها. السرد في المقالة هو نيابة عن اللص - وهذا مجرد أداة فنية لفهم أفضل للمادة.انتباه!

تمت سرقة أجهزة MacBook مني عدة مرات ، ولم تساعدني أدوات مكافحة السرقة من Apple مثل Find My Mac على استعادة الكمبيوتر. هل هم حقا لا قيمة لهم؟ هل يمكنني الوثوق في التشفير المدمج في FileVault؟ كيف تزيد من فرص استعادة الكمبيوتر؟ هذه المقالة هي نتيجة لمعاناتي في محاولات عقيمة لإعادة أجهزة الكمبيوتر المسروقة.تصف المقالة بالتفصيل آليات الحماية من خلال عيون المهاجم ، في حالتنا لص. يمنحك هذا فكرة أفضل عن كيفية عملها. السرد في المقالة هو نيابة عن اللص - وهذا مجرد أداة فنية لفهم أفضل للمادة.انتباه!

يتم تقديم المواد الواردة في المقالة لأغراض إعلامية فقط. يتم تنظيم جميع أوصاف الأنشطة الاحتيالية وتنفيذها بموافقة أصحاب أجهزة الكمبيوتر المحمول. لا يدعو المؤلف إلى إجراءات احتيالية ، والغرض الوحيد من المقالة هو إظهار أفضل طريقة لتكوين النظام لحماية بياناتك.مقدمة

في لقطة الشاشة أدناه ، أحد أجهزة الكمبيوتر المحمولة المسروقة التي بقيت مدفونة في لوحة iCloud. تقول واجهة وظيفة Find My Mac في لوحة تحكم iCloud أن وظائف القفل ستصبح متاحة عندما يتصل الكمبيوتر المحمول بالإنترنت. ولكن هذا لن يحدث أبدا.في كل مرة أسرق فيها جهاز MacBook ، أو كنت أفقده بحقيبتي ، أدركت عدم جدوى Find My Mac. بعد كل شيء ، لا يحتوي الكمبيوتر المحمول على مودم ، ولا يمكنني تتبع موقعه ولا حذف البيانات عن بعد. لكي تعمل وظائف مكافحة السرقة ، يجب على اللص توصيل الكمبيوتر المحمول الخاص بي بالإنترنت. ولكن كيف سيفعل ذلك إذا تم قفل الحساب بكلمة مرور؟ اتضح أنه حتى الشخص الذي يريد إعادة جهاز كمبيوتر إليّ لن يكون قادرًا على القيام بذلك إذا لم أكتب جهات الاتصال الخاصة بي في مكان ما على القضية مسبقًا. أنا متأكد تمامًا أنه في جميع حالات السرقة ، تم تنظيف أجهزة الكمبيوتر المحمولة الخاصة بي تمامًا وبيعها لمالكين جدد يستخدمونها الآن دون أي مشاكل دون حتى الشك في أنهم سُرقوا.

تقول واجهة وظيفة Find My Mac في لوحة تحكم iCloud أن وظائف القفل ستصبح متاحة عندما يتصل الكمبيوتر المحمول بالإنترنت. ولكن هذا لن يحدث أبدا.في كل مرة أسرق فيها جهاز MacBook ، أو كنت أفقده بحقيبتي ، أدركت عدم جدوى Find My Mac. بعد كل شيء ، لا يحتوي الكمبيوتر المحمول على مودم ، ولا يمكنني تتبع موقعه ولا حذف البيانات عن بعد. لكي تعمل وظائف مكافحة السرقة ، يجب على اللص توصيل الكمبيوتر المحمول الخاص بي بالإنترنت. ولكن كيف سيفعل ذلك إذا تم قفل الحساب بكلمة مرور؟ اتضح أنه حتى الشخص الذي يريد إعادة جهاز كمبيوتر إليّ لن يكون قادرًا على القيام بذلك إذا لم أكتب جهات الاتصال الخاصة بي في مكان ما على القضية مسبقًا. أنا متأكد تمامًا أنه في جميع حالات السرقة ، تم تنظيف أجهزة الكمبيوتر المحمولة الخاصة بي تمامًا وبيعها لمالكين جدد يستخدمونها الآن دون أي مشاكل دون حتى الشك في أنهم سُرقوا.IPHones محمية بشكل أفضل

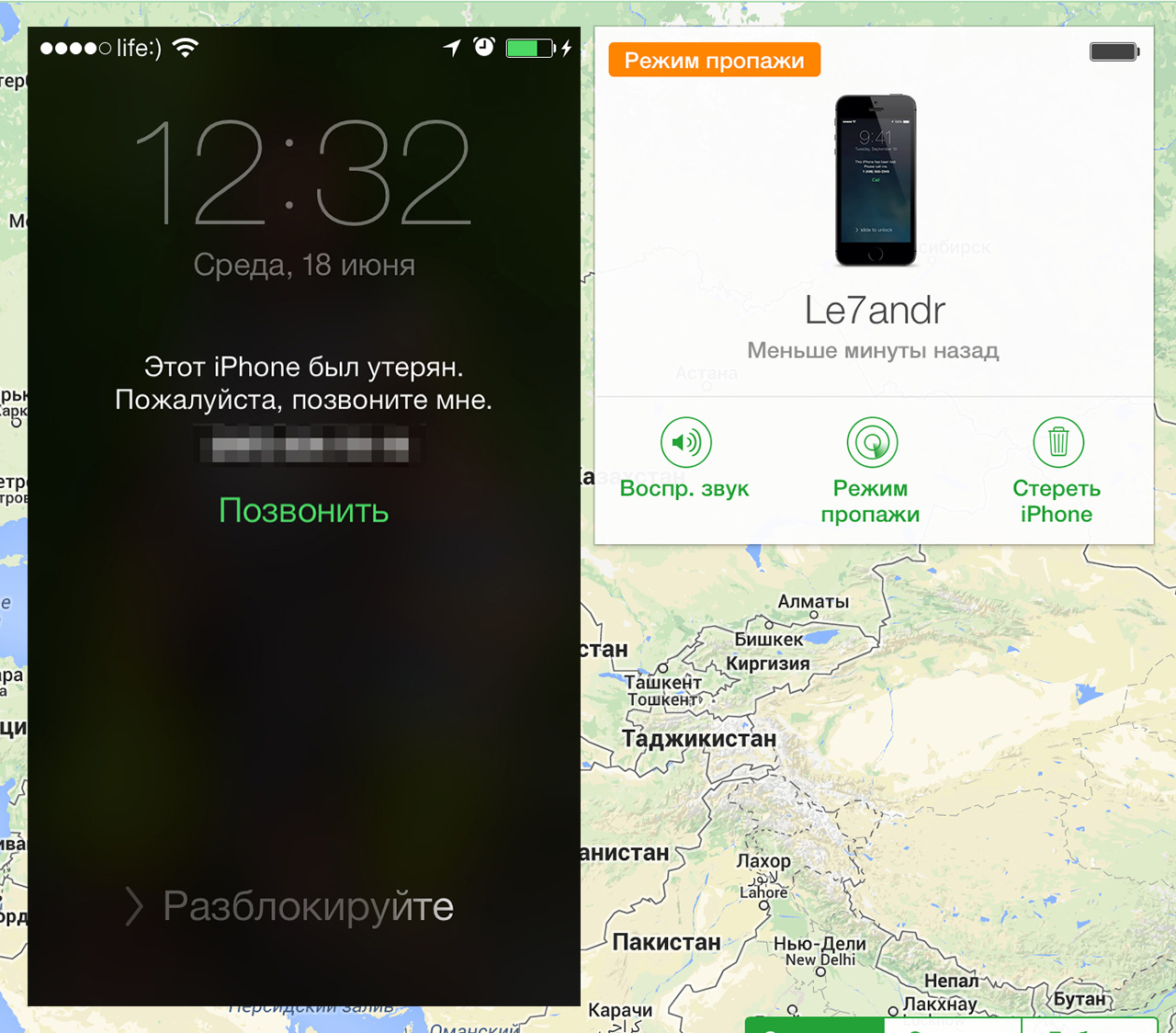

لا يمكن إلغاء ربط جهاز iPhone بنظام iOS حديث من iCloud. (صورة ألكسندر فاراكين)أجهزة iPhone الحديثة محمية جيدًا تمامًا ، ولا يمكن فصلها عن حساب iCloud الخاص بك وبيعها في سوق الراديو. لذلك ، هناك مخططات احتيالية كاملة لتفكيك الأجهزة من خلال التصيد الاحتيالي. بحث جيد من قبل انطونBo0oMحول هذه الظاهرة: مخادع iCloud وأين يعيشون . يحاول اللصوص تسجيل الدخول إلى حساب iCloud للضحية وفتح الهاتف. حتى إذا تمكن اللص من إزالة بطاقة SIM وإيقاف WiFi قبل أن يتمكن المالك من قفل الهاتف ، فلا يزال لا يمكنه إلغاء قفلها إذا تم تمكين التفويض عن طريق بصمة الإصبع أو الوجه أو رمز PIN. وهذا رائع.هناك الكثير من المعلومات حول حظر أجهزة iPhone ، وقد تم دراسة هذه الآليات جيدًا. لكن لا أحد يناقش نفس الوظائف في أجهزة Macbooks ؛ يبدو كما لو أنها ليست موجودة. لسوء الحظ ، جميع طرازات MacBook حتى عام 2018 (بدون شريحة T2 ) لا يمكن الدفاع عنها ضد اللصوص ، وعلى أي حال سيتم بيعها نظيفة تمامًا. ولكن في الوقت نفسه ، يمكنك تعقيد حياة اللص قدر الإمكان وحماية بياناتك.

لا يمكن إلغاء ربط جهاز iPhone بنظام iOS حديث من iCloud. (صورة ألكسندر فاراكين)أجهزة iPhone الحديثة محمية جيدًا تمامًا ، ولا يمكن فصلها عن حساب iCloud الخاص بك وبيعها في سوق الراديو. لذلك ، هناك مخططات احتيالية كاملة لتفكيك الأجهزة من خلال التصيد الاحتيالي. بحث جيد من قبل انطونBo0oMحول هذه الظاهرة: مخادع iCloud وأين يعيشون . يحاول اللصوص تسجيل الدخول إلى حساب iCloud للضحية وفتح الهاتف. حتى إذا تمكن اللص من إزالة بطاقة SIM وإيقاف WiFi قبل أن يتمكن المالك من قفل الهاتف ، فلا يزال لا يمكنه إلغاء قفلها إذا تم تمكين التفويض عن طريق بصمة الإصبع أو الوجه أو رمز PIN. وهذا رائع.هناك الكثير من المعلومات حول حظر أجهزة iPhone ، وقد تم دراسة هذه الآليات جيدًا. لكن لا أحد يناقش نفس الوظائف في أجهزة Macbooks ؛ يبدو كما لو أنها ليست موجودة. لسوء الحظ ، جميع طرازات MacBook حتى عام 2018 (بدون شريحة T2 ) لا يمكن الدفاع عنها ضد اللصوص ، وعلى أي حال سيتم بيعها نظيفة تمامًا. ولكن في الوقت نفسه ، يمكنك تعقيد حياة اللص قدر الإمكان وحماية بياناتك.الخطوة 1: سرقة MacBook

لاختبار واقعي لجميع الفرضيات ، نحتاج إلى سرقة جهاز MacBook حقيقي. مزيد من السرد سأقود نيابة عن اللص. لفهم كيفية عمل آليات الحماية ، تحتاج إلى إعادة إنتاج نموذج التهديد الحقيقي ( نموذج الدخيل ).وفقًا للنص المكتوب من الفيديو ، سرقت جهاز MacBook المتضمن من الضحية في مقهى. في وقت السرقة ، أغلقت الغطاء ، بحيث دخل الكمبيوتر المحمول في وضع السكون وانقطع الاتصال بشبكة WiFi. هذه نقطة مهمة ، لأنها تستنسخ السيناريو الأكثر شيوعًا الذي يقع فيه الكمبيوتر المحمول في أيدي اللص. في أغلب الأحيان ، يقوم مالكو MacBook بإغلاق الغطاء ببساطة ووضع الكمبيوتر المحمول في الحقيبة دون إيقاف تشغيل الكمبيوتر. طوال الوقت ، عندما فقدت جهاز الكمبيوتر الخاص بي ، كان في هذه الحالة - كان ينام في حقيبة ظهر.البحث عن أجهزة تتبع بلا إنترنت

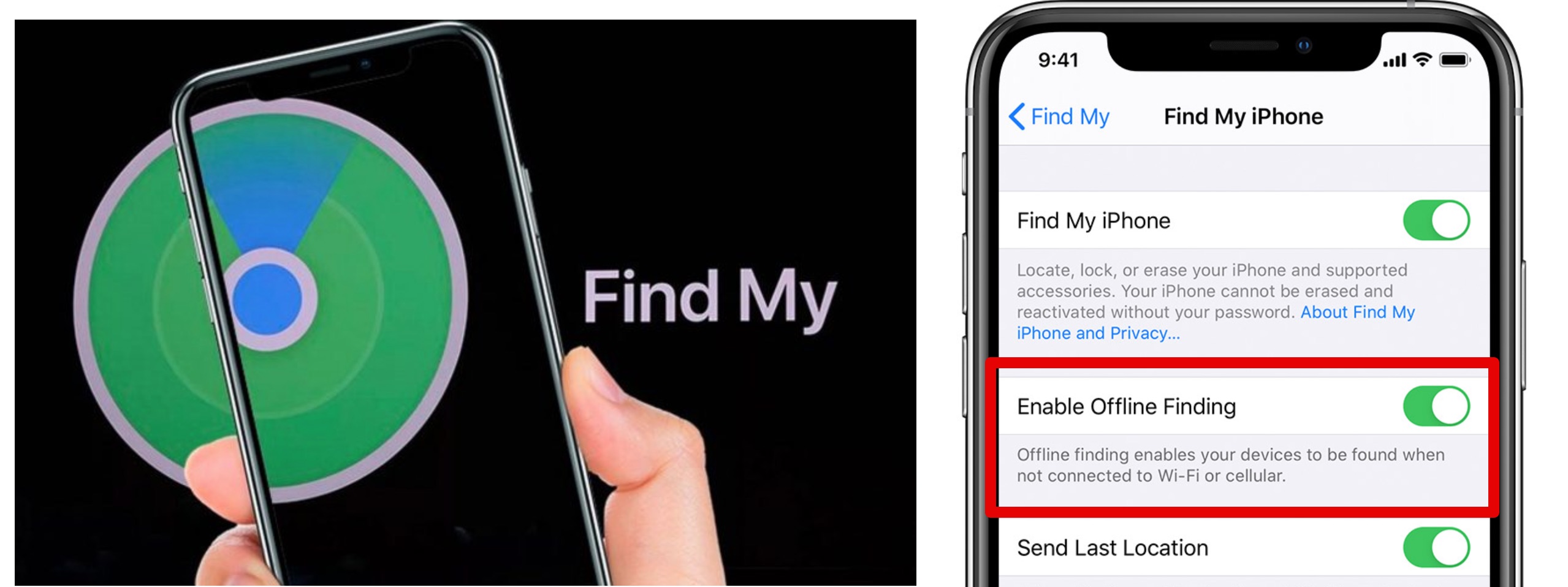

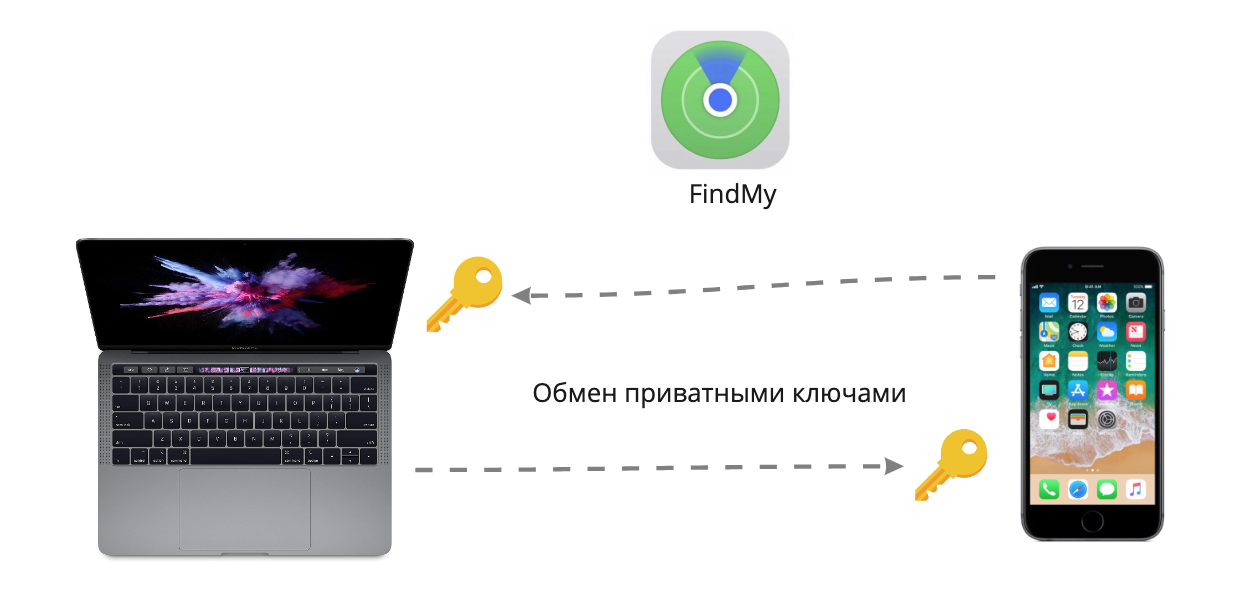

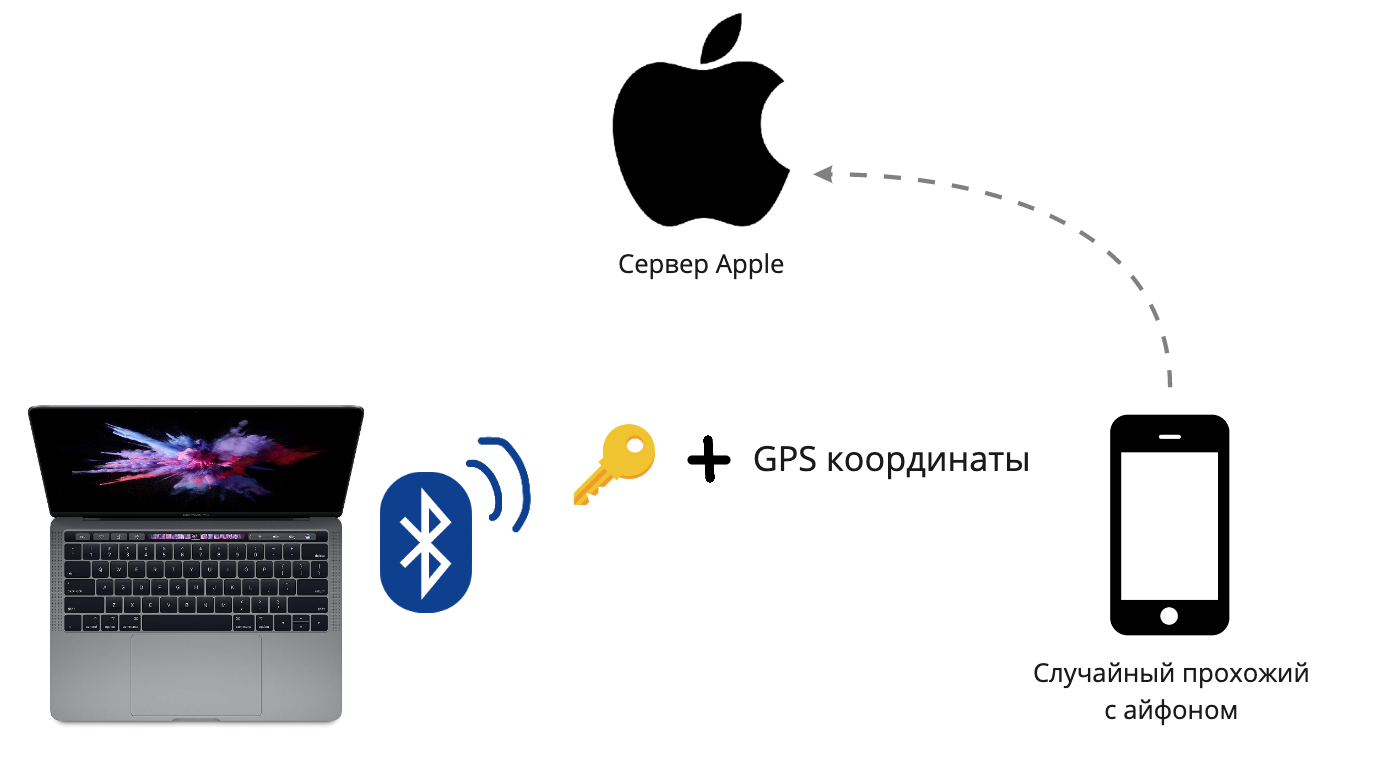

تقنية Apple Geotracking الجديدة بدون إنترنتمباشرة بعد السرقة ، أركض تحت إبطائي MacBook المسروق إلى مختبري. تخيل أنني أركض أسرع من الضحية وتمكنت من الاختباء. في نفس الوقت ، تجري الأعمال في المدينة ، وأنا أركض على طول شارع مزدحم. ماذا سيفعل الضحية في هذه اللحظة؟ في حالة ذعر ، يدخل تطبيق FindMy وسيحاول تتبع الكمبيوتر أو حظره. ولكن لن تتمكن من حظر البيانات أو محوها ، لأن الكمبيوتر المحمول ليس لديه اتصال بالإنترنت. ولكن تبين أن الإحداثيات الحقيقية للكمبيوتر المحمول على الخريطة ، وهذا أمر مدهش!في عام 2019 ، أعلنت Apple عن تطبيق FindMy محدث وطريقة جديدة لتتبع الأجهزة ، في الإعدادات يطلق عليها Finding Finding. لا يدرك معظم مستخدمي تقنية Apple هذه الميزة.مبدأ التشغيل هو كما يلي: أولاً ، يجب أن يكون لديك جهازان على الأقل من Apple مرتبطان بحساب iCloud نفسه. يجب أن يحتوي كلا الجهازين على نظام التشغيل الحالي ، على الأقل iOS 13 و macOS 10.15 (كاتالينا). إذا تم استيفاء جميع الشروط ، ينشئ كلا الجهازين مفاتيح ويتبادلان الأجزاء الخاصة (المفتاح الخاص) مع بعضهما البعض ، حتى يتمكن كل جهاز من فك تشفير رسائل الجهاز الآخر.

تقنية Apple Geotracking الجديدة بدون إنترنتمباشرة بعد السرقة ، أركض تحت إبطائي MacBook المسروق إلى مختبري. تخيل أنني أركض أسرع من الضحية وتمكنت من الاختباء. في نفس الوقت ، تجري الأعمال في المدينة ، وأنا أركض على طول شارع مزدحم. ماذا سيفعل الضحية في هذه اللحظة؟ في حالة ذعر ، يدخل تطبيق FindMy وسيحاول تتبع الكمبيوتر أو حظره. ولكن لن تتمكن من حظر البيانات أو محوها ، لأن الكمبيوتر المحمول ليس لديه اتصال بالإنترنت. ولكن تبين أن الإحداثيات الحقيقية للكمبيوتر المحمول على الخريطة ، وهذا أمر مدهش!في عام 2019 ، أعلنت Apple عن تطبيق FindMy محدث وطريقة جديدة لتتبع الأجهزة ، في الإعدادات يطلق عليها Finding Finding. لا يدرك معظم مستخدمي تقنية Apple هذه الميزة.مبدأ التشغيل هو كما يلي: أولاً ، يجب أن يكون لديك جهازان على الأقل من Apple مرتبطان بحساب iCloud نفسه. يجب أن يحتوي كلا الجهازين على نظام التشغيل الحالي ، على الأقل iOS 13 و macOS 10.15 (كاتالينا). إذا تم استيفاء جميع الشروط ، ينشئ كلا الجهازين مفاتيح ويتبادلان الأجزاء الخاصة (المفتاح الخاص) مع بعضهما البعض ، حتى يتمكن كل جهاز من فك تشفير رسائل الجهاز الآخر. وفقًا لشركة Apple ، يتم تخزين هذه المفاتيح فقط على الأجهزة ولا يتم تخزينها على الخادم. أي أنه يمكنك استخدام الوظيفة فقط من جهاز آخر وليس من icloud.com. هذا يعني أنه بعد فقدان كلا الجهازين ، لا يمكنك مشاهدة الموقع الجغرافي عبر الإنترنت على icloud.com ، والذي يعمل فقط إذا كان الجهاز لديه إمكانية الوصول إلى الإنترنت ، ولكن لا يوجد اكتشاف دون اتصال بالإنترنت.

وفقًا لشركة Apple ، يتم تخزين هذه المفاتيح فقط على الأجهزة ولا يتم تخزينها على الخادم. أي أنه يمكنك استخدام الوظيفة فقط من جهاز آخر وليس من icloud.com. هذا يعني أنه بعد فقدان كلا الجهازين ، لا يمكنك مشاهدة الموقع الجغرافي عبر الإنترنت على icloud.com ، والذي يعمل فقط إذا كان الجهاز لديه إمكانية الوصول إلى الإنترنت ، ولكن لا يوجد اكتشاف دون اتصال بالإنترنت. عندما يكون الجهاز بدون الإنترنت ، على سبيل المثال ، هاتف بدون بطاقة SIM أو MacBook بدون WiFi ، فإنه يبدأ في إرسال حزم خاصة عبر Bluetooth Low Energy بمفتاحه العام. وأي جهاز Apple قريب ، على سبيل المثال ، أحد المارة العشوائيين مع iPhone ، بعد سماع مثل هذه الإشارة ، سيأخذ هذا المفتاح تلقائيًا ، ويشفره بإحداثياته الحالية ويرسلها إلى الخادم. هذا لا يتطلب أي إجراء من المستخدم ، كل شيء يحدث في الخلفية أثناء وجود الهاتف في الجيب مع شاشة مقفلة. نوع من الروبوتات الخاصة مع ملاحظات خفيفة من الشبكات المتداخلة.على macOS ، فإن البرنامج الخفي / usr / libexec / searchpartyuseragent مسؤول عن هذه الوظيفة . من المفترض أن يتم تخزين المفاتيح في حامل المفاتيح تحت اسم LocalBeaconStore → LocalBeaconStoreKey. من المزعج أن يتم إرسال إشارات BLE فقط عندما يكون النظام قيد التشغيل أو في وضع السكون ، أي لإيقاف هذا التتبع ، يحتاج اللص فقط إلى الضغط على زر إيقاف التشغيل. سيكون من الرائع إذا عملت هذه الوظيفة مباشرة على شريحة Bluetooth / WiFi عندما تكون هناك طاقة احتياطية في اللوحة الأم.

عندما يكون الجهاز بدون الإنترنت ، على سبيل المثال ، هاتف بدون بطاقة SIM أو MacBook بدون WiFi ، فإنه يبدأ في إرسال حزم خاصة عبر Bluetooth Low Energy بمفتاحه العام. وأي جهاز Apple قريب ، على سبيل المثال ، أحد المارة العشوائيين مع iPhone ، بعد سماع مثل هذه الإشارة ، سيأخذ هذا المفتاح تلقائيًا ، ويشفره بإحداثياته الحالية ويرسلها إلى الخادم. هذا لا يتطلب أي إجراء من المستخدم ، كل شيء يحدث في الخلفية أثناء وجود الهاتف في الجيب مع شاشة مقفلة. نوع من الروبوتات الخاصة مع ملاحظات خفيفة من الشبكات المتداخلة.على macOS ، فإن البرنامج الخفي / usr / libexec / searchpartyuseragent مسؤول عن هذه الوظيفة . من المفترض أن يتم تخزين المفاتيح في حامل المفاتيح تحت اسم LocalBeaconStore → LocalBeaconStoreKey. من المزعج أن يتم إرسال إشارات BLE فقط عندما يكون النظام قيد التشغيل أو في وضع السكون ، أي لإيقاف هذا التتبع ، يحتاج اللص فقط إلى الضغط على زر إيقاف التشغيل. سيكون من الرائع إذا عملت هذه الوظيفة مباشرة على شريحة Bluetooth / WiFi عندما تكون هناك طاقة احتياطية في اللوحة الأم.الخطوة 2: الاختباء - انتحال التكرير الجغرافي عبر وكيل Bluetooth

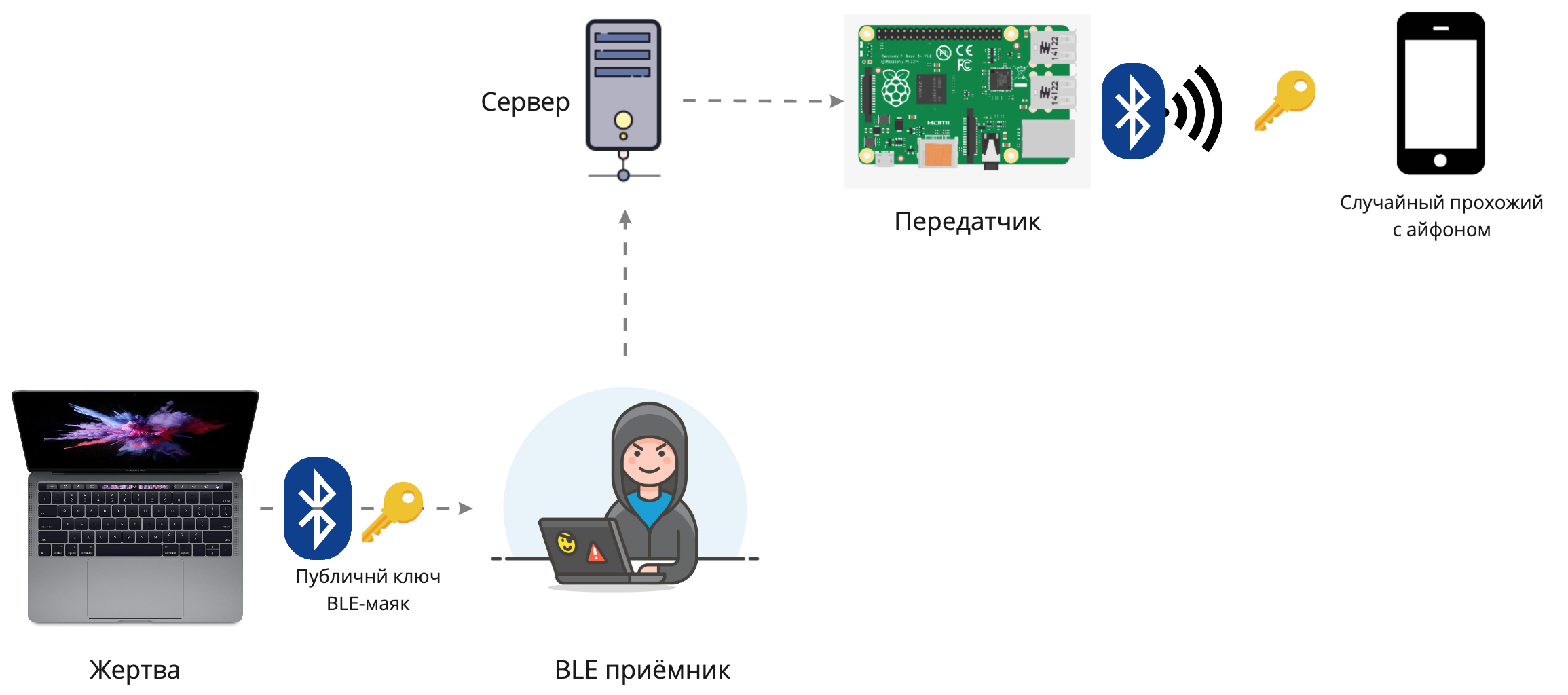

هل من الممكن خداع النظام وإظهار الضحية عنوان زائف لجهاز الكمبيوتر المحمول الخاص به؟ إذا كان MacBook المفقود نفسه لا يعرف إحداثياته ، ولكنه يرسل فقط مفتاحًا عامًا ، فإن الجهاز الذي استقبل الإشارة يضيف الإحداثيات. لذلك هذا النظام عرضة للانتحال! ينقل مرحل حزمة BLE جميع الإشارات المسموعة إلى جهاز الإرسال البعيد ،وفي الدائرة مع المكرر ، يستمع جهاز الاستقبال إلى جميع الإشارات من الضحية ويرسلها عبر الإنترنت إلى جهاز الإرسال. يقوم المارة العشوائيون الذين يتلقون الإشارة بإضافة إحداثياتهم إليها وإرسالها إلى الخادم. أجلس مع جهاز الضحية في الطابق السفلي ، وجهاز الإرسال في الطرف الآخر من المدينة. وهكذا ، يرى الضحية إحداثيات وهمية.لبناء مثل هذا المخطط ، ستحتاج إلى جهازي كمبيوتر مع محولات BLE متصلة بنفس الشبكة والإطارBtleJuice .

ينقل مرحل حزمة BLE جميع الإشارات المسموعة إلى جهاز الإرسال البعيد ،وفي الدائرة مع المكرر ، يستمع جهاز الاستقبال إلى جميع الإشارات من الضحية ويرسلها عبر الإنترنت إلى جهاز الإرسال. يقوم المارة العشوائيون الذين يتلقون الإشارة بإضافة إحداثياتهم إليها وإرسالها إلى الخادم. أجلس مع جهاز الضحية في الطابق السفلي ، وجهاز الإرسال في الطرف الآخر من المدينة. وهكذا ، يرى الضحية إحداثيات وهمية.لبناء مثل هذا المخطط ، ستحتاج إلى جهازي كمبيوتر مع محولات BLE متصلة بنفس الشبكة والإطارBtleJuice .لم يتم بعد دراسة بروتوكول الملكية FindMy ، تنسيق حزم BLE غير معروف. حتى الفترات الدقيقة بين شحنات المنارة والظروف التي يتم فيها تنشيط هذه الوظيفة غير معروفة. فترة مثبتة تجريبيا من 10-20 دقيقة. وفقًا لأبل ، يتغير المفتاح الخاص بانتظام ، ولكن كم مرة غير معروفة. أدعو الجميع للمشاركة في عكس البروتوكول. لدى Apple وصف للتشفير المستخدم بواسطة FindMy.

UPD: في وقت كتابة هذه السطور ، تم نشر دراسة التشفير المستخدمة في FindMy ، لم يأخذ المؤلف بعين الاعتبار التنفيذ التقني للبروتوكول ، ولم أفهم تمامًا ما هو العمل.

لطلبات الوكيل لجهاز الإرسال ، تحتاج إلى خادم وستعمل مع الحد الأدنى من التكوين ، مثل RUVDS لـ 130 روبل . لديه تعريفة ودفع في الثانية فقط للموارد المستخدمة. بالنسبة إلى habrayuzers ، خصم 15 ٪ على أعمال الكود الترويجي dontpanic.

الخطوة 3: سرقة البيانات من جهاز كمبيوتر محمول

يمكن أن تكون البيانات الموجودة على القرص أكثر قيمة بكثير من جهاز Macbook نفسه. ماذا لو كانت هناك مفاتيح لمحافظ البيتكوين أو أسماء المستخدمين أو كلمات المرور أو الصور الحميمة؟ لذلك ، حاول أولاً قراءة البيانات الموجودة على القرص. لقد سرقنا الكمبيوتر المحمول في حالة التشغيل ، ولكن في وقت السرقة ، تم إغلاق الغطاء ، والآن تم قفله بكلمة مرور مستخدم. معظم مالكي MacBook يحملونهم في وضع السكون ، أي أنهم يغلقون الغطاء. هذا هو الحالة الأكثر احتمالا حيث يتلقى اللص جهاز كمبيوتر.أسهل طريقة لقراءة البيانات هي التمهيد من ذاكرة USB في Linux. ولكن إذا تم تشغيل FileVault في النظام ، فلن تعمل قراءة البيانات ، لذا فإن إعادة التشغيل محفوفة بالمخاطر بالنسبة لنا ، لأنه من غير المعروف مسبقًا ما إذا كان التشفير ممكّنًا أم لا. أثناء تشغيل الكمبيوتر ، يتم فك تشفير نظام الملفات تمامًا ، لذلك تحتاج إلى محاولة الوصول دون إعادة التشغيل.DMA-, FileVault . , DMA- Thunderbolt - IOMMU. Thunderclap Thunderbolt-, - .

لن نفكر في خيار كلمة المرور الوحشية من حساب المستخدم ، لأنها ليست رياضة. بالإضافة إلى ذلك ، يضيف macOS مهلة طويلة قبل إدخال كلمة مرور جديدة بعد المحاولات الفاشلة. لمثل هذا الهجوم ، يمكنك استخدام أي أدوات أجهزة تسمح لك بمحاكاة لوحة مفاتيح HID ، بما في ذلك raspberry pi أو arduino. النقطة الرئيسية هنا هي قاموس الاختيار. أنصحك باستخدام كلمة مرور مع حرف خاص واحد على الأقل وبدون كلمات القاموس. هذا يكفي للدفاع ضد مثل هذه الوحشية.قم بتوصيل كمبيوتر محمول مقفل بشبكة Wi-Fi

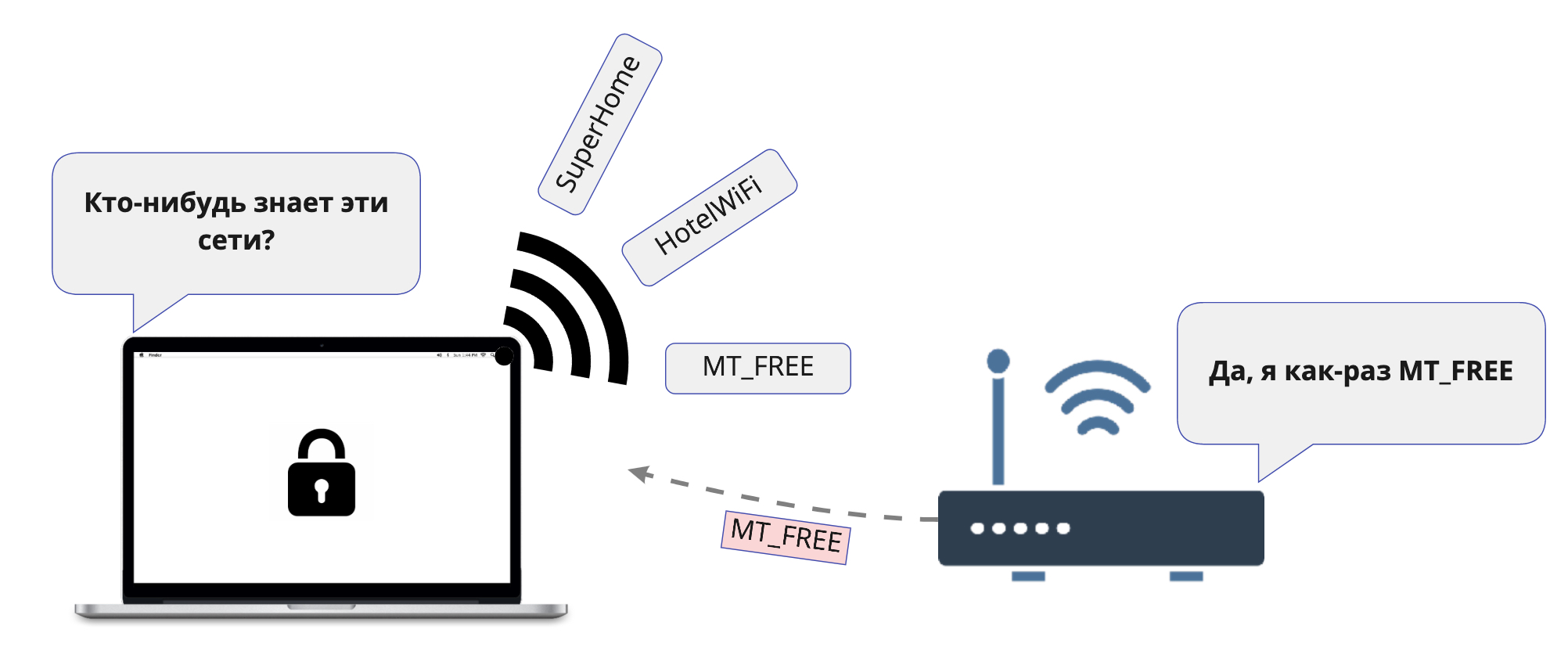

أثناء تشغيل الكمبيوتر المحمول وإلغاء تأمين نظام الملفات ، حاول النقر عليه على الشبكة. ربما يكون لدى الضحية محرك أقراص شبكة أو بعض الخدمات الأخرى التي يمكنك من خلالها التسلق إلى الداخل. دعنا نحاول إقناع الكمبيوتر المحمول بالاتصال بشبكة WiFi لدينا. عندما تقوم الأجهزة بفحص شبكات WiFi ، فإنها ترسل أيضًا أسماء الشبكات التي اتصلت بها مؤخرًا في حزم طلبات الفحص. أي أنه أثناء تجولك في أنحاء المدينة ، يرسل هاتفك أو الكمبيوتر المحمول اسم شبكة WiFi المنزلية على أمل أن يجيب عليها. كما هو مخطط ، يجب أن يسرع هذا الاتصال بالشبكة عندما تكون قريبة.لمعرفة الشبكات التي يكون الكمبيوتر المحمول للضحية جاهزًا للاتصال بها ، قمت بوضع محول WiFi خارجي بجانبه وأغلق غطاء قفص فاراداي المرتجل. الآن سوف يسمع المحول الإشارات من الكمبيوتر المحمول جيدًا ولن يسمع الآخرين.نبدأ في وضع المراقبة باستخدام مرشح لنوع واحد من الحزم ، لأننا نريد رؤية طلبات عينة فقط.

عندما تقوم الأجهزة بفحص شبكات WiFi ، فإنها ترسل أيضًا أسماء الشبكات التي اتصلت بها مؤخرًا في حزم طلبات الفحص. أي أنه أثناء تجولك في أنحاء المدينة ، يرسل هاتفك أو الكمبيوتر المحمول اسم شبكة WiFi المنزلية على أمل أن يجيب عليها. كما هو مخطط ، يجب أن يسرع هذا الاتصال بالشبكة عندما تكون قريبة.لمعرفة الشبكات التي يكون الكمبيوتر المحمول للضحية جاهزًا للاتصال بها ، قمت بوضع محول WiFi خارجي بجانبه وأغلق غطاء قفص فاراداي المرتجل. الآن سوف يسمع المحول الإشارات من الكمبيوتر المحمول جيدًا ولن يسمع الآخرين.نبدأ في وضع المراقبة باستخدام مرشح لنوع واحد من الحزم ، لأننا نريد رؤية طلبات عينة فقط.tcpdump -e -l -I -i en0 type mgt subtype probe-req

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (Onlime)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MT_FREE)

يمكن ملاحظة أن الكمبيوتر المحمول يتذكر العديد من الشبكات المختلفة ، من بينها ما يشبه الشبكات المنزلية. من المهم أن تضع في اعتبارك أنه إذا كان الكمبيوتر المحمول يتذكر شبكة بكلمة مرور ، فلن يتم الاتصال بها تلقائيًا إذا ظهرت فجأة بدون كلمة مرور ، ولكن بنفس الاسم. من هذه الأسماء ، يمكننا أن نفترض أن أول شبكتين كانا على الأرجح كلمات مرور ، ولكن الأخيرة هي شبكة النقل العام في موسكو ويبدو أنها تم تخزينها في ذاكرة الكمبيوتر بدون كلمة مرور.هذا النوع من الهجمات قديم جدًا ، لكنه لا يزال يعمل في بعض الأحيان. هناك أدوات تلقائية مثل hostapd-karma تستجيب على الفور لجميع أسماء الشبكات.

نحتاج الآن إلى رفع نقطة الوصول باسم الشبكة المحددة ، في حالتنا MT_FREE ، بحيث يتصل الكمبيوتر المحمول بها تلقائيًا. يجب أن يوضع في الاعتبار أنه إذا كان بإمكان الكمبيوتر المحمول الاتصال بالإنترنت ، فيمكن للمالك حظره على الفور وتنظيف القرص. ولكن لا يمكنك قطع اتصال الإنترنت تمامًا ، وإلا يمكن لنظام macOS قطع الاتصال فورًا بشبكة WiFi هذه ، معتبرًا أنها معطلة. لذلك ، يجب أن يكون لديه DHCP عامل ومحلل DNS وإنترنت عبر HTTP حتى تعمل اختبارات البوابة المقيدة. يكفي فتح منفذ TCP 80 فقط على الإنترنت ، وسيفترض macOS أن الشبكة طبيعية تمامًا ، بينما لن تعمل وظائف iCloud المضادة للسرقة.إذا اتصل MacBook بشبكة WiFi بنجاح ، فسيتعين علينا فقط فحصها عبر الشبكة بحثًا عن الخدمات المفتوحة ، وكرة الشبكة ، وما إلى ذلك. لن أخبرك كيف تفعل ذلك لأنه يتجاوز نطاق هذه المقالة.يجب أن نعترف بصدق أن معظم المستخدمين يستخدمون الإعدادات الافتراضية ولا يقوموا بتكوين أي خدمات شبكة إضافية ، وبالتالي فإن فرصة النجاح في مثل هذا الهجوم لا تكاد تذكر. ولكن الأمر كان يستحق التجربة على أي حال ، لأن هذه هي آخر طريقة متاحة للتفاعل مع نظام يحتوي على محرك أقراص مشفر.

إعادة التشغيل في المجهول

دعني أذكرك أنه أثناء تحميل النظام ، لم يكن لدينا طريقة لمعرفة ما إذا كان تشفير قرص FileVault قيد التشغيل. للتحقق من ذلك ، تحتاج إلى إعادة تشغيل الكمبيوتر المحمول. يمكن القيام بذلك فقط عن طريق الضغط على زر الطاقة ، حيث لا توجد قائمة إدارة الطاقة على شاشة جلسة مقفلة. علاوة على ذلك ، هناك سيناريوهان محتملان:

دعني أذكرك أنه أثناء تحميل النظام ، لم يكن لدينا طريقة لمعرفة ما إذا كان تشفير قرص FileVault قيد التشغيل. للتحقق من ذلك ، تحتاج إلى إعادة تشغيل الكمبيوتر المحمول. يمكن القيام بذلك فقط عن طريق الضغط على زر الطاقة ، حيث لا توجد قائمة إدارة الطاقة على شاشة جلسة مقفلة. علاوة على ذلك ، هناك سيناريوهان محتملان:لم يتم تكوين FileVault

تزلج سهل! ما عليك سوى التمهيد من محرك أقراص USB المحمول أو إزالة القرص (في الطُرز حتى عام 2016) وجميع ملفات الضحية لدينا متوفرة بنص واضح. على Linux ، تحتاج إلى الخلط بينه وبين تكوين fuse-apfs .تم تمكين FileVault

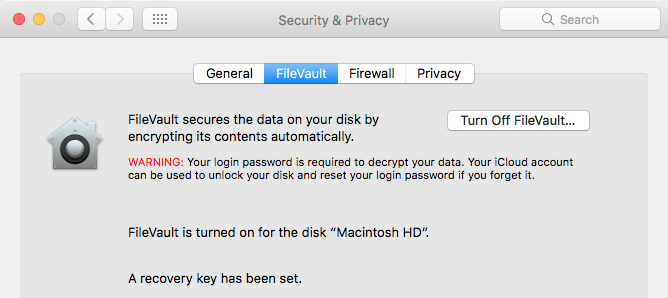

في المرة الأولى التي تقوم فيها بتكوين FileVault ، يقترح تنزيل مفتاح تشفير محرك الأقراص في iCloud ، ومن الناحية النظرية يمكن أن يهاجم لص حساب الضحية ، لكننا لا نفكر في هجمات التصيد الاحتيالي في هذه المقالة. هناك العديد من الأدوات لبرنامج FileVault brute: البرامج التجارية من Elcomsoft وبرامج مفتوحة المصدر مثل apfs2john للاستخدام مع John The Ripper .على الأرجح ، لن ينفق اللص العادي الموارد على وحشية القرص ، ما لم يكن هذا هجومًا مستهدفًا على البيانات. من أجل البساطة ، نفترض أن كلمة المرور غير القاموس التي تتكون من 6-8 أحرف من سجلات مختلفة باستخدام أحرف خاصة هي غير محصنة.كيف يجب أن تعمل كما هو مخطط لها من قبل شركة آبل

لفترة طويلة ، لم أتمكن من فهم كيف تمثل Apple بالضبط عمل Find My Mac في الحياة الواقعية ، لأنه إذا اتبعت التوصيات الافتراضية عند إعداد النظام لأول مرة ، فسيتلقى المستخدم جهاز كمبيوتر مع تنشيط FileVault ولن يتمكن المهاجم أبدًا من تسجيل الدخول للطرق على الإنترنت وتنشيط جميع الفخاخ . السيناريو الوحيد الممكن هو حساب ضيف. وفقًا للفكرة ، يصل اللص بعد إعادة التشغيل إلى شاشة إدخال كلمة المرور لفتح القرص. دون تخمين كلمة المرور ، يختار حساب الضيف ويحمل في وضع Safari فقط. هذا وضع خاص للعمل متاح فقط لحساب الضيف. يعمل برنامج واحد فقط - متصفح Safari. والحقيقة هي أنه عند تنشيط FileVault ، يظل جزء من القرص غير مشفر لقسم الاسترداد. يقوم بتخزين صورة macOS صغيرة ، من هنا أحذية Safari. في هذا الوضع ، يمكن للسارق الاتصال بالإنترنت ، وهنا سيتصل الكمبيوتر المحمول بـ iCloud وسيكون قادرًا على تنفيذ الطلبات عن بعد من المالك.

السيناريو الوحيد الممكن هو حساب ضيف. وفقًا للفكرة ، يصل اللص بعد إعادة التشغيل إلى شاشة إدخال كلمة المرور لفتح القرص. دون تخمين كلمة المرور ، يختار حساب الضيف ويحمل في وضع Safari فقط. هذا وضع خاص للعمل متاح فقط لحساب الضيف. يعمل برنامج واحد فقط - متصفح Safari. والحقيقة هي أنه عند تنشيط FileVault ، يظل جزء من القرص غير مشفر لقسم الاسترداد. يقوم بتخزين صورة macOS صغيرة ، من هنا أحذية Safari. في هذا الوضع ، يمكن للسارق الاتصال بالإنترنت ، وهنا سيتصل الكمبيوتر المحمول بـ iCloud وسيكون قادرًا على تنفيذ الطلبات عن بعد من المالك.الخطوة 4: بيع MacBook

العمل مع متغيرات NVRAM

لذلك ، حصل اللص على البيانات أو لم يتمكن من الوصول إليها ثم يريد بيع الكمبيوتر المحمول في السوق الثانوية. للقيام بذلك ، يحتاج إلى إلغاء ربط الكمبيوتر من حسابات iCloud وإعادة تثبيت نظام التشغيل. بالإضافة إلى نظام التشغيل نفسه على القرص الصلب ، فإن جهاز Macbook يحتوي على متغيرات NVRAM المخزنة على محرك أقراص USB محمول في اللوحة الأم. تبقى هذه البيانات بعدإعادة تثبيت macOS. يقومون بتخزين رمز مميز من خلاله يتعرف الخادم على ربط macbook بحساب iCloud.للعمل مع المتغيرات من مساحة المستخدم ، هناك أداة nvram :مثال على العثور على My Mac Token# Find My Mac

$ nvram fmm-mobileme-token-FMM

fmm-mobileme-token-FMM bplist00%dc%01%02%03%04%05%06%07%08%09%0a%0b%0c%0d%0e%10%0d%11%0d%12%13%14%15%16%1d_%10%0funregisterState_%10%12enabledDataclassesYauthToken^disableContextVuserid]enableContextXusernameXpersonIDWaddTimeTguidXuserInfo_%10%13dataclassProperties%10%00%a1%0f_%10!com.apple.Dataclass.DeviceLocator_%10%ccEAADAAAABLwIAAAAAF6Jva4RDmqzLmljbG91ZC5hdXRovQA_OvlxQ5x0ULxeZIwLf9ZKD2GL8xWXoQiCKVs4tSztt-QZ2ZPlgZqpHekekaGd06Bm20kyU4m1ryRhBPR5DNSSbfzrKM_Ap0elpAitBDkGyHGjTe9c5WajVpfvWe_RGFhcamieaVhGQGzsiFGe11nt1PtCzA~~%11%01%f5_%10%11ivan@ivanov.comZ1253943158#A%d7%a2or%f3kP_%10$7C83E2DA-8A39-414E-B004-4DE79E4D35B3%d3%17%18%19%1a%1b%1c_%10%15InUseOwnerDisplayName_%10%13InUseOwnerFirstName_%10%12InUseOwnerLastName]ivan ivanovUivanWivanov%d1%0f%1e%d5%1f !"#$%25&'(VapsEnvXhostname]idsIdentifierVscheme]authMechanismZProduction_%10%13p09-fmip.icloud.com_%10$0FFD23C3-F469-42C1-97E0-FD8EE1F80502UhttpsUtoken%00%08%00!%003%00H%00R%00a%00h%00v%00%7f%00%88%00%90%00%95%00%9e%00%b4%00%b6%00%b8%00%dc%01%ab%01%ae%01%c2%01%cd%01%d6%01%fd%02%04%02%1c%022%02G%02U%02[%02c%02f%02q%02x%02%81%02%8f%02%96%02%a4%02%af%02%c5%02%ec%02%f2%00%00%00%00%00%00%02%01%00%00%00%00%00%00%00)%00%00%00%00%00%00%00%00%00%00%00%00%00%00%02%f8

ومن المثير للاهتمام أن المساعدة الرسمية لأمر nvram تخفي بعض الميزات. الدليل من وثائق CIA المسربة المنشورة على ويكيليكس: أساسيات EFI: تبين أن متغيرات NVRAM أكثر فائدة . اتضح أن الأداة يمكن أن تعمل بشكل مباشر مع متغيرات UEFI (efi vars). ولكن لا يمكن تغيير قيم معظم المتغيرات إلا مع تعطيل SIP (حماية سلامة النظام).UPD: توقفت وصولي إلى متغيرات EFI من خلال أداة nvram على macOS Catalina. ربما تم تغيير GUID أو أسماء المتغيرات أو بنية البرنامج. من الضروري التحقق من صلة المتغيرات من خلال غلاف UEFI أو Linux.لفك جهاز كمبيوتر محمول مسروق ، امسح متغيرات nvram وأعد تثبيت نظام التشغيل. لإعادة nvram تحتاجاضغط على الأمر (⌘) + Option + P + R عند تحميل جهاز كمبيوتر محمول. هذا يكفي لجعل خادم iCloud لم يعد يعتبر الجهاز ينتمي إلى حساب iCloud معين. وعلى الرغم من إعادة تعيين الرقم التسلسلي للوحة الأم بعد إعادة تعيين nvram ، سيسمح لك iCloud بربط الكمبيوتر المحمول بحساب جديد.كلمة المرور على UEFI

في الخطوات السابقة ، قمنا بالتمهيد من محرك أقراص USB المحمول (مفتاح الخيار عند التمهيد) وإعادة تعيين nvram. ولكن اتضح أن كل هذا يمكن تعطيله بكلمة مرور UEFI. بالمناسبة ، قليل من الناس يعرفون ذلك حتى بين مستخدمي الخشخاش ذوي الخبرة. تحظر كلمة المرور المثبتة للبرنامج الثابت مثل هذه الإجراءات:

في الخطوات السابقة ، قمنا بالتمهيد من محرك أقراص USB المحمول (مفتاح الخيار عند التمهيد) وإعادة تعيين nvram. ولكن اتضح أن كل هذا يمكن تعطيله بكلمة مرور UEFI. بالمناسبة ، قليل من الناس يعرفون ذلك حتى بين مستخدمي الخشخاش ذوي الخبرة. تحظر كلمة المرور المثبتة للبرنامج الثابت مثل هذه الإجراءات:- إعادة تعيين NVRAM في وقت التمهيد

- إعادة تعيين SMC

- حدد طريقة تمهيد أخرى (مفتاح الخيار)

في جميع الحالات ، سيتم طلب كلمة مرور. أي أن اللص لن يكون قادرًا على التمهيد من محرك أقراص USB المحمول ولن يكون قادرًا على فك ارتباط الكمبيوتر بسهولة من iloud ، مما يؤدي إلى إسقاط رمز Find My Mac من nvram. كما أنه لا يعمل بسهولة إعادة تثبيت نظام التشغيل. يمكنك تعيين كلمة مرور لـ UEFI من خلال وضع الاسترداد. للقيام بذلك ، اضغط باستمرار على CMD + R في مرحلة التمهيد وحدد Startup Security Utility من القائمة.ولكن ليس كل شيء وردية للغاية ، لا تحمي كلمة المرور على UEFI. على أجهزة Macbooks حتى عام 2019 ، يتم تخزين متغيرات البرامج الثابتة لـ UEFI و NVRAM على محرك أقراص فلاش SPI عادي ، والذي يمكنك من خلاله الاتصال بالمبرمج وتغيير أي بيانات بدون إذن.

يمكنك تعيين كلمة مرور لـ UEFI من خلال وضع الاسترداد. للقيام بذلك ، اضغط باستمرار على CMD + R في مرحلة التمهيد وحدد Startup Security Utility من القائمة.ولكن ليس كل شيء وردية للغاية ، لا تحمي كلمة المرور على UEFI. على أجهزة Macbooks حتى عام 2019 ، يتم تخزين متغيرات البرامج الثابتة لـ UEFI و NVRAM على محرك أقراص فلاش SPI عادي ، والذي يمكنك من خلاله الاتصال بالمبرمج وتغيير أي بيانات بدون إذن.إعادة تعيين كلمة مرور UEFI

على جميع أجهزة MacBooks التي لا تحتوي على شريحة T2 ، لا تكون البرامج الثابتة على اللوحة الأم محمية بأي حال من الأحوال. يمكن إعادة تحميله بسهولة ، بما في ذلك إزالة كلمة المرور الخاصة بـ UEFI. للقيام بذلك ، ما عليك سوى توصيل المبرمج بموصل التصحيح على اللوحة الأم ، ثم يمكنك العمل مع شريحة الذاكرة كما هو الحال مع محرك أقراص محمول عادي. كابل عالمي للبرامج الثابتة لمحرك الأقراص المحمول لجميع طرازات أجهزة Macbooksهناك بعض الارتباك مع هذه الموصلات ، حيث لا تحتوي على مفتاح ، أي أنه يمكن توصيلها من جوانب مختلفة. في الموديلات المختلفة لأجهزة Macbooks ، يكون الموصل في أماكن مختلفة ، وأحيانًا يكون من الضروري أحيانًا لحام طاقة محرك الأقراص المحمول 3.3V بشكل منفصل. لذلك ، في بعض الأحيان تحتاج إلى دراسة دائرة اللوحة الأم المحددة بعناية.

كابل عالمي للبرامج الثابتة لمحرك الأقراص المحمول لجميع طرازات أجهزة Macbooksهناك بعض الارتباك مع هذه الموصلات ، حيث لا تحتوي على مفتاح ، أي أنه يمكن توصيلها من جوانب مختلفة. في الموديلات المختلفة لأجهزة Macbooks ، يكون الموصل في أماكن مختلفة ، وأحيانًا يكون من الضروري أحيانًا لحام طاقة محرك الأقراص المحمول 3.3V بشكل منفصل. لذلك ، في بعض الأحيان تحتاج إلى دراسة دائرة اللوحة الأم المحددة بعناية. هناك أيضًا أجهزة مستقلة تمامًا تجد الإزاحة المطلوبة في البرامج الثابتة وتربيها بسرعة ، وتعطيل كلمة مرور UEFI. في بعض مراكز الخدمة ، حيث يعرضون التخلص من كلمة المرور على UEFI ، يفضلون فك رقاقة الذاكرة وفلاشها في مقطع المبرمج.

هناك أيضًا أجهزة مستقلة تمامًا تجد الإزاحة المطلوبة في البرامج الثابتة وتربيها بسرعة ، وتعطيل كلمة مرور UEFI. في بعض مراكز الخدمة ، حيث يعرضون التخلص من كلمة المرور على UEFI ، يفضلون فك رقاقة الذاكرة وفلاشها في مقطع المبرمج.يزرع UEFI

هناك لوحات غريبة منفصلة - خارجية مع EEPROM ، والتي يتم إدخالها على الفور في موصل التصحيح. عادة ما تومض بالفعل تحت اللوحة الأم المطلوبة. بعد التثبيت مباشرة ، يبدأ الكمبيوتر في التمهيد من محرك الأقراص المحمول هذا ، متجاهلاً محرك الأقراص الأصلي الملحوم باللوحة الأم. في هذه الحالة ، يمكن أن يظل محرك الأقراص المحمول الأصلي مع كلمة مرور البرنامج الثابت. من السهل استخدام هذه الغرسات للتجارب مع تصحيحات UEFI ، يمكنك دائمًا التراجع إلى البرامج الثابتة الأصلية عن طريق سحب الوحدة ببساطة.

نظام مكافحة التصيد الاحتيالي

لقد كنت منزعجًا للغاية من عدم جدوى جميع أنظمة مكافحة السرقة من Apple لدرجة أنني قررت إنشاء نظامي الخاص. كان هذا قبل الإعلان عن شريحة T2 ، لذلك كان من المستحيل الاعتماد على حماية الأجهزة ، وقررت ببساطة خداع اللص حتى يفعل هو نفسه كل ما هو مطلوب.المخطط كما يلي:- على قرص MacBook ، يتم تمييز قسم Linux صغير. يمكن للنواة الحديثة (efistub) التمهيد على الفور دون الحاجة إلى أي وسيط تحميل متوسط مثل إعادة التشغيل. لقد كتبت عن هذا في مقال لينكس في ملف واحد لجهاز Macbook. بشكل افتراضي ، يقوم الكمبيوتر المحمول بتشغيل Linux ، والذي يقوم بتشغيل معالج الإعداد الأولي المتخفي في شكل macOS. في الفيديو ، يتم عرضه من الساعة 7:00.

- , macOS , () , nvram: macOS . , , . , . , . . , , .

- يقدم معالج الإعداد إجراء الإعداد الأولي للنظام ويطلب هذا الاتصال بشبكة WiFi. ثم يرسم العملية المزيفة لتنزيل شيء ما ، وفي تلك اللحظة ينقر على الخادم ويمنح الوصول الكامل إلى المالك الحقيقي.

- يجد مالك BSSID لنقاط وصول WiFi موقع الكمبيوتر المحمول ، ويمكنه الاستماع إلى الصوت من الميكروفون ومشاهدة اللص من خلال الكاميرا ، إلخ. بينما تعرض واجهة معالج الإعداد عملية تنزيل التحديث المزيفة ، ينتقل مالك الكمبيوتر المحمول بالفعل إلى العنوان.

ونتيجة لذلك ، لم أنهي جزء الخادم ، ولكن فيما يلي مصادر معالج تكوين Electron. يبدو ، بالمناسبة ، يمكن تصديقه ، حتى أنني سأغريه.مظاهرة على الفيديو:الموجودات

- FindMy . . , , . , . , !

- FileVault! . . , . , , , , . , , .

- [] . UEFI, Safari Only Mode. , .

- UEFI. iCloud. , , .

- T2. , 2. , EEPROM . .