تحية للجميع. تحسبًا لبدء ورشة عمل Kali Linux ، قمنا بإعداد ترجمة لمقال مثير للاهتمام لك.

يقدم لك دليل اليوم أساسيات بدء استخدام aircrack-ng . بالطبع ، من المستحيل تقديم جميع المعلومات اللازمة وتغطية كل سيناريو. لذا استعد للقيام بأداء واجبك وقم بالبحث بنفسك. هناك العديد من الدروس الإضافية وغيرها من المعلومات المفيدة على المنتدى و المعرفة .على الرغم من حقيقة أنه لا يغطي جميع الخطوات من البداية إلى النهاية ، إلا أن دليل Simple WEP Crack يصف بمزيد من التفاصيل العمل مع aircrack-ng .إعداد المعدات وتركيب Aircrack-ng

الخطوة الأولى في جعل aircrack-ng تعمل بشكل صحيح على نظام Linux الخاص بك هي تصحيح برنامج التشغيل المناسب لبطاقة الشبكة وتثبيته. تعمل العديد من البطاقات مع العديد من برامج التشغيل ، يوفر بعضها الوظائف اللازمة لاستخدام aircrack-ng ، والبعض الآخر لا يفعل ذلك.أعتقد أنه من غير الضروري أن نقول أنك تحتاج إلى بطاقة شبكة متوافقة مع حزمة aircrack-ng . أي أن الجهاز متوافق تمامًا ويمكنه تنفيذ حقن الحزمة. باستخدام بطاقة شبكة متوافقة ، يمكنك اختراق نقطة وصول لاسلكية في أقل من ساعة.لتحديد الفئة التي تنتمي إليها بطاقتك ، راجع صفحة توافق الأجهزة.. قراءة البرنامج التعليمي: هل البطاقة اللاسلكية الخاصة بي متوافقة؟ إذا كنت لا تعرف كيفية التعامل مع الطاولة. ومع ذلك ، لن يمنعك ذلك من قراءة الدليل ، مما سيساعدك على تعلم شيء جديد والتأكد من خصائص معينة لبطاقتك.للبدء ، تحتاج إلى معرفة مجموعة الشرائح المستخدمة في بطاقة الشبكة الخاصة بك وأي برنامج تشغيل تحتاج إليه. تحتاج إلى تحديد ذلك باستخدام المعلومات الواردة في الفقرة أعلاه. في قسم برامج التشغيل ، ستكتشف أي برامج تشغيل تحتاج إليها.تركيب Aircrack-ng

يمكنك الحصول على أحدث إصدار من aircrack-ng عن طريق تنزيله من الصفحة الرئيسية ، أو يمكنك استخدام توزيع اختبار الاختراق مثل Kali Linux أو Pentoo ، حيث تم تثبيت أحدث إصدار من aircrack-ng .لتثبيت aircrack-ng ، راجع الوثائق في صفحة التثبيت .أساسيات IEEE 802.11

حسنًا ، بعد أن أصبح كل شيء جاهزًا ، حان الوقت للتوقف قبل أن نتخذ إجراءً ونتعلم شيئًا عن كيفية عمل الشبكات اللاسلكية.الجزء التالي مهم لفهمه حتى تتمكن من معرفة ما إذا كان هناك شيء لن يعمل كما هو متوقع. سيساعدك فهم كيفية عمل كل شيء في العثور على المشكلة ، أو على الأقل وصفها بشكل صحيح حتى يتمكن شخص آخر من مساعدتك. كل شيء غامض قليلاً هنا ، وقد ترغب في تخطي هذا الجزء. ومع ذلك ، فإن اختراق الشبكات اللاسلكية يتطلب القليل من المعرفة ، وبالتالي فإن الاختراق هو أكثر بقليل من كتابة أمر واحد والسماح ل aircrack بكل شيء من أجلك.كيف تجد شبكة لاسلكية

هذا الجزء هو مقدمة موجزة للشبكات المدارة التي تعمل مع نقاط الوصول (APs). ترسل كل نقطة وصول حوالي 10 ما يسمى بإطارات المنارة في الثانية. تحتوي هذه الحزم على المعلومات التالية:- اسم الشبكة (ESSID)

- هل يستخدم التشفير (وما هو التشفير المستخدم ، ولكن لاحظ أن هذه المعلومات قد لا تكون صحيحة فقط لأن نقطة الوصول تبلغ عنها) ؛

- ما هي معدلات البيانات المدعومة (بالميغابايت) ؛

- على أي قناة يتم تشغيل الشبكة؟

يتم عرض هذه المعلومات في أداة تتصل على وجه التحديد بهذه الشبكة. يتم عرضه عندما تسمح للخريطة بمسح الشبكات iwlist <interface> scanإتصال شبكة

هناك العديد من الخيارات للاتصال بشبكة لاسلكية. في معظم الحالات ، يتم استخدام مصادقة النظام المفتوحة. (اختياري: إذا كنت تريد معرفة المزيد حول المصادقة ، فاقرأ هذا .)افتح مصادقة النظام:- طلب مصادقة نقطة الوصول ؛

- تجيب نقطة الوصول: حسنًا ، لقد تمت مصادقتك.

- يطلب اقتران نقطة الوصول ؛

- تجيب نقطة الوصول: حسنًا ، أنت متصل.

هذه هي أبسط الحالات ، ولكن تنشأ المشاكل عندما لا يكون لديك حقوق الوصول ، لأن:- يستخدم WPA / WPA2 وتحتاج إلى مصادقة APOL. سترفض نقطة الوصول في الخطوة الثانية.

- تحتوي نقطة الوصول على قائمة بالعملاء المسموح لهم (عناوين MAC) ولن تسمح لأي شخص آخر بالاتصال. وهذا ما يسمى تصفية MAC.

- Shared Key Authentication, WEP-, . (. « ?» )

أول شيء تفعله هو العثور على هدف محتمل. حزمة-نانوغرام ايركراك ديها ايرودومب -ng لهذا ، ولكن يمكنك استخدام برامج أخرى، مثل القسمة .قبل البحث عن الشبكات ، يجب عليك نقل بطاقتك إلى ما يسمى "وضع المراقبة". وضع المراقبة هو وضع خاص يسمح لجهاز الكمبيوتر الخاص بك بالاستماع إلى حزم الشبكة. يسمح هذا الوضع أيضًا بحقن الحقن. سنتحدث عن الحقن في المرة القادمة.لوضع بطاقة الشبكة في وضع المراقبة ، استخدم airmon-ng :airmon-ng start wlan0

لذلك تقوم بإنشاء واجهة أخرى وإضافة "mon" إليها . لذلك سوف تصبح wlan0 wlan0mon . للتحقق مما إذا كانت بطاقة الشبكة في وضع المراقبة بالفعل ، قم بذلك iwconfigوانظر بنفسك.بعد ذلك ، قم بتشغيل airodump-ng للبحث عن الشبكات:airodump-ng wlan0mon

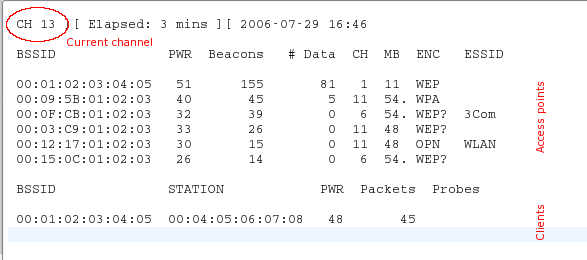

إذا لم يتمكن airodump-ng من الاتصال بجهاز WLAN ، فسترى شيئًا مثل هذا: يقفز airodump-ng من قناة إلى أخرى ويظهر جميع نقاط الوصول التي يتلقى منها إشارات التنبيه. تُستخدم القنوات من 1 إلى 14 لمعايير 802.11 b و g (يُسمح في الولايات المتحدة باستخدام 1 إلى 11 فقط ؛ في أوروبا من 1 إلى 13 مع بعض الاستثناءات ؛ في اليابان من 1 إلى 14). تعمل 802.11a في النطاق 5 جيجا هرتز ، ويختلف توفره في بلدان مختلفة أكثر من النطاق 2.4 جيجا هرتز. بشكل عام ، تبدأ القنوات المعروفة جيدًا من 36 (32 في بعض البلدان) إلى 64 (68 في بعض البلدان) ومن 96 إلى 165. في ويكيبيديا يمكنك العثور على مزيد من المعلومات حول توفر القنوات. في Linux ، فإن الحذر من السماح / تعطيل إرسال قنوات معينة لبلدكوكيل المجال التنظيمي المركزي ؛ ومع ذلك ، يجب تكوينه وفقًا لذلك.تظهر القناة الحالية في أعلى اليسار.بعد فترة ، ستظهر نقاط الوصول و (نأمل) بعض العملاء ذوي الصلة.يوضح الجزء العلوي نقاط الوصول المكتشفة:يوضح المربع السفلي العملاء الذين تم اكتشافهم:الآن أنت بحاجة لمراقبة الشبكة المستهدفة. يجب أن يكون هناك عميل واحد على الأقل متصلاً به ، لأن اختراق الشبكات بدون عملاء هو موضوع أكثر تعقيدًا (انظر كيفية اختراق WEP بدون عملاء ). يجب أن تستخدم تشفير WEP ولديها إشارة جيدة. ربما يمكنك تغيير موضع الهوائي لتحسين استقبال الإشارة. في بعض الأحيان يمكن أن تكون بضعة سنتيمترات حاسمة لقوة الإشارة.في المثال أعلاه هناك شبكة 00: 01: 02: 03: 04: 05. اتضح أنه الهدف الوحيد الممكن ، حيث أن العميل فقط هو الذي يتصل به. لديها أيضًا إشارة جيدة ، لذا فهي هدف مناسب للممارسة.

airodump-ng من قناة إلى أخرى ويظهر جميع نقاط الوصول التي يتلقى منها إشارات التنبيه. تُستخدم القنوات من 1 إلى 14 لمعايير 802.11 b و g (يُسمح في الولايات المتحدة باستخدام 1 إلى 11 فقط ؛ في أوروبا من 1 إلى 13 مع بعض الاستثناءات ؛ في اليابان من 1 إلى 14). تعمل 802.11a في النطاق 5 جيجا هرتز ، ويختلف توفره في بلدان مختلفة أكثر من النطاق 2.4 جيجا هرتز. بشكل عام ، تبدأ القنوات المعروفة جيدًا من 36 (32 في بعض البلدان) إلى 64 (68 في بعض البلدان) ومن 96 إلى 165. في ويكيبيديا يمكنك العثور على مزيد من المعلومات حول توفر القنوات. في Linux ، فإن الحذر من السماح / تعطيل إرسال قنوات معينة لبلدكوكيل المجال التنظيمي المركزي ؛ ومع ذلك ، يجب تكوينه وفقًا لذلك.تظهر القناة الحالية في أعلى اليسار.بعد فترة ، ستظهر نقاط الوصول و (نأمل) بعض العملاء ذوي الصلة.يوضح الجزء العلوي نقاط الوصول المكتشفة:يوضح المربع السفلي العملاء الذين تم اكتشافهم:الآن أنت بحاجة لمراقبة الشبكة المستهدفة. يجب أن يكون هناك عميل واحد على الأقل متصلاً به ، لأن اختراق الشبكات بدون عملاء هو موضوع أكثر تعقيدًا (انظر كيفية اختراق WEP بدون عملاء ). يجب أن تستخدم تشفير WEP ولديها إشارة جيدة. ربما يمكنك تغيير موضع الهوائي لتحسين استقبال الإشارة. في بعض الأحيان يمكن أن تكون بضعة سنتيمترات حاسمة لقوة الإشارة.في المثال أعلاه هناك شبكة 00: 01: 02: 03: 04: 05. اتضح أنه الهدف الوحيد الممكن ، حيث أن العميل فقط هو الذي يتصل به. لديها أيضًا إشارة جيدة ، لذا فهي هدف مناسب للممارسة.التهيئة المتجهات استنشاق

بسبب التنقل بين القنوات ، لن تعترض جميع الحزم من الشبكة المستهدفة. لذلك ، نريد الاستماع على قناة واحدة فقط بالإضافة إلى كتابة جميع البيانات على القرص ، حتى نتمكن من استخدامها لاحقًا للقرصنة:airodump-ng -c 11 --bssid 00:01:02:03:04:05 -w dump wlan0mon

باستخدام المعلمة ، -حددت القناة ، والمعلمة التالية -wهي بادئة مقالب الشبكة المكتوبة على القرص. –bssidتحدد العلامة مع عنوان MAC الخاص بنقطة الوصول استقبال الحزم بنقطة وصول واحدة. العلم –bssidمتاح فقط في الإصدارات الجديدة من airodump-ng .قبل اختراق WEP ، ستحتاج إلى ما بين 40،000 و 85،000 من ناقلات التهيئة المختلفة (Vector Initialization Vector، IV). تحتوي كل حزمة بيانات على متجه تهيئة. يمكن إعادة استخدامها ، لذا يكون عدد المتجهات عادة أقل بقليل من عدد الحزم التي تم التقاطها.وبالتالي ، عليك الانتظار حتى يتم اعتراض حزم البيانات من 40 ألف إلى 85 ألف (من IV). إذا لم تكن الشبكة مشغولة ، فستستغرق وقتًا طويلاً جدًا. يمكنك تسريع هذه العملية باستخدام هجوم نشط (أو هجوم إعادة). سنتحدث عنها في الجزء التالي.اقتحام

هل لديك بالفعل ما يكفي من نواقل التهيئة التي تم اعتراضها والتي تم تخزينها في ملف واحد أو أكثر ، يمكنك محاولة كسر مفتاح WEP:aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

عنوان MAC بعد العلامة -bهو BSSID للهدف ، dump-01.capوهو الملف الذي يحتوي على الحزم الملتقطة. يمكنك استخدام عدة ملفات ، ما عليك سوى إضافة جميع الأسماء إلى الأمر أو استخدام حرف البدل ، على سبيل المثال dump*.cap.يمكنك معرفة المزيد عن معلمات aircrack-ng والإخراج والاستخدام من الدليل .عدد ناقلات التهيئة المطلوبة لكسر مفتاح غير محدود. وذلك لأن بعض المتجهات تكون أضعف وتفقد معلومات أساسية أكثر من غيرها. عادة ، يتم خلط ناقلات التهيئة هذه مع أقوى. لذا ، إذا كنت محظوظًا ، يمكنك كسر مفتاح باستخدام 20.000 متجه للتهيئة فقط. ومع ذلك ، في كثير من الأحيان هذا لا يكفي ،يمكن أن يعمل aircrack-ng لفترة طويلة (أسبوع أو أكثر في حالة حدوث خطأ كبير) ، ثم يخبرك أنه لا يمكن كسر المفتاح. كلما زادت نواقل التهيئة ، زادت سرعة حدوث القرصنة وعادة ما يحدث ذلك في بضع دقائق أو حتى ثوان. لقد أظهرت التجربة أن 40.000 إلى 85000 متجه كافية للقرصنة.هناك نقاط وصول أكثر تقدمًا تستخدم خوارزميات خاصة لتصفية نواقل التهيئة الضعيفة. ونتيجة لذلك ، لن تتمكن من الحصول على أكثر من N متجه من نقطة الوصول ، أو ستحتاج إلى ملايين المتجهات (على سبيل المثال ، 5-7 مليون) لكسر المفتاح. يمكنك أن تقرأ في المنتدى ما يجب القيام به في مثل هذه الحالات.هجمات نشطةلا تدعم معظم الأجهزة الحقن ، على الأقل بدون برامج تشغيل مصححة. البعض يدعم فقط هجمات معينة. الرجوع إلى صفحة التوافق وإلقاء نظرة على aireplay العمود . في بعض الأحيان لا يوفر هذا الجدول معلومات ذات صلة ، لذلك إذا رأيت كلمة "لا" مقابل برنامج التشغيل الخاص بك ، فلا تثبط عزيمتك ، بل انظر إلى الصفحة الرئيسية لبرنامج التشغيل ، في القائمة البريدية لبرنامج التشغيل في منتدانا . إذا تمكنت من إعادة التشغيل بنجاح باستخدام برنامج تشغيل لم يتم تضمينه في قائمة البرامج المدعومة ، فلا تتردد في اقتراح تغييرات على صفحة جدول التوافق وإضافة ارتباط إلى دليل سريع. (للقيام بذلك ، تحتاج إلى طلب حساب wiki على IRC.)تحتاج أولاً إلى التأكد من أن حقن الحزمة يعمل حقًا مع بطاقة الشبكة وبرنامج التشغيل. أسهل طريقة للتحقق من ذلك هي القيام بهجوم حقن الحقن. قبل المتابعة ، تأكد من اجتياز هذا الاختبار. يجب أن تكون بطاقتك قادرة على حقنها حتى تتمكن من اتباع هذه الخطوات.ستحتاج إلى BSSID (عنوان MAC لنقطة الوصول) و ESSID (اسم الشبكة) لنقطة الوصول التي لا تتم تصفيتها حسب عنوان MAC (على سبيل المثال ، العنوان الخاص بك) وتقع في النطاق المتاح.حاول الاتصال بنقطة الوصول باستخدام aireplay-ng :aireplay-ng --fakeauth 0 -e "your network ESSID" -a 00:01:02:03:04:05 wlan0mon

القيمة بعد -هي BSSID لنقطة الوصول الخاصة بك.عملت الحقنة إذا رأيت شيئًا مثل هذا:12:14:06 Sending Authentication Request

12:14:06 Authentication successful

12:14:06 Sending Association Request

12:14:07 Association successful :-)

ان لم:- إعادة التحقق من صحة ESSID و BSSID ؛

- تأكد من تعطيل التصفية حسب عنوان MAC في نقطة الوصول الخاصة بك ؛

- حاول نفس الشيء على نقطة وصول أخرى ؛

- تأكد من تكوين برنامج التشغيل الخاص بك ودعمه بشكل صحيح ؛

- بدلا من "0" حاول "6000 -o 1-q 10".

إعادة ARP

الآن بعد أن علمنا أن حقن الرزم يعمل ، يمكننا القيام بشيء يسرع بشكل كبير اعتراض ناقلات التهيئة: حقن هجوم لطلبات ARP .الفكرة الرئيسية

بعبارات بسيطة ، يعمل ARP عن طريق إرسال طلب البث إلى عنوان IP ، ويقوم الجهاز الذي يحمل عنوان IP هذا بإرسال رد مرة أخرى. نظرًا لأن WEP لا تحمي ضد إعادة التشغيل ، يمكنك استنشاق حزمة وإرسالها مرارًا وتكرارًا أثناء صلاحيتها. وبالتالي ، تحتاج فقط إلى اعتراض وتشغيل طلب ARP المرسل إلى نقطة الوصول لإنشاء حركة مرور (والحصول على ناقلات التهيئة).طريقة كسولة

قم أولاً بفتح نافذة باستخدام airodump-ng ، والتي سوف تشم حركة المرور (انظر أعلاه). يمكن أن يعمل Aireplay-ng و airodump-ng في وقت واحد. انتظر ظهور العميل على الشبكة المستهدفة وابدأ الهجوم:aireplay-ng --arpreplay -b 00:01:02:03:04:05 -h 00:04:05:06:07:08 wlan0mon

-bيشير إلى BSSID الهدف ، -hإلى عنوان MAC للعميل المتصل.أنت الآن بحاجة إلى انتظار حزمة ARP. عادة ما تحتاج إلى الانتظار بضع دقائق (أو قراءة المقالة أكثر).إذا كنت محظوظًا ، سترى شيئًا مثل هذا:Saving ARP requests in replay_arp-0627-121526.cap

You must also start airodump to capture replies.

Read 2493 packets (got 1 ARP requests), sent 1305 packets...

إذا كنت بحاجة إلى إيقاف التشغيل ، فلن تحتاج إلى انتظار ظهور حزمة ARP التالية ، يمكنك ببساطة استخدام الحزم التي تم اعتراضها مسبقًا باستخدام المعلمة -r <filename>“--ivs”عند تنفيذ الأمر. ل ايركراك-نانوغرام استخدام “aircrack -z <file name>”-x <packets per second>طريقة عدوانية

تقوم معظم أنظمة التشغيل بمسح ذاكرة التخزين المؤقت لـ ARP عند إيقاف التشغيل. إذا كنت بحاجة إلى إرسال الحزمة التالية بعد إعادة الاتصال (أو فقط استخدام DHCP) ، فإنهم يرسلون طلب ARP. كأثر جانبي ، يمكنك شم ESSID وربما تيار المفاتيح أثناء إعادة الاتصال. يفيد ذلك إذا كان معرّف ESSID لهدفك مخفيًا أو إذا كان يستخدم مصادقة المفتاح المشترك.دعونا ايرودومب-نانوغرام و -نانوغرام aireplay العمل. افتح نافذة أخرى وشن هجومًا على إلغاء المصادقة :إليك معرف BSSID-a لنقطة الوصول -وعنوان MAC للعميل المحدد.انتظر بضع ثوان وستعمل إعادة ARP.يحاول معظم العملاء إعادة الاتصال تلقائيًا. لكن خطر تعرّف شخص ما على هذا الهجوم ، أو على الأقل الانتباه إلى ما يحدث على WLAN ، أعلى من الهجمات الأخرى. ستجدالمزيد من الأدوات والمعلومات عنها هنا .تعلم المزيد عن الدورة