في كثير من الأحيان ، عندما أخبر شخصًا ما عن الضعف ، ينظرون إلي كرجل مجنون يحمل لافتة "توب ، لأن نهاية العالم قريبة"!الآن الجميع يركضون في حالة من الذعر ويحاولون تنظيم جهاز تحكم عن بعد ، يرتكبون أخطاء بسيطة ، ويجمعون كل المجسمات الممكنة ، لذلك قررت مشاركة بعض القصص الدرامية بمشاركة قراصنة الغجر ، وفتح CVE والمهنية ، ولكن بعض السذج. بالطبع ، كان عليّ حذف بعض التفاصيل أو حتى التشويه المتعمد ، حتى لا أزعج العملاء. بالنسبة للجزء الأكبر ، هذه ليست ممارسة من العمل الحالي في Technoserv ، ولكن دع هذه المشاركة تكون مذكرة صغيرة حول كيفية عدم القيام بذلك ، حتى إذا كنت تريد ذلك حقًا.

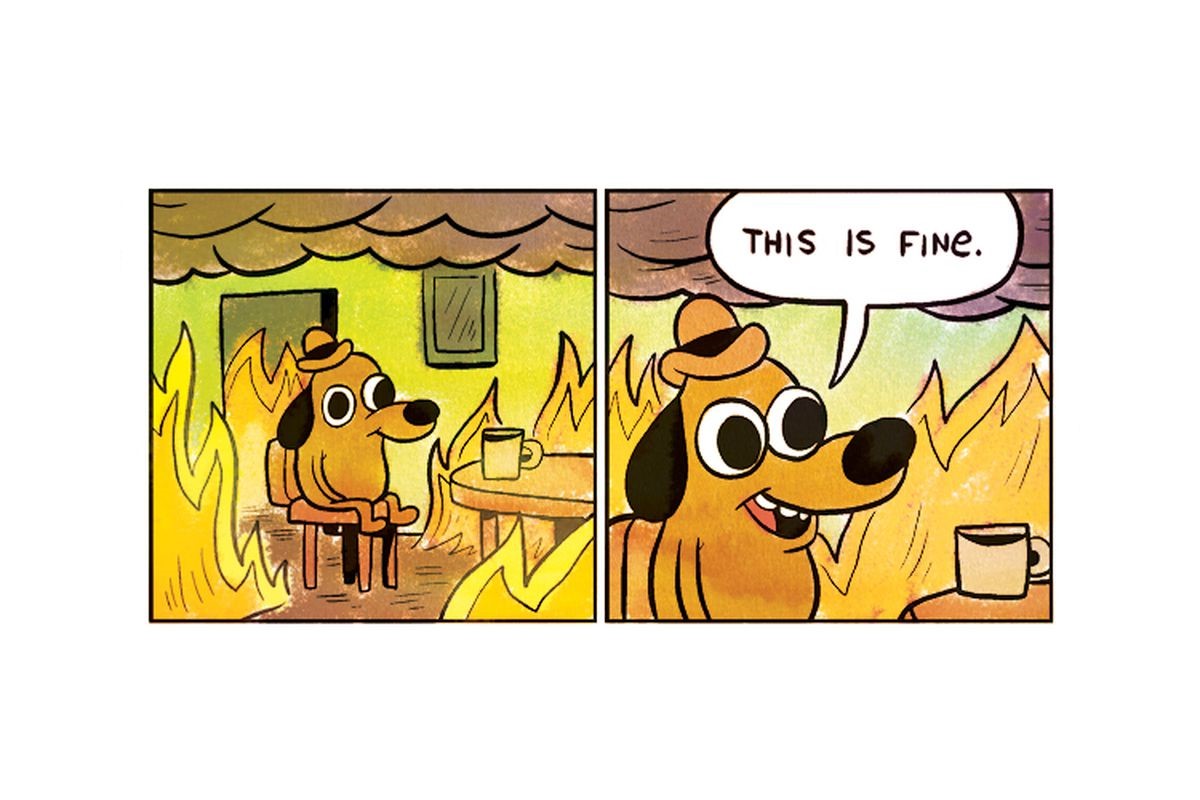

في كثير من الأحيان ، عندما أخبر شخصًا ما عن الضعف ، ينظرون إلي كرجل مجنون يحمل لافتة "توب ، لأن نهاية العالم قريبة"!الآن الجميع يركضون في حالة من الذعر ويحاولون تنظيم جهاز تحكم عن بعد ، يرتكبون أخطاء بسيطة ، ويجمعون كل المجسمات الممكنة ، لذلك قررت مشاركة بعض القصص الدرامية بمشاركة قراصنة الغجر ، وفتح CVE والمهنية ، ولكن بعض السذج. بالطبع ، كان عليّ حذف بعض التفاصيل أو حتى التشويه المتعمد ، حتى لا أزعج العملاء. بالنسبة للجزء الأكبر ، هذه ليست ممارسة من العمل الحالي في Technoserv ، ولكن دع هذه المشاركة تكون مذكرة صغيرة حول كيفية عدم القيام بذلك ، حتى إذا كنت تريد ذلك حقًا.كيفية سياج الخادم

كان هناك خادم في مركز البيانات. مثل هذه المدرسة القديمة والحديد ، دون أي حاويات خيالية والافتراضية. منذ عدة أجيال من الموظفين ، قام أحد المطورين بتكوينه "مؤقتًا ، بحيث يتم قبول عدد قليل فقط من الملفات الكبيرة للمشروع." في الوقت نفسه ، اهتمت الشركة حقًا بأمن المعلومات ، ولكن ، كما يحدث في كثير من الأحيان ، ذهب الزملاء من IS لتلبية احتياجات الأعمال ووافقوا على خيار مؤقت مع الوصول الكامل إلى الإنترنت.لحسن الحظ ، كان الخادم موجودًا في المنطقة الرمادية من DMZ ولم يتمكن من الاتصال مباشرة بالخدمات الحيوية للدائرة الداخلية. تم تعيين المنفذ 22 ، وفي الداخل ، أضافوا للتو بعض المستخدمين المحليين بكلمات مرور فردية لتسجيل الدخول عبر ssh / sftp. اعتبر الوصول عن طريق الشهادات غير مريح للغاية. بعد ذلك ، بدأ مطورو مشروع آخر في العمل وطلبوا المساعدة في أتمتة التحميلات المنتظمة من خادم الطرف المقابل ، لأن "لديك خادمًا ملائمًا له وصول منسق إلى الشبكة". ثم مرة أخرى.كانت النتيجة حالة مرحة للغاية عندما لم يتلق الخادم ، على ما يبدو مؤقتًا ، أي تحديثات ، ولكن تم ربط مجموعة من العمليات التجارية به بالفعل وتم ضخ العديد من تيرابايت من البيانات شهريًا.قررنا مراقبته ، نظرًا لأن الخادم مهم جدًا ، وتحتوي الرسوم البيانية لوحدة المعالجة المركزية على رف على الفور بنسبة 100٪. لقد حصلوا على حق في حلها: وهناك مجموعة من عمليات الراند نيابة عن اختبار المستخدم المريب ومجموعة من الذاكرة التي تناولوها ، وكانت السجلات ذات قوة وحشية مستمرة من جميع أنحاء العالم.قبل وضع الخادم في حالة من النسيان ، قاموا بنسخ عصا في العمليات: أظهر lsof على الفور الملفات المحذوفة ، ولكن غير المغلقة التي كانت لا تزال معلقة في ذاكرة الوصول العشوائي. لسوء الحظ ، لم يكن من الممكن أن نفهم بالضبط ما كان يفعله المهاجم ، ولكن من المرجح أن يكون السلوك مثل الشخص أكثر من وضع نص برمجي. عند فحص نص برمجي في ذاكرة الوصول العشوائي ، كانت الإدخالات مثل scanez clasa (فحص فصل دراسي) باللغة الرومانية مسرورة جدًا:#!/bin/bash

while["1"];do

class="

#168

"

classb="`seq 1 255`"

classb2=($classb)

num_classb=${#classb2[*]}

b=${classb2[$((RANDOM%num_classb))]}

classc="`seq 1 255`"

classc2=($classc)

num_classc=${#classc2[*]}

c=${classc2[$((RANDOM%num_classc))]}

classes=($class)

num_class=${#classes[*]}

a=${classes[$((RANDOM%num_class))]}

echo "scanez clasa ${a}.${b}"

./a ${a}.${c}

done

على حد علمي ، لم يتسرب شيء خطير (أو لم يخبروني عن ذلك) ولم يتمكن المهاجم من الدخول إلى المحيط ، ولكن منذ ذلك الحين كانت الشركة تتحدث عن قراصنة لصوص الغجر.قواعد

- لا تسمح بإصلاح الحلول المريحة المؤقتة ، ولكن غير الآمنة في البنية التحتية. نعم ، أعلم أنها غير متناسقة ، ولكنها تتحمل الحجر الصحي فقط ، ولكن توافق فقط على متى ستقوم بإزالتها. بعد عدد الأيام أو الساعات. وتنظيف بدون تأخير. حسنا ، على الأقل قلها للآخرين ، من فضلك. بعد كل شيء ، تبدأ الخدمة المكشوفة في الانكسار في المتوسط 20 دقيقة.

- لا تُظهر ssh و RDP النقي إلى الخارج ، فمن الأفضل توفير الوصول عبر VPN أو خدمات نفق الويب. لا أعرف السبب ، ولكن بالنسبة لهم ، يكون الأشخاص أكثر مسؤولية عن مجموعة الحسابات المسموح بها وكلمات المرور الخاصة بهم.

- ssh — . . ssh, .

- - — - fail2ban, , - . «» «». , . , , , — .

- , : « ?» .

- . . , , .

IP – , firewall !

أفهم تمامًا أن NAT كانت عكازًا ضروريًا أفسد حياة المطورين ولم يسمح بخيارات التنفيذ لتوصيل العقد بسرعة ببعضها البعض. ومع ذلك ، فإن تأثيره الجانبي لإخفاء الهيكل الداخلي للشبكة مفيد جدًا من حيث تعقيد الهجوم الآلي المنتظم. ونعم ، أفهم جيدًا أن الخيار الأكثر صحة هو استخدام جدار حماية مدرج في القائمة البيضاء للسماح فقط بالاتصالات الضرورية بشكل صريح. المشكلة هي أنه في عالم الهيجان المستمر لمثل هذه التفاهات مثل التكوين الصعب لجدار الحماية أو لا سمح الله ، فإن SELinux لا تملك الوقت والميزانية. بشكل عام ، فإنها تتداخل مع تصحيح الأخطاء ، وتقلل من المؤشر الحاسم للوقت في السوق ولا تسمح للمطورين واللاعبين بالعيش بسلام.أصبح الوضع أكثر إثارة للاهتمام عندما أصبحت البنية التحتية السحابية ، التي يتم نشرها تلقائيًا عند الطلب ، معيار الصناعة. والحقيقة هي أن معظم الحلول السحابية تفترض أن حماية كومة من الحاويات المرتفعة والآلات الافتراضية تقع على عاتق المستخدم النهائي. كقاعدة ، يزودونك بالبنية التحتية ، ويخصصون عناوين IP بيضاء وهذا كل شيء ، في جوهره ، يوفرون مجموعة من القدرات ، وليس الحلول الجاهزة. افتراضيًا ، يتم إغلاق كل شيء ، ولكنه غير مريح وبالتالي يمنع التطوير. لذلك ، دعونا نفتح كل شيء وسنختبره بهدوء ، ولكن عند الإنتاج سنفعل ذلك بشكل صحيح.غالبًا ما يؤدي هذا إلى حالات مضحكة. شاهدت نسخة مقرصنة قليلاً من خادم MMORPG الشهير. العشائر ، والهبات ، والمناقشات المستمرة لأمهات بعضهم البعض وأفراح أخرى. تساءل الجميع لماذا تضخ بعض الشخصيات بسرعة كبيرة ، وقادرة بشكل عام. قمت بتشغيل nmap من خلال مجموعة من العناوين الأقرب إلى خادم اللعبة.اتضح أن البنية التحتية بأكملها ، بما في ذلك الواجهة الأمامية والخلفية وقاعدة البيانات ، تمسك ببساطة المنافذ المفتوحة للعالم الخارجي. وما هي كلمة المرور الأكثر احتمالاً للمستخدم sa إذا كانت قاعدة البيانات يمكن الوصول إليها عبر الإنترنت؟ هذا صحيح ، سا أيضا! ونتيجة لذلك ، فإن أصعب شيء هو معرفة هيكل الجدول.كانت قصة مماثلة مع عميل واحد فتح الوصول عن بعد إلى لوحة المشرف لجهاز المنزل أثناء العمل من المنزل لفترة من الوقت. بطبيعة الحال ، كانت لوحة الإدارة بدون إذن ، حيث اعتبرت موردًا داخليًا آمنًا. ولم يزعج العميل وفتح المنفذ على الإنترنت بالكامل فورًا.وخوادم ELK المفتوحة للعالم تظهر كل أسبوع. ما لا تجد في محتوياتها. بدءًا من البيانات الشخصية ، وتنتهي بأرقام بطاقات الائتمان.قواعد

- يجب وضع جدار الحماية في القائمة البيضاء. لا يمكن بأي حال من الأحوال الوصول إلى الواجهة الخلفية من الخارج. ولا تتردد في سؤال المقاولين والموظفين البعيدين الذين سيصلون من خلال IP. في النهاية ، تكلف الملكية الفكرية المخصصة حوالي 150 دورة في الشهر ، وهذا مضيعة ممكنة لفرصة العمل من المنزل.

- استخدم دومًا HTTPS والمصادقة الكاملة ، حتى لو كانت أجهزة اختبار "فقط".

- اختبار صارم والبيئات المنتجة بدقة. لا تستخدم أبدًا نفس الحسابات في كلا البيئتين.

سامبا

غالبًا ما أكون سعيدًا بخادم Samba ، الذي يُستخدم تقليديًا لتنظيم الوصول المشترك إلى الموارد. لماذا لا يتم إعداد وصول الضيف للزملاء من القسم المجاور لتبادل الملفات بشكل ملائم؟في شركة صغيرة ، سار كل شيء على ما يرام حتى لم يعد هناك أقسام. بعد مرور بعض الوقت ، كان مطلوبًا تكوين الوصول إلى الفروع البعيدة. وكان الحل "المعقول" تمامًا هو فتح الوصول إلى السامبا من الخارج. حسنًا ، كل شخص لديه كلمات المرور الخاصة به ، ما الخطأ الذي قد يحدث؟ لا أحد يتذكر وصول الضيف حتى اتضح أن جزءًا ملموسًا من محرك الأقراص الصلبة كان مسدودًا ببيانات شخص آخر. عثرت الماسحات الضوئية التلقائية بسرعة على تخزين ملف مجاني ، وبدأ محرك الأقراص الصلبة في الانسداد بسرعة مع أرشيفات مشفرة لشخص آخر. وفي أحد الأدلة ، وجدنا أثناء المراجعة مجموعة من الأفلام المختارة للبالغين بمشاركة أكثر من 60 ممثلات (وكان من حسن الحظ أنه لم يكن 18 عامًا ، وإلا لكان قد تم نقلها من وكالات إنفاذ القانون).الموجودات

- لا تشارك التخزين مطلقًا بدون VPN.

- samba ftp-. , .

- , , - .

,

كان لدي عميل واحد لم يفهم على الإطلاق لماذا يحتاج إلى إنفاق مبالغ إضافية على النسخ الاحتياطي إذا كان كل شيء يعمل لصالحه. هذا مكلف. وتم ضبطه بدقة. ونتيجة لذلك ، أصيب الموظفون الذين يقومون بفتح وتشغيل كل شيء على التوالي يتم إرسالهم إلى البريد بأمان فيروس تشفير. لقد فقدوا القاعدة 1C وتمكنوا من استعادتها فقط بفضل الأرشيف الورقي ومقاول واحد قام بنسخ القاعدة إلى نفسه مرة واحدة.تحدثت مع القائد ، وأوضح النقاط الرئيسية التي تحتاج إلى تغيير في الشركة من أجل القضاء على مخاطر فقدان القاعدة. أومأ برأسه طوال المحادثة وانتهى بعبارة رائعة: "القذيفة لا تصطدم بالفتحة نفسها مرتين. الآن لا يوجد شيء تخاف منه ". رفض مرة أخرى النسخ الاحتياطية وفقد بشكل طبيعي جميع البيانات في نفس السيناريو بعد ستة أشهر.قواعد

- , (- ). , .

- . - , .

- . . , helpdesk.

!

في تجربتي ، تبدأ الشركات الصغيرة والمتوسطة عادةً بإدارة حساب المستخدم يدويًا بالكامل. أعني ، أن مدير المبيعات الجديد يتدخل في عرين المسؤولين الملتحين ، حيث يتم منحه رسميًا تسجيل الدخول وكلمة المرور والوصول. كل هذا يعمل بشكل جيد حتى تبدأ الشركة في النمو.هؤلاء الناس الذين باعوا خزانات مركبة. قاموا مؤخراً بتغيير قيادتهم وتقرر إجراء تدقيق أمني كامل. لقد أحضرونا حتى في رحلة لإظهار الإنتاج. المشهد مثير للإعجاب للغاية: في ورشة عمل ضخمة ، تم تدوير قطع عمل كبيرة ، حيث تم جرح الألياف الزجاجية ، بينما ركض العمال بدلو من راتنجات الايبوكسي ، وقاموا بتلطيخه بعناية على قطعة العمل.في مبنى منفصل كان لديهم جناح إداري ، حيث قمنا بدفن أنفسنا مباشرة في تنظيم جزء المعلومات من الإنتاج. للوهلة الأولى ، قاموا بتنظيم مخطط منطقي إلى حد ما ، عندما تم توفير الوصول إلى قاعدة بيانات العملاء فقط من خلال حساب داخلي في AD بموافقة الرئيس. عندما استقال شخص ، ركض من خلال قائمة المراجعة ، وسلم المعدات والبطاقات وتم تعطيل الحساب. كل هذا تم يدويًا ، حيث لم يتم تخصيص أموال لإدارة الهوية الكاملة.في عملية التدقيق ، وجدنا أنهم قاموا بتنفيذ بوابة مكتوبة ذاتيًا منذ سنوات عديدة حتى يتمكن مندوبو المبيعات من تلقي البيانات التي يحتاجونها عن العملاء عن بُعد. حتى أنهم بدأوا في ترحيل بنيتهم التحتية إلى السحابة ، ولكن في النهاية توقفوا في منتصف الطريق بسبب بعض الصعوبات الداخلية. علاوة على ذلك ، لا يمكن دمج AD هناك وتم حذف الحسابات تمامًا في قائمة المراجعة عند الفصل. يبدو أن كل شيء طبيعي ، ولكن في السجلات وجدنا حسابًا نشطًا لبعض Vasily ، الذي تم فصله منذ عدة سنوات ويعمل الآن بنجاح في شركة منافسة. علاوة على ذلك ، إذا حكمنا من خلال السجلات ، فقد أفرغ تقريبًا قاعدة العملاء بالكامل مرة واحدة على الأقل في الشهر.تم إغلاق الحساب على الفور وبدأوا في مشاهدة كيف تمكن الشخص من الالتفاف على اللوائح الداخلية. اتضح أن فاسيلي تمكن أولاً من الوصول إلى البوابة كمدير مبيعات ، ثم انتقل إلى منصب إداري مباشرة في ورشة العمل ، وبعد ذلك استقال. لكن القائمة المرجعية للفصل في ورشة العمل مختلفة تمامًا ولم يتم إلغاء تنشيط الحساب من البوابة هناك. على الرغم من أنه يبدو أن وضع قائمة مراجعة عامة للتحكم في الوصول في جميع الأنظمة ويمكن تجنب المشكلة.قواعد

- إذا كان لديك أكثر من 100 موظف ، ففكر في إدخال نظام IDM كامل.

- رفض البيانات من ورقة الالتفافية ، ولكن مباشرة من قسم شؤون الموظفين. تختلف فترات التسريح من العمل وقد لا يجلبك الحل.

- — . . , « , », , ( , , . .).

- « », - .

- . .

- . , — . .

?

لسبب ما ، يُنظر إلى أمن المعلومات تقليديًا على أنه أفراد غير ودودين يركضون بعد كل شخص مع لوائحهم المملة ويتدخلون في عملهم. في الواقع ، لجميع الأمثلة الغريبة أعلاه ، غالبًا ما يتم العثور عليها في حالات حقيقية ، وحراس الأمن والمسؤولون بجنون العظمة هم الذين يساعدون على تجنبها.فقط حاول أن تجد لغة مشتركة. بادئ ذي بدء ، يجب ألا يصبح موظفو داعش أنفسهم حراسًا يشاركون فقط في جعل الدماغ سياسة كلمة مرور عادية بدون تفسير. النهج الصحيح هو لقاء المطورين والمطورين ، والغطس في مشاكلهم. ثم قم بتطوير خيار الحل الوسط الصحيح ، والذي لن يتألق فقط مع الوصول بدون كلمة مرور إلى العالم الخارجي ، ولكن سيكون مناسبًا للاستخدام.ويريد المصابون أحيانًا أن يكونوا على الأقل بجنون العظمة.أعد النص فلاديمير شيكن ، رئيس تقنية المعلومات في Technoserv Cloud .