يعرف الكثيرون بالفعل أن Rostelecom ، بدعم من Mail.ru ، بدأت في تنفيذ إعلاناتها الإعلانية على المواقع غير المحمية ببروتوكول HTTPS . يمكنك حماية نفسك من مظهرها على موقعك عن طريق نقلها إلى HTTPS. ولكن ماذا لو لم يكن لديك مثل هذه الفرصة أو أنها تستغرق الكثير من الوقت بالنسبة لك؟ لقد أجريت بحثي الصغير وأريد مشاركة طريقة بسيطة وفعالة ضد هذه العدوى.كانت هناك تحقيقات بالفعل في هذا الموضوع حول حبري واعتمدت عليها:من المعروف أن اللافتات يتم تنفيذها عن طريق استبدال ملف JavaScript الأصلي بملف ضار من خلال إعادة التوجيه. وقد قام بالفعل بإدراج لافتة على صفحة الموقع وتحميل الملف الأصلي. وبالتالي ، عند التحقق من وجود فيروسات ، من المستحيل الكشف فورًا عن كيفية ظهور الإعلان على الموقع ، لأنه لا يتم تغيير الملفات الأصلية ، ويتم تنفيذ إعادة التوجيه على فاصل زمني معين ومن الصعب جدًا اكتشافها.للبحث ، تحتاج إلى موقع يستخدم بروتوكول HTTP ويحتوي على ملفات JS. كمثال ، أخذت موقع متحف كيروف . مع بعض الدورية ، يمكن ملاحظة اللافتات عليها.

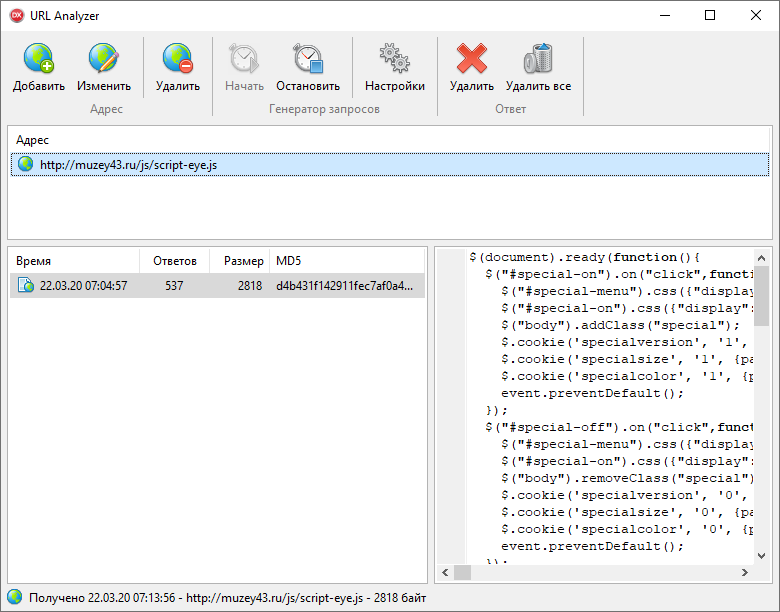

يعرف الكثيرون بالفعل أن Rostelecom ، بدعم من Mail.ru ، بدأت في تنفيذ إعلاناتها الإعلانية على المواقع غير المحمية ببروتوكول HTTPS . يمكنك حماية نفسك من مظهرها على موقعك عن طريق نقلها إلى HTTPS. ولكن ماذا لو لم يكن لديك مثل هذه الفرصة أو أنها تستغرق الكثير من الوقت بالنسبة لك؟ لقد أجريت بحثي الصغير وأريد مشاركة طريقة بسيطة وفعالة ضد هذه العدوى.كانت هناك تحقيقات بالفعل في هذا الموضوع حول حبري واعتمدت عليها:من المعروف أن اللافتات يتم تنفيذها عن طريق استبدال ملف JavaScript الأصلي بملف ضار من خلال إعادة التوجيه. وقد قام بالفعل بإدراج لافتة على صفحة الموقع وتحميل الملف الأصلي. وبالتالي ، عند التحقق من وجود فيروسات ، من المستحيل الكشف فورًا عن كيفية ظهور الإعلان على الموقع ، لأنه لا يتم تغيير الملفات الأصلية ، ويتم تنفيذ إعادة التوجيه على فاصل زمني معين ومن الصعب جدًا اكتشافها.للبحث ، تحتاج إلى موقع يستخدم بروتوكول HTTP ويحتوي على ملفات JS. كمثال ، أخذت موقع متحف كيروف . مع بعض الدورية ، يمكن ملاحظة اللافتات عليها. لقد كتبت فائدة خاصة. تقدم طلبًا على عنوان URL محدد على فترات منتظمة وتقارن المحتوى المستلم بالمحتوى السابق. إذا كان محتوى الإجابة مختلفًا ، يتم حفظه للدراسة. عند تحليل طلبات نص برمجي صغير

لقد كتبت فائدة خاصة. تقدم طلبًا على عنوان URL محدد على فترات منتظمة وتقارن المحتوى المستلم بالمحتوى السابق. إذا كان محتوى الإجابة مختلفًا ، يتم حفظه للدراسة. عند تحليل طلبات نص برمجي صغير http://muzey43.ru/js/script-eye.js، تم العثور على أنه يتم إرجاع نفس المحتوى دائمًا - لا توجد إعادة توجيه. ثم كيف تظهر اللافتة؟ في دراسة شفرة المصدر من موقع اكتشف ملف JS آخر التي يتم تحميلها من قبل HTTP، ولكن مع مجموعة مختلفة:

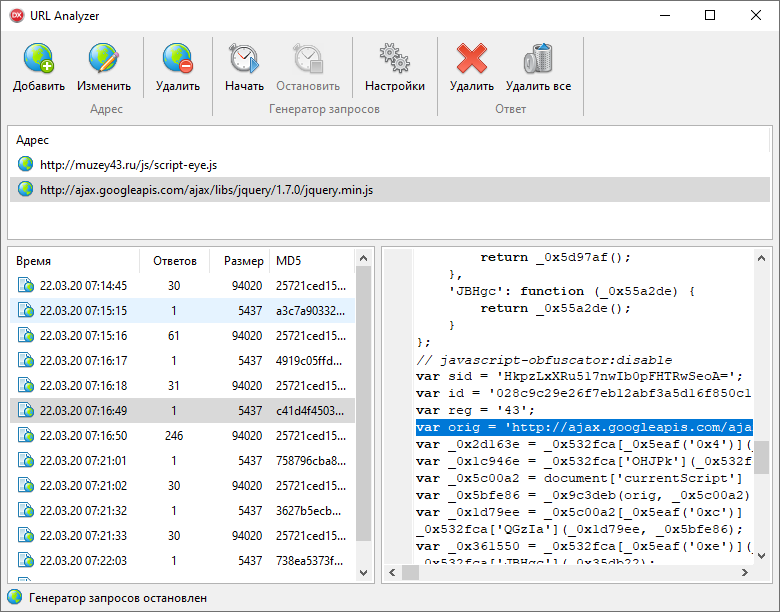

ثم كيف تظهر اللافتة؟ في دراسة شفرة المصدر من موقع اكتشف ملف JS آخر التي يتم تحميلها من قبل HTTP، ولكن مع مجموعة مختلفة: http://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js. عند تحليل هذا الطلب ، نلاحظ بشكل دوري استلام محتويات ملف ضار. تُظهر لقطة الشاشة أنه يتم تنزيل المحتوى الضار مرتين تقريبًا في الدقيقة ، ولكن قد تكون هناك فترات راحة قصيرة في إعادة التوجيه. تتغير محتويات البرامج الضارة في كل مرة من خلال التعتيم على الشفرة وتحتوي على رابط إلى البرنامج النصي الأصلي.على الأرجح ، هناك "قائمة بيضاء" معينة من المضيفين يحظر إعادة توجيه JS لها. على سبيل المثال ، موقع وزارة الثقافة في منطقة كيروف . على الرغم من حقيقة أنه يعمل من خلال بروتوكول HTTP ، لا تظهر اللافتات عليه. ولكن يوجد على موقع متاحف Kirov على الإنترنت لافتة ، على الرغم من عدم وجود إعادة توجيه لنصوصها ، ولكن من خلال إعادة توجيه نص من مضيف آخر ، يتم تضمين لافتة. من أجل القضاء على الثغرة الأمنية في هذه الحالة ، على الأرجح ، يكفي طلب الملف باستخدام بروتوكول HTTPS ، أي مجرد استبدال URL النصي مع

تُظهر لقطة الشاشة أنه يتم تنزيل المحتوى الضار مرتين تقريبًا في الدقيقة ، ولكن قد تكون هناك فترات راحة قصيرة في إعادة التوجيه. تتغير محتويات البرامج الضارة في كل مرة من خلال التعتيم على الشفرة وتحتوي على رابط إلى البرنامج النصي الأصلي.على الأرجح ، هناك "قائمة بيضاء" معينة من المضيفين يحظر إعادة توجيه JS لها. على سبيل المثال ، موقع وزارة الثقافة في منطقة كيروف . على الرغم من حقيقة أنه يعمل من خلال بروتوكول HTTP ، لا تظهر اللافتات عليه. ولكن يوجد على موقع متاحف Kirov على الإنترنت لافتة ، على الرغم من عدم وجود إعادة توجيه لنصوصها ، ولكن من خلال إعادة توجيه نص من مضيف آخر ، يتم تضمين لافتة. من أجل القضاء على الثغرة الأمنية في هذه الحالة ، على الأرجح ، يكفي طلب الملف باستخدام بروتوكول HTTPS ، أي مجرد استبدال URL النصي معhttps://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js

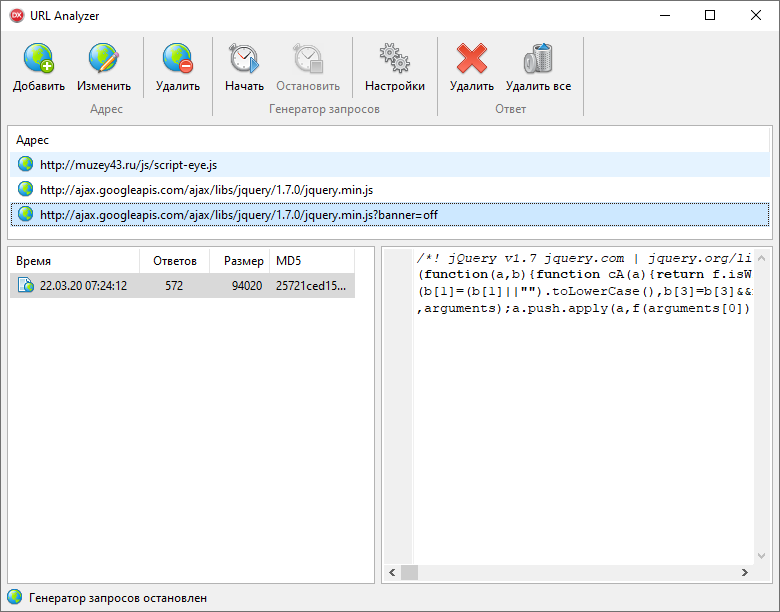

ولكن ماذا لو كان موقعك ليس في "القائمة البيضاء" وتحتاج إلى استخدام البرامج النصية الخاصة بك؟ لقد وجدت طريقة سهلة لتجنب إعادة توجيه JS. يكفي إضافة معلمة عشوائية إلى عنوان URL الخاص بالبرنامج النصي: https://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js?banner=offولن يتم تنفيذ إعادة التوجيه. من المحتمل أن يتم ذلك حتى لا تتداخل عملية إعادة التوجيه مع تشغيل مواقع JS الديناميكية المعقدة ، أو يتم تحديد الملفات الضرورية ببساطة بواسطة الملحق

من المحتمل أن يتم ذلك حتى لا تتداخل عملية إعادة التوجيه مع تشغيل مواقع JS الديناميكية المعقدة ، أو يتم تحديد الملفات الضرورية ببساطة بواسطة الملحق .js. ولكن على أي حال ، يكفي إضافة معلمات عشوائية ولافتات إعلانية Rostelecom إلى عناوين URL للنصوص البرمجية على صفحات موقعك عليها.ملاحظةكما تشير التعليقات بشكل صحيح ، فإن الحل الأنسب لمالكي مواقع الويب هو التحول إلى HTTPS ، خاصة وأن بعض شركات الاستضافة تقدم الآن تثبيت شهادة مجانية مباشرة من اللوحة بزر واحد. بعد كل شيء ، غدًا يمكن لـ Rostelecom تشديد خوارزمية إعادة التوجيه بسهولة وسيتوقف الحل الموضح أعلاه عن العمل. وفقط حظر إعادة التوجيه بواسطة عامل تصفية على العميل ، كما يقترح البعض ، يمكن أن يحل مشكلة العميل فقط - لن يكون هناك لافتة ، ولكن لن يكون هناك استبدال للنص البرمجي الذي تم استبداله وقد تتأثر وظائف الموقع.