رسم توضيحي بواسطة melmagazine.com (المصدر: melmagazine.com/wp-content/uploads/2019/11/DNA-1280x533.jpg )حاليًا ، يتم استخدام الشبكات العامة ذات القنوات غير المحمية من الدخيل على نطاق واسع لتبادل المعلومات. يضطر المستخدمون في شبكة الاتصال المتصلة ومستخدمي شبكة الكمبيوتر لحماية أنفسهم. نظرًا لأنه لا يمكن للمستخدم حماية قنوات الرسائل بنفسه ، فهو يحمي الرسالة.ما هو محمي في الرسالة؟ أولاً ، يستخدم بناء الجملة (التكامل) لهذا الغرضالترميز(التشفير وتحليل الرموز) ، وثانيًا ، الدلالات (السرية) التييتماستخدامالتشفير منأجلها(التشفير وتحليل التشفير) ، ثالثًا ، بشكل غير مباشر ، يمكن للمخالف أن يحد من توافر الرسالة عن طريق إخفاء حقيقة انتقالها ، والتي تستخدم علم إخفاء المعلومات (إخفاء المعلومات وتحليلها).يتم توفير الإمكانيات المدرجة نظريًا وعمليًا بدرجات متفاوتة ، وعلى الرغم من أن كل اتجاه يتطور لفترة طويلة إلى حد ما ، إلا أنه لا يزال بعيدًا عن الاكتمال. في العمل الحالي ، سنتطرق إلى مسألة واحدة فقط - تحليل رموز الرسائل.

رسم توضيحي بواسطة melmagazine.com (المصدر: melmagazine.com/wp-content/uploads/2019/11/DNA-1280x533.jpg )حاليًا ، يتم استخدام الشبكات العامة ذات القنوات غير المحمية من الدخيل على نطاق واسع لتبادل المعلومات. يضطر المستخدمون في شبكة الاتصال المتصلة ومستخدمي شبكة الكمبيوتر لحماية أنفسهم. نظرًا لأنه لا يمكن للمستخدم حماية قنوات الرسائل بنفسه ، فهو يحمي الرسالة.ما هو محمي في الرسالة؟ أولاً ، يستخدم بناء الجملة (التكامل) لهذا الغرضالترميز(التشفير وتحليل الرموز) ، وثانيًا ، الدلالات (السرية) التييتماستخدامالتشفير منأجلها(التشفير وتحليل التشفير) ، ثالثًا ، بشكل غير مباشر ، يمكن للمخالف أن يحد من توافر الرسالة عن طريق إخفاء حقيقة انتقالها ، والتي تستخدم علم إخفاء المعلومات (إخفاء المعلومات وتحليلها).يتم توفير الإمكانيات المدرجة نظريًا وعمليًا بدرجات متفاوتة ، وعلى الرغم من أن كل اتجاه يتطور لفترة طويلة إلى حد ما ، إلا أنه لا يزال بعيدًا عن الاكتمال. في العمل الحالي ، سنتطرق إلى مسألة واحدة فقط - تحليل رموز الرسائل.المقدمة

تم اختيار الشفرة الوراثية (HA) كهدف للتحليل. يمكنك التعرف على مثال غريب على استخدام القانون المدني في مجال أمن المعلومات (على ما يبدو غير احترافي وبالتالي غير ناجح) هنا.في نظرية التشفير ، يمكن تمييز اتجاهين مهمين: تشفير مصدر المعلومات وتشفير القناة. يتم تنفيذ أولها ، كقاعدة عامة ، من قبل الطرف المرسل ويكون هدفه إزالة تكرار الرسائل (على سبيل المثال ، شفرة مورس) ، والغرض من الثاني هو الكشف عن الأخطاء في الرسائل وإزالتها. قبل ظهور رموز التصحيح ، تم حل مشكلة إزالة الأخطاء عن طريق إعادة إرسال الجزء المشوه من الرسالة بناءً على طلب الجانب المتلقي.هنا نلاحظ حقيقة أنه من المستحيل على الجانب المتلقي فك تشفير التشفير بشكل صحيح إذا حدثت أخطاء في نصه. لا تسمح الشفرات باكتشاف الأخطاء ، ولا حتى إصلاحها. لهذا السبب ، على جانب الإرسال في نظام الاتصال ، يتم تشفير الرسالة المشفرة برمز تصحيح ، وعلى الجانب المستقبِل ، يكتشف مفكك التشفير في الرسالة المستلمة (إن وجد) ويصحح الأخطاء.بعد ذلك ، يتم تشغيل نظام التشفير ويتم إعطاء المستلم الشرعي رسالة غير مشفرة. هذه ، بشكل عام ، عمل الشبكات التي تتبادل الرسائل الآمنة.في هذا العمل ، سنحلل بالتفصيل الشفرة الوراثية المهمة جدًا ، التي لم يتم إنشاؤها بواسطة العقل البشري ، ولكن بواسطة الطبيعة نفسها (حالة نادرة).قصة اكتشاف وجائزة نوبل

نسأل أنفسنا كيف ، على مستوى علم الوراثة والتمثيل الغذائي للكائنات (الخلايا) ، كيف يتم تنفيذ أحكام تبادل المعلومات هذه في حياة الأنواع وممثليها الفرديين؟قبل الحرب العالمية الثانية ، عرف العالم العلمي أنه في الكائنات الحية ، يتم نقل السمات الوراثية من جيل إلى جيل من خلال وحدات كيميائية بسيطة (جينات) بسيطة ، والتي تتضمن كمية ضخمة من المعلومات اللازمة لاستمرار الحياة واستنساخها.جميع الجينات (وليس البروتينات) مرتبطة بالسلاسل (الكروموسومات) وتتجسد في حمض الديوكسي ريبونوكلييك (DNA). لم يكن لدى الخبراء الوضوح حول كيفية حدوث كل شيء وكيف يتم بناء الحمض النووي نفسه.نشر باحثون شباب ، الفيزيائي البريطاني F. Crick وعالم الأحياء الأمريكي J.Watson ، في عام 1953 (25.4) مقالًا في مجلة Nature حول بنية حمض deoxyribonicleic. في بداية عملهم في عام 1949 ، كان عمر جيمس واتسون يبلغ من العمر 23 عامًا ، وكان فرانسيس كريك وموريس ويلكنز ، 33 لكل منهما.في المقالة ، وصف المؤلفون نموذجًا للهيكل المكاني للحمض النووي في شكل حلزون مزدوج ، تم لف خيطين إلى اليمين. اتضح أن الخيوط نفسها متصلة بـ "خطوات" عرضية تتكون من النيوكليوتيدات.التعريف . النيوكليوتيدات هي مركبات تتكون من السكر والقواعد المحتوية على النيتروجين (البيورين أو البيريميدين) وحمض الفوسفوريك. النيوكليوتيدات هي "لبنات البناء" للحمض النووي الريبي والحمض النووي الريبي.

حلزون DNA هذا هو حامل الشفرة الوراثية - رمز وراثة سمات الكائنات الحية للحيوانات والنباتات. كان هذا عملًا جديدًا غير معتاد تمامًا على بنية وخصائص جزيء من حمض ديوكسيريبونوكليك.تم تأكيد نموذج الحمض النووي للمؤلفين الشباب بمقارنته بنمط حيود الأشعة السينية للبنية البلورية للحمض النووي للفيزيائي الحيوي الإنجليزي موريس ويلكنز. في وقت لاحق ، تم اكتشاف رمز وراثي يحتوي على ونقل معلومات عن تركيب بنية وتكوين البروتينات - المكونات الرئيسية لكل خلية من الكائنات الحية التي تنفذ دورة الخلية.التعريف . دورة الخلية هي التناوب الصحيح لفترات الراحة النسبية مع فترات انقسام الخلية.

في نفس العام ، نشر المؤلفون في وقت لاحق مقالًا آخر يصف آلية محتملة لنسخ الحمض النووي عن طريق توليف المصفوفة في تقسيم الخلايا الحية. تم تشبيه اللولب المزدوج للحمض النووي بـ "قفل البرق".أصبح كل خيط لولبي ، بعد "فك القفل" وتخفيف الخيوط ، مصفوفة توليفية واكتمل بخيط ثانٍ من المواد من السيتوبلازم للخلية وفقًا لمبدأ التكامل إلى الحمض النووي الكامل. وقال أيضا أن تسلسل معين من القواعد (الكودونات ، الثلاثية) هو رمز يحتوي على معلومات وراثية.تم التعبير عن فكرة رياضيات الشفرة لأول مرة من قبل G.Gamov في مقال عام 1954 كمشكلة ترجمة الكلمات من الأبجدية المكونة من أربعة أحرف (نظام) إلى كلمات الأبجدية المكونة من عشرين حرفًا. قدم مشكلة ترميز الظواهر الحياتية ليس كمواد كيميائية حيوية ، ولكن كمشكلة رياضية مجمعة. تم وصف الجهود التمهيدية طويلة الأمد لمؤلفي هذا العمل جيدًا في كتاب D. Watson ، The Thread of Life.في عام 1962 ، حصل واتسون وكريك وويلكنز على جائزة نوبل في علم وظائف الأعضاء أو الطب "للاكتشافات في التركيب الجزيئي للأحماض النووية ولتحديد دورها في نقل المعلومات في المادة الحية."كان لديهم معلومات حول الحقائق التالية:- في عام 1866 ، صاغ غريغور مندل الأحكام التي تحدد "العناصر" ، التي تسمى فيما بعد الجينات ، وراثة الخصائص الفيزيائية للأفراد من الأنواع.

- , , () , , .

- 1869 . , . . () (). . 4- ( ): (), (), (G), (); (), (U) , (G), (), ( ) .

- , , – , .

- 1950 . , 4- .

- , , .

- , 20- , (), .

- 1944 « ? ». : « - , , ?».

- 1954 , () 4- 20- , , .

كان على الباحثين اتخاذ الخطوة التالية ، وتم اتخاذها.لم يكن هناك نقص في الفرضيات والافتراضات ، ولكن كان على شخص ما التحقق من صحتها.رموز متداخلة (حرف النوكليوتيد هو جزء من أكثر من كودون واحد): مثلث ، رئيسي ثانوي ومتسلسل ، اقترحه Gamov وزملاؤه ؛الرموز غير المتداخلة: مزيج من Gamow و Ichas و "كود خال من الفاصلة" من Scream و Griffith و Orgel. في كود التركيبة ، يتم ترميز الأحماض الأمينية (20) بواسطة ثلاثة توائم من 4 نيوكليوتيدات ، لكن ترتيبها ليس مهمًا ، ولكن تكوينها فقط: ثلاثي ثلاثي TTA ، TAT ، ATT يشفر نفس الحمض الأميني في البروتينات.شرح الكود الخالي من الفواصل كيفية تحديد "إطار القراءة". مثل هذه "النافذة المنزلقة" على طول حبلا DNA ، حيث تتبع الحروف ، واحدة تلو الأخرى بدون فواصل (فواصل) إلى كلمات تشير إلى أن الكلمات مختلفة إلى حد ما. وفقًا لنموذج F.Crick ، تم عمل افتراض: يتم تقسيم كل ثلاثة توائم إلى معنى ذي معنى ، أي الموافق للأحماض الأمينية المحددة ، وليس لها معنى.إذا كانت ثلاثة توائم ذات معنى فقط تشكل الحمض النووي ، فعندئذٍ في "إطار قراءة" آخر ، ستتبين أن هذه التوائم لا معنى لها. أظهر مؤلفو هذا الرمز أنه من الممكن اختيار ثلاثة توائم تلبي هذه المتطلبات وأن هناك 20 بالضبط. بالطبع ، لم يكن لدى المؤلفين ثقة كاملة في صحتهم.في الواقع ، بعد عام 1960 ، تبين أن الكودونات ، التي اعتبرها كريك غير منطقية ، نفذت تخليق البروتين في المختبر ، وبحلول عام 1965 تم إنشاء معنى 64 كودون ثلاثي. اتضح أيضًا أن عددًا من الأحماض الأمينية يتم تشفيره بثلاثة أو ثلاثة أو أربعة أو حتى ستة توائم مختلفة ، أي هناك فائض معين ، لا يزال الغرض منه محددًا.مدونة الحياة الجينية. المعلومات الموروثة

. – , ( , G, C, T), , . ( ) – . . .

لتشفير كل من 20 نوعًا من الأحماض الأمينية الكنسية ، والتي يتم من خلالها بناء المزيد من البروتينات تقريبًا وإشارة التوقف الطرفية ، تكفي مجموعة من ثلاثة نيوكليوتيدات (حروف) تسمى ثلاثي (كودون). يشكل تسلسل الكودون جينًا في حبلا الكروموسوم ويحدد تسلسل الأحماض الأمينية في سلسلة البولي ببتيد للبروتين المشفرة بواسطة هذا الجين. كان هناك مفهوم "جين واحد - إنزيم واحد".العرض الكلاسيكي للمعلومات (الخطية لتسجيلها) هو نصوص بمعنى واسع (الكلام والرسائل والكتب والصور والأفلام والموسيقى ، وما إلى ذلك) من هذه الكلمة في بعض اللغات الطبيعية (EY). تتضمن اللغة مفردات شاملة (مفردات) ، وإذا كانت اللغة مكتوبة بصرف النظر عن اللغة المنطوقة ، فإن الأبجدية تحتوي على قواعد.للحفاظ على المعلومات لفترة طويلة ونقل نسخ منها ، يلزم وجود نظام ذاكرة وكتابة صلب ومحمي بشكل جيد. يتم كتابة المعلومات الوراثية للكائنات الحية بواسطة EY الطبيعة في نصوص طويلة مع كلمات في أبجدية "جزيئية" معينة ، والتي يتم تخزينها في شكل كروموسومات في نوى جميع خلايا الكائنات الحية.تم صياغة عمليات وطرق نقل المعلومات المسجلة على جزيئاتها الحاملة الطبيعية بواسطة F.Crick (1958) في شكل عقيدة مركزية للبيولوجيا الجزيئية . توفر ثلاث عمليات رئيسية التحكم في جميع العمليات الأخرى لعمل الخلية وحياة الكائنات الحية ككل.هذه العمليات هي: تكرار ، النسخ و الترجمة. علاوة على ذلك ، سيتم مناقشتها بمزيد من التفصيل. تنتقل المعلومات في الكائنات الحية في اتجاه واحد فقط من الأحماض النووية (DNA → RNA → بروتين) إلى البروتين ؛ لا يوجد انتقال عكسي. حالات خاصة من DNA → البروتين ، RNA → RNA ، RNA → DNA ممكنة.يجوز قراءة المعلومات على طول السلاسل الجزيئية في اتجاه أمامي واحد فقط. يستخدم مصطلح "إطار القراءة".التعريف . إطار القراءة (مفتوح) هو سلسلة من الكودونات غير المتداخلة القادرة على توليف بروتين ، بدءًا من كودون البدء وانتهاء بكودون التوقف. يتم تحديد الإطار بواسطة أول ثلاثي يبدأ منه البث.

لبدء البث ، لا يكفي كودون البدء ، أنت بحاجة أيضًا إلى كودون بدء (هناك ثلاثة منها: AUG ، GUG ، UUG). بعد قراءتها ، تتم الترجمة من خلال قراءة كودونات الريبوسوم rRNA بالتسلسل وإرفاق الأحماض الأمينية ببعضها البعض عن طريق الريبوسوم حتى يتم الوصول إلى كودون التوقف.أثناء الترجمة ، يتم دائمًا قراءة الكودونات من بعض رموز البدء (AUG) ولا تتداخل. القراءة بعد بداية ثلاثية بعد أن تذهب ثلاثية إلى كودون التوقف لاستكمال تخليق سلسلة بولي ببتيد البروتين.هذه الحقائق ملخصة في جدول طرق نقل المعلومات الجينية.الجدول 1 - العقيدة المركزية للبيولوجيا الجزيئية إن تاريخ دراسة نصوص وراثة الكائنات الحية وفهمها طويل وغني بالاكتشافات والإنجازات والأوهام وخيبات الأمل. إن قائمة الأحداث في تاريخ الفهم (الإدراك) لنصوص الطبيعة ذات أهمية بلا شك ، لكل من العلم ولكل شخص على حدة.كلمات النصوص طويلة جدًا ، لكن أبجدية كتابة "طبيعة EYA" تحتوي على أربعة أحرف فقط - هذه هي قواعد جزيئية: في RNA هي A (adenine) ، C (cytosine) ، G (guanine) ، U (uracil) (في DNA ، يتم استبدال uracil) على T (الثايمين)). لغة الحياة البرية هي لغة الجزيئات.أثبت علماء الأحياء أن كل كلمة من نص الوراثة تتكون من جزيء DNA بوليمر (حمض ديوكسيريبونوكليك ، اكتشفه الطبيب إيف إف ماشر في عام 1868 ، مبني من 4 قواعد (نيوكليوتيدات - من نووي - نووي).يتم ربط القواعد (متصلة) ببعضها البعض في أزواج ، A ← → T، T ← → A، G ← → C، C ← → G مع روابط هيدروجينية خاصة تنفذ مبدأ التكامل (التكامل). تم تأسيس هذه الحقائق في أوقات مختلفة ، من قبل علماء وطرق مختلفة للعديد من العلوم (الفيزياء ، الكيمياء ، علم الأحياء ، علم الخلايا ، علم الوراثة ، إلخ). التقى الصعوبات على طريق معرفة هذا NJ باستمرار.لم تتبلور جزيئات الحمض النووي ، ولكن عندما كان من الممكن القيام بذلك ، تم تخفيض مهمة إنشاء بنية الحمض النووي إلى حل المشكلة العكسية لتحليل حيود الأشعة السينية (تحويل فورييه لنمط الحيود للبلورة الذي تم إنشاؤه على الشاشة بواسطة الأشعة السينية).النموذج الذي تم حسابه وتجميعه يدويًا من قبل J.Watson و Francis Crick في عام 1953 مشابه للعبة الأطفال LEGO ، حيث كانت العناصر عبارة عن قواعد جزيئية وتم الحفاظ على المسافات بين الذرات وزوايا محورية بدقة شديدة ، وتم استنساخ هيكل الكروموسوم على نطاق واسع.أكد هذا النموذج عمليا الفرضيات المتنوعة للمنظرين وأثبت بشكل مقنع عدم وجود تناقضات مع التجارب العملية ونتائج تحليل حيود الأشعة السينية للحمض النووي البلوري.تم الحصول على البيانات التفصيلية الرئيسية حول التركيب الكيميائي للحمض النووي والخصائص العددية للنموذج من قبل روزاليندا فرانكلين وم. ويلكنز في وقت سابق من عام 1953 في مختبر تحليل الأشعة السينية. صراع العلماء موصوف في رواية "الوحدة على الشبكة" بقلم جانوس ليون ويسنيفسكي.أعطى وجود البنية البصرية للحمض النووي وخصائصه الكمية دفعة لتطوير علم الوراثة وجميع العلوم الحيوية ، والتي نشأت منها فكرة مشروع الجينوم البشري في عام 2000. وأصبح واتسون أول قائد لهذا المشروع ، وتم فك مجموعة الكروموسومات البشرية Homo sapiens بالكامل داخل المشروع. اكتملت الخريطة الوراثية الكاملة للكروموسوم الأول في عام 2006. تحتوي الخريطة على 3141 جينًا و 991 جينًا كاذبًا.من وجهة نظر الرياضيات ، يمكن أن تُعزى أربعة عناصر من الأبجدية إلى أربعة عناصر من مجال Galois الممتد المحدود GF (2 2 ) = ( 0 ، 1 ، α ، β ) ، العمليات التي يتم بها إجراء المعادلة متعددة الحدود p (x) = x 2 + x + 1 . ثم α + β = 1 ، α ∙ β = 1ويأخذ تخطيط عناصر الحقل إلى أحرف الشكل

إن تاريخ دراسة نصوص وراثة الكائنات الحية وفهمها طويل وغني بالاكتشافات والإنجازات والأوهام وخيبات الأمل. إن قائمة الأحداث في تاريخ الفهم (الإدراك) لنصوص الطبيعة ذات أهمية بلا شك ، لكل من العلم ولكل شخص على حدة.كلمات النصوص طويلة جدًا ، لكن أبجدية كتابة "طبيعة EYA" تحتوي على أربعة أحرف فقط - هذه هي قواعد جزيئية: في RNA هي A (adenine) ، C (cytosine) ، G (guanine) ، U (uracil) (في DNA ، يتم استبدال uracil) على T (الثايمين)). لغة الحياة البرية هي لغة الجزيئات.أثبت علماء الأحياء أن كل كلمة من نص الوراثة تتكون من جزيء DNA بوليمر (حمض ديوكسيريبونوكليك ، اكتشفه الطبيب إيف إف ماشر في عام 1868 ، مبني من 4 قواعد (نيوكليوتيدات - من نووي - نووي).يتم ربط القواعد (متصلة) ببعضها البعض في أزواج ، A ← → T، T ← → A، G ← → C، C ← → G مع روابط هيدروجينية خاصة تنفذ مبدأ التكامل (التكامل). تم تأسيس هذه الحقائق في أوقات مختلفة ، من قبل علماء وطرق مختلفة للعديد من العلوم (الفيزياء ، الكيمياء ، علم الأحياء ، علم الخلايا ، علم الوراثة ، إلخ). التقى الصعوبات على طريق معرفة هذا NJ باستمرار.لم تتبلور جزيئات الحمض النووي ، ولكن عندما كان من الممكن القيام بذلك ، تم تخفيض مهمة إنشاء بنية الحمض النووي إلى حل المشكلة العكسية لتحليل حيود الأشعة السينية (تحويل فورييه لنمط الحيود للبلورة الذي تم إنشاؤه على الشاشة بواسطة الأشعة السينية).النموذج الذي تم حسابه وتجميعه يدويًا من قبل J.Watson و Francis Crick في عام 1953 مشابه للعبة الأطفال LEGO ، حيث كانت العناصر عبارة عن قواعد جزيئية وتم الحفاظ على المسافات بين الذرات وزوايا محورية بدقة شديدة ، وتم استنساخ هيكل الكروموسوم على نطاق واسع.أكد هذا النموذج عمليا الفرضيات المتنوعة للمنظرين وأثبت بشكل مقنع عدم وجود تناقضات مع التجارب العملية ونتائج تحليل حيود الأشعة السينية للحمض النووي البلوري.تم الحصول على البيانات التفصيلية الرئيسية حول التركيب الكيميائي للحمض النووي والخصائص العددية للنموذج من قبل روزاليندا فرانكلين وم. ويلكنز في وقت سابق من عام 1953 في مختبر تحليل الأشعة السينية. صراع العلماء موصوف في رواية "الوحدة على الشبكة" بقلم جانوس ليون ويسنيفسكي.أعطى وجود البنية البصرية للحمض النووي وخصائصه الكمية دفعة لتطوير علم الوراثة وجميع العلوم الحيوية ، والتي نشأت منها فكرة مشروع الجينوم البشري في عام 2000. وأصبح واتسون أول قائد لهذا المشروع ، وتم فك مجموعة الكروموسومات البشرية Homo sapiens بالكامل داخل المشروع. اكتملت الخريطة الوراثية الكاملة للكروموسوم الأول في عام 2006. تحتوي الخريطة على 3141 جينًا و 991 جينًا كاذبًا.من وجهة نظر الرياضيات ، يمكن أن تُعزى أربعة عناصر من الأبجدية إلى أربعة عناصر من مجال Galois الممتد المحدود GF (2 2 ) = ( 0 ، 1 ، α ، β ) ، العمليات التي يتم بها إجراء المعادلة متعددة الحدود p (x) = x 2 + x + 1 . ثم α + β = 1 ، α ∙ β = 1ويأخذ تخطيط عناصر الحقل إلى أحرف الشكل ، ويتم حساب النوكليوتيدات الإضافية (التكميلية) وفقًا للقاعدة ¬ → x + 1 ، في حين أن T → A + 1، C → G + 1. من الناحيةالهيكلية ، يمثل نموذج الحمض النووي سلسلتين بوليمريتين متساويتين من النيوكليوتيدات المتصلة الزوجية (عن طريق مبدأ سلم الحبل) والملتوية في دوامة مزدوجة الأيمن. أدناه في النص ، تتوافق أزواج الحروف المكتوبة عموديًا مع خطوات "السلم":T A GGTTCG T ...

، ويتم حساب النوكليوتيدات الإضافية (التكميلية) وفقًا للقاعدة ¬ → x + 1 ، في حين أن T → A + 1، C → G + 1. من الناحيةالهيكلية ، يمثل نموذج الحمض النووي سلسلتين بوليمريتين متساويتين من النيوكليوتيدات المتصلة الزوجية (عن طريق مبدأ سلم الحبل) والملتوية في دوامة مزدوجة الأيمن. أدناه في النص ، تتوافق أزواج الحروف المكتوبة عموديًا مع خطوات "السلم":T A GGTTCG T ...

ATCCAAGCA ...سلسلتان تكرران تسلسل الحروف ، لكن بداية أحدهما تقع مقابل نهاية الأخرى. يتم تسجيل المعلومات في جزيئات DNA بدرجة عالية من التكرار ، والتي ، بالطبع ، توفر مستوى عاليًا من الموثوقية عند قراءة المعلومات ونسخها (النسخ: DNA → DNA). تُنسب كلمة أخرى إلى الكلمة الأصلية ، ولكن في رمز إضافي.تحتوي جميع الكروموسومات على جينات في تكوينها وهي موجودة في كل خلية في حجم صغير جدًا (في نواة الخلية) وهي قصيرة وطويلة جدًا. المسافة بين خيوط الحمض النووي هي 2 نانومتر ، بين "الخطوات" - 0.31 نانومتر ، ثورة واحدة كاملة من "الحلزون" كل 10 أزواج. يبلغ الطول الإجمالي لجميع الحمض النووي الممتد في حبلا واحد 2 م. يتم تسجيل المعلومات الوراثية البشرية على 23 كروموسوم. طول الكروموسوم حوالي 10 9النوكليوتيدات ، وقطر النواة أقل من ميكرومتر. وبالتالي ، يتم ضغط الحمض النووي في الخلية.التعريف . الجين (Greek.γενοζ - جنس). الوحدة الهيكلية والوظيفية لوراثة الكائنات الحية. تحدد الجينات (الأليلات بشكل أكثر دقة) السمات الوراثية للكائنات الحية التي تنتقل من الآباء إلى الأبناء أثناء التكاثر.

على حد تعبير DNA ، من الممكن عزل الأجزاء الفرعية الفردية (الجينات) التي تحمل معلومات متكاملة حول بنية جزيء بروتين واحد أو جزيء RNA واحد. بالإضافة إلى ذلك ، تتميز الجينات بالتسلسل التنظيمي (المروجين).يمكن وضع المروجين على مقربة من إطار قراءة مفتوح يشفّر بروتينًا أو بداية تسلسل RNA ، وعلى مسافة عدة ملايين من أزواج القاعدة (النيوكليوتيدات) ، على سبيل المثال ، في الحالات التي تكون فيها معززات وعوازل ومثبطات.كل جين مصمم ومسؤول عن تكوين بروتين محدد ضروري لحياة الجسم. يشير مفهوم النمط الجيني إلى التكوين الوراثي للأمشاج (الخلايا الجرثومية) والزيجوت (الخلايا الجسدية) ، على النقيض من النمط الظاهري الذي يصف الشخصيات المكتسبة غير الموروثة.رموز الحظر

الرمز هو مفهوم متعدد القيم. بادئ ذي بدء ، يمكن أن يسمى رمز مجموعة التعليمات البرمجية من كلمات التعليمات البرمجية التي تشكل التعليمات البرمجية نفسها. هذه هي الكلمات التي يتعرف عليها مفكك التشفير على جانب الاستقبال عند إرسال الرسائل ، وعلى جانب الإرسال ، يقوم المشفر بتشكيلها.عند إنشاء كلمات رمزية، تعيين فريد من محدود أمرت مجموعة من الشخصيات التي تنتمي إلى بعض الأبجدية محدود لآخر، وليس أمر بالضرورة، وعادة مجموعة أوسع من الشخصيات لترميز نقل وتخزين أو تحويل المعلومات يستخدم نحن.قائمة خصائص الشفرة الوراثية قيد النظر:- . . in Vitro ( ). () () .

- . , .

- . . ( ) – , , .

. . 4- , , 20 , , ( ) .

, (), 4; 2- (), 42 =16 ; () 43 = 64 > 20 . .

- . . , -, , - . .

. 64 1965 . , . , (). .

2 —

20 61 , . , . AUG – .

. . AGC, GCU, CUA,… , . , . .

- . - .

, . ( ) ( ) .

- . - , . : AUG ( ) , – .

- . . . 1961 . .

- – ;

- – ( ) .

خذ بعين الاعتبار مجموعتين منفصلتين X و n تحتويان على التوالي | X | و | ن | العناصر ورسم الخرائط φ : ن → X . عند تمثيل تعيينات عشوائية لمجموعات تحتوي على كلمات في الأبجدية X ، نحصل على مجموعة من X n كلمات ، طول كل حرف n منها من q = | X | المتاح ، والتي تشكل أبجدية الرسائل النصية. من الملائم ترتيب جميع الكلمات X n بترتيب معجمي في قائمة عامة.هدفنا في هذا الجزء من العمل هو إنشاء رمز يوفر ترميز (تحويل) للبيانات المرسلة في شكل مناسب للإرسال في المكان والزمان والبث (الترجمة) من لغة إلى أخرى مفهومة لمستلم الرسالة.يتضمن إنشاء رمز اختيار الأبجدية ، وتحديد الانتظام ، وعند اختيار رمز عادي ، وتحديد طول كلمة الشفرة ، وتحديد عدد كلمات الشفرة ، وتحديد تركيبة كل كلمة على حدة.الجدول 3 - يتكون الكود الجيني من 64 كلمة كود لكل منها 3 أحرف. الجدول 4 - القيم العكسية لتسلسل الكود لثلاثة توزيعات RNA

توزيعات RNA الخصائص الإضافية للرمز ، على سبيل المثال ، يجب ألا تحتوي الشفرة على فاصلة ، يتم تحديدها من خلال متطلبات أكثر صرامة لمعلمات الرمز المسماة. يجب أن تحتوي الشفرة الخالية من الفواصل على كلمات ذات فترة زمنية قصوى. تركز هذه المتطلبات على راحة التوليف اللاحق لبرنامج الترميز. ترتبط ارتباطا وثيقا بهذه الأحكام من توليف التعليمات البرمجية قضايا معلومات التشفير وفك تشفيرها.

الخصائص الإضافية للرمز ، على سبيل المثال ، يجب ألا تحتوي الشفرة على فاصلة ، يتم تحديدها من خلال متطلبات أكثر صرامة لمعلمات الرمز المسماة. يجب أن تحتوي الشفرة الخالية من الفواصل على كلمات ذات فترة زمنية قصوى. تركز هذه المتطلبات على راحة التوليف اللاحق لبرنامج الترميز. ترتبط ارتباطا وثيقا بهذه الأحكام من توليف التعليمات البرمجية قضايا معلومات التشفير وفك تشفيرها.تحليل الكود

تبدو مهمة تحليل الشفرة مختلفة تمامًا عندما يكون الرمز موجودًا بالفعل ويتم استخدامه ، ولكن لا يُعرف الكثير عنه في حد ذاته. تتوفر الرسائل المشفرة للعرض والدراسة ، لكنها متنوعة ومتعددة بحيث لا يظهر مبدأ إنشائها حتى مع التحليل الشامل للغاية.في الواقع ، نظام الترميز نفسه متاح أيضًا للمراقبة والدراسة ، ولكن مستوى تعقيد بنائه وعمله لا يسمح بالحصول على وصف نوعي وموثوق به بالكامل.المعلومات (البيانات) هي رسالة ، أي سلسلة من الأحرف الأبجدية ، والتي يمكن تقسيمها من بعض مواقع البدء إلى أجزاء (كتل) من الأحرف الطويلة n ، وكل جزء من هذا النوع هو كلمة مشفرة. الرمز في هذه الحالة هو كتلة.على جانب الاستلام من قناة الرسالة ، يجب أن يكون المستلم قادرًا على تقسيم السلسلة المستمرة من أحرف الرسائل بشكل صحيح إلى كلمات منفصلة. استخدام محددات الكلمات (فواصل) غير مرغوب فيه لأنه يتطلب موارد.التزامن . بدون مزامنة ، الترجمة الصحيحة للرسالة مستحيلة. هذا يعني أحد متطلبات الشفرة التي تم إنشاؤها - يجب تصميم الرمز بحيث يتم توفير المزامنة بشكل فريد من خلال وسائل (خصائص) الرمز نفسه وجهاز استقبال المعلومات.التعريف . تسمى عملية إنشاء موضع يحتوي على حرف البدء (الأولي) لكلمة كود التزامن.

يتم حل مهمة المزامنة ببساطة إذا كانت الأبجدية تستخدم حرفًا خاصًا لفاصل الكلمات ، على سبيل المثال ، فاصلة. يتم ضبط إطار قراءة الكلمة البرمجية التالية مباشرة بعد الفاصل.

مثل هذا الفاصل مناسب ، ولكنه غير مرغوب فيه لعدة أسباب.- أولاً ، يجب أن يكون الرمز بحيث يكون عند نقطة وصول الرسالة بنفس الشكل بالضبط عند نقطة المغادرة (ضمان النزاهة) ؛

- ثانيًا ، يجب أن تكون مدة التشفير وفك التشفير ومدة الإرسال قصيرة قدر الإمكان ، لأن ذلك يقلل من إمكانية تشويه التأثيرات البيئية على نص الرسالة ؛

- ثالثًا ، من المستحسن أن يكون لديك كمية صغيرة من ناقل الرسائل ، لأنه يتطلب سعة تخزين وحماية أقل وموارد أخرى.

لتحسين التمييز بين كلمات الشفرة ، يجب إزالتها من بعضها البعض بمسافة معينة في القائمة الكاملة للكلمات المحتملة ، أي تختلف في تكوين معاني الرموز ، لأن ناقلات الفضاء الناقل هي مكونات.لذلك ، لا يمكن أن تكون كلمات الشفرة كلها وليست أي كلمات من المجموعة X n ، ولكن فقط مجموعة فرعية منها D є X n . يمثل اختيار التكوين الرمزي لكلمات الشفرة المهمة الرئيسية لتكوينها ، نظرًا لأن تكوين كلمات الشفرة هو الذي يجب أن يضمن تلبية المتطلبات المُصاغة للكود. وبالتالي ، سننظر أيضًا في الشفرة بدون فاصلة.. , . = (1, 2, …, n) = (1, 2, …, n). || = (1, 2, …, n, 1, 2, …, n). n – 1 n n . .

. (2, …, n, 1), (3, …, n, 1, 2)…( n, 1,…, n-2, n-1), .

إذا كانت جميع التداخلات في التسلسل لأي زوج من الكلمات البرمجية ليست كلمات كودية ، فإن آلية جانب الاستقبال (وحدة فك التشفير) لقناة إرسال المعلومات لديها القدرة على تعيين موضع بدء فريد. هذا ممكن إذا كان مفكك الشفرة في القائمة D يحتوي على جميع كلمات الشفرة وإمكانية مطابقتها مع أحرف n المقروءة من الرسالة المستلمة.نظهر كيف يتم ذلك. اسمح بتحديد الرمز وتثبيته في تسلسل الأحرف المستلم. بعد عد n من الأحرف الثابتة ، يقارن مفكك الشفرة الكلمة التي تحولت مع الكلمات في قائمة الرموز. إذا كان هناك تطابق مع إحدى الكلمات في قائمة الرموز ، فسيتم إنشاء التزامن. يبدأ الرمز الثابت وموقعه.إذا لم يكن هناك تطابق مع أي من الكلمات في قائمة الرموز ، أي اضغط على الكلمة المتداخلة ، فهذا يعني أن موضع البداية يقع على يسار الموضع الثابت.ننتقل إلى الموضع الأيسر من الموضع الثابت ونكرر إجراءات الخطوة السابقة حتى نحصل في خطوة واحدة على تطابق مع إحدى كلمات الشفرة. هذه العملية لها بالضرورة إتمام ناجح في موضع البداية الصحيح ، أي يتم إنشاء التزامن في المتوسط لعدد من الخطوات n / 2.. () D є n n , , єD .

لقد أثبتنا بالفعل أن مثل هذا الكود يضمن التزامن الصحيح في سلاسل طويلة من كلمات الكود بدون فواصل بينها. ما هي الكلمات من المجموعة X n المدرجة في المجموعة الفرعية D є X n ؟ إذا كانت أصالة المجموعة X n مقسومة على أعداد صحيحة ، فيمكن أن تكون الكاردينال D واحدة من هذه المقسومات (نظرية مجموعة لاغرانج) ويطلق على الرمز رمز كتلة المجموعة بدون فاصلة ., , D. , D n ( n D), . , D.

دعنا ننتقل إلى مسألة عدد الكلمات في الشفرة التي تم إنشاؤها.قوة الكود بدون فاصلة. سنعثر على أكبر عدد ممكن من الكلمات في الكود D ، والذي نشير إليه بواسطة | د | = W n ( q) . لا يمكن الحصول على المعنى الدقيق ، ولكن يمكن الحصول على تقدير أعلى لعدد الكلمات باستخدام مفهوم فترة الكلمة. دل عليه من قبل T ك س في التحول دوري للكلمة من طول ن من ك الخطوات، ك < ن .. d ( ) k, k = d ≤ n, d | n. d = n (). .

, = (1, 2, 3, 1, 2, 3 ) d < n. || . || = (1, 2, 3 ; 1, 2, 3 , 1, 2, 3 ; 1, 2, 3). , (;) , . , n.

n(q) q . D Wn(q) ≤ n(q)/n .

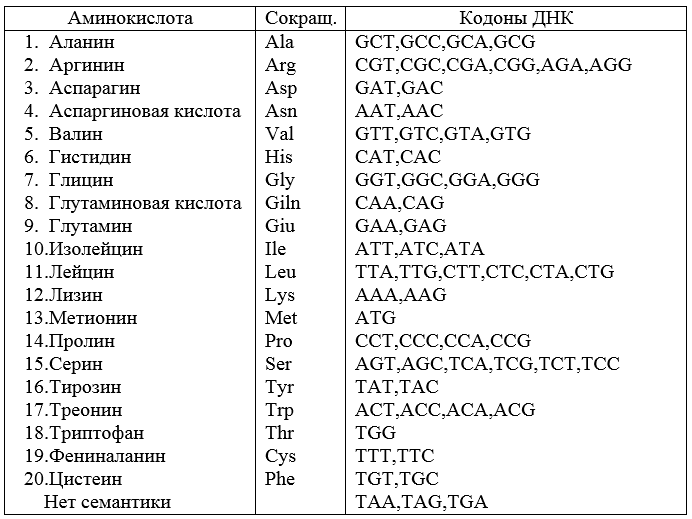

وبالتالي ، بالنسبة لبيانات المصدر من المثال 1 ، من مجموعة من 64 كلمة عشوائية بطول 3 أحرف ، يمكنك إنشاء رمز يحتوي على 20 كلمة وتوفير التزامن. هذا الرمز لا يخلو من العيوب. إذا تم إدخال خطأ في إحدى الكلمات في حرف واحد ، فلن تتم مزامنة الرمز. بمعنى آخر ، الكود غير مستقر ضد الأخطاء.يمكن استخدام المثال الرقمي المحدد لتوضيح وشرح الشفرة الوراثية للكائنات الحية ، التي تم إنشاؤها بواسطة الطبيعة على مسار طويل من التطور وفكها العلم الحديث تمامًا في عام 1966. ثبت أن الشفرة الجينية ليست متداخلة ، وأن معنى (تفسير) كل كودون قد تم الكشف عنه.الجدول النهائي على النحو التالي (الشكل 2).ويترتب على الجدول أن الرمز يتدهور. هذا يعني أن هناك مرادفات في الكود ، على سبيل المثال ، GUU = GUC = Val ، CGG = AGA = Arg ، إلخ. ثلاثة كودونات UAA ، UAG ، UGA لا تحمل معنى. هذه هي كودونات الإنهاء ؛ ظهور أي منها في سلسلة من الأحرف يدل على نهاية الترجمة (الإرسال). يموت كائن حي ، نتيجة لخطأ ، يتم تغيير حرف الكودون الدلالية إلى كودون الإنهاء.هذه التغييرات ممكنة وتسمى الطفرات.

وبالتالي ، بالنسبة لبيانات المصدر من المثال 1 ، من مجموعة من 64 كلمة عشوائية بطول 3 أحرف ، يمكنك إنشاء رمز يحتوي على 20 كلمة وتوفير التزامن. هذا الرمز لا يخلو من العيوب. إذا تم إدخال خطأ في إحدى الكلمات في حرف واحد ، فلن تتم مزامنة الرمز. بمعنى آخر ، الكود غير مستقر ضد الأخطاء.يمكن استخدام المثال الرقمي المحدد لتوضيح وشرح الشفرة الوراثية للكائنات الحية ، التي تم إنشاؤها بواسطة الطبيعة على مسار طويل من التطور وفكها العلم الحديث تمامًا في عام 1966. ثبت أن الشفرة الجينية ليست متداخلة ، وأن معنى (تفسير) كل كودون قد تم الكشف عنه.الجدول النهائي على النحو التالي (الشكل 2).ويترتب على الجدول أن الرمز يتدهور. هذا يعني أن هناك مرادفات في الكود ، على سبيل المثال ، GUU = GUC = Val ، CGG = AGA = Arg ، إلخ. ثلاثة كودونات UAA ، UAG ، UGA لا تحمل معنى. هذه هي كودونات الإنهاء ؛ ظهور أي منها في سلسلة من الأحرف يدل على نهاية الترجمة (الإرسال). يموت كائن حي ، نتيجة لخطأ ، يتم تغيير حرف الكودون الدلالية إلى كودون الإنهاء.هذه التغييرات ممكنة وتسمى الطفرات.التعريف . الطفرات هي تغييرات مستقرة نسبيًا في المادة الوراثية.

يحتوي كل كروموسوم على الجينات x1 ، x2 ، ... ، xn ، التي تشكل سمة معقدة من الجسم. يتم تكوين زوج من الكروموسومات في خلية تم الحصول عليها عن طريق اندماج الخلايا الجرثومية الأبوية والأمومية أثناء التكاثر: يتم الحصول على أحد الكروموسومات من الأب والآخر من الأم (زوج ثنائي الصبغيات من الكروموسومات).في الكروموسومات المتجانسة ، تتزامن جميع الجينات في وظيفتها ، ولكن قد تختلف باختلاف النيوكليوتيدات. غالبًا ما تكون هذه الاختلافات نتيجة طفرات ، والتي يمكن أن تسببها المواد الكيميائية والإشعاع والتعرض الإشعاعي ودرجة الحرارة والإشعاع المؤين.تحدث الأمراض الوراثية بسبب طفرات مماثلة ، ثابتة في مجموعة الكروموسومات للخلايا الجرثومية لأحد الوالدين. مثال معروف لجين بشري يشفر الهيموغلوبين. عند استبدال الحرف T بالحرف A ، يظهر شكل بديل من الهيموغلوبين في موضع واحد من الجين. يتجلى هذا في مرض يسمى فقر الدم المنجلي.عندما تتزامن قيمة السمة في كل من الكروموسومات المتجانسة ، يُطلق على الفرد اسم متماثل الزيجوت لهذا الجين. في حالات أخرى ، يحدث تغاير الزيجوت. تتميز الزيجوت المتجانس بالأزواج ثنائية الصبغ من النوع أ) ، وتتغذى الزيجوتات غير المتجانسة بأزواج من النوع ب) (الشكل 3) الشكل 3 - الأزواج ثنائية الصبغ من الزيجوتات المتماثلة الزيجوت والمتغايرةبدلاً من زوج ثنائي الصبغيات ، أربعة كروموسومات متماثلة أ ، أ ، أ ، أويتم توزيعها بالتساوي بين الأمشاج الأربعة المشكلة. كل مشيج يتلقى أيضًا أحد الكروموسومات B ، B ، b ، b ، المقابلة لسمة معقدة. يحدث هذا التوزيع للكروموسومات بشكل مستقل بين أربعة أمشاج وبين شخصيات مختلفة. تم تأسيس هذه الحقائق من قبل مندل وفي عام 1865 نشرها.الميزة الأكثر إثارة للإعجاب في الشفرة الوراثية هي تنوعها. يمكن استخدام مخطط معين (الشكل 1) بنجاح لفك تشفير الحمض النووي الريبي للحيوانات والنباتات. في عام 1979 ، ظهرت النتائج على الشفرة الوراثية للميتوكوندريا ، والتي تختلف عن قيم بعض الكودونات في الجدول ومع قواعد التعرف على الكودونات الأخرى.تتم الترجمة بواسطة الريبوسوم - وهو جهاز خاص للخلية. يتم تنفيذ التزامن (ضبط إطار القراءة) باستخدام البادئة AGGAGGU ، والتي تسمى تسلسل Shine-Dolgarno. هذا التسلسل البيورين موجود في الكلمة بصيغة المفرد ، واحتمال تشويهه صغير. ولكن إذا حدث تشويه ، فإن الجسم سيكون في كارثة.الشكل 1 - مراسلة كلمة الشفرة مع الأحماض الأمينية الشكل 2 - DNA ، mRNA وحلزون البروتين

الشكل 3 - الأزواج ثنائية الصبغ من الزيجوتات المتماثلة الزيجوت والمتغايرةبدلاً من زوج ثنائي الصبغيات ، أربعة كروموسومات متماثلة أ ، أ ، أ ، أويتم توزيعها بالتساوي بين الأمشاج الأربعة المشكلة. كل مشيج يتلقى أيضًا أحد الكروموسومات B ، B ، b ، b ، المقابلة لسمة معقدة. يحدث هذا التوزيع للكروموسومات بشكل مستقل بين أربعة أمشاج وبين شخصيات مختلفة. تم تأسيس هذه الحقائق من قبل مندل وفي عام 1865 نشرها.الميزة الأكثر إثارة للإعجاب في الشفرة الوراثية هي تنوعها. يمكن استخدام مخطط معين (الشكل 1) بنجاح لفك تشفير الحمض النووي الريبي للحيوانات والنباتات. في عام 1979 ، ظهرت النتائج على الشفرة الوراثية للميتوكوندريا ، والتي تختلف عن قيم بعض الكودونات في الجدول ومع قواعد التعرف على الكودونات الأخرى.تتم الترجمة بواسطة الريبوسوم - وهو جهاز خاص للخلية. يتم تنفيذ التزامن (ضبط إطار القراءة) باستخدام البادئة AGGAGGU ، والتي تسمى تسلسل Shine-Dolgarno. هذا التسلسل البيورين موجود في الكلمة بصيغة المفرد ، واحتمال تشويهه صغير. ولكن إذا حدث تشويه ، فإن الجسم سيكون في كارثة.الشكل 1 - مراسلة كلمة الشفرة مع الأحماض الأمينية الشكل 2 - DNA ، mRNA وحلزون البروتين يوضح الشكل 2 كيف يتم ترميز تسلسل الحمض الأميني في جزيء البروتين بواسطة تسلسل كودون في جزيء DNA. هنا ، mRNA المصفوفة هو جزيء وسيط. تختلف سلاسلها وفقًا لمبدأ "السحاب" ، حيث يتم لعب دور القفل بواسطة إنزيم يكسر الجزيء من خلال الروابط الهيدروجينية.في الخلايا، ويتم الشفرة الوراثية من خلال ثلاث عمليات مصفوفة: تكرار (يحدث في النواة)، النسخ و الترجمة .النسخ (تسجيل الحمض النووي DNA → mRNA) هو عملية بيولوجية في الخلايا حقيقية النواة تحدث في نواة الخلية (مفصولة بواسطة غشاء نووي من السيتوبلازم) وهي توليف جزيئات i-RNA في الأقسام المقابلة من DNA. يتم "إعادة كتابة" تسلسل نوكليوتيد DNA في نفس تسلسل RNA.الترجمة (قراءة وترجمة RNA → بروتين) هي عملية بيولوجية في الخلايا بدائية النواة مقترنة بعملية النسخ ، تحدث في السيتوبلازم الخلوي ، على الريبوسومات. يتم نقل تسلسل نوكليوتيدات mRNA من النواة وترجمتها إلى تسلسل الحمض الأميني (تخليق سلسلة عديد الببتيد على مصفوفة mRNA): تستمر هذه المرحلة بمشاركة RNA النقل (tRNA) والإنزيمات المقابلة.وبالتالي ، فإن الترجمة هي تخليق بروتين بواسطة الريبوسوم بناءً على المعلومات المسجلة في mRNA المصفوفة. للحصول على 20 من الأحماض الأمينية ، بالإضافة إلى إشارة التوقف ، مما يدل على نهاية تسلسل البروتين ، تكفي ثلاثة نيوكليوتيدات متتالية ، والتي تسمى ثلاثية ،.يتم توزيع الكائنات الحية بين النباتات والحيوانات حسب الأنواع.

يوضح الشكل 2 كيف يتم ترميز تسلسل الحمض الأميني في جزيء البروتين بواسطة تسلسل كودون في جزيء DNA. هنا ، mRNA المصفوفة هو جزيء وسيط. تختلف سلاسلها وفقًا لمبدأ "السحاب" ، حيث يتم لعب دور القفل بواسطة إنزيم يكسر الجزيء من خلال الروابط الهيدروجينية.في الخلايا، ويتم الشفرة الوراثية من خلال ثلاث عمليات مصفوفة: تكرار (يحدث في النواة)، النسخ و الترجمة .النسخ (تسجيل الحمض النووي DNA → mRNA) هو عملية بيولوجية في الخلايا حقيقية النواة تحدث في نواة الخلية (مفصولة بواسطة غشاء نووي من السيتوبلازم) وهي توليف جزيئات i-RNA في الأقسام المقابلة من DNA. يتم "إعادة كتابة" تسلسل نوكليوتيد DNA في نفس تسلسل RNA.الترجمة (قراءة وترجمة RNA → بروتين) هي عملية بيولوجية في الخلايا بدائية النواة مقترنة بعملية النسخ ، تحدث في السيتوبلازم الخلوي ، على الريبوسومات. يتم نقل تسلسل نوكليوتيدات mRNA من النواة وترجمتها إلى تسلسل الحمض الأميني (تخليق سلسلة عديد الببتيد على مصفوفة mRNA): تستمر هذه المرحلة بمشاركة RNA النقل (tRNA) والإنزيمات المقابلة.وبالتالي ، فإن الترجمة هي تخليق بروتين بواسطة الريبوسوم بناءً على المعلومات المسجلة في mRNA المصفوفة. للحصول على 20 من الأحماض الأمينية ، بالإضافة إلى إشارة التوقف ، مما يدل على نهاية تسلسل البروتين ، تكفي ثلاثة نيوكليوتيدات متتالية ، والتي تسمى ثلاثية ،.يتم توزيع الكائنات الحية بين النباتات والحيوانات حسب الأنواع.. – , . , , .

ينقسم انقسام الخلايا إلى نوعين: أحدهما لتكوين الخلايا الجسدية (خلايا الجسم) ، والآخر لتكوين الخلايا الجرثومية (الأمشاج). يتم تحديد نوع الكائن الحي من خلال وجود الكروموسومات وعددها وتكوينها في خلايا الكائنات الحية التي لم تتغير (ثابتة). يتم ضمان النمو والتطور الطبيعي للجسم من خلال تكوين ونمو الخلايا الجسدية نتيجة الانقسام الفتيلي. في الانقسام الفتيلي ، تتضاعف جميع الكروموسومات الموجودة في نواة الخلية قبل بدء انقسام الخلية (تضاعف الحمض النووي) ويتم توزيعها بالتساوي بين خليتين ابنتين. مجموعة الكروموسومات 2n2c في كل خلية جسدية هي نفسها تمامًا. يحافظ الانقسام الخيطي على عدد ثنائي كروموسومات ثابت في الخلايا.عملية أخرى من الانقسام الاختزالي هي تكوين الأمشاج ، وهي ضرورية لاستمرار جنس الكائنات الحية. في الانقسام الاختزالي ، تنقسم كل خلية مرتين ، ويتضاعف عدد الكروموسومات مرة واحدة. يؤدي الانقسام الاختزالي إلى تكوين خلايا ثنائية الصبغ مع أمشاج أحادية الصيغة الصبغية بمجموعة من n2c . مع الإخصاب اللاحق ، تشكل الأمشاج كائنًا جديدًا من الجيل مع النمط النووي ثنائي الصبغيات (nc + nc = 2n2c) .يتم تحقيق هذه الآلية في جميع الأنواع التي تتكاثر جنسيا. يضمن الانقسام الاختزالي ثبات مجموعات الكروموسومات (الأنماط الكاريبية) - الوراثة ، وإنشاء مجموعات جديدة من الجينات الأبوية والأمومية للتغير الجيني الوراثي.يفتح العمل المقترح إمكانية استخدام الشفرة الوراثية لحل مهام حماية المعلومات. إن الفهم الصحيح لظاهرة الطبيعة واستخدامها لا يمكن تحقيقه إلا من خلال بذل الجهد من جانب الباحث الذي لم تتوقف الصعوبات في طريق المعرفة العميقة بالطبيعة المحيطة بنا ومظاهرها.

يتم ضمان النمو والتطور الطبيعي للجسم من خلال تكوين ونمو الخلايا الجسدية نتيجة الانقسام الفتيلي. في الانقسام الفتيلي ، تتضاعف جميع الكروموسومات الموجودة في نواة الخلية قبل بدء انقسام الخلية (تضاعف الحمض النووي) ويتم توزيعها بالتساوي بين خليتين ابنتين. مجموعة الكروموسومات 2n2c في كل خلية جسدية هي نفسها تمامًا. يحافظ الانقسام الخيطي على عدد ثنائي كروموسومات ثابت في الخلايا.عملية أخرى من الانقسام الاختزالي هي تكوين الأمشاج ، وهي ضرورية لاستمرار جنس الكائنات الحية. في الانقسام الاختزالي ، تنقسم كل خلية مرتين ، ويتضاعف عدد الكروموسومات مرة واحدة. يؤدي الانقسام الاختزالي إلى تكوين خلايا ثنائية الصبغ مع أمشاج أحادية الصيغة الصبغية بمجموعة من n2c . مع الإخصاب اللاحق ، تشكل الأمشاج كائنًا جديدًا من الجيل مع النمط النووي ثنائي الصبغيات (nc + nc = 2n2c) .يتم تحقيق هذه الآلية في جميع الأنواع التي تتكاثر جنسيا. يضمن الانقسام الاختزالي ثبات مجموعات الكروموسومات (الأنماط الكاريبية) - الوراثة ، وإنشاء مجموعات جديدة من الجينات الأبوية والأمومية للتغير الجيني الوراثي.يفتح العمل المقترح إمكانية استخدام الشفرة الوراثية لحل مهام حماية المعلومات. إن الفهم الصحيح لظاهرة الطبيعة واستخدامها لا يمكن تحقيقه إلا من خلال بذل الجهد من جانب الباحث الذي لم تتوقف الصعوبات في طريق المعرفة العميقة بالطبيعة المحيطة بنا ومظاهرها.