تمت كتابة هذه المقالة بهدف توسيع المقالة الحالية ، ولكنها تتحدث عن ميزات الحزمة مع Microsoft ActiveDirectory ، وتكملها أيضًا.في هذه المقالة سأخبرك بكيفية تثبيت وتكوين:- Keycloak هو مشروع مفتوح المصدر. مما يوفر نقطة دخول واحدة للتطبيقات. يعمل مع العديد من البروتوكولات ، بما في ذلك LDAP و OpenID التي تهمنا.

- Keycloak gatekeeper - تطبيق وكيل عكسي يسمح لك بدمج التفويض من خلال Keycloak.

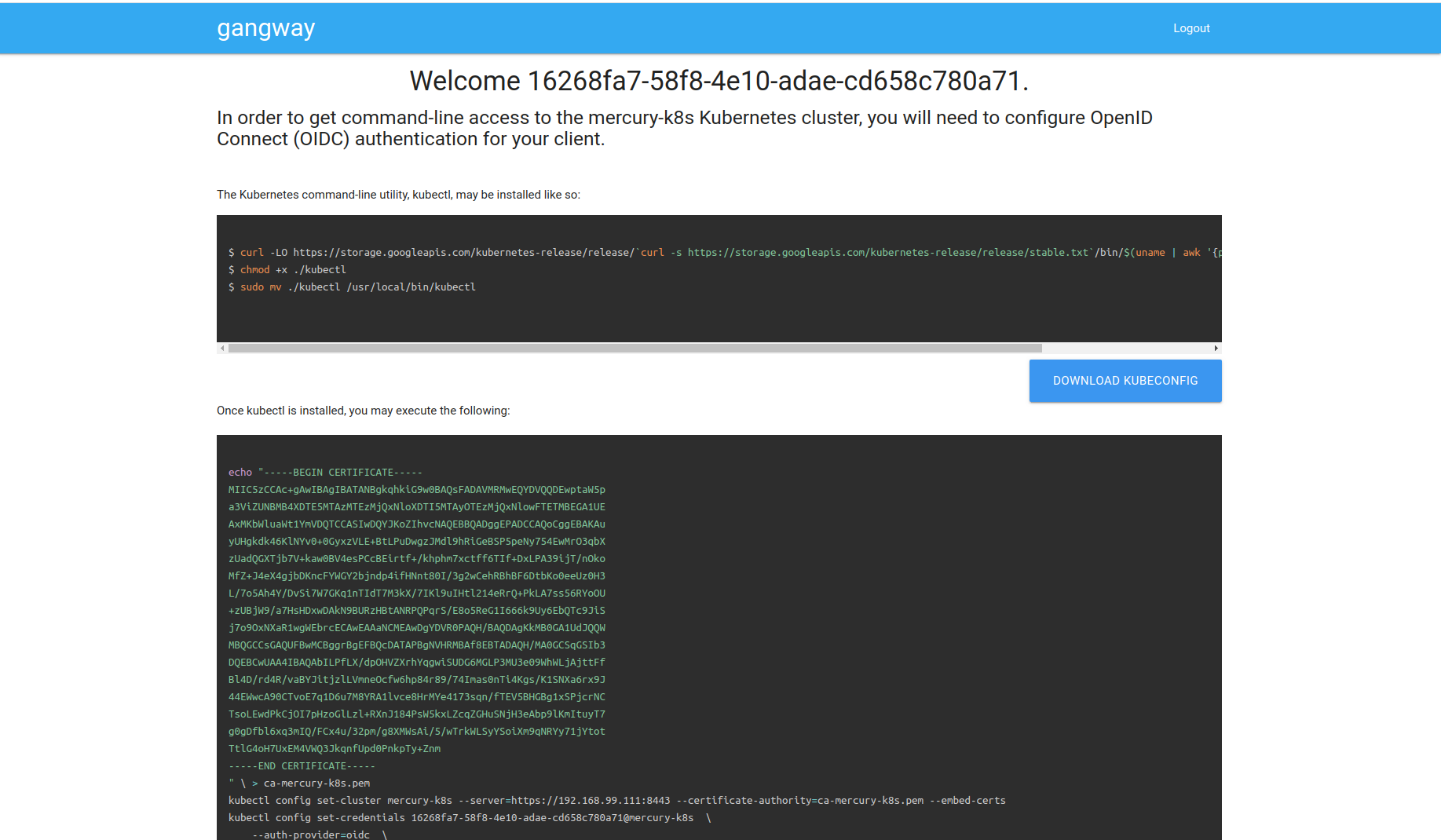

- Gangway - التطبيق الذي يولد تكوين ل kubectl يمكنك من خلاله تسجيل الدخول والاتصال بـ Kubernetes API عبر OpenID

كيف تعمل الحقوق في Kubernetes.

يمكننا إدارة حقوق المستخدم / المجموعة باستخدام RBAC ، وقد تم بالفعل إنشاء الكثير من المقالات حول هذا الموضوع ، ولن أتناول هذا بالتفصيل. تكمن المشكلة في أنه يمكنك استخدام RBAC لتقييد حقوق المستخدم ، لكن Kubernetes لا تعرف أي شيء عن المستخدمين. اتضح أنك بحاجة إلى آلية تسليم المستخدم في Kubernetes. للقيام بذلك ، سنضيف موفر OpenID إلى Kuberntes ، والذي سيقول أن هذا المستخدم موجود بالفعل ، و Kubernetes نفسها ستمنح حقوقًا له.تدريب- ستحتاج إلى مجموعة Kubernetes أو minikube

- الدليل النشط

- المجالات:

keycloak.example.org

kubernetes-dashboard.example.org

gangway.example.org - شهادة المجالات أو شهادة موقعة ذاتيا

لن أتطرق إلى كيفية إنشاء شهادة موقعة ذاتيًا ، فأنت بحاجة إلى إنشاء شهادتين ، وهذا هو الجذر (المرجع المصدق) وعميل البدل لنطاق * .example.orgبعد استلام / كتابة الشهادات ، يجب إضافة العميل إلى Kubernetes ، لهذا اصنع سرا لذلك:kubectl create secret tls tls-keycloak --cert=example.org.crt --key=example.org.pem

بعد ذلك سوف نستخدمه لوحدة التحكم في الدخولقم بتثبيت Keycloak

قررت أن أسهل طريقة لاستخدام الحلول الجاهزة لهذا ، وبالتحديد هيلم شارتس.قم بتثبيت المستودع وتحديثه:helm repo add codecentric https://codecentric.imtqy.com/helm-charts

helm repo update

قم بإنشاء ملف keycloak.yml بالمحتويات التالية:keycloak.ymlkeycloak:

#

username: "test_admin"

#

password: "admin"

# Keycloak web .

, .

extraArgs: "-Dkeycloak.profile.feature.script=enabled -Dkeycloak.profile.feature.upload_scripts=enabled"

# ingress, secrets

ingress:

enabled: true

path: /

annotations:

kubernetes.io/ingress.class: nginx

ingress.kubernetes.io/affinity: cookie

hosts:

- keycloak.example.org

tls:

- hosts:

- keycloak.example.org

secretName: tls-keycloak

# Keycloak , Postgresql Kuberntes, !

persistence:

deployPostgres: true

dbVendor: postgres

postgresql:

postgresUser: keycloak

postgresPassword: ""

postgresDatabase: keycloak

persistence:

enabled: true

إعداد الاتحاد

بعد ذلك ، انتقل إلى keycloak.example.orgفي واجهة الويب في الزاوية اليسرى ، انقر فوق إضافة عالمتعطيل التحقق من تأكيد البريد الإلكتروني للمستخدم:نطاقات العميل -> البريد الإلكتروني -> Mappers -> التحقق من البريد الإلكتروني (حذف) نقومبتكوين الاتحاد لاستيراد المستخدمين من ActiveDirectory ، سأترك لقطات الشاشة أدناه ، أعتقد أنه سيكون أكثر وضوحًا.اتحاد المستخدم -> إضافة موفر ... -> ldapإذا كان كل شيء على ما يرام ، فبعد النقر على زر مزامنة جميع المستخدمين ، ستتلقى رسالة حول الاستيراد الناجح للمستخدمين.بعد ذلك ، نحتاج إلى تعيين مجموعاتنااتحاد المستخدمين -> ldap_localhost -> Mappers -> Createإعداد العميل

من الضروري إنشاء عميل ، من حيث Keycloak هو تطبيق سيصرح به. سأسلط الضوء على النقاط المهمة في لقطة الشاشة باللون الأحمر.العملاء -> إنشاءإنشاء سكوب للمجموعات:نطاقات العميل -> إنشاءوتكوين مصمم الخرائط لهم:نطاقات العميل -> المجموعات -> مصممو الخرائط -> إنشاءإضافة تعيين مجموعاتنا إلى نطاقات العميل الافتراضية:العملاء -> kubernetes -> نطاقات العميل -> نطاقات العميل الافتراضيةحدد المجموعات في نطاقات العميل المتاحة ، انقر فوق إضافة المحددنحصل على سر ( ونكتبه في سلسلة الرسائل) التي سنستخدمها للترخيص في Keycloak:عملاء -> kubernetes -> وثائق التفويض -> سرهذا هو نهاية الإعداد، ولكن حصلت على خطأ عندما بعد تفويضا ناجحا حصلت على خطأ 403. تقرير علة .إصلاح:نطاقات العميل -> الأدوار -> مصممو الخرائط -> إنشاءكود البرنامج النصي

token.addAudience(token.getIssuedFor());

token.getIssuer();

تكوين Kubernetes

نحتاج إلى تحديد مكان شهادة الجذر الخاصة بنا من الموقع ، وأين يوجد مزود OIDC.للقيام بذلك ، قم بتحرير الملف /etc/kubernetes/manifests/kube-apiserver.yamlkube-apiserver.yaml

...

spec:

containers:

- command:

- kube-apiserver

...

- --oidc-ca-file=/var/lib/minikube/certs/My_Root.crt

- --oidc-client-id=kubernetes

- --oidc-groups-claim=groups

- --oidc-issuer-url=https://keycloak.example.org/auth/realms/kubernetes

- --oidc-username-claim=email

...

تحديث تكوين kubeadm في الكتلة:تكوين kubeadmkubectl edit -n kube-system configmaps kubeadm-config

...

data:

ClusterConfiguration: |

apiServer:

extraArgs:

oidc-ca-file: /var/lib/minikube/certs/My_Root.crt

oidc-client-id: kubernetes

oidc-groups-claim: groups

oidc-issuer-url: https://keycloak.example.org/auth/realms/kubernetes

oidc-username-claim: email

...

تكوين وكيل المصادقة

يمكنك استخدام برنامج KeyCloak Gatekeeper لحماية تطبيق الويب الخاص بك. بالإضافة إلى حقيقة أن هذا الوكيل العكسي سوف يصرح للمستخدم قبل عرض الصفحة ، لذلك سوف ينقل أيضًا معلومات عنك في الرؤوس إلى التطبيق النهائي. وبالتالي ، إذا كان تطبيقك يدعم OpenID ، فسوف يقوم المستخدم بتسجيل الدخول على الفور. دعونا نلقي نظرة على مثال لوحة التحكم Kubernetesقم بتثبيت Kubernetes Dashboard

helm install stable/kubernetes-dashboard --name dashboard -f values_dashboard.yaml

قيم_لوحة القيادة.ياملenableInsecureLogin: true

service:

externalPort: 80

rbac:

clusterAdminRole: true

create: true

serviceAccount:

create: true

name: 'dashboard-test'

ضبط الأذونات:

قم بإنشاء ClusterRoleBinding التي ستمنح حقوق مسؤول الكتلة (ClusterRole الكتلة المسؤول) للمستخدمين في مجموعة DataOPS.

kubectl apply -f rbac.yaml

rbac.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: dataops_group

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: cluster-admin

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: Group

name: DataOPS

قم بتثبيت برنامج KeyCloak Gatekeeper:

helm repo add gabibbo97 https://gabibbo97.imtqy.com/charts/

helm repo update

helm install gabibbo97/keycloak-gatekeeper --version 2.1.0 --name keycloak-gatekeeper -f values_proxy.yaml

القيم

ingress:

enabled: true

annotations:

kubernetes.io/ingress.class: nginx

path: /

hosts:

- kubernetes-dashboard.example.org

tls:

- secretName: tls-keycloak

hosts:

- kubernetes-dashboard.example.org

discoveryURL: "https://keycloak.example.org/auth/realms/kubernetes"

ClientID: "kubernetes"

ClientSecret: "c6ec03b8-d0b8-4cb6-97a0-03becba1d727"

upstreamURL: "http://dashboard-kubernetes-dashboard.default.svc.cluster.local"

skipOpenidProviderTlsVerify: true

rules:

- "uri=/*|groups=DataOPS"

بعد ذلك ، عند محاولة الانتقال إلى kubernetes-dashboard.example.org ، ستتم إعادة توجيهك إلى Keycloak ، وإذا نجح التفويض ، فسوف نقوم بالفعل بتسجيل الدخول إلى Dashboard.تركيب الممشى

للراحة ، يمكنك إضافة ممشى سينشئ ملف تكوين لـ kubectl ، والذي سنصل به بالفعل إلى Kubernetes تحت مستخدمنا.

helm install --name gangway stable/gangway -f values_gangway.yaml

القيم

gangway:

clusterName: "my-k8s"

authorizeURL: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/auth"

tokenURL: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/token"

audience: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/userinfo"

scopes: ["openid", "profile", "email", "offline_access"]

redirectURL: "https://gangway.example.org/callback"

clientID: "kubernetes"

clientSecret: "c6ec03b8-d0b8-4cb6-97a0-03becba1d727"

usernameClaim: "sub"

apiServerURL: "https://192.168.99.111:8443"

ingress:

enabled: true

annotations:

kubernetes.io/ingress.class: nginx

nginx.ingress.kubernetes.io/proxy-buffer-size: "64k"

path: /

hosts:

- gangway.example.org

tls:

- secretName: tls-keycloak

hosts:

- gangway.example.org

trustedCACert: |-

-----BEGIN CERTIFICATE-----

MIIDVzCCAj+gAwIBAgIBATANBgkqhkiG9w0BAQsFADA1MQswCQYDVQQGEwJVUzEQMA4GA1UEChMHRGF0YU9QUzEUMBIGA1UEAxMLbXkgcm9vdCBrZXkwHhcNMjAwMjE0MDkxODAwWhcNMzAwMjE0MDkxODAwWjA1MQswCQYDVQQGEwJVUzEQMA4GA1UEChMHRGF0YU9QUzEUMBIGA1UEAxMLbXkgcm9vdCBrZXkwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDyP749PqqIRwNSqaK6qr0Zsi03G4PTCUlgaYTPZuMrwUVPK8xX2dWWs9MPRMOdXpgr8aSTZnVfmelIlVz4D7o2vK5rfmAe9GPcK0WbwKwXyhFU0flS9sU/g46ogHFrk03SZxQAeJhMLfEmAJm8LF5HghtGDs3t4uwGsB95o+lqPLiBvxRB8ZS3jSpYpvPgXAuZWKdZUQ3UUZf0X3hGLp7uIcIwJ7i4MduOGaQEO4cePeEJy9aDAO6qV78YmHbyh9kaW+1DL/Sgq8NmTgHGV6UOnAPKHTnMKXl6KkyUz8uLBGIdVhPxrlzG1EzXresJbJenSZ+FZqm3oLqZbw54Yp5hAgMBAAGjcjBwMA8GA1UdEwEB/wQFMAMBAf8wHQYDVR0OBBYEFHISTOU/6BQqqnOZj+1xJfxpjiG0MAsGA1UdDwQEAwIBBjARBglghkgBhvhCAQEEBAMCAAcwHgYJYIZIAYb4QgENBBEWD3hjYSBjZXJ0aWZpY2F0ZTANBgkqhkiG9w0BAQsFAAOCAQEAj7HC8ObibwOLT4ZYmISJZwub9lcE0AZ5cWkPW39j/syhdbbqjK/6jy2D3WUEbR+s1Vson5Ov7JhN5In2yfZ/ByDvBnoj7CP8Q/ZMjTJgwN7j0rgmEb3CTZvnDPAz8Ijw3FP0cjxfoZ1Z0V2F44Ry7gtLJWr06+MztXVyto3aIz1/XbMQnXYlzc3c3B5yUQIy44Ce5aLRVsAjmXNqVRmDJ2QPNLicvrhnUJsO0zFWI+zZ2hc4Ge1RotCrjfOc9hQY63jZJ17myCZ6QCD7yzMzAob4vrgmkD4q7tpGrhPY/gDcE+lUNhC7DO3l0oPy2wsnT2TEn87eyWmDiTFG9zWDew==

-----END CERTIFICATE-----

يبدو شيء من هذا القبيل. يسمح لك بتنزيل ملف التكوين على الفور وإنشائه باستخدام مجموعة من الأوامر: