PRESENT - تشفير بلوك فائق الخفة (ترجمة PRESENT الأصلية: بلوك فائق الخفة)

مرحبا يا هابر! وفيما يلي ترجمة المقال الأصلي "الحاضر: والترا خفيفة الوزن كتلة الصفر" من قبل روبرت ب يدي بوغدانوف، المقرض، Paar، Poshman، Robshav، Seurin وWikkelsoy.حاشية. ملاحظة

مع إدخال AES ، تراجعت الحاجة إلى خوارزميات تشفير كتلة جديدة ، لأن AES في معظم الحالات هو حل رائع. ومع ذلك ، على الرغم من سهولة التنفيذ ، فإن AES ليست مناسبة لبيئات محدودة للغاية مثل علامات RFID والقراء . تصف هذه المقالة خوارزمية تشفير كتلة فائقة الخفة PRESENT. أثناء تطوير هذه الخوارزمية ، تم أخذ كل من كفاءة التنفيذ في الحديد وموثوقية التشفير في الاعتبار. ونتيجة لذلك ، فإن نتيجة متطلبات النظام قابلة للمقارنة بأشرطة التدفق المدمجة الرائدة اليوم. 1 المقدمة

يتمثل المسار الرئيسي في تكنولوجيا المعلومات في القرن الحالي في تطوير أجهزة الحوسبة الصغيرة ، التي لا تستخدم فقط في المنتجات الاستهلاكية ، بل تشكل أيضًا جزءًا لا يتجزأ - وغير مرئي - من البيئة - البنية التحتية للاتصالات. وقد تم بالفعل الكشف عن أن عمليات التنفيذ هذه تخلق مجموعة كاملة من التهديدات الأمنية المحددة للغاية. في الوقت نفسه ، غالبًا ما تكون حلول التشفير المتاحة ، حتى البدائية ، غير مناسبة للاستخدام في بيئات محدودة الموارد بشكل كبير.في هذه المقالة ، نقدم خوارزمية تشفير كتلة جديدة محسنة للأجهزة ، تم تطويرها بأقصى حجم ممكن وحدود الطاقة. في الوقت نفسه ، حاولنا تجنب اختراق البيانات. لتحقيق ذلك ، استفدنا من تجربة DES واستكملنا الخصائصالثعبان كما أظهر أداء مذهل في الأجهزة.ربما يجدر شرح لماذا قررنا تطوير تشفير كتلة جديد ، لأن الحقيقة المقبولة بشكل عام هي أن شفرات التدفق قد تكون أكثر إحكاما. في الواقع ، بذلنا في البداية جهودًا لفهم تصميم شفرات التدفق المدمجة في عملية العمل على مشروع eSTREAM ، بالإضافة إلى العديد من الافتراضات الواعدة الأخرى التي تبدو سريعة المفعول. لكننا لاحظنا عدة أسباب لاختيارنا مع ذلك تشفير كتلة. أولاً ، يعد تشفير الكتلة عاملاً وبدائيًا ، وعند استخدامه في وضع التشفير، بمعنى آخر. باستخدام الكتل المشفرة بالفعل لتشفير ما يلي ، نحصل على تشفير متدفق. ثانيًا ، وربما ، بشكل أساسي ، يبدو أن تعقيدات مبادئ تشغيل الأصفار الكتلة أفضل من دراسة مبادئ تشغيل خوارزميات تشفير الدفق. على سبيل المثال ، على الرغم من وجود نظرية شاملة تستند إلى استخدام سجلات التحول مع ردود فعل خطية ، ليس من السهل دمج هذه الكتل بطريقة للحصول على عرض آمن. نحن نفترض أن التشفير المصمم بدقة قد يكون أكثر أمانًا من تشفير الدفق الذي تم إنشاؤه حديثًا. وبالتالي ، نجد أن تشفير الكتلة الذي يتطلب الكثير من موارد الحديد مثل تشفير التدفق المضغوط يمكن أن يكون مثيرًا للاهتمام للغاية.من المهم ملاحظة أنه عند إنشاء خوارزمية تشفير كتلة جديدة ، خاصة مع الأداء اللافت للنظر ، فإننا لا نسعى فقط إلى الابتكار. على العكس من ذلك ، فإن تطوير الشفرة وتنفيذها يسيران جنبًا إلى جنب ، مما يكشف عن بعض الحدود الأساسية والقيود المتأصلة. على سبيل المثال ، يفرض مستوى معين من الأمان قيودًا على الحد الأدنى لأطوال المفتاح والكتلة. حتى معالجة حالة 64 بت بمفتاح 80 بت يحد من الحد الأدنى لحجم الجهاز. يمكنك أيضًا ملاحظة أن التجسيد الموجود في الأجهزة - خاصة ضغط تنفيذ الأجهزة - يساهم في التكرار. حتى التغييرات الصغيرة يمكن أن تؤثر سلبًا على حجم الجهاز. ومع ذلك ، فإن محللي التشفير يقدرون أيضًا التكرار ويبحثون عن الهياكل الرياضية التي تتكاثر بسهولة في العديد من الجولات.إذن ، كم عدد الهياكل البسيطة المتكررة التي يمكن استخدامها دون المساومة على أمن النظام؟لذلك ، ستصف هذه المقالة عرض تشفير الكتلة المدمجة. بعد مراجعة قصيرة للأدبيات الموجودة ، قمنا بتصميم بقية المقالة بشكل قياسي. يوصف الرمز في القسم 3 ، في القسم 4 قرارات التصميم موصوفة. في القسم 5 سننظر في الأمن ، بينما يحتوي القسم 6 على تحليل مفصل للأداء. هذا العمل ينتهي باستنتاجاتنا.2. الأعمال القائمة

في حين أن حجم العمل المخصص للتشفير الرخيص ينمو باستمرار ، فإن عدد المقالات المخصصة لأصفار الضوء الخفيف صغير بشكل مدهش. بنقل التركيز إلى جهاز البروتوكول ، لن نشير بعد الآن إلى العمل على بروتوكولات الاتصال وتحديد الهوية الرخيصة. يرتبط أحد أكبر الأعمال الشاملة في التنفيذ المدمج حاليًا بمشروع eSTREAM. كجزء من جزء واحد من هذا المشروع ، تم اقتراح شفرات تيار جديدة تم تكييفها من أجل التنفيذ الفعال في الأجهزة. في سياق هذا العمل ، تم تحديد المرشحين الواعدين. حتى الآن ، النسب تقريبية ، ولكنها تستنتج من كتيبات التنفيذ أن الأصفار المدمجة لمشروع eSTREAM ستحتاج إلى حوالي 1300-2600 GE (مكافئات البوابة) .من بين الشفرات المجمعة ، تم إنشاء واحدة من أشهرها ، وهي DES ، مع الأخذ في الاعتبار كفاءة المعدات. مع الأخذ في الاعتبار الحالة المحدودة للغاية لأشباه الموصلات في أوائل السبعينيات ، ليس من المستغرب أن تمتلك DES خصائص تنفيذ تنافسية للغاية. أثناء التطوير ، تم إنفاق 3000GE على DES ، وبعد التسلسل ، انخفض هذا الرقم إلى 2300GE. ومع ذلك ، فإن طول مفتاح DES يحد من فائدته في العديد من التطبيقات ويؤدي إلى حقيقة أن التعديلات المتخصصة يتم تطويرها على أساسها ، على سبيل المثال ، مع زيادة قوة التشفير أو مفتاح موسع.فيما يتعلق بالشفرات الحديثة ، تقدم هذه المقالة تحليلاً شاملاً لـ AES منخفضة التكلفة. ومع ذلك ، يتطلب تنفيذه حوالي 3600 جنرال إلكتريك ، وهو نتيجة غير مباشرة لتصميم غرامات لمعالجات 8 و 32 بت. متطلبات النظام <a href = " TEA غير معروفة ، ولكن وفقًا للتقديرات فإنها تتطلب حوالي 2100 GE. هناك 4 حلول أخرى مصممة للمعدات منخفضة التكلفة: mCRYPTON (لديها تنفيذ دقيق لـ 2949 GE) ، HIGHT (حوالي 3000 GE) ، SEA (حوالي 2280 GE) و CGEN (أيضًا حوالي 2280 GE) ، على الرغم من حقيقة أن هذا الأخير لم يُفهم على أنه تشفير كتلة.3. منع التشفير الحالي

PRESENT حالة خاصة لشبكة SP وتتكون من 31 طلقة. يبلغ طول الكتلة 64 بت ، ويتم دعم المفاتيح في نسختين ، 80 و 128 بت. يجب أن يكون هذا المستوى من الحماية كافياً للتطبيقات منخفضة الأمان التي يتم استخدامها عادةً للنشر استنادًا إلى العلامات ، علاوة على ذلك ، والأهم من ذلك ، يتزامن PRESENT إلى حد كبير مع ميزات التصميم الخاصة به مع شفرات دفق مشروع eSTREAM ، التي تم تحسينها للتنفيذ الفعال في الأجهزة ، مما يسمح لنا بمقارنة كافية هم.يتم توفير متطلبات الأمان والخصائص التشغيلية لإصدارات 128 بت في تذييل المقالة الأصلية.تتكون كل جولة من الجولات الـ 31 من عملية XOR لإدخال المفتاح K i لـ 1 ≤ i ≤ 32 ، حيث يتم استخدام K 32 لـ"تبيض" المفتاح ، والتبديل الخطي أحادي الطبقة وطبقة الاستبدال غير الخطية (أو ، ببساطة أكثر ، زيادة قوة التشفير). تستخدم الطبقة غير الخطية كتل S 4 بت منفصلة ، والتي يتم تطبيقها بالتوازي 16 مرة في كل جولة. يظهر التشفير الموصوف بالرمز الزائف في الشكل: الآن يتم تحديد كل مرحلة بدورها. يتم إعطاء مبررات التصميم في القسم 4 ، ويتم ترقيم البتات في كل مكان من الصفر ، بدءًا من الصحيح في كتلة أو كلمة.إضافة مفتاح دائري (addRoundKey). المفتاح الدائري K i = k i 63 ... k i 0 ، حيث 1 ≤ i ≤ 32 ، وكذلك الحالة الحالية b 63 ... b 0. تحدث إضافة مفتاح دائري إلى الحالة الحالية modulo 2 (b j = b j ⊕ k i j ، حيث 0 ≤ j ≤ 63).طبقة S-Box (sBoxlayer). تقوم كتل S المستخدمة في PRESENT بتعيين كتل 4 بت إلى كتل 4 بت. يظهر عمل هذه الكتلة في نظام الأرقام السداسي العشري في الجدول التالي:

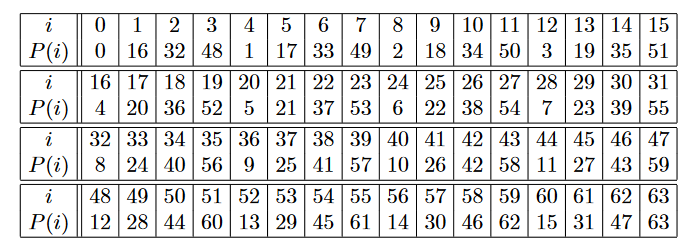

الآن يتم تحديد كل مرحلة بدورها. يتم إعطاء مبررات التصميم في القسم 4 ، ويتم ترقيم البتات في كل مكان من الصفر ، بدءًا من الصحيح في كتلة أو كلمة.إضافة مفتاح دائري (addRoundKey). المفتاح الدائري K i = k i 63 ... k i 0 ، حيث 1 ≤ i ≤ 32 ، وكذلك الحالة الحالية b 63 ... b 0. تحدث إضافة مفتاح دائري إلى الحالة الحالية modulo 2 (b j = b j ⊕ k i j ، حيث 0 ≤ j ≤ 63).طبقة S-Box (sBoxlayer). تقوم كتل S المستخدمة في PRESENT بتعيين كتل 4 بت إلى كتل 4 بت. يظهر عمل هذه الكتلة في نظام الأرقام السداسي العشري في الجدول التالي: بالنسبة لطبقة كتلة S ، الحالة الحالية b 63 ... b 0 هي 16 كلمة ذات 4 بت w 15 ... w 0 ، حيث w i = b 4 * i + 3 || ب 4 * ط + 2 || ب 4 * ط + 1 || b 4 * i لـ 0 ≤ i ≤ 15. إخراج الإطار S [w i] يعيد قيم الحالة المحدثة بطريقة واضحة.طبقة التقليب (طبقة). يستخدم تبديل Bitwise PRESENT المحدد في الجدول التالي (يتم تحويل حالة البت i إلى الموضع P (i)):

بالنسبة لطبقة كتلة S ، الحالة الحالية b 63 ... b 0 هي 16 كلمة ذات 4 بت w 15 ... w 0 ، حيث w i = b 4 * i + 3 || ب 4 * ط + 2 || ب 4 * ط + 1 || b 4 * i لـ 0 ≤ i ≤ 15. إخراج الإطار S [w i] يعيد قيم الحالة المحدثة بطريقة واضحة.طبقة التقليب (طبقة). يستخدم تبديل Bitwise PRESENT المحدد في الجدول التالي (يتم تحويل حالة البت i إلى الموضع P (i)): تحويل المفتاح ( الجدول الرئيسي ). يمكن لـ PRESENT استخدام مفاتيح 80 و 128 بت ، ومع ذلك ، سنركز على إصدار 80 بت. يتم تخزين المفتاح الذي يقدمه المستخدم في السجل الرئيسي K ، ويمثله k 79 k 78 ... k 0 . في الدور الأول ، مفتاح دائري 64 بت K i = k 63 k 62 ... k 0، تتكون من 64 بت يسار من المحتويات الحالية للسجل K. وهكذا ، في الجولة الأولى لدينا:K i = k 63 k 62 ... k 0 = k 79 k 78 ... k 16 .بعد تفريغ المفتاح الدائري K i ، يتم تحديث تسجيل المفتاح K = k 79 k 78 ... k 0 على النحو التالي:1. [k 79 k 78 ... k 1 k 0 ] = [k 18 k 17 ... k 20 k 19 ]2. [k 79 ك78 k 77 k 76 ] = S [k 79 k 78 k 77 k 76 ]3. [k 19 k 18 k 17 k 16 k 15 ] = [k 19 k 18 k 17 k 16 k 15 ] ⊕ round_counterلذلك ، قم بالتسجيل يتم تحريك المفتاح 61 موضعًا إلى اليسار ، وتم تمرير 4 بتات أقصى اليسار عبر كتلة S و Round_counter يتم إضافة قيمة i modulo 2 مع البتات k 19 k 18 k 17 k 16 k 15من K مع البت الأقل أهمية من Round_counter إلى اليمين.

تحويل المفتاح ( الجدول الرئيسي ). يمكن لـ PRESENT استخدام مفاتيح 80 و 128 بت ، ومع ذلك ، سنركز على إصدار 80 بت. يتم تخزين المفتاح الذي يقدمه المستخدم في السجل الرئيسي K ، ويمثله k 79 k 78 ... k 0 . في الدور الأول ، مفتاح دائري 64 بت K i = k 63 k 62 ... k 0، تتكون من 64 بت يسار من المحتويات الحالية للسجل K. وهكذا ، في الجولة الأولى لدينا:K i = k 63 k 62 ... k 0 = k 79 k 78 ... k 16 .بعد تفريغ المفتاح الدائري K i ، يتم تحديث تسجيل المفتاح K = k 79 k 78 ... k 0 على النحو التالي:1. [k 79 k 78 ... k 1 k 0 ] = [k 18 k 17 ... k 20 k 19 ]2. [k 79 ك78 k 77 k 76 ] = S [k 79 k 78 k 77 k 76 ]3. [k 19 k 18 k 17 k 16 k 15 ] = [k 19 k 18 k 17 k 16 k 15 ] ⊕ round_counterلذلك ، قم بالتسجيل يتم تحريك المفتاح 61 موضعًا إلى اليسار ، وتم تمرير 4 بتات أقصى اليسار عبر كتلة S و Round_counter يتم إضافة قيمة i modulo 2 مع البتات k 19 k 18 k 17 k 16 k 15من K مع البت الأقل أهمية من Round_counter إلى اليمين. يمكن العثور على تحويل رئيسي لخوارزمية 128 بت في ملحق المقال الأصلي.

يمكن العثور على تحويل رئيسي لخوارزمية 128 بت في ملحق المقال الأصلي.4. ميزات تصميم الحاضر

بالإضافة إلى الأمان والتنفيذ الفعال ، فإن الإنجاز الرئيسي لـ PRESENT هو بساطته. لذلك ، ليس من المستغرب أن يتم اعتماد مشاريع مماثلة في ظروف أخرى ، بل تم استخدامها ككتاب دراسي للطلاب. في هذا القسم ، سنبرر القرارات التي اتخذناها عند تصميم PRESENT. ومع ذلك ، أولاً وقبل كل شيء ، نحن نصف متطلبات التطبيق المتوقعة.4.1. الغرض وبيئة التطبيق

عند تصميم تشفير كتلة قابل للتطبيق في البيئات المقيدة بشدة ، من المهم أن نفهم أننا لا ننشئ تشفير كتلة يمكن تطبيقه بالتأكيد في العديد من المواقف - هناك AES لذلك. على العكس من ذلك ، نحن نهدف إلى تطبيق محدد للغاية لا يناسب AES. ما سبق يحدد الخصائص التالية.- سيتم تنفيذ التشفير "في الأجهزة"

- ستكون التطبيقات مطلوبة فقط لضبط مستوى الأمان. لذلك ، سيكون مفتاح 80 بت حلاً قويًا. لاحظ أن مطوري ciphers تيار لمشروع eSTREAM يلتزمون بنفس الموقف.

- لا تتطلب التطبيقات تشفير كميات كبيرة من البيانات. وبالتالي ، يمكن تحسين التنفيذ للأداء أو المساحة دون إجراء تغيير كبير.

- , . , ( ).

- , , , , , .

- , , (encryption-only mode). , - (challenge-response) , , , , .

بناءً على هذه الاعتبارات ، قررنا إنشاء PRESENT كشفرة كتلة 64 بت بمفتاح 80 بت. للتشفير وفك التشفير ، في هذه الحالة ، نفس المتطلبات المادية تقريبًا. مع القدرة على دعم كل من التشفير وفك التشفير ، سيكون PRESENT مضغوطًا أكثر من دعم تشفير AES فقط. وفي حالة تنفيذ التشفير فقط ، ستكون شفراتنا سهلة للغاية. تشفير مفاتيح فرعية سيتم حسابها على الذهاب.هناك العديد من الأمثلة في الأدب لهجمات التسوية بين الوقت والتاريخ والذاكرة ، أو الهجمات باستخدام مفارقة عيد الميلادعند تشفير كميات كبيرة من البيانات. ومع ذلك ، تعتمد هذه الهجمات فقط على معلمات التشفير ولا تستخدم البنية الداخلية. هدفنا هو جعل هذه الهجمات أفضل ما يمكن استخدامها ضدنا. تهدد هجمات قنوات الطرف الثالث والهجمات المباشرة لكسر الرقائق PRESENT بقدر ما تهدد بدائية التشفير الأخرى . ومع ذلك ، بالنسبة للتطبيقات المحتملة ، فإن متطلبات الأمان المعتدلة تجعل الفوائد للمهاجم محدودة جدًا من الناحية العملية. في تقييم المخاطر ، لا يُنظر إلى هذه التهديدات كعامل مهم.4.2. طبقة التقليب

عند اختيار طبقة خلط رئيسية ، يتطلب اهتمامنا بكفاءة الأجهزة طبقة خطية ، والتي يمكن تنفيذها بأقل عدد من عناصر التحكم (على سبيل المثال ، الترانزستورات). هذا يؤدي إلى تبديل عكسي. مع الانتباه إلى البساطة ، اخترنا تبديل البتات المنتظم ، والذي يساعد على إجراء تحليل أمني شفاف (انظر القسم 5).4.3. كتل S.

في PRESENT ، نستخدم كتل S منفصلة لترجمة 4 بت إلى 4 بت (F 4 2 → F 4 2 ). هذا هو نتيجة مباشرة لرغبتنا في كفاءة الأجهزة ، وعادة ما يكون تنفيذ مثل هذه S-block مضغوطًا أكثر بكثير من تلك الخاصة بـ S-block 8-bit. نظرًا لأننا نستخدم تبديل الصورة النقطية لطبقة نشر خطية ، فإن تقنيات النشر الشبيهة بـ AES ليست خيارًا للتشفير الخاص بنا. لذلك ، نضع بعض الشروط الإضافية على كتل S من أجل تقليل ما يسمى "تأثير الانهيار الجليدي" . بتعبير أدق ، تلبي كتل S لـ PRESENT الشروط التالية ، حيث نشير إلى معامل Fourier S بواسطةS W b (a) = ∑ (-1) <b، S (x)> + <a، x> ، x∈F 421. لأي تحيز ثابت للإدخال غير الصفري ∆ I ∈ F 4 2 وأي انحياز ثابت للإدخال غير الصفري ∆ O ∈ F 4 2 داخل كتلة S نطلب# {x ∈ F 4 2 | S (x) + S (x + ∆ I ) = ∆ O } ≤ 4.2. لأي فرق إدخال ثابت غير صفري ∆ I ∈ F 4 2 وأي فرق ثابت ناتج غير صفري ∆ O ∈ F 4 2 بحيث يكون wt (∆ I ) = wt (∆ O ) = 1 ، لدينا{x ∈ F 4 2| S (x) + S (x + ∆ I ) = ∆ O } = ∅3. بالنسبة لجميع القيم غير الصفرية a ∈ F 4 2 وجميع العناصر غير الصفرية b ∈ F 4 ترى أن | S W b (a) | ≤ 84. لكل غير صفري a ∈ F 4 2 وكل غير صفري b ∈ F 4 بحيث يكون wt (a) = wt (b) = 1، S W b (a) = ± 4.كما هو واضح من القسم 5 ، هذه الشروط تضمن أن الحاضر هو مقاومة لل التفاضلي و الهجمات الخطية. باستخدام تصنيف جميع كتل S ذات 4 بت وفقًا للشروط المذكورة أعلاه ، اخترنا كتلة S ، وهي مناسبة بشكل خاص لتنفيذ الأجهزة بكفاءة.5. التحليل الأمني

الآن سوف نقدم نتائج التحليل الأمني الحالي.تحليل التشفير التفاضلي والخطي

يعد تحليل التشفير التفاضلي والخطي من أقوى الطرق المتاحة لمحللي التشفير. لقياس المقاومة الحالية لتحليل التشفير التفاضلي والخطي ، قمنا بتعيين الحد الأدنى لعدد ما يسمى كتل S النشطة المشاركة في الخاصية التفاضلية (أو الخطية).تحليل التشفير التفاضلي

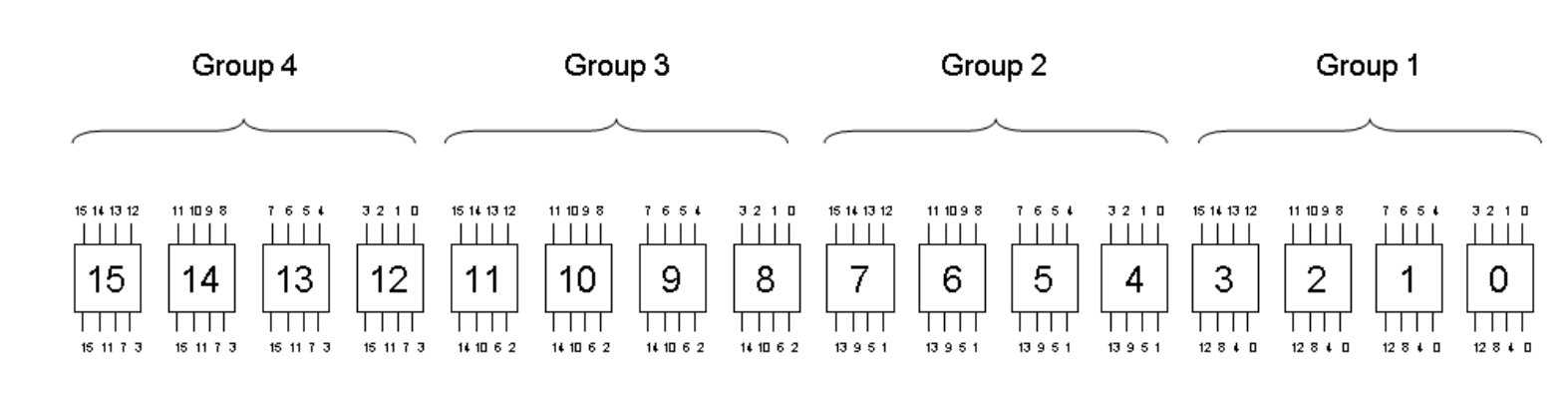

يتم تغطية حالة تحليل التشفير التفاضلي من خلال النظرية التالية.النظرية 1. أي خاصية تفاضلية من خمس دوائر لـ PRESENT لها على الأقل 10 كتل S نشطة.تم إثبات النظرية 1 في الملحق 3 من المقالة الأصلية ، ونواصل الملاحظات. نقسم 16 كتلة S إلى 4 مجموعات: تشير الأرقام عند الإدخال (أعلاه) إلى عدد كتلة S في الخطوة السابقة ، وعند الإخراج (في الأسفل) - فيالملاحظة التالية :

تشير الأرقام عند الإدخال (أعلاه) إلى عدد كتلة S في الخطوة السابقة ، وعند الإخراج (في الأسفل) - فيالملاحظة التالية :- تأتي بتات الإدخال إلى S-block من 4 كتل S مختلفة من نفس المجموعة.

- تأتي بتات الإدخال للمجموعات المكونة من أربعة كتل s من 16 كتلة s مختلفة.

- يتم تضمين أربعة بتات إخراج من كتلة S معينة في أربع كتل S مختلفة ، ينتمي كل منها إلى مجموعة منفصلة من كتل S في الجولة التالية.

- وتنتقل بتات إخراج كتل s في مجموعات مختلفة إلى كتل s مختلفة.

وفقًا للنظرية 1 ، يجب أن تحتوي أي خاصية تفاضلية لأكثر من 25 طلقة من PRESENT على 5 × 10 = 50 كتلة S نشطة على الأقل. الحد الأقصى للاحتمال التفاضلي لكتلة PRESENT S هو 2-2 ، وبالتالي فإن احتمال خاصية تفاضلية 25 جولة يقتصر على 2 -100. تسمح الطرق المتقدمة لمحلل التشفير بإزالة الجولات الخارجية من التشفير من أجل استخدام خاصية أقصر ؛ ومع ذلك ، حتى إذا سمحنا للمهاجم بإزالة ست جولات من التشفير ، وهو وضع غير مسبوق ، فإن البيانات المطلوبة لاستخدام خاصية التفاضل من 25 جولة المتبقية ستتجاوز المبلغ المتاح. وبالتالي ، فإن الحدود الأمنية أكثر من موثوق بها. ومع ذلك ، فقد أكدنا عمليًا أن حدود عدد كتل S النشطة في Theorem 1 ضيقة.تأكيد عملي

يمكننا تحديد الخصائص التي تتضمن عشر كتل S على خمس جولات. تتضمن الخاصية التكرارية التالية المكونة من جولتين مجموعتين S لكل جولة وتحتمل احتمال 2-25 لخمس جولات.عقدت خصائص أكثر تعقيدا مع احتمال 2-21 ل 5 جولات.على الرغم من أن احتمال هذه الخاصية الثانية قريب جدًا من حدود 2-20إنها ليست تكرارية ولها قيمة عملية قليلة. وبدلاً من ذلك ، أكدنا تجريبيًا احتمال وجود فرق تكراري من جولتين. في التجارب مع أكثر من 100 مفتاح فرعي مستقل باستخدام 223 زوجًا من النص العادي المحدد ، تم توقع الاحتمال الملاحظ. يبدو أن هذا يوحي بأنه بالنسبة لهذه الخاصية المعينة ، لا يوجد فرق كبير يصاحب ذلك. ومع ذلك ، يعد تحديد مدى أي تأثير تفاضلي مهمة معقدة وتستغرق وقتًا طويلاً ، على الرغم من أن تحليلنا الأولي كان مشجعًا.تحليل التشفير الخطي

يتم النظر في حالة تحليل التشفير الخطي PRESENT في النظرية التالية ، حيث نقوم بتحليل أفضل تقريب خطي للجولات الأربع من PRESENT.النظرية 2. دع E 4R يكون الإزاحة الخطية القصوى لتقريب أربعة جولات باستخدام PRESENT. ثم E 4R ≤ 2 -7 .ويرد إثبات النظرية في الملحق 4 من المقالة الأصلية. ثم لمدة 28 طلقة سيكون الحد الأقصى للإزاحة2 6 × E 4R 7 = 2 6 × (2 -7 ) 7 = 2 -43لذلك ، بافتراض أن محلل التشفير يحتاج فقط إلى حوالي 28 من 31 جولة في PRESENT لبدء هجوم استرداد رئيسي ، سيتطلب تحليل التشفير الخطي للتشفير حوالي 2 84 من النصوص / النصوص المشفرة المعروفة. متطلبات البيانات هذه تتجاوز النص المتاح.بعض الهجمات التفاضلية / الخطية المتقدمة

تتيح لنا البنية الحالية النظر في بعض الأشكال المميزة للهجمات. ومع ذلك ، لم يؤد أي منها إلى هجوم يتطلب نصًا أقل من الحد الأدنى لمتطلبات النص لتحليل التشفير الخطي. من بين الهجمات المميزة ، اعتبرنا هجومًا يستخدم اختلافات متناظرة ، حيث تستمر الاختلافات المتماثلة مع احتمال واحد (أي دائمًا) فوق طبقة الانتشار ، وبعض الإصدارات المتقدمة من الهجمات التفاضلية الخطية. على الرغم من أن الهجمات بدت واعدة لعدة جولات ، إلا أنها سرعان ما فقدت قيمتها العملية ومن غير المرجح أن تكون مفيدة في تحليل التشفير الحالي. وجدنا أيضًا أن تحليل التشفير التفاضلي المقطوع من المحتمل أن يكون ذا قيمة محدودة ، على الرغم من الجولتين التاليتين.يتم تنفيذ التوسع المقتطع مع احتمال واحد.حتى عند استخدامها لتقليل طول الخصائص التفاضلية المحددة بالفعل ، تظل متطلبات البيانات مفرطة. يتم تنفيذ التوسع المصنف مع احتمال واحد.5.2. الهجمات الهيكلية

تعتبر الهجمات الهيكلية ، مثل التحليل المشفر المتكامل وتحليل الاختناق ، مناسبة تمامًا لتحليل الشفرات الشبيهة بـ AES. تحتوي هذه الشفرات على هياكل قوية تشبه الكلمات ، حيث تكون الكلمات عادة بايت ، ومع ذلك ، فإن تصميم العرض التقديمي يكون بشكل شبه حصري تقريبًا ، وعلى الرغم من أن عملية التقليب منتظمة إلى حد ما ، إلا أن تطوير وتوزيع هياكل الكلمات يعطلها عمليات البت المستخدمة في التشفير.5.3. الهجمات الجبرية

تم استخدام الهجمات الجبرية في النجاح البطيء عند تطبيقها على تدفق الأصفار ، بدلاً من منعها. ومع ذلك ، فإن البنية البسيطة لـ PRESENT تعني أنهم يستحقون دراسة جادة. يتم وصف كتلة S الحالية من خلال 21 معادلة تربيعية لثمانية متغيرات بتات الإدخال / الإخراج عبر الحقل G (2). هذا ليس مفاجئًا ، لأنه من المعروف جيدًا أنه يمكن وصف أي كتلة S ذات أربعة بت من خلال 21 معادلة على الأقل. ثم يمكن وصف الشفرة بأكملها بالمعادلات التربيعية e = n × 21 في المتغيرات v = n × 8 ، حيث n هو عدد كتل S في خوارزمية التشفير وتحويل المفتاح.بالنسبة لـ PRESENT ، لدينا n = (31 × 16) + 31 ، لذا يتكون النظام بأكمله من 11،067 معادلات تربيعية في 4،216 متغيرًا. المشكلة العامة لحل نظام معادلات تربيعية متعددة الأبعاد هي NP-hard. ومع ذلك ، فإن الأنظمة التي تم الحصول عليها لشفرات الكتل نادرة جدًا ، لأنها تتكون من n أنظمة صغيرة متصلة بطبقات خطية بسيطة. ومع ذلك ، ليس من الواضح ما إذا كان يمكن استخدام هذه الحقيقة في ما يسمى بالهجوم الجبرية. تم اقتراح بعض الطرق المتخصصة ، مثل XL و XSL ، على الرغم من اكتشاف أوجه القصور في كلتا الطريقتين. وبدلاً من ذلك ، تم الحصول على النتائج العملية الوحيدة حول تحليل التشفير الجبري لشفرات الكتل عن طريق تطبيق خوارزميات Buchberger و F4 .كجزء من الصهارة. أظهرت النمذجة على الإصدارات الصغيرة من AES أنه بالنسبة لجميع شبكات SP الصغيرة ، إلا أن الصعوبات تنشأ بسرعة في كل من تعقيد الوقت والذاكرة. وينطبق نفس الشيء على الحاضر.تأكيد عملي.أجرينا عمليات محاكاة على إصدارات صغيرة باستخدام خوارزمية F4 في Magma. عندما يكون هناك كتلة S واحدة ، أي كتلة صغيرة جدًا بحجم أربعة بتات ، يمكن لـ Magma حل نظام المعادلات الناتج في العديد من الجولات. ومع ذلك ، مع زيادة حجم الكتلة وإضافة كتل S ، إلى جانب المتغير المقابل لطبقة الانتشار الخطية ، يصبح نظام المعادلات كبيرًا جدًا. حتى عند التفكير في نظام يتكون من سبع كتل S ، أي أن حجم الكتلة يبلغ 28 بت ، لم نتمكن من الحصول على حل لنسخة التشفير المختصرة التي مرت جولتين. يظهر تحليلنا أنه من غير المحتمل أن تشكل الهجمات الجبرية تهديدًا للزعيم الحالي.5.4. هجمات التحويل الرئيسية

نظرًا لعدم وجود مبادئ توجيهية ثابتة لتطوير التحولات الرئيسية ، فهناك مجموعة متنوعة من المشاريع ومجموعة متنوعة من الهجمات بناءً على خصائص المشروع. وتقع معظم الهجمات الفعالة تحت العنوان العام لل هجوم على مفاتيح ذات الصلة و الهجوم القص ، وكلاهما تعتمد على بناء علاقات واضحة بين مجموعات مختلفة من المفاتيح الفرعية. لمواجهة هذا التهديد ، نستخدم عدادًا يعتمد على الجولة ، بحيث لا يمكن "تبديل" مجموعات المفاتيح الفرعية بسهولة ، ونستخدم عملية غير خطية لمزج محتويات السجل الرئيسي K. على وجه الخصوص:- جميع البتات في تسجيل المفاتيح هي وظيفة غير خطية لمفتاح 80 بت يوفره المستخدم للجولة 21 ،

- أن كل بت في السجل الرئيسي بعد الجولة 21 يعتمد على أربعة بتات مفتاح مقدمة من المستخدم على الأقل و

- في الوقت الذي نحصل فيه على K 32 ، ست بتات هي تعبيرات من الدرجة الثانية من 80 بتة رئيسية مقدمة من المستخدم ، و 24 بت هي الدرجة الثالثة ، في حين أن البتات المتبقية هي وظيفة من الدرجة السادسة أو الدرجة التاسعة بتات رئيسية مقدمة من المستخدم.

نعتقد أن هذه الخصائص كافية لتحمل الهجمات الرئيسية بناءً على تحويل المفتاح.6. إنتاجية "الحديد"

قمنا بتطبيق PRESENT-80 في VHDL وقمنا بتكييفه مع مكتبة خلايا السيليكون الافتراضية (VST) القياسية بناءً على UMC L180 0.18 μ 1P6M Logic. استخدمنا Mentor Graphics Modelsim SE PLUS 5.8 c لمحاكاة وتصميم Synopsys Compilerversion Y-2006.06 لتوليف ونمذجة استهلاك الطاقة. تم استخدام القيم النموذجية للمسبك (1.8 فولت للجهد الأساسي و 25 درجة مئوية لدرجة الحرارة) ، وتم استخدام النموذج المقترح لتحميل الأسلاك لنمذجة الطاقة. يرجى ملاحظة أن مثل هذه المحاكاة مخصصة للهياكل حوالي 10000 GE ، لذلك ستكون نتائج الطاقة متشائمة للهياكل الأصغر كثيرًا. على الصورة مسار البيانات المعروض هو PRESENT-80 المحسّن من حيث المساحة دون إمكانية فك التشفير (التشفير فقط) ، الذي ينفذ جولة واحدة لكل دورة ، أي أن مسار البيانات بعرض 64 بت. يرجى ملاحظة أنه في مرحلة التصميم الحالي ، نستخدم نفس كتلة S 16 مرة بدلاً من امتلاك 16 كتلة S مختلفة ، وهذا يسهل إجراء تسلسل إضافي للمشروع ، أي مع قناة بيانات 4 بت. يتطلب تطبيقنا 32 دورة ساعة لتشفير نص عادي 64 بت بمفتاح 80 بت ، ويستغرق 1570 GE واستهلاك طاقة 5 ميغاواط في التشكيل.

مسار البيانات المعروض هو PRESENT-80 المحسّن من حيث المساحة دون إمكانية فك التشفير (التشفير فقط) ، الذي ينفذ جولة واحدة لكل دورة ، أي أن مسار البيانات بعرض 64 بت. يرجى ملاحظة أنه في مرحلة التصميم الحالي ، نستخدم نفس كتلة S 16 مرة بدلاً من امتلاك 16 كتلة S مختلفة ، وهذا يسهل إجراء تسلسل إضافي للمشروع ، أي مع قناة بيانات 4 بت. يتطلب تطبيقنا 32 دورة ساعة لتشفير نص عادي 64 بت بمفتاح 80 بت ، ويستغرق 1570 GE واستهلاك طاقة 5 ميغاواط في التشكيل. المتطلبات المكانية الحاليةيتم شغل معظم المنطقة بواسطة محفزات لتخزين المفتاح وحالة البيانات ، تليها طبقة S وقسم مفاتيح XOR. سيزيد التباديل البسيط للبتات التباديل من المساحة فقط عندما يصل التنفيذ إلى مرحلة المكان والمسار. لاحظ أن الهدف الرئيسي من تنفيذنا كان كمية صغيرة من الأجهزة ، ومع ذلك ، قمنا أيضًا بتجميع عملية تم تحسينها من أجل الطاقة. للحصول على 53 GE إضافية ، نحقق استهلاكًا للطاقة يبلغ 3.3 μW فقط ، وسيشغل 128 الحالي مساحة تقدر بـ 1886 GE. بالإضافة إلى حجمه الصغير جدًا ، يتمتع PRESENT بإنتاجية عالية إلى حد ما ، مما يمنح طاقة جيدة لكل بت. مقارنة مع الأصفار الأخرى في الجدول:

المتطلبات المكانية الحاليةيتم شغل معظم المنطقة بواسطة محفزات لتخزين المفتاح وحالة البيانات ، تليها طبقة S وقسم مفاتيح XOR. سيزيد التباديل البسيط للبتات التباديل من المساحة فقط عندما يصل التنفيذ إلى مرحلة المكان والمسار. لاحظ أن الهدف الرئيسي من تنفيذنا كان كمية صغيرة من الأجهزة ، ومع ذلك ، قمنا أيضًا بتجميع عملية تم تحسينها من أجل الطاقة. للحصول على 53 GE إضافية ، نحقق استهلاكًا للطاقة يبلغ 3.3 μW فقط ، وسيشغل 128 الحالي مساحة تقدر بـ 1886 GE. بالإضافة إلى حجمه الصغير جدًا ، يتمتع PRESENT بإنتاجية عالية إلى حد ما ، مما يمنح طاقة جيدة لكل بت. مقارنة مع الأصفار الأخرى في الجدول:

7. الخاتمة

في هذه المقالة ، وصفنا تشفير كتلة PRESENT الجديد. كان هدفنا هو تشفير خفيف للغاية ، يوفر مستوى من الأمان يتناسب مع حجم كتلة 64 بت ومفتاح 80 بت. نتيجة لذلك ، لدى PRESENT متطلبات تنفيذ مشابهة للعديد من شفرات التدفق المدمجة. لذلك ، نعتقد أنها ذات أهمية نظرية وعملية. مثل جميع المقترحات الجديدة ، نحن لا نشجع النشر الفوري لـ PRESENT ، ولكننا نحث على تحليلها.اعتراف

تم دعم العمل المقدم في هذه الوثيقة جزئيًا من قبل المفوضية الأوروبية كجزء من STREP UbiSec & Sens من برنامج الاتحاد الأوروبي الإطاري 6 للبحث والتطوير (www.ist-ubisecsens.org). الآراء والاستنتاجات الواردة في هذه الوثيقة هي آراء المؤلفين ولا ينبغي تفسيرها على أنها تشكل سياسة رسمية أو إقرارًا صريحًا أو معتمدًا من قبل مشروع UbiSec & Sens أو المفوضية الأوروبية. Source: https://habr.com/ru/post/undefined/

All Articles