غالبًا ما أقرأ الرأي القائل بأن إبقاء منفذ RDP (بروتوكول سطح المكتب البعيد) مفتوحًا على الإنترنت غير آمن للغاية ، ولست بحاجة إلى ذلك. وتحتاج إلى منح حق الوصول إلى RDP إما من خلال VPN ، أو فقط من عناوين IP "بيضاء" معينة.

أدير العديد من Windows Server للشركات الصغيرة ، حيث تم تكليفي بتوفير الوصول عن بعد إلى Windows Server للمحاسبين. مثل هذا الاتجاه الحديث هو العمل من المنزل. بسرعة ، أدركت أن عذاب المحاسبين VPN هو مهمة جاحدة ، ولن يعمل جمع جميع عناوين IP للقائمة البيضاء ، لأن عناوين IP الخاصة بالناس ديناميكية.

لذلك ذهبت أبسط طريقة - قمت بإعادة توجيه منفذ RDP. الآن ، للوصول ، يحتاج المحاسبون إلى تشغيل RDP وإدخال اسم المضيف (بما في ذلك المنفذ) واسم المستخدم وكلمة المرور.

في هذه المقالة سوف أشارك تجربتي (الإيجابية وغير الجيدة) والتوصيات.

المخاطر

ما هي مخاطر فتح منفذ RDP؟

1) الوصول غير المصرح به إلى البيانات الحساسة.

إذا اختار شخص ما كلمة مرور لـ RDP ، فسيتمكن من الحصول على البيانات التي تريد الاحتفاظ بها خاصة: حالة الحساب ، والأرصدة ، وبيانات العملاء ، ...

2) فقدان البيانات ، على

سبيل المثال ، نتيجة تشغيل فيروس التشفير.

أو عمل مستهدف من قبل مهاجم.

3) فقدان محطة العمل:

يحتاج العمال إلى العمل ، ويتم اختراق النظام ، تحتاج إلى إعادة تثبيت / استعادة / تكوين.

4) تسوية الشبكة المحلية

إذا تمكن مهاجم من الوصول إلى جهاز كمبيوتر يعمل بنظام Windows ، فسيتمكن من هذا الكمبيوتر من الوصول إلى أنظمة لا يمكن الوصول إليها من الخارج من الإنترنت. على سبيل المثال لكرات الملفات ، لطابعات الشبكة ، إلخ.

كان لدي حالة عندما قام Windows Server بالقبض على برنامج تشفيرC:, NAS . NAS Synology, snapshots, NAS 5 , Windows Server .

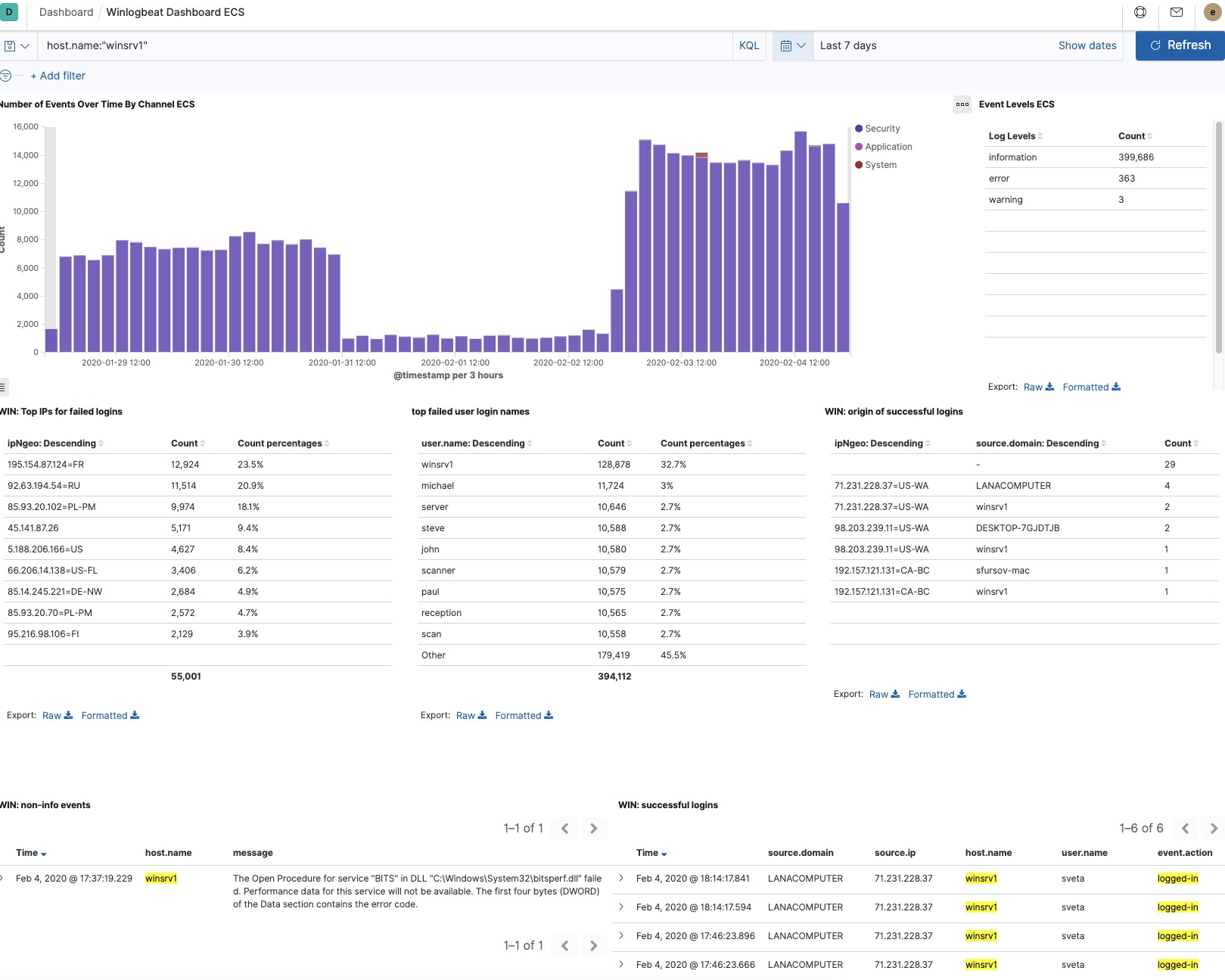

Windows Servers Winlogbeat, ElasticSearch. Kibana , .

, .

:

a) RDP -.

RDP 3389, 443 — HTTPS. , , . :

, 400 000 RDP.

, 55 001 IP ( IP ).

, fail2ban,

Update: , 443 — , (32000+), 443 , RDP — .

Update: , :

https://github.com/digitalruby/ipban

IPBan, :

IPBan2020-02-11 00:01:18.2517|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228,, RDP, 1

2020-02-11 00:01:18.2686|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228, Administrator, RDP, 2

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 3

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 4

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20,, RDP, 5

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.184.20, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20, Administrator, RDP, 5

2020-02-11 00:04:21.0040|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.184.20, Administrator, RDP ban pending.

2020-02-11 00:04:21.1237|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:05:36.6525|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24,, RDP, 3

2020-02-11 00:05:36.6566|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24, Administrator, RDP, 4

2020-02-11 00:07:22.4729|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225, Administrator, RDP, 3

2020-02-11 00:07:22.4894|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 4

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141,, RDP, 3

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141, Administrator, RDP, 4

2020-02-11 00:09:23.4981|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154,, RDP, 1

2020-02-11 00:09:23.5022|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154, ADMINISTRATOR, RDP, 2

2020-02-11 00:10:39.0282|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.143.147, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.143.147, Administrator, RDP ban pending.

2020-02-11 00:10:39.1155|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 5

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 82.202.249.225, user name:, config black listed: False, count: 5, extra info:

b) username,

, .

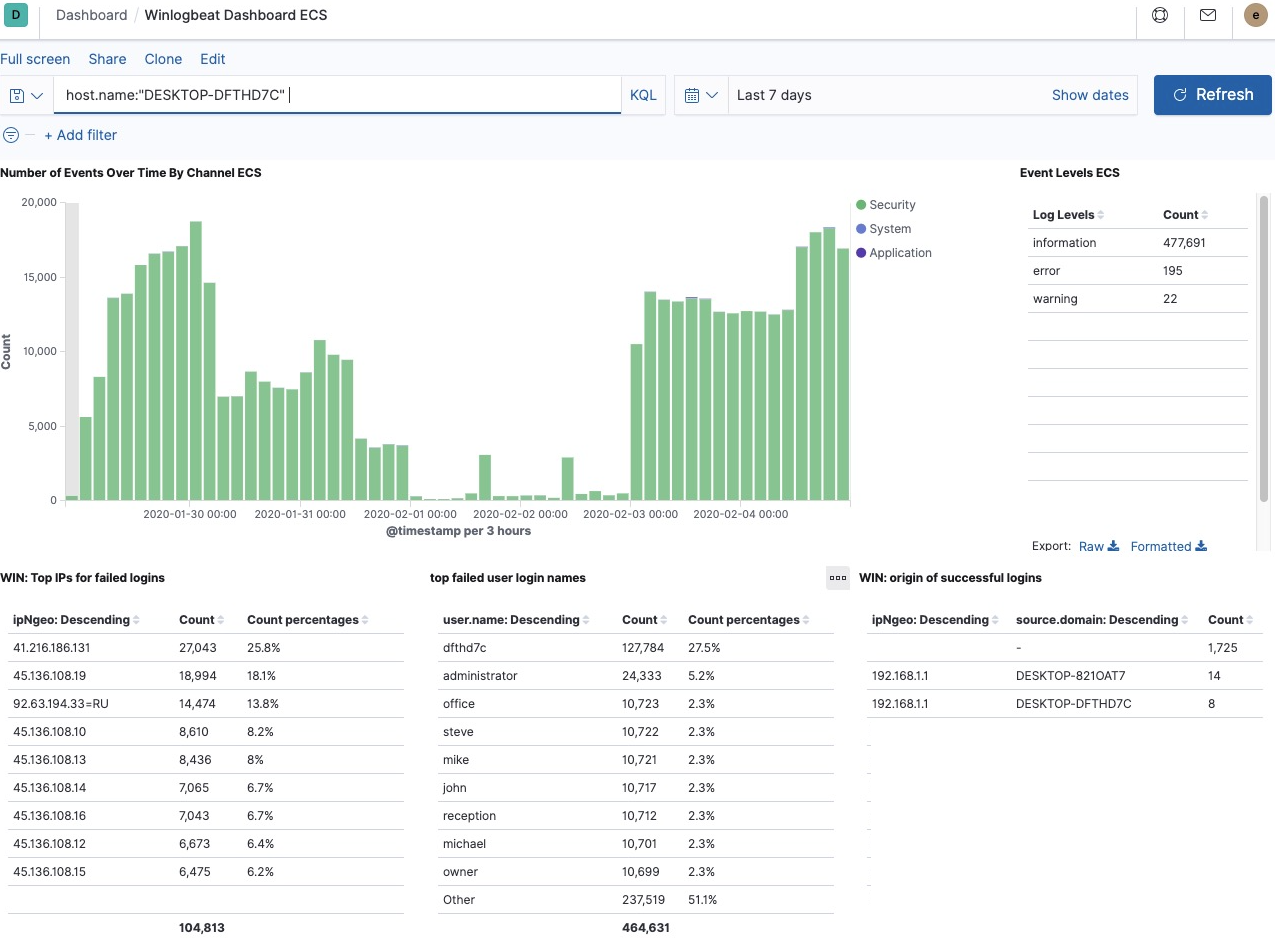

: — , . : . , - : DESKTOP-DFTHD7C DFTHD7C:

, DESKTOP-MARIA, MARIA.

, : , — "administrator". , Windows, .

- .https://docs.microsoft.com/en-us/windows/security/identity-protection/access-control/local-accounts#administrator-account

Administrator account

The default local Administrator account is a user account for the system administrator. Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). The Administrator account is the first account that is created during the Windows installation.

The Administrator account has full control of the files, directories, services, and other resources on the local computer. The Administrator account can create other local users, assign user rights, and assign permissions. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

: .

, Administrator Murmansk#9. , , , , — .

Administrator , ? !

:

, , Windows Server - - , .

, ?

, RDP, :

— .

, - IP - , IP ( ) PowerShell:

New-NetFirewallRule -Direction Inbound -DisplayName "fail2ban" -Name "fail2ban" -RemoteAddress ("185.143.0.0/16", "185.153.0.0/16", "193.188.0.0/16") -Action Block

Elastic, Winlogbeat Auditbeat, . SIEM (Security Information & Event Management) Kibana. , — Auditbeat Linux , SIEM .

:

- .

- وضع تحديثات الأمان في الوقت المحدد

المكافأة: قائمة تضم 50 مستخدمًا يتم استخدامها غالبًا لمحاولات تسجيل الدخول عبر RDP