أسبوع الأمن 06: أجهزة تتبع الإعلانات في تطبيقات الجوال

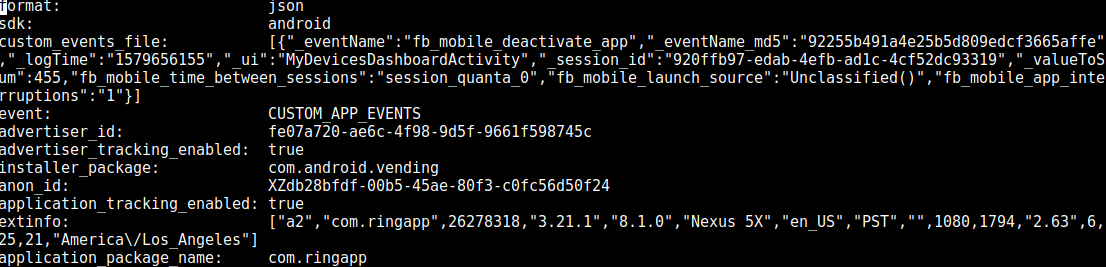

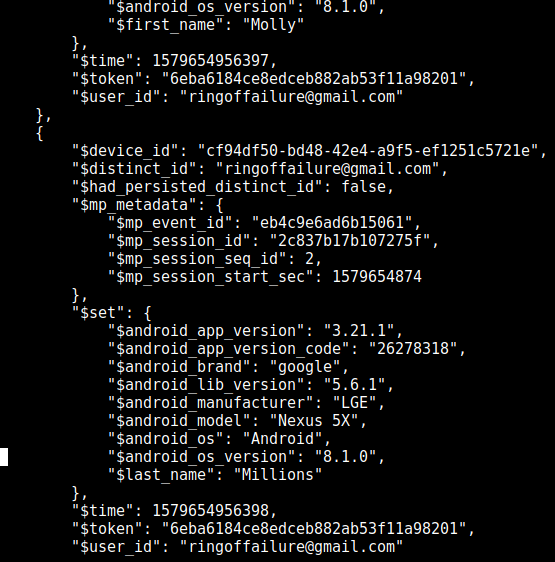

يرسل تطبيق جرس الباب الذكي من Amazon Ring معلومات المستخدم التفصيلية إلى ثلاث شركات في وقت واحد ، ويجمع المعلومات للاستهداف الإعلاني اللاحق ، وكذلك إلى شبكة Facebook الاجتماعية. هذه هي نتائج دراسة أجرتها مؤسسة الحدود الإلكترونية ( أخبار ، مقالة أصلية ). لا يمكن أن يطلق على نتائج تحليل EFF اكتشافًا صادمًا: توفر غالبية تطبيقات الجوال البيانات لشبكات الإعلانات بطريقة أو بأخرى. الفائدة هي طريقة فك تشفير البيانات ، وكذلك نوع التطبيق قيد الدراسة. على عكس أي سيناريوهات أخرى ، نتحدث هنا عن العمل مع كاميرا مراقبة شخصية. مثل هذا التفاعل ، من الناحية النظرية ، يجب أن يحدث بأقصى مستوى من الخصوصية.

Source: https://habr.com/ru/post/undefined/

All Articles